因員工將密碼設(shè)為“123456”,AMD 被盜 450Gb 數(shù)據(jù)?

導(dǎo)讀:現(xiàn)實告訴我們,很多情況下生活會比段子還離譜得多:因員工將密碼設(shè)成“123456”,導(dǎo)致公司泄露了 450Gb 數(shù)據(jù)——這一聽起來就很“離奇”的事情,居然真實發(fā)生在了芯片巨頭 AMD 的身上。

我們與任何違規(guī)行為無關(guān),也不生產(chǎn)或使用任何勒索軟件。我們的主要目標是盡量減少相關(guān)方可能遭受的損害。RansomHouse 成員更喜歡常識、良好的沖突管理和明智的談判,以努力實現(xiàn)各方義務(wù)的履行,而不是無建設(shè)性的爭論。這些都是促成友好協(xié)議、甚至是富有成效的友好合作所必需的必要和充分原則。

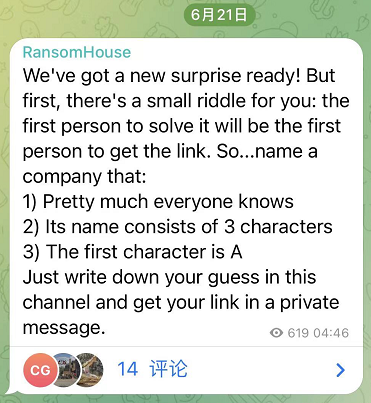

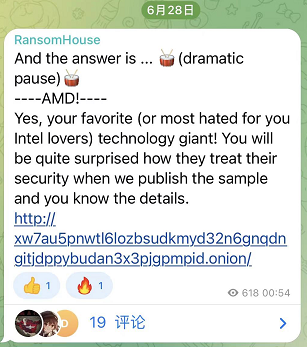

我們準備了一個新的驚喜!首先,有一個小謎題給你:第一個解開它的人將會得到相關(guān)鏈接。那么,請說出這個公司的名字: 1) 幾乎每個人都知道 2) 名稱由 3 個字母組成 3) 第一個字母是 A 只要在這個頻道寫下你的猜測,之后你就可以在私人郵件中獲得鏈接。

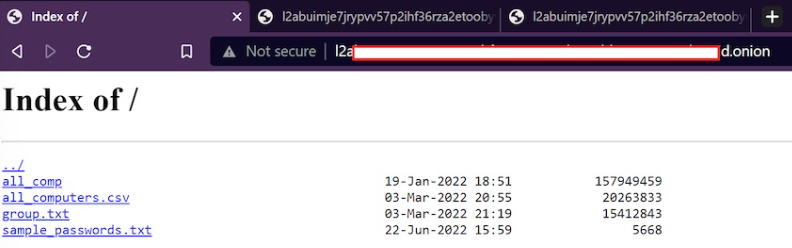

這是一個高科技、進步和高度安全的時代,這句話對人們來說意義重大。但是當像 AMD 這樣的科技巨頭使用簡單密碼,如用“password”來保護其網(wǎng)絡(luò)不被入侵時,這句話似乎仍只停留在表面的美麗。很遺憾的是,這就是 AMD 員工使用的真實密碼,對 AMD 安全部門來說更是丟臉,由于我們竊取的文件,他們還得到了一大筆建設(shè)資金——這一切都歸功于這些弱密碼。

AMD 知道有不法分子聲稱擁有從 AMD 竊取的數(shù)據(jù),目前正在進行調(diào)查。

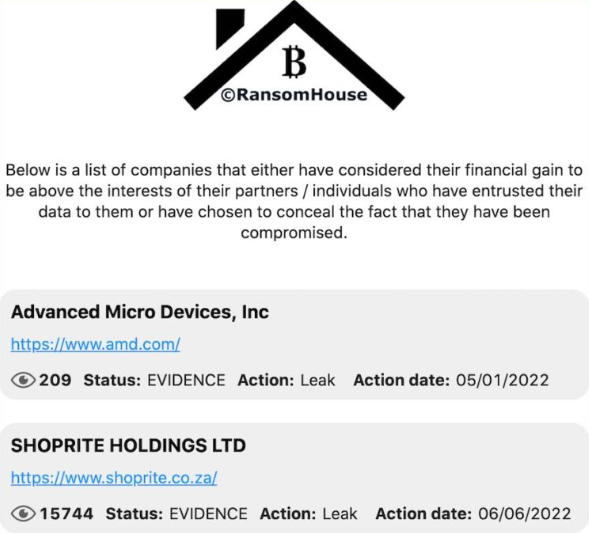

這些公司要么認為他們的經(jīng)濟利益高于將數(shù)據(jù)委托給其他人的利益,要么就是選擇隱瞞他們的數(shù)據(jù)已被泄露的事實。

https://restoreprivacy.com/ransomhouse-group-amd-advanced-micro-devices/ https://www.bleepingcomputer.com/news/security/amd-investigates-ransomhouse-hack-claims-theft-of-450gb-data/ https://techcrunch.com/2022/06/28/amd-extortion-ransomhouse/

延伸閱讀??

《紅藍攻防:構(gòu)建實戰(zhàn)化網(wǎng)絡(luò)安全防御體系》

評論

圖片

表情