我的樹莓派被攻擊了

事情的背景是這樣的,最近給家里的樹莓派配了外網(wǎng)訪問的地址,以便在公司可以訪問,寫寫自己的東西。

今天早上,ssh登錄的時(shí)候突然登不上了,第一反應(yīng)是不是我的外網(wǎng)IP被禁了。

然后又試了幾次,居然有一次又登上了。

頓時(shí)感覺有點(diǎn)不對勁,下意識(shí)地 ps x 發(fā)現(xiàn)有大量的 sshd 連接。

一時(shí)間有點(diǎn)懵,因?yàn)闆]有遇到過這樣的情況。

上網(wǎng)搜了一下,說可以看一下 /var/log/auth.log 。

然后就讓我驚訝了,這文件里出現(xiàn)了一堆連接失敗的記錄,各種登錄的嘗試,于是瞬間明白了,這是被暴力破解了,太多了連接導(dǎo)致我的樹莓派拒絕服務(wù)了,我的正常登錄也出現(xiàn)了異常。

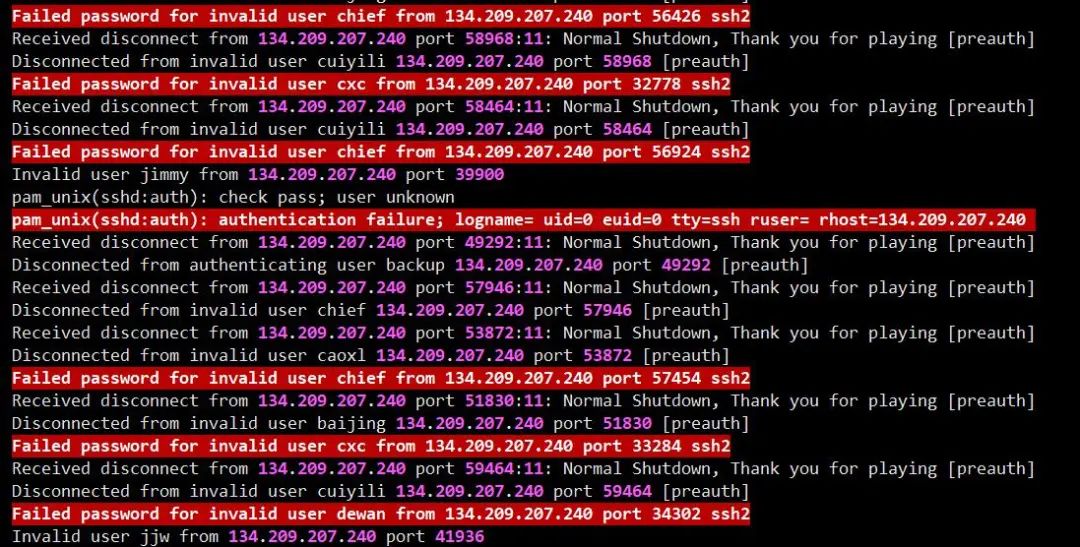

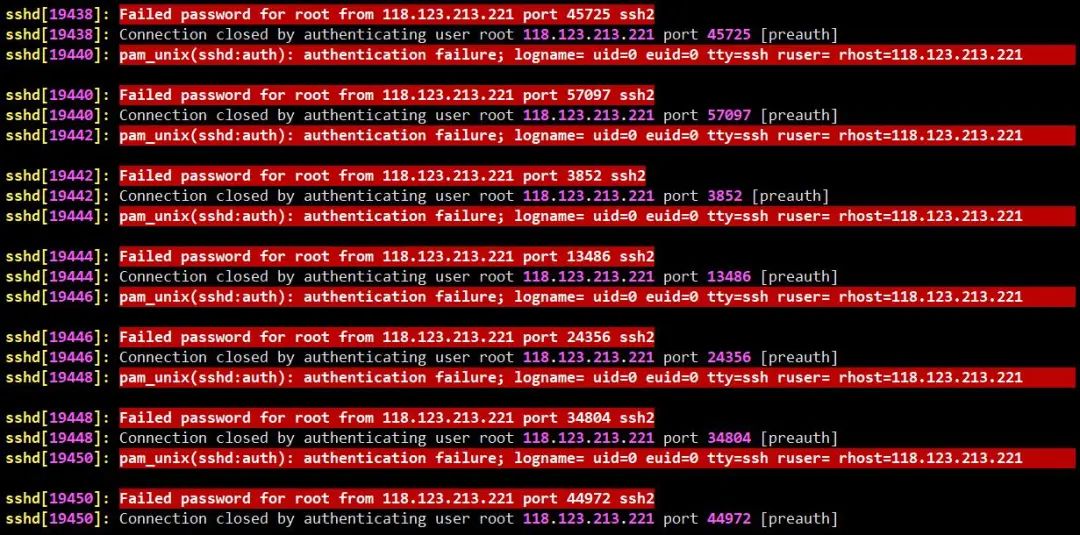

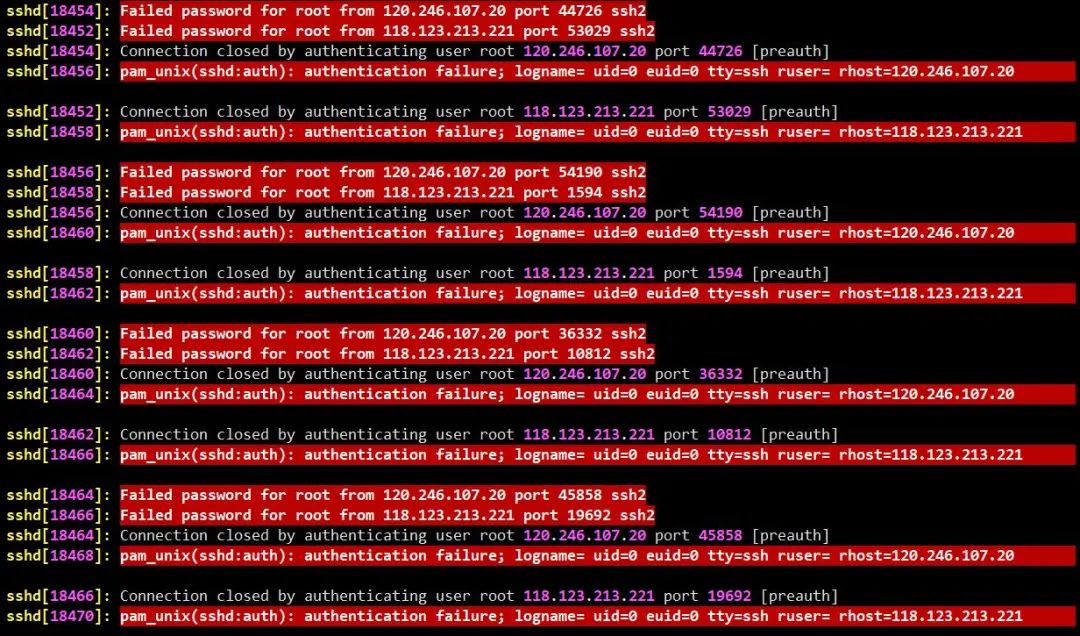

這里我放幾張auth.log中的記錄:

這里可以看到攻擊者使用了不同的用戶名來嘗試登錄,什么chief、cxc等等

這里全部換成了root用戶名嘗試登錄,算是暴力破解

這里又出現(xiàn)了另一個(gè)IP的攻擊,不知道是不是同一個(gè)攻擊者,如果是的話,這算是分布式暴力破解?

解決方案

之前都是一直用的云服務(wù)器,安全方面都是服務(wù)商幫我做好了。這次要自己防護(hù)了。

因?yàn)槲业臉漭刹⒉恍枰獙ν饩W(wǎng)服務(wù),只需要自己能登ssh就可以了。所以只要開放我信任的IP就好了,設(shè)置IP的白名單就可以實(shí)現(xiàn)。找到兩種方法如下:

1. 設(shè)置 /etc/hosts.allow 和 /etc/hosts.deny

/etc/hosts.deny 是黑名單列表,先在其中加上下面一行,阻止所有的 ssh 登錄

sshd:ALL

這個(gè)配置瞬時(shí)起效的,所以你不能關(guān)掉當(dāng)前的 ssh 連接,不然會(huì)直接連不上。

/etc/hosts.allow 是白名單,在其中加上允許訪問的 IP 列表

sshd:111.222.333.444

這樣就可以了。結(jié)果就是只允許 IP 111.222.333.444 的主機(jī)登錄。

但是,感覺這種方法沒有那么完美,因?yàn)?/var/log/auth.log 還是會(huì)出現(xiàn)這樣的記錄

sshd[21358]: refused connect from 118.123.213.221 (118.123.213.221)

因?yàn)?sshd 屬于應(yīng)用層的協(xié)議,估計(jì)數(shù)據(jù)報(bào)流量還是被傳進(jìn)來了,只是被 ssh 自己給拒絕了。

ss -anpt 后發(fā)現(xiàn)還是有很多 ESTAB 的連接。不爽!然后又想到用防火墻的方法。

2. ufw 設(shè)置黑白名單

很早之前用過 iptables,后來好像都變成直接使用 ufw 來設(shè)置。

特地查了一下兩者的區(qū)別,ufw 使用起來更簡潔,底層還是調(diào)用 iptables 。

具體的使用方法,網(wǎng)上很多,后面可能再寫整理個(gè) ufw 的使用方法,這里先放一下我的設(shè)置。

首先,開啟 ufw

ufw?enable

然后設(shè)置默認(rèn)策略,出去的流量全部放行,進(jìn)來的流量全部阻止(同樣,當(dāng)前的 ssh 連接不能斷開哦)

ufw?default?allow?outgoing

ufw?default?deny?incoming

最后就是開放信任的 IP

ufw?allow?from?111.222.333.444?to?any?port?22

這樣設(shè)置之后,就只有 111.222.333.444 的主機(jī)可以登錄 ssh 了。

這種方法應(yīng)該是從網(wǎng)絡(luò)層和傳輸層阻止了進(jìn)來的流量,比第一種方案要好一點(diǎn)。

以上就是這次樹莓派被攻擊的過程。有哪里理解的不對的,希望大神指導(dǎo)一下。

番外

其實(shí),這幾天我外網(wǎng)的服務(wù)器也被攻擊了,ss -anpt 80端口顯示一大堆 SYN_RECV 的連接。

正常情況下我的博客主頁是不可能有這么多訪問的,妥妥地被拒絕服務(wù)攻擊,找不到好的方法,總不能把 80 端口給禁了吧。

有沒有大神給建議一下。

大家有什么問題都可以聯(lián)系我哦。https://fancygo.net

推薦閱讀:

使用 grep 在 Linux 上查找包含特定文本的所有文件

5T技術(shù)資源大放送!包括但不限于:C/C++,Linux,Python,Java,PHP,人工智能,單片機(jī),樹莓派,等等。在公眾號內(nèi)回復(fù)「1024」,即可免費(fèi)獲取