500 多萬個泄漏密碼表明,共有近 3% 的人使用“123456”作為密碼。而最近知名黑客網(wǎng)站 Have I Been Pwned 上一個密碼“ji32k7au4a83”的使用次數(shù)引起了熱烈討論。

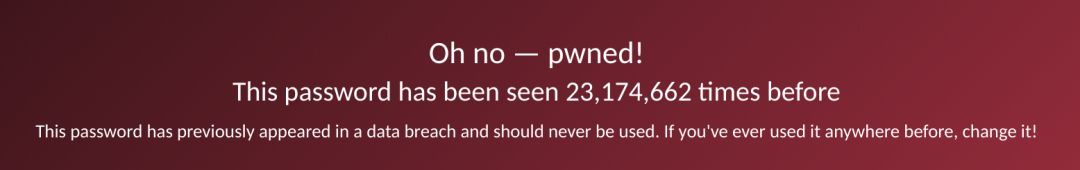

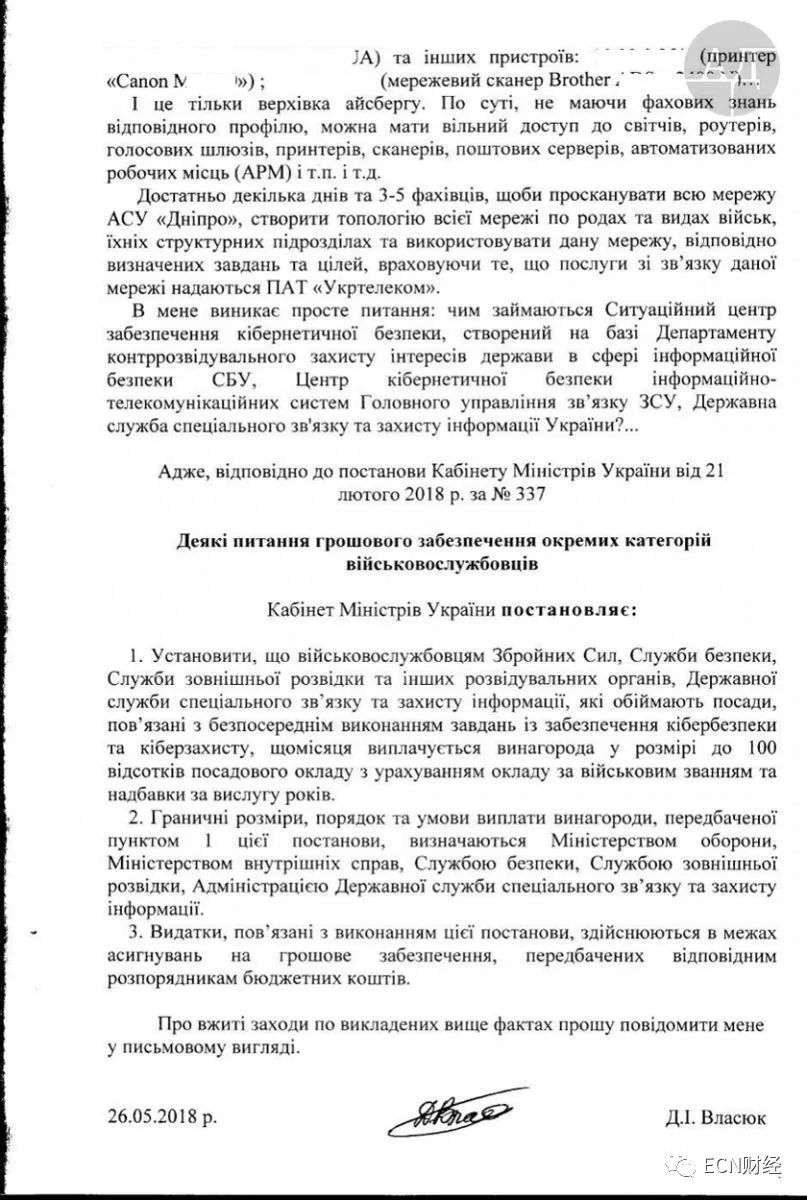

Have I Been Pwned 是一個可以查詢用戶的郵箱是否被泄漏的網(wǎng)站,它的一個密碼查詢功能 Pwned Passwords 記錄著在數(shù)據(jù)泄露中暴露的 551 509 767 個真實密碼,用戶可以在這里查詢某個密碼被使用的次數(shù)。比如查詢一下 2018 年最爛密碼“123456”,得到 23 174 662 次的結(jié)果:但你知道?個人用戶對于自己的密碼都是如今謹慎,想必上升到企業(yè)層面又或者上升到國家層面,他們的密碼應(yīng)該更復雜……吧?比如我們熟悉的五角大樓,多少黑客視它為黑客安全界的珠穆朗馬峰,一生都在想征服它。有媒體爆料 ,烏克蘭武裝部隊的“第聶伯羅”軍事自動化控制系統(tǒng),服務(wù)器網(wǎng)絡(luò)保護十分原始,賬號是admin,密碼是123456!然而,似乎并不是所有國家都是將自己的國防系統(tǒng)看得很重要的,日前烏克蘭一名記者披露,烏克蘭武裝部隊的“第聶伯羅”軍事自動化控制系統(tǒng),服務(wù)器網(wǎng)絡(luò)保護十分原始,賬號是admin,密碼是123456!“123456、admin”在2017年弱密碼TOP 100中,分別位列第一位和第十一位。大多數(shù)賬戶系統(tǒng)在注冊時基本禁止使用這種“弱密碼”,你很難想象這竟然會成為一個國家軍方系統(tǒng)的用戶名和密碼。他表示,這個漏洞“讓敵人直到2018年夏天,都可以隨意掃描烏克蘭軍隊信息”,他展示了此前自動化該控制系統(tǒng)“第聶伯羅”的設(shè)置與測試文件。2018年5月烏克蘭網(wǎng)絡(luò)部隊“第聶伯河”數(shù)據(jù)庫專家,迪米特里·弗拉喬克發(fā)現(xiàn),許多服務(wù)器通過一個標準的用戶名和密碼就可以訪問,即“admin 123456”。不需要技術(shù)很高深的黑客就能夠輕松訪問交換機、路由器、服務(wù)器、打印機和掃描儀等設(shè)備,能夠分析出武裝部隊大量的機密信息甚至掌握整個夏天烏克蘭軍隊在頓巴斯地區(qū)的一切計劃。他及時匯報了這個安全隱患,但這個報告很快就忽略了。鑒于事情的嚴重性,5月26日他將該情況匯報給了國家安全與國防事務(wù)委員會以及烏克蘭情報局。等待長達一個多月的時間,烏克蘭國防部才給出回應(yīng),要求烏克蘭國防部以及其它武裝力量部門禁止使用弱密碼,同時定期檢查所有工作站。不過,對于一些IP地址的安全問題,他們認為不需要加強。可笑的是,在7月12日的測試中發(fā)現(xiàn),一些設(shè)備與特定的IP地址使用默認用戶名和密碼仍然可以登錄進去。在一些情況下,計算機能夠直接連接到國防部的網(wǎng)絡(luò),沒有密碼就可以進入。所以,在近四個月的時間里,訪問國防部部分服務(wù)器和計算機的密碼一直是最簡單的:admin、123456。安全專家的建議是,設(shè)置密碼滿足這三點:1、密碼長度最好8位或以上;2、密碼沒有明顯的組成規(guī)律;3、盡量使用三種以上符號,如“字母+數(shù)字+特殊符號”。你設(shè)置密碼的時候又有什么小竅門呢?歡迎留言,我保證不會說出去。

我是岳哥,最后給大家分享我寫的SQL兩件套:《SQL基礎(chǔ)知識第二版》和《SQL高級知識第二版》的PDF電子版。里面有各個語法的解釋、大量的實例講解和批注等等,非常通俗易懂,方便大家跟著一起來實操。

有需要的讀者可以下載學習,在下面的公眾號「數(shù)據(jù)前線」(非本號)后臺回復關(guān)鍵字:SQL,就行

數(shù)據(jù)前線