技術(shù)編輯:芒果果丨發(fā)自 思否編輯部

公眾號(hào):SegmentFault

一個(gè)由 5 名黑客組成的研究小組用三個(gè)月時(shí)間發(fā)現(xiàn)了蘋果系統(tǒng)中的 55 個(gè)漏洞,這些漏洞意味著攻擊者可以完全侵入用戶的 iCloud 賬戶,竊取所有照片、信息和文件,并將相同的漏洞轉(zhuǎn)發(fā)給所有的聯(lián)系人。這些漏洞披露后,蘋果公司已經(jīng)在 1-2 個(gè)工作日內(nèi)進(jìn)行了修復(fù),其中一些問(wèn)題在幾個(gè)小時(shí)內(nèi)就得到了解決。向蘋果報(bào)告這些漏洞后,黑客小組獲得了 5 萬(wàn)美元的獎(jiǎng)勵(lì)。

55 個(gè)漏洞,攻擊者可輕松竊取 iCloud 賬戶所有內(nèi)容

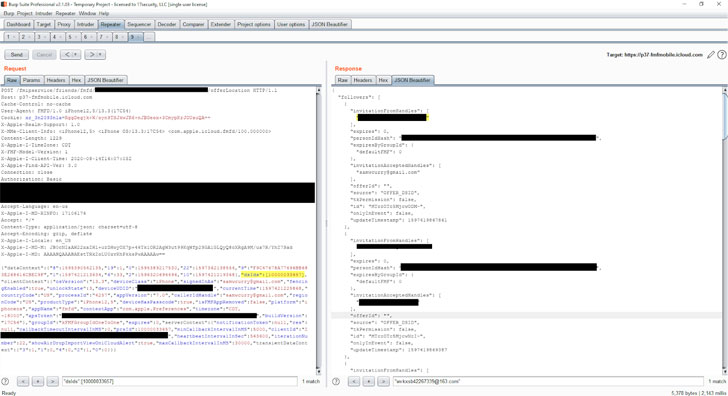

這 55 個(gè)漏洞是由 Sam Curry、Brett Buerhaus、Ben Sadeghipour、Samuel Erb 和 Tanner Barnes 在 7 月到 9 月的三個(gè)月時(shí)間里共同發(fā)現(xiàn)的。這些漏洞包括 29 個(gè)高度嚴(yán)重、13 個(gè)中度嚴(yán)重和 2 個(gè)低度嚴(yán)重的漏洞,它們可以讓攻擊者“完全侵入客戶和員工的應(yīng)用程序,啟動(dòng)一個(gè)能夠自動(dòng)接管受害者 iCloud 賬戶的蠕蟲病毒,檢索蘋果內(nèi)部項(xiàng)目的源代碼,完全侵入蘋果使用的工業(yè)控制倉(cāng)庫(kù)軟件,并接管蘋果員工的會(huì)議,使其具有訪問(wèn)管理工具和敏感資源的能力。”這意味著,攻擊者除了可以將相同的漏洞通過(guò)用戶賬戶轉(zhuǎn)發(fā)給其所有聯(lián)系人之外,還可以輕松的竊取用戶 iCloud 賬戶內(nèi)的所有照片、視頻、日歷信息和文檔資料。黑客團(tuán)隊(duì)指出了一些他們發(fā)現(xiàn)的嚴(yán)重問(wèn)題:

- 通過(guò)授權(quán)和身份驗(yàn)證繞過(guò)遠(yuǎn)程執(zhí)行代碼

- 通過(guò)錯(cuò)誤配置的權(quán)限進(jìn)行的身份驗(yàn)證繞過(guò)允許全局管理員訪問(wèn)

- 通過(guò)未經(jīng)過(guò)濾的文件名參數(shù)進(jìn)行命令注入

- 通過(guò)泄露的機(jī)密和公開(kāi)的管理員工具遠(yuǎn)程執(zhí)行代碼

- 內(nèi)存泄漏導(dǎo)致員工和用戶帳戶受損,從而允許訪問(wèn)各種內(nèi)部應(yīng)用程序

- 通過(guò)未經(jīng)過(guò)濾的輸入?yún)?shù)進(jìn)行 Vertica SQL 注入

- 存儲(chǔ) XSS 允許攻擊者完全破壞受害者 iCloud 帳戶

- 完全響應(yīng) SSRF 允許攻擊者讀取內(nèi)部源代碼和訪問(wèn)受保護(hù)的資源

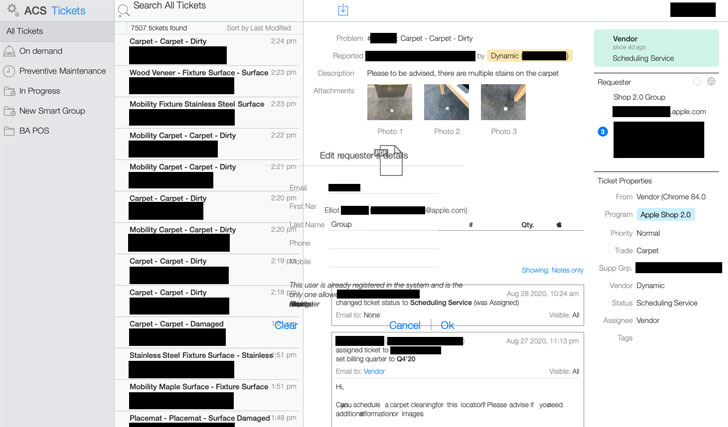

- Blind XSS 允許攻擊者訪問(wèn)內(nèi)部支持門戶以進(jìn)行客戶和員工問(wèn)題跟蹤

- 服務(wù)器端 PhantomJS 執(zhí)行允許攻擊者訪問(wèn)內(nèi)部資源并檢索 AWS IAM 密鑰

其中一個(gè)受到影響的蘋果域名包括蘋果杰出教育者網(wǎng)站(“ ade.Apple.com”),該網(wǎng)站允許使用默認(rèn)密碼(# # INvALID #% !3”),進(jìn)行身份驗(yàn)證繞過(guò),從而允許攻擊者訪問(wèn)管理控制臺(tái)并執(zhí)行任意代碼。同樣的,一個(gè)名為 DELMIA Apriso 的倉(cāng)庫(kù)管理解決方案,在密碼重置過(guò)程中的一個(gè)漏洞,使得創(chuàng)建和修改貨運(yùn)、庫(kù)存信息、驗(yàn)證員工徽章、甚至通過(guò)創(chuàng)建惡意軟件來(lái)完全控制軟件成為可能。在 Apple Books for Authors 服務(wù)中還發(fā)現(xiàn)了一個(gè)單獨(dú)的漏洞,作者可以利用這個(gè)漏洞在 Apple Books 平臺(tái)上撰寫和出版自己的作品。具體來(lái)說(shuō),通過(guò)使用 ePub 文件上傳工具,研究人員能夠操縱 HTTP 請(qǐng)求,目的是在“ authors.apple.com”服務(wù)器上運(yùn)行任意命令。

通過(guò)郵件傳播,XSS 漏洞是可蠕蟲病毒

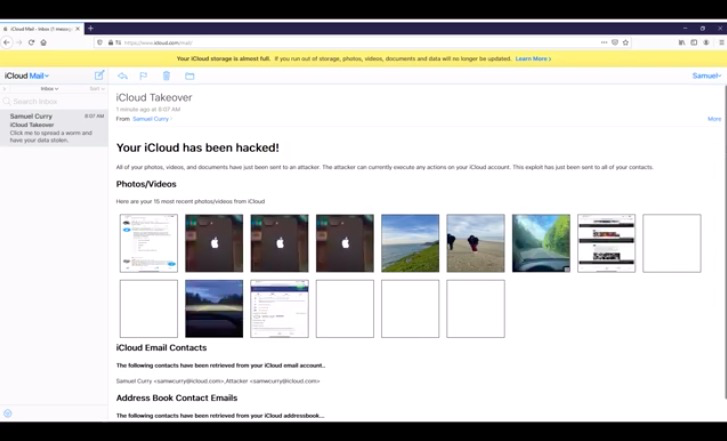

研究人員發(fā)現(xiàn)的其他關(guān)鍵風(fēng)險(xiǎn)之一是源自“ www.icloud. com”域名的跨網(wǎng)站腳本安全漏洞,該漏洞只需向 icloud. com 或 mac. com 發(fā)送一個(gè)特制的郵件地址,當(dāng)攻擊者在瀏覽器中通過(guò) Apple Mail 打開(kāi)該郵件時(shí),就可以竊取所有的照片和聯(lián)系人。更重要的是,XSS 漏洞是可蠕蟲病毒,這意味著可以通過(guò)向受害者聯(lián)系人中存儲(chǔ)的每個(gè) iCloud.com 或 Mac.com 地址發(fā)送類似的電子郵件,輕松傳播該漏洞。黑客小組的 Sam Curry 在其博客中提到:“當(dāng)我們剛開(kāi)始這個(gè)項(xiàng)目時(shí),我們不知道我們會(huì)花三個(gè)多月的時(shí)間來(lái)完成它,這原本是一個(gè)附屬項(xiàng)目,我們會(huì)不時(shí)進(jìn)行,但是由于大流行的所有額外空閑時(shí)間,我們每個(gè)人最終都花了數(shù)百個(gè)小時(shí)。”

通過(guò)蘋果賞金計(jì)劃獲得更多獎(jiǎng)金

自去年以來(lái),蘋果一直在積極推進(jìn)其賞金計(jì)劃,為提供漏洞報(bào)告的黑客頒發(fā)獎(jiǎng)金,獎(jiǎng)金最高可達(dá) 100 萬(wàn)美元。Sam Curry 等人組成的 5 人黑客小組目前已獲得了 51500 美元的獎(jiǎng)金。其中包括用于公開(kāi) iCloud 用戶全名的 5000 美元,發(fā)現(xiàn) IDOR 漏洞的 6000 美元,訪問(wèn)內(nèi)部公司環(huán)境的 6500 美元和發(fā)現(xiàn)包含客戶數(shù)據(jù)的系統(tǒng)內(nèi)存泄漏的 34000 美元。在蘋果安全團(tuán)隊(duì)的允許下,這幾名黑客在報(bào)告中詳細(xì)介紹了這些漏洞,以及查找這些漏洞的方法。據(jù)了解,他們還可能通過(guò)蘋果的賞金計(jì)劃獲得其他更多獎(jiǎng)金。