巧用 SSH 打通外網(wǎng)限制

上一篇:推薦騰訊最新重磅開源項目!

文案轉載于:知乎李耀

鏈接:https://zhuanlan.zhihu.com/p/444319023

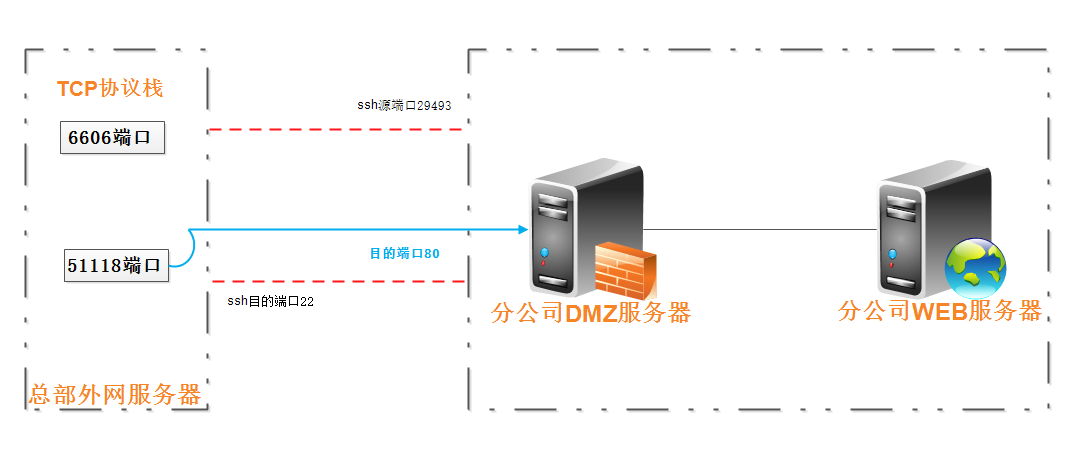

dmz服務器可以訪問總部外網(wǎng)服務器22端口,不可以訪問web服務器; web服務器不可訪問公網(wǎng),但是到dmz網(wǎng)絡無限制。

[root@dmz]# ssh -f -N -g -R 6606:10.1.1.1:80 root@115.100.100.100

[root@center]# netstat -tunlp | grep 6606

tcp 0 0 127.0.0.1:6606 0.0.0.0:* LISTEN 8616/sshd: root

我們在總部服務器嘗試端口提示拒絕,代表網(wǎng)絡已經打通了,但是dmz服務器并沒有監(jiān)聽80端口,所以報端口拒絕。

[root@center]# telnet 127.0.0.1 6606

Trying 127.0.0.1...

telnet: connect to address 127.0.0.1: Connection refused

[root@web]# ssh -f -N -g -R 80:10.1.1.1:80 root@10.1.1.2

[root@center]# telnet 127.0.0.1 6606

Trying 127.0.0.1...

Connected to 127.0.0.1.

Escape character is '^]'.

#dmz服務器以115.100.100.101:29493作源,訪問本地22端口,建立了tcp連接。

[root@center]# ss | grep 115.

tcp ESTAB 0 0 172.16.1.1:22 115.100.100.101:29493

[root@center]# netstat -tpna | grep 115.

tcp 0 0 172.16.1.127:22 101.230.91.53:29493 ESTABLISHED 8555/sshd: root#本地端口也對應到了進程號8616[root@center]#netstat -tunlp | grep 6606

tcp 0 0 127.0.0.1:6606 0.0.0.0:* LISTEN 8616/sshd: root[root@center]# ps -ef | grep 8616

root 8616 8555 0 Dec03 ? 00:01:04 sshd: root.

雙向通道已經建立

[root@center]# ss | grep 6606

tcp ESTAB 0 0 127.0.0.1:6606 127.0.0.1:51158

tcp ESTAB 0 0 127.0.0.1:51158 127.0.0.1:6606

感謝您的閱讀,也歡迎您發(fā)表關于這篇文章的任何建議,關注我,技術不迷茫!小編到你上高速。

正文結束

2.深圳一普通中學老師工資單曝光,秒殺程序員,網(wǎng)友:敢問是哪個學校畢業(yè)的?

3.從零開始搭建創(chuàng)業(yè)公司后臺技術棧

4.程序員一般可以從什么平臺接私活?

5.清華大學:2021 元宇宙研究報告!

6.為什么國內 996 干不過國外的 955呢?

7.這封“領導痛批95后下屬”的郵件,句句扎心!

8.15張圖看懂瞎忙和高效的區(qū)別!

評論

圖片

表情