神器!萬能網(wǎng)站密碼爆破工具

本文作者:whw1sfb

原文:https://www.freebuf.com/sectool/238272.html

在Web滲透測(cè)試中有一個(gè)關(guān)鍵的測(cè)試項(xiàng):密碼爆破。

目前越來越多的網(wǎng)站系統(tǒng)在登錄接口中加入各式各樣的加密算法,依賴于BurpSuite中的那些編碼方式、Hash算法已經(jīng)遠(yuǎn)遠(yuǎn)不夠,這里給大家介紹一款支持AES/RSA/DES(即將支持)加密算法,甚至可以直接將加密算法的js運(yùn)行與BurpSuite中的插件:BurpCrypto。

安裝

BurpCrypto可從其官方Github頁面進(jìn)行下載已編譯好的版本,或下載源代碼本地編譯,然后在BurpSuite的擴(kuò)展列表中添加插件即可。

使用方法

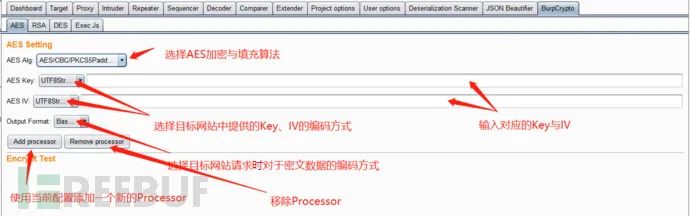

BurpCrypto安裝完成后會(huì)在BurpSuite中添加一個(gè)名為BurpCrypto的選項(xiàng)卡,打開選項(xiàng)卡可進(jìn)入不同加密方式的具體設(shè)置界面。

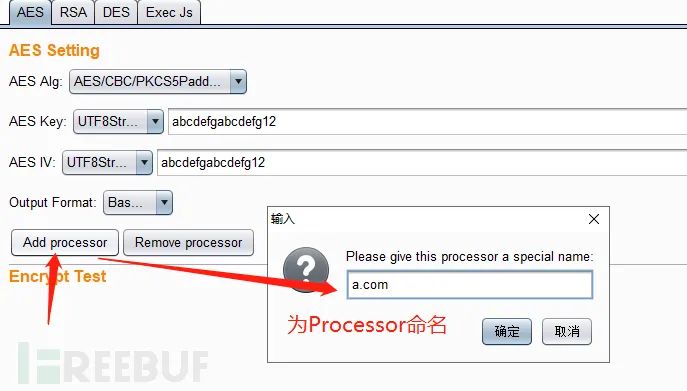

AES加密

常見的加密插件往往只提供一個(gè)Processor,此插件設(shè)計(jì)了多Processor功能,可以添加多個(gè)Processor,同時(shí)運(yùn)行多個(gè)不同加密方式、不同密鑰的測(cè)試器。

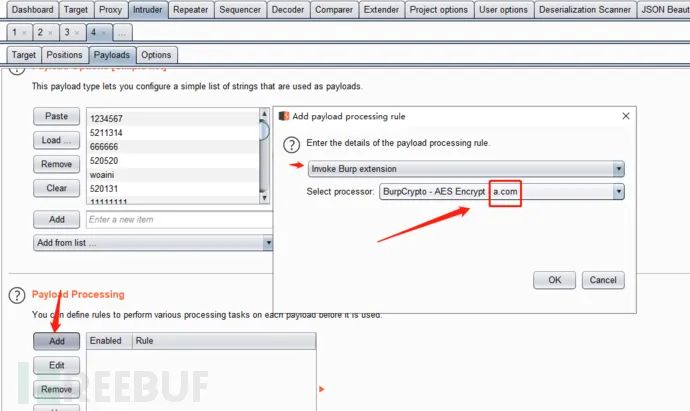

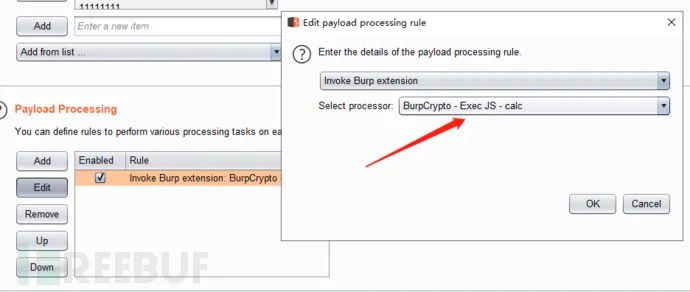

在測(cè)試器中選擇剛剛創(chuàng)建的Processor

下面直接點(diǎn)擊Start Attack即可。

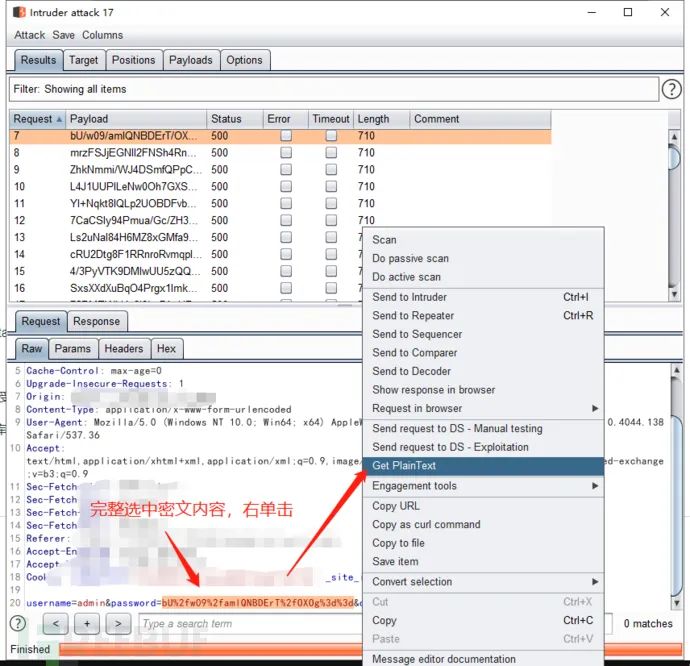

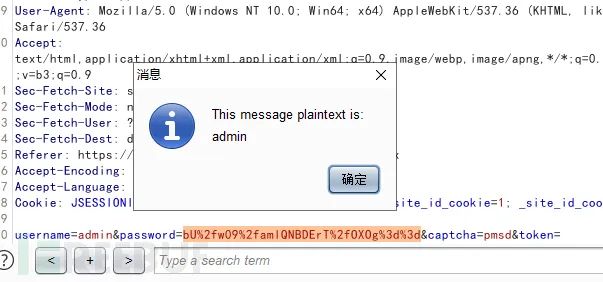

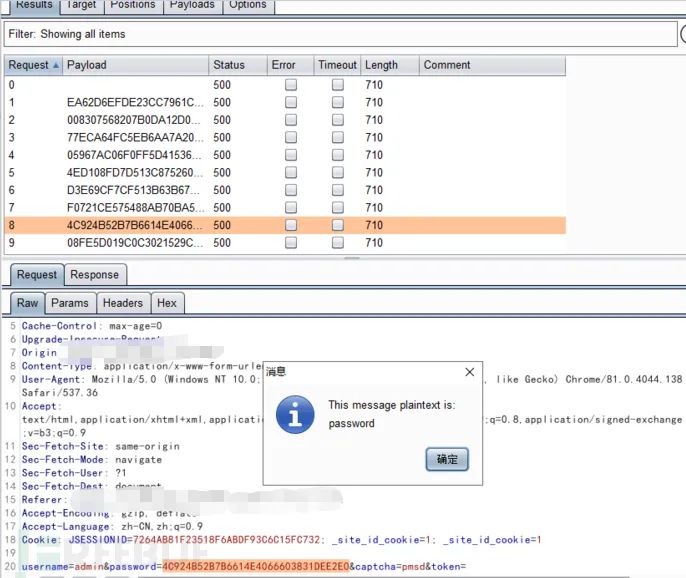

找的密文對(duì)應(yīng)的明文

BurpSuite中有一個(gè)飽受詬病的問題,在測(cè)試器的測(cè)試結(jié)果中,無法顯示原始Payload,也就是字典內(nèi)容。

該插件具有內(nèi)置數(shù)據(jù)庫功能,只要是通過該插件生成的密文內(nèi)容,都可以使用插件中提供的“Get PlainText”功能找回原始Payload。

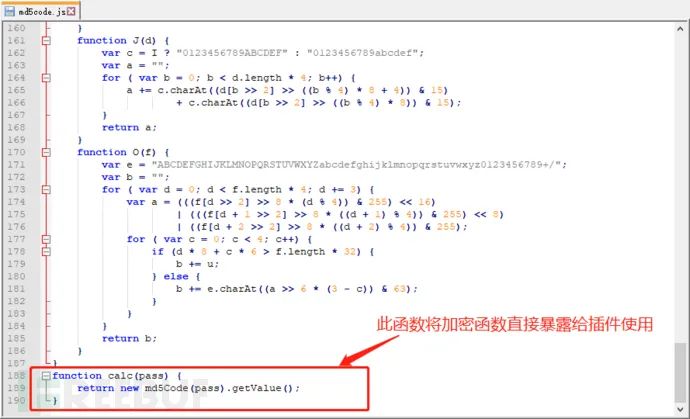

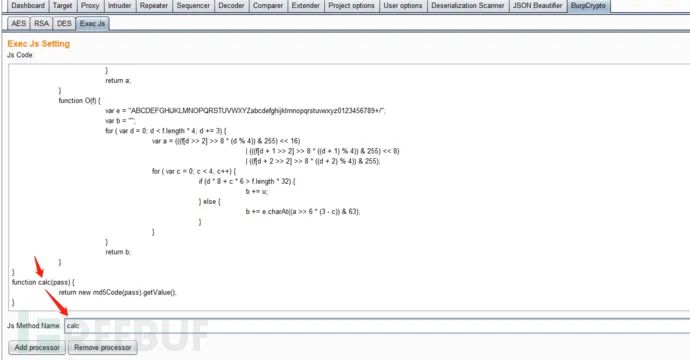

ExecJs功能

該插件對(duì)于不支持的加密算法也提供了一種變通方法,使用者可根據(jù)不同網(wǎng)站使用的加密方法提取其加密的核心函數(shù),并將核心函數(shù)稍作加工即可加入本插件中使用。

此處演示使用的是某網(wǎng)站使用的特殊版本的MD5算法。

然后像AES模塊一樣添加Processor即可,使用方式也類似與AES模塊。

該插件的的官方Github為:https://github.com/whwlsfb/BurpCrypto