緊急!Log4j 爆“核彈級(jí)”漏洞,程序員連夜通宵加班修復(fù)!

點(diǎn)擊“開(kāi)發(fā)者技術(shù)前線(xiàn)”,選擇“星標(biāo)” 讓一部分開(kāi)發(fā)者看到未來(lái)

來(lái)自:infoQ

12 月 10 日凌晨,對(duì)很多程序員來(lái)說(shuō)可能是一個(gè)不眠之夜。Apache 開(kāi)源項(xiàng)目 Log4j 的遠(yuǎn)程代碼執(zhí)行漏洞細(xì)節(jié)被公開(kāi),由于 Log4j 的廣泛使用,該漏洞一旦被攻擊者利用會(huì)造成嚴(yán)重危害。

據(jù)悉,Apache Log4j 2.x <= 2.14.1 版本均回會(huì)受到影響。根據(jù)“微步在線(xiàn)研究響應(yīng)中心”消息,可能的受影響應(yīng)用包括但不限于:Spring-Boot-strater-log4j2、Apache Struts2、Apache Solr、Apache Flink、Apache Druid、Elasticsearch、Flume、Dubbo、Redis、Logstash、Kafka 等。很多互聯(lián)網(wǎng)企業(yè)都連夜做了應(yīng)急措施。

截至本文發(fā)出,斗魚(yú)、京東、網(wǎng)易、深信服和汽車(chē)產(chǎn)業(yè)安全應(yīng)急響應(yīng)中心皆發(fā)文表示,鑒于該漏洞影響范圍比較大,業(yè)務(wù)自查及升級(jí)修復(fù)需要一定時(shí)間,暫不接收 Log4j2 相關(guān)的遠(yuǎn)程代碼執(zhí)行漏洞。

Log4j 是一款開(kāi)源 Java 日志記錄工具。日志記錄主要用來(lái)監(jiān)視代碼中變量的變化情況,周期性的記錄到文件中供其他應(yīng)用進(jìn)行統(tǒng)計(jì)分析工作;跟蹤代碼運(yùn)行時(shí)軌跡,作為日后審計(jì)的依據(jù);擔(dān)當(dāng)集成開(kāi)發(fā)環(huán)境中的調(diào)試器的作用,向文件或控制臺(tái)打印代碼的調(diào)試信息。因此,對(duì)于程序員來(lái)說(shuō),日志記錄非常重要。

在強(qiáng)調(diào)可重用組件開(kāi)發(fā)的今天,Apache 提供的強(qiáng)有力的日志操作包 Log4j。Log4j 可以輕松控制 log 信息是否顯示、log 信息的輸出端類(lèi)型、輸出方式、輸出格式,更加細(xì)致地控制日志的生成過(guò)程,而其通過(guò)配置文件可以靈活地進(jìn)行配置而不需要大量的更改代碼。因此,很多互聯(lián)網(wǎng)企業(yè)都選擇使用 Log4j 。

2014 年,Log4j 2 發(fā)布。Log4j 2 是對(duì) Log4j 的重大升級(jí),完全重寫(xiě)了 log4j 的日志實(shí)現(xiàn)。Log4j 2 提供了 Logback 中可用的許多改進(jìn),同時(shí)修復(fù)了 Logback 架構(gòu)中的一些固有問(wèn)題,目前已經(jīng)更新到 2.15.0 版本。

Log4j2 也支持 SLF4J,可以自動(dòng)重新加載日志配置,并支持高級(jí)過(guò)濾選項(xiàng)。此外它還允許基于 lambda 表達(dá)式對(duì)日志語(yǔ)句進(jìn)行延遲評(píng)估,為低延遲系統(tǒng)提供異步記錄器,并提供無(wú)垃圾模式以避免由垃圾收集器操作引起的任何延遲。通過(guò)其他語(yǔ)言接口,企業(yè)也可以在 C、C++、.Net、PL/SQL 程序中使用 Log4j。

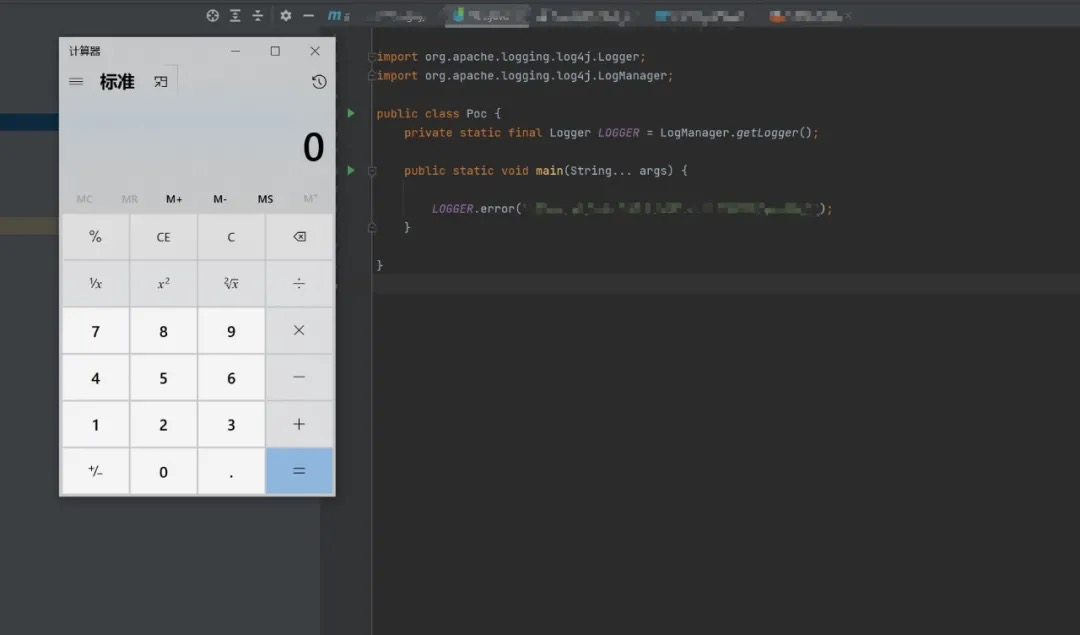

此次漏洞的出現(xiàn),正是由用于 Log4j 2 提供的 lookup 功能造成的,該功能允許開(kāi)發(fā)者通過(guò)一些協(xié)議去讀取相應(yīng)環(huán)境中的配置。但在實(shí)現(xiàn)的過(guò)程中,并未對(duì)輸入進(jìn)行嚴(yán)格的判斷,從而造成漏洞的發(fā)生。“微步在線(xiàn)研究響應(yīng)中心”做了漏洞復(fù)現(xiàn):

簡(jiǎn)單來(lái)說(shuō),就是在打印日志時(shí),如果發(fā)現(xiàn)日志內(nèi)容中包含關(guān)鍵詞 ${,那么這個(gè)里面包含的內(nèi)容會(huì)當(dāng)做變量來(lái)進(jìn)行替換,導(dǎo)致攻擊者可以任意執(zhí)行命令。

詳細(xì)漏洞披露可查看:https://issues.apache.org/jira/projects/LOG4J2/issues/LOG4J2-3201?filter=allissues

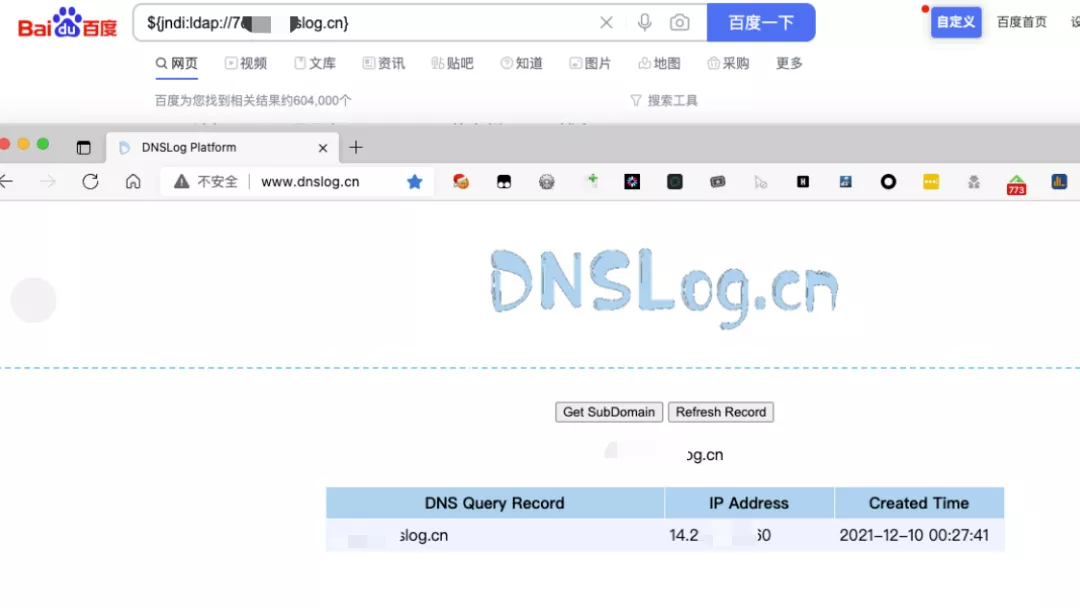

由于線(xiàn)上 web 業(yè)務(wù)的任何數(shù)據(jù)都可能寫(xiě)入 Log4j,甚至一些 pre-auth 的地方,比如注冊(cè)、登錄,實(shí)際攻擊入口取決于業(yè)務(wù)具體情況。目前百度搜索、蘋(píng)果 iCloud 搜索、360 搜索等都出現(xiàn)了該問(wèn)題。

圖源:公眾號(hào)“信安之路”

12 月 10 日上午,阿里云安全團(tuán)隊(duì)再次發(fā)出預(yù)警,發(fā)現(xiàn) Apache Log4j 2.15.0-rc1 版本存在漏洞繞過(guò),建議及時(shí)更新至 Apache Log4j 2.15.0-rc2 版本。

對(duì)于這次漏洞,有網(wǎng)友評(píng)價(jià)說(shuō)道,“可以說(shuō)是災(zāi)難性的漏洞,比之前的 fastjson 和 shiro 還要嚴(yán)重,這個(gè)漏洞估計(jì)在之后三四年內(nèi)還會(huì)繼續(xù)存在….”

針對(duì)此次漏洞,“微步在線(xiàn)研究響應(yīng)中心”也給出了一些應(yīng)急方案。

1. 緊急緩解措施

(1)修改 jvm 參數(shù) -Dlog4j2.formatMsgNoLookups=true

(2)修改配置 log4j2.formatMsgNoLookups=True

(3)將系統(tǒng)環(huán)境變量 FORMAT_MESSAGES_PATTERN_DISABLE_LOOKUPS 設(shè)置為 true

2. 檢測(cè)方案

(1)由于攻擊者在攻擊過(guò)程中可能使用 DNSLog 進(jìn)行漏洞探測(cè),建議企業(yè)可以通過(guò)流量監(jiān)測(cè)設(shè)備監(jiān)控是否有相關(guān) DNSLog 域名的請(qǐng)求,微步在線(xiàn)的 OneDNS 也已經(jīng)識(shí)別主流 DNSLog 域名并支持?jǐn)r截。

(2)根據(jù)目前微步在線(xiàn)對(duì)于此類(lèi)漏洞的研究積累,我們建議企業(yè)可以通過(guò)監(jiān)測(cè)相關(guān)流量或者日志中是否存在“jndi:ldap://”、“jndi:rmi”等字符來(lái)發(fā)現(xiàn)可能的攻擊行為。

3.?修復(fù)方案

檢查所有使用了 Log4j 組件的系統(tǒng),官方修復(fù)鏈接如下:https://github.com/apache/logging-log4j2/releases/tag/log4j-2.15.0-rc1

每個(gè)人都知道安全的重要性,但安全問(wèn)題還是頻繁發(fā)生。

去年 5 月,360 網(wǎng)絡(luò)安全響應(yīng)中心發(fā)布“ Fastjson 遠(yuǎn)程代碼執(zhí)行漏洞通告”。通告稱(chēng),Java 庫(kù) fastjson <= 1.2.68 版本存在遠(yuǎn)程代碼執(zhí)行漏洞,漏洞被利用可直接獲取服務(wù)器權(quán)限。該漏洞評(píng)定為“高危漏洞”,影響面“廣泛”。

前年,阿里云應(yīng)急響應(yīng)中心監(jiān)測(cè)到,Apach Shiro 官方披露了其 cookie 持久化參數(shù) rememberMe 加密算法存在漏洞,攻擊者利用 Padding Oracle 攻擊手段可構(gòu)造惡意的 rememberMe 值,繞過(guò)加密算法驗(yàn)證,執(zhí)行 java 反序列化操作,最終可導(dǎo)致遠(yuǎn)程命令執(zhí)行獲取服務(wù)器權(quán)限,風(fēng)險(xiǎn)極大。

安全本身并不是一個(gè)能夠創(chuàng)造價(jià)值的功能,反而更像是需要消耗價(jià)值以確保功能穩(wěn)定的功能。中小企業(yè)常常沒(méi)有足夠的資金投入安全建設(shè),而有資金的企業(yè)也會(huì)把這部分預(yù)算將到最低。

網(wǎng)絡(luò)攻擊成功的可能性以及潛在損失的程度是難以實(shí)現(xiàn)估計(jì)的,決策者通常是依靠經(jīng)驗(yàn)判斷來(lái)做決定投入金額。根據(jù) Alex Blau 在哈佛商業(yè)評(píng)論中的文章中提到的,決策者在作出決定時(shí),會(huì)有一下三個(gè)誤區(qū):

將網(wǎng)絡(luò)安全視為一種防御。在這個(gè)過(guò)程中,強(qiáng)大的防火墻和有能力的工程師可以讓他們遠(yuǎn)離威脅。

認(rèn)為遵守 NIST 或 FISMA 等安全框架就足夠安全。

以為如果近期沒(méi)有發(fā)生安全漏洞,那么看起來(lái)沒(méi)有問(wèn)題的部分就不需要修復(fù)。

這些想法的問(wèn)題在于,網(wǎng)絡(luò)安全不是要解決有限的問(wèn)題,而應(yīng)該是一個(gè)持續(xù)進(jìn)行的過(guò)程。麻省理工學(xué)院數(shù)字經(jīng)濟(jì)倡議主任 Erik Brynjolfsson 表示,對(duì)抗網(wǎng)絡(luò)威脅應(yīng)該被歸到“更高級(jí)別的優(yōu)先考慮項(xiàng)”。他認(rèn)為,一些修復(fù)并不復(fù)雜。雖然增加一些額外的小操作會(huì)讓整個(gè)流程變長(zhǎng),并增加一點(diǎn)成本,但會(huì)讓企業(yè)和個(gè)人更加安全。

Brynjolfsson 提出,在網(wǎng)絡(luò)安全方面,使用公開(kāi)可用的密碼學(xué)通常比為特定公司構(gòu)建的專(zhuān)有系統(tǒng)更加安全。

—?完?—

點(diǎn)這里??關(guān)注我,記得標(biāo)星呀~

前線(xiàn)推出學(xué)習(xí)交流一定要備注:研究/工作方向+地點(diǎn)+學(xué)校/公司+昵稱(chēng)(如JAVA+上海 掃碼加小編微信,進(jìn)群和大佬們零距離

回復(fù)“電子書(shū)”?“資料”?領(lǐng)取一份干貨,數(shù)百面試手冊(cè)等

歷史推薦

防止果照外泄?自己先上傳就OK!扎克伯格這波操作給網(wǎng)友整不會(huì)了

好文點(diǎn)個(gè)在看