連曝三大漏洞,你的Apache Log4j還好嗎

繼 CVE-2021-44228 和 CVE-2021-45046 之后發(fā)現(xiàn)的第三個 Log4Shell 漏洞。

Apache Log4j 2.16.0 已發(fā)布 Apache Log4j 2.15.0 發(fā)布,安全漏洞已得到解決

Log4shell 漏洞背景說明

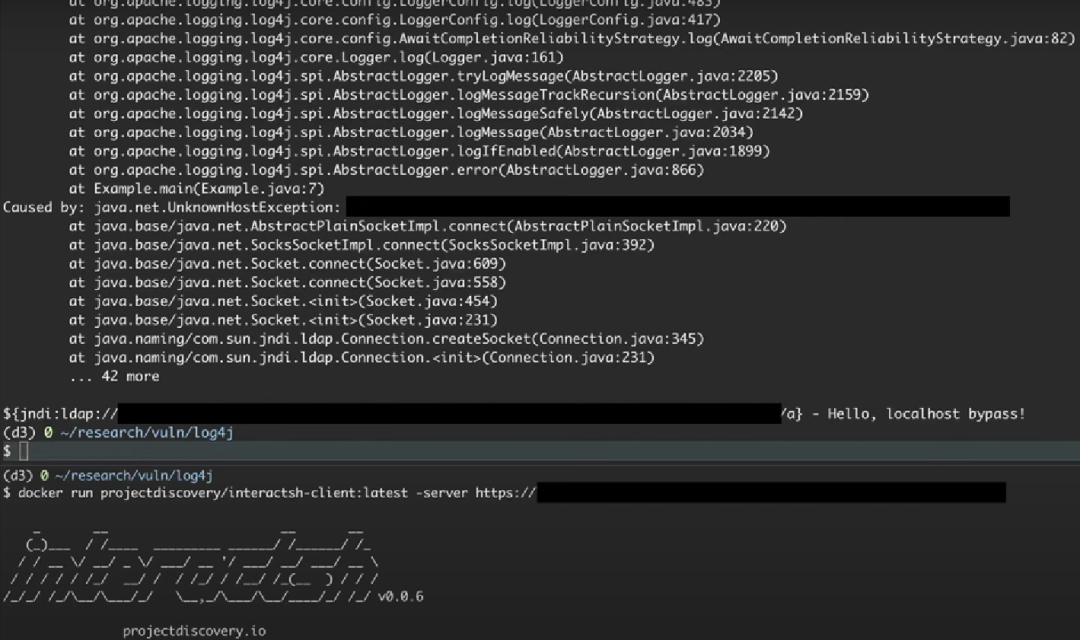

2021 年 12 月 11 日:發(fā)布?2.15.0?版本,對?JNDI 查詢功能進(jìn)行限制。但此版本的修復(fù)不完整,導(dǎo)致了第二個 Log4j 漏洞漏洞:CVE-2021-45046。 2021-12-13:?發(fā)布?2.16.0?版本,為了解決 CVE-2021-45046 漏洞, Log4j 2.16.0 直接禁用了 JDNI 功能。

官方通告

CVE-2021-44228(Log4j2?初始漏洞)

CVE-2021-45046(Log4j 2.15.0?未完整修復(fù)的漏洞)

CVE-2021-4104(Log4j 1.2 版本問題)

各組織/開源項(xiàng)目對 Log4Shell 漏洞的響應(yīng)匯總

Metabase?:?v0.41.4 發(fā)布,解決 log4j2 漏洞問題 openEuler:歐拉開源社區(qū) Log4j 高危安全漏洞修復(fù)完成 KubeSphere:Apache Log4j 2 遠(yuǎn)程代碼執(zhí)行最新漏洞的修復(fù)方案 MateCloud?:4.2.8 正式版發(fā)布,修復(fù) Log4j2 的安全漏洞 openLooKeng?開源社區(qū):?Apache Log4j2 高危安全漏洞修復(fù)完成 JPress?博客系統(tǒng):發(fā)布新版,修復(fù) Log4j 漏洞問題 Netty?:4.1.72.Final 發(fā)布,更新 Log4j2 版本 Apache NiFi?:1.5.1 緊急發(fā)布,修復(fù) log4j2 相關(guān)問題 Jedis?:3.7.1、4.0.0-rc2 發(fā)布,修復(fù) Log4j 安全問題 Eurynome Cloud?:?v2.6.2.10 發(fā)布,修復(fù) Apache Log4j2 安全問題 Jedis:?3.7.1、4.0.0-rc2 發(fā)布,修復(fù) Log4j 安全問題 Apache Solr?:發(fā)布漏洞影響情況和緩解措施 Minecraft :發(fā)布漏洞聲明和緩解方案 Apache Flink?:關(guān)于 Apache Log4j 零日 (CVE-2021-44228) 的建議 Apache Druid:建議所有用戶升級到 Druid 0.22.1 OpenSearch:重要提示:更新到 OpenSearch 1.2.1 OpenNMS:受 Apache Log4j 漏洞影響的 OpenNMS 產(chǎn)品? IBM Cúram?:可能會影響 Cúram Social Program IBM WebSphere:受影響,已更新

Anolis OS:?不受 Log4j 高危安全漏洞影響 SUSE?:產(chǎn)品均不受影響 Apache Spark:不受影響 Curl / Libcurl?:不受影響 Zabbix?:不受影響 DBeaver?:Log4j2 漏洞對我們的用戶不危險(xiǎn) VideoLAN:核心已移植到 Kotlin ,不用 Log4j Cloudflare:Cloudflare 如何安全應(yīng)對 Log4j 2 漏洞 LastPass:不受影響 HackerOne:不受影響,能利用漏洞影響 H1 的人可獲得 25000 美金獎勵

華為:啟動了調(diào)查分析,相關(guān)排查還在持續(xù)進(jìn)行 微軟:除了明確涉及 Minecraft,其他的情況仍在調(diào)查 JetBrains:?YouTrack Standalone、Hub、Upsource 和 Floating 許可證服務(wù)器受影響但已修復(fù),其余仍在測試

360CERT:發(fā)布Log4j2惡意荷載批量檢測調(diào)查工具 騰訊容器安全:發(fā)布開源 Log4j2 漏洞緩解工具

公司/組織/項(xiàng)目名稱 | 回應(yīng)類別(已更新/修復(fù)/不受影響等)| 回應(yīng)鏈接?。此漏洞影響面太廣,希望大家一起合作,避免更多組織或個人因此受到損失。4、欠債3000億,宣布破產(chǎn)!昔日民族品牌,為何總淪為反面教材?

5、桌面版 Linux 為什么打不過 Window?Linus 現(xiàn)身說法

評論

圖片

表情