Logback 也爆雷了,驚爆了。。。

點(diǎn)擊關(guān)注公眾號,Java干貨及時送達(dá)

Logback 也爆雷了

Log4j2 核彈級漏洞剛結(jié)束沒幾天,Logback 其實(shí)也爆雷了,這你能信??

棧長在上篇文章提到,因 Log4j2 漏洞的反復(fù)無常,導(dǎo)致某些公司已經(jīng)切換到 Logback 了,如果這也是你們公司的決定,請在文章下面評論區(qū)留言。

可令棧長萬萬想不到的是,在 Log4j2 漏洞修復(fù)期間,Logback 也出事了,我們來看官方的通告:

漏洞摘要

| CVE-2021-42550 | 遠(yuǎn)程代碼執(zhí)行漏洞 |

|---|---|

| 安全等級 | 中 |

| 影響版本 | logback < 1.2.9 logback < 1.3.0-alpha11 |

該漏洞影響了兩條版本線:

Logback 1.2.x Logback 1.3.x

當(dāng)然,生產(chǎn)主要還是以 1.2.x 為主,1.3.x 尚未正式發(fā)布,Alpha 表示早期的內(nèi)部測試版本。

如果你想關(guān)注和學(xué)習(xí)最新、最主流的 Java 技術(shù),可以持續(xù)關(guān)注公眾號Java技術(shù)棧,公眾號第一時間推送。

漏洞描述

在 Logback 1.2.7 及之前的版本中,具有編輯配置文件權(quán)限的攻擊者可以制作惡意配置,允許從 LDAP 服務(wù)器加載、執(zhí)行任意代碼。

漏洞具體詳情可參考:

https://cve.report/CVE-2021-42550 https://logback.qos.ch/news.html

解決方案

Logback 升級到安全版本:

Logback 1.2.9+ Logback 1.3.0-alpha11+

修復(fù)內(nèi)容:

1)強(qiáng)化 Logback 的 JNDI 查找機(jī)制,只接受 java: 命名空間中的請求,所有其他類型的請求都將被忽略。

2)SMTPAppender 也被加強(qiáng)了。

3)出于安全原因,暫時刪除了數(shù)據(jù)庫支持。

4)因 Groovy 配置過于強(qiáng)大,出于安全原因,刪除了對 Groovy 的配置支持,后面也不太可能恢復(fù)。

看來,JNDI 又闖禍了。。。

JDNI 這到底是什么破玩意,有時間棧長再分享一篇,關(guān)注公眾號Java技術(shù)棧第一時間推送哦。

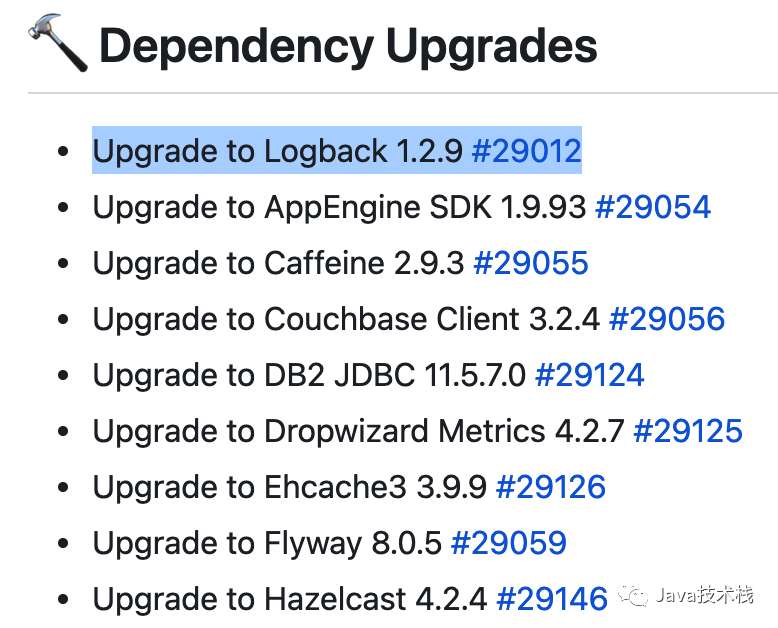

上篇文章《終于!Spring Boot 最新版發(fā)布,一招解決 Log4j2 核彈級漏洞!》,Spring Boot 在最新版本中已經(jīng)升級到了安全版本:Logback 1.2.9:

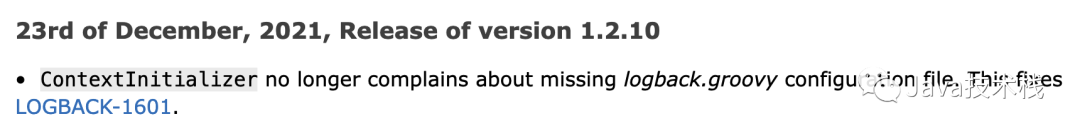

不過在 Logback v1.2.9 中還存在 bug:

目前最新版本:

Logback 1.2.10 Logback 1.3.0-alpha12

建議直接升級到最新版本,所以,沒有必要升級 Spring Boot 主版本,最好的解決方案是只升級 Logback 版本即可。

Spring Boot 基礎(chǔ)就不介紹了,推薦下這個實(shí)戰(zhàn)教程(含示例源碼):

https://github.com/javastacks/spring-boot-best-practice

Spring Boot & Maven:

????...

????1.2.10

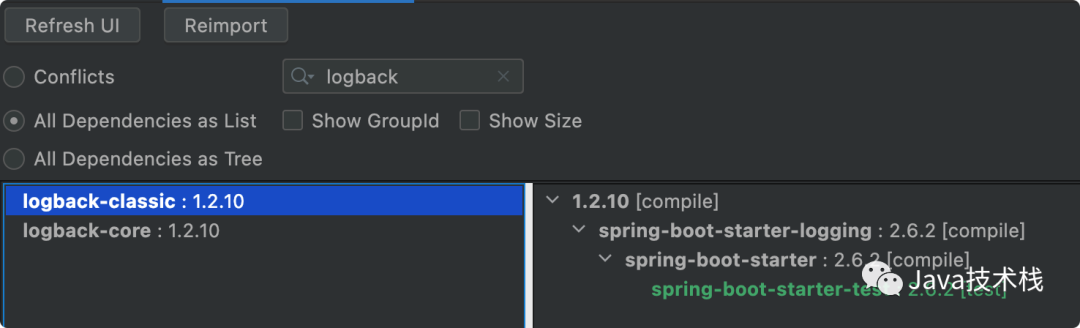

更新之后的 Logback 版本:

另外,官方還建議把 logback 日志配置文件設(shè)置為只讀,這樣就能徹底堵死配置文件被篡改所引發(fā)的漏洞。

在 12/14 ~ 12/23 這段時間,官方針對兩個版本線都進(jìn)行了多次版本更新,以解決此漏洞,也是折騰啊。。

Logback 這個漏洞屬于中危級別,也少有報道,但該漏洞屬于遠(yuǎn)程代碼執(zhí)行,危害的后果也挺嚴(yán)重的,建議大家還是升級吧,防患未然!

話說你們用的什么版本呢?趕緊檢查升級吧!

剛從 Log4j2 切換過來的小伙伴恐怕要哭笑不得了吧?如果說的就是你,請在下面評論區(qū)留言……

Log4j2 & Logback 漏洞的后續(xù)進(jìn)展,棧長也會持續(xù)跟進(jìn),關(guān)注公眾號Java技術(shù)棧,公眾號第一時間推送。

版權(quán)聲明!!!

本文系公眾號 "Java技術(shù)棧" 原創(chuàng),轉(zhuǎn)載、引用本文內(nèi)容請注明出處,抄襲、洗稿一律投訴侵權(quán),后果自負(fù),并保留追究其法律責(zé)任的權(quán)利。

關(guān)注Java技術(shù)棧看更多干貨