Atlassian Confluence網絡攻擊擴大,Jenkins遭受重創(chuàng)

黑客利用最近披露的 Atlassian Confluence 遠程代碼執(zhí)行漏洞破壞了Jenkins項目的內部服務器。

Jenkins是最流行的開源自動化服務器,由CloudBees和Jenkins社區(qū)維護。自動化服務器支持開發(fā)人員構建、測試和部署他們的應用程序,它在全球擁有數(shù)十萬個活躍安裝,擁有超過100萬用戶。

Jenkins已做安全處理

攻擊者利用Confluence CVE-2021-26084漏洞破壞了該組織使用的已棄用的Confluence服務。針對該事件,Jenkins團隊將受影響的服務器下線,并對安全事件展開調查。

在CVE-2021-26084 的概念驗證漏洞代碼公開后,威脅行為者開始掃描易受攻擊的Atlassian Confluence實例以安裝加密貨幣礦工。

雖然許多攻擊者利用該漏洞安裝開源、跨平臺的XMRig Monero加密貨幣礦工,但他們也可以利用該漏洞進行更具破壞性的攻擊。

“目前我們沒有理由相信任何Jenkins 版本、插件或源代碼受到影響,”該公司在周末發(fā)表的一份聲明中表示。

在發(fā)現(xiàn)黑客行為后,Jenkins開發(fā)人員表示他們永久關閉了被黑客入侵的Confluence服務器,輪換了特權憑據(jù),并為開發(fā)人員帳戶重置了密碼。

關于漏洞

該問題是由Benny Jacob (SnowyOwl)通過Atlassian公共漏洞賞金計劃發(fā)現(xiàn)的,該漏洞的CVSS評分9.8非常危險。

受影響的版本是:

版本 < 6.13.23

6.14.0 ≤ 版本 < 7.4.11

7.5.0 ≤ 版本 < 7.11.5

7.12.0 ≤ 版本 < 7.12.5

該漏洞是一個對象圖導航語言 (OGNL) 注入漏洞,影響 Confluence 服務器和數(shù)據(jù)中心(受影響的版本為 6.13.23 之前的版本、7.4.11之前的版本 6.14.0、7.11.6 之前的版本 7.5.0 ,以及 7.12.5 之前的 7.12.0 版)。OGNL 是一種用于獲取和設置Java對象屬性的表達式語言,可用于創(chuàng)建或更改可執(zhí)行代碼。

Palo Alto Networks的研究人員解釋并證實:“如果安全漏洞被利用,威脅行為者可以繞過身份驗證并在未修補的系統(tǒng)上運行任意代碼。”

卡巴斯基研究人員解釋說,如果“允許人們注冊以創(chuàng)建他們的帳戶”選項處于活動狀態(tài),則該漏洞僅可用于未經身份驗證的RCE 。

Atlassian已經發(fā)布了6.13.23、7.4.11、7.11.6、7.12.5 和 7.13.0版本的更新。該錯誤不會影響Confluence Cloud用戶。

針對漏洞的網絡攻擊爆炸式增長

The Record上周三報道稱,對Confluence服務器的攻擊于上周開始,并在安全研究人員在GitHub上發(fā)布了概念驗證漏洞后逐漸增加。

攻擊在整個星期內呈爆炸式增長,促使美國網絡司令部在周五發(fā)布公開警告,敦促管理員在受影響的系統(tǒng)前往美國勞動節(jié)延長周末之前修補它們。

根據(jù)安全公司Bad Packets和Rapid7的說法,大多數(shù)部署了加密貨幣礦工的攻擊仍在進行中。

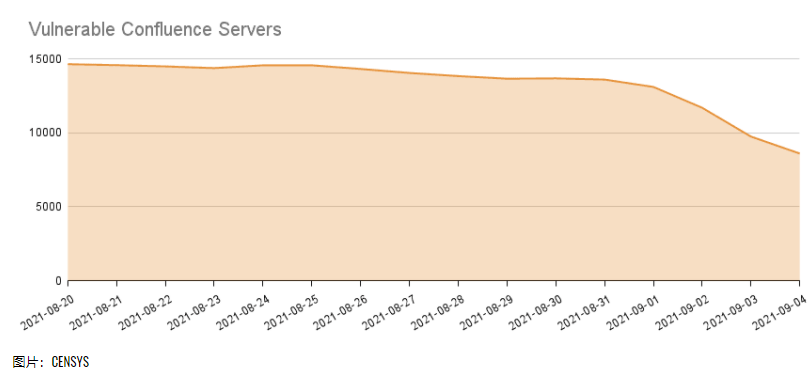

根據(jù)互聯(lián)網監(jiān)控項目Censys,目前大約有15,000臺Atlassian Confluence服務器可以通過互聯(lián)網訪問。

據(jù)Censys稱,9月5日星期日,有8,597臺Confluence服務器在線連接,但仍然容易受到CVE-2021-26084漏洞利用的攻擊。

Atlassian的安全困境

7 月,Atlassian修補了其Jira平臺中的一個嚴重缺陷,這是一種用于軟件開發(fā)的專有錯誤跟蹤和敏捷項目管理工具。它通常通過單點登錄 (SSO) 功能與 ( PDF ) Confluence 平臺相關聯(lián)。

被追蹤為CVE-2020-36239 的問題可能使遠程、未經身份驗證的攻擊者能夠在某些 Jira數(shù)據(jù)中心產品中執(zhí)行任意代碼。

數(shù)字風險提供商Digital Shadows的高級網絡威脅情報分析師Chris Morgan表示,最近幾次供應鏈攻擊,包括針對軟件提供商Accellion和Kaseya的攻擊由于安全漏洞利用導致,這些安全漏洞使攻擊者獲得初始訪問權限并實施破壞。

早在6月,研究人員發(fā)現(xiàn)了一個Atlassian漏洞鏈,可以導致Jira賬戶信息一鍵泄露。Check Point Research的研究人員表示,敏感信息可能很容易從平臺上被竊取,安全漏洞大多都可以從代碼中找到原因。

90%的網絡攻擊是由軟件漏洞被利用導致的,而超過6成的安全漏洞與靜態(tài)代碼有關。顯而易見,提高代碼質量可以有效降低安全漏洞數(shù)從而降低遭到網絡攻擊的風險。在軟件開發(fā)過程中,通過靜態(tài)代碼分析技術可以幫助用戶減少30-70%的安全漏洞,大大提高軟件安全性。在等保2.0網絡安全入侵防范要求中,也明確在移動管理、生產管理層-控制要求2、3、4中提出了對漏洞評估與修復、惡意代碼檢測等管理要求,隨著安全左移,在開發(fā)期間加強對代碼安全檢測,不但可以為網絡安全做好防御工作,同時將缺陷修復成本降至最低。

參讀鏈接:

https://www.bleepingcomputer.com/news/security/jenkins-projects-confluence-server-hacked-to-mine-monero/

https://thehackernews.com/2021/09/latest-atlassian-confluence-flaw.html

https://threatpost.com/jenkins-atlassian-confluence-cyberattacks/169249/