8 個常用的 Wireshark 使用技巧

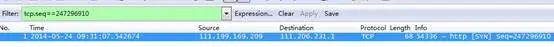

一:數(shù)據(jù)包過濾

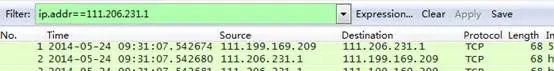

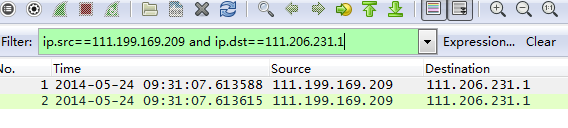

過濾需要的IP地址 ip.addr==

在數(shù)據(jù)包過濾的基礎(chǔ)上過濾協(xié)議ip.addr==xxx.xxx.xxx.xxx and tcp

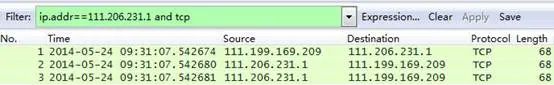

過濾端口ip.addr==xxx.xxx.xxx.xxx and http and tcp.port==80

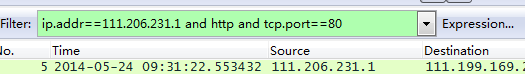

指定源地址 目的地址ip.src==xxx.xxx.xxx.xxx and ip.dst==xxx.xxx.xxx.xxx

SEQ字段(序列號)過濾(定位丟包問題)

TCP數(shù)據(jù)包都是有序列號的,在定位問題的時候,我們可以根據(jù)這個字段來給TCP報文排序,發(fā)現(xiàn)哪個數(shù)據(jù)包丟失。

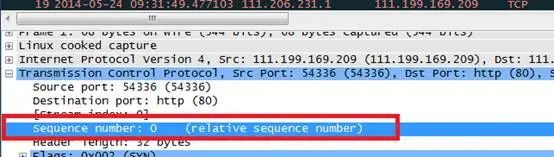

SEQ分為相對序列號和絕對序列號,默認(rèn)是相對序列號顯示就是0 1不便于查看,修改成絕對序列號方法請參考第三式。

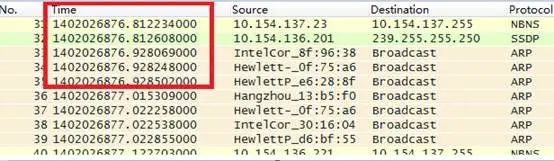

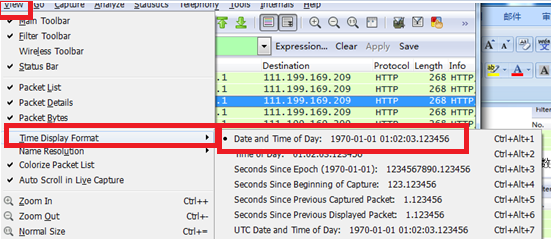

二:修改數(shù)據(jù)包時間顯示方式

有些同學(xué)抓出來的數(shù)據(jù)包,時間顯示的方式不對,不便于查看出現(xiàn)問題的時間點,可以通過View---time display format來進(jìn)行修改。

修改前:

修改后:

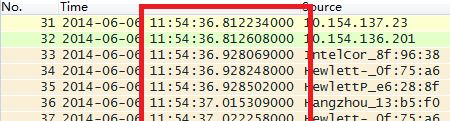

三:確認(rèn)數(shù)據(jù)報文順序

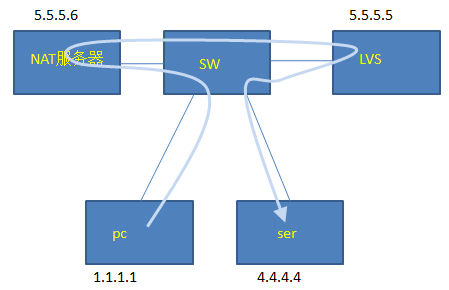

有一些特殊情況,客戶的業(yè)務(wù)源目的IP 源目的端口 源目的mac 都是一樣的,有部分業(yè)務(wù)出現(xiàn)業(yè)務(wù)不通,我們在交換機(jī)上做流統(tǒng)計就不行了,如下圖網(wǎng)絡(luò)架構(gòu)。箭頭是數(shù)據(jù)流的走向,交換機(jī)上作了相關(guān)策略PC是不能直接訪問SER的。

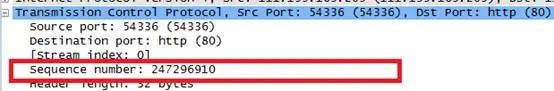

那我們在排查這個問題的時候,我們要了解客戶的業(yè)務(wù)模型和所使用得協(xié)議,很巧合這個業(yè)務(wù)是WEB。我們從而知道TCP報文字段里是有序列號的,我們可以把它當(dāng)做唯一標(biāo)示來進(jìn)行分析,也可以通過序列號進(jìn)行排序。

一般抓出來的都是相對序列號0 1不容易分析,這里我們通過如下方式進(jìn)行修改為絕對序列號。

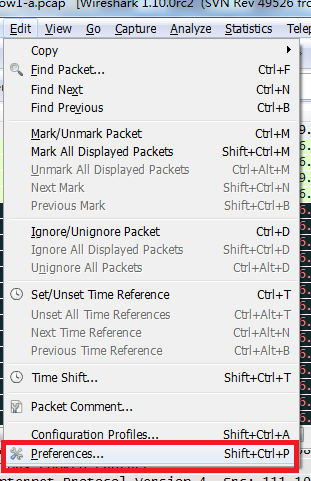

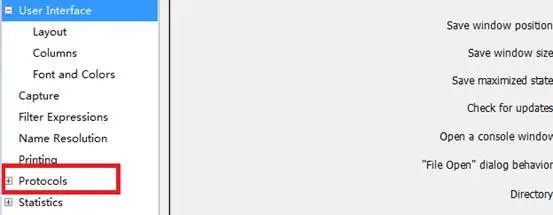

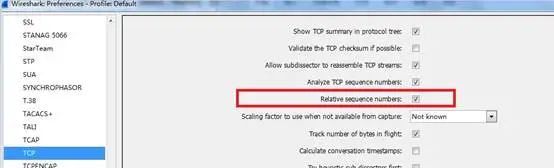

Edit-----preference------protocols----tcp---relative sequence numbers

修改參數(shù)如下:

我拿TCP協(xié)議舉例

把TCP的這個選項去除掉

最后的效果:

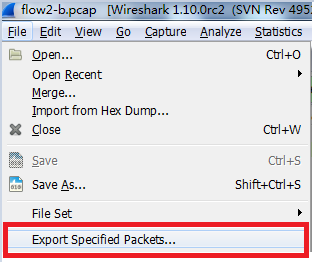

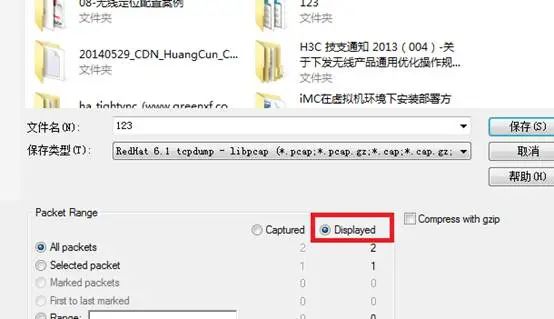

四:過濾出來的數(shù)據(jù)包保存

我們抓取數(shù)據(jù)包的時候數(shù)據(jù)量很大,但對于我們有用的只有幾個,我們按條件過濾之后,可以把過濾后的數(shù)據(jù)包單獨保存出來,便于以后來查看。

五:數(shù)據(jù)包計數(shù)統(tǒng)計

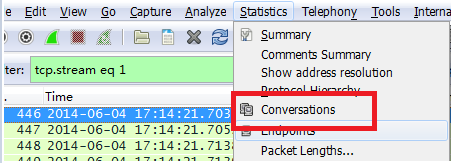

網(wǎng)絡(luò)里有泛洪攻擊的時候,我們可以通過抓包進(jìn)行數(shù)據(jù)包個數(shù)的統(tǒng)計,來發(fā)現(xiàn)哪些數(shù)據(jù)包較多來進(jìn)行分析。

Statistics------conversations

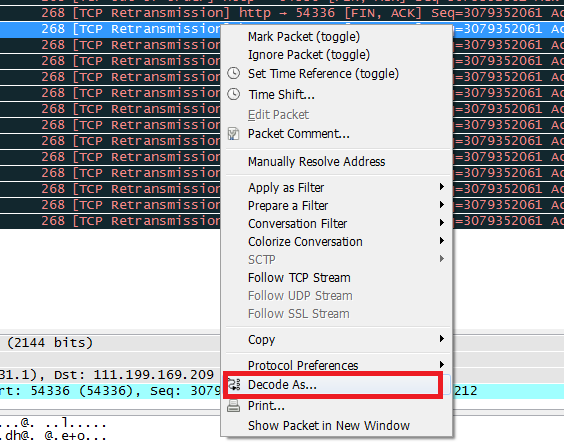

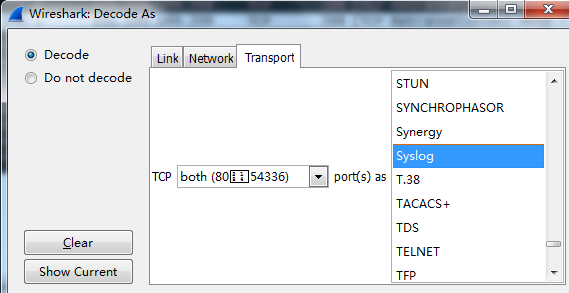

六:數(shù)據(jù)包解碼

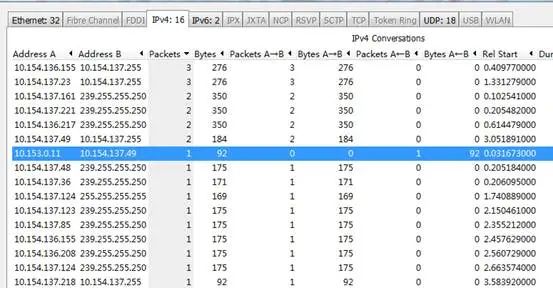

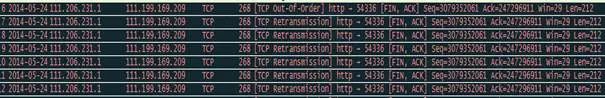

IPS發(fā)送攻擊日至和防病毒日志信息端口號都是30514,SecCenter上只顯示攻擊日志,不顯示防病毒日志。查看IPS本地有病毒日志,我們可以通過在SecCenter抓包分析確定數(shù)據(jù)包是否發(fā)送過來。

發(fā)過來的數(shù)據(jù)量比較大,而且無法直接看出是IPS日志還是AV日志,我們先把數(shù)據(jù)包解碼。

(由于沒有IPS的日志抓包信息,暫用其他代替)

解碼前:

解碼操作:

解碼后:

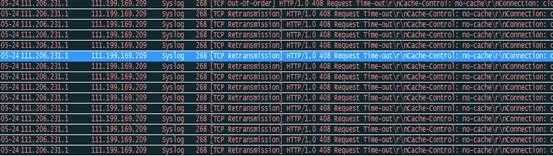

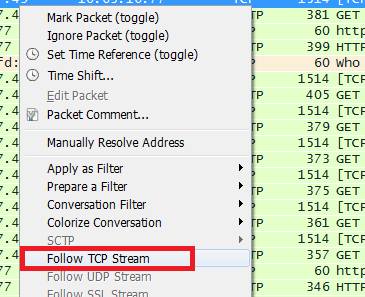

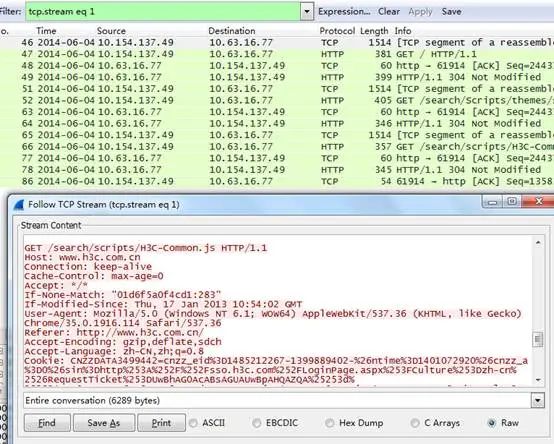

七:TCP數(shù)據(jù)報文跟蹤

查看TCP的交互過程,把數(shù)據(jù)包整個交互過程提取出來,便于快速整理分析。

八:通過Wireshark來查看設(shè)備的廠家

查看無線干擾源的時候,我們可以看出干擾源的mac地址,我們可以通過Wireshark來查找是哪個廠商的設(shè)備,便于我們快速尋找干擾源。

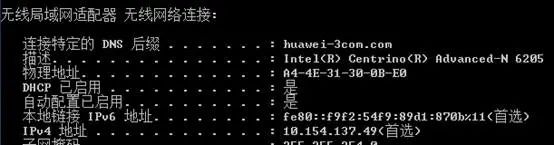

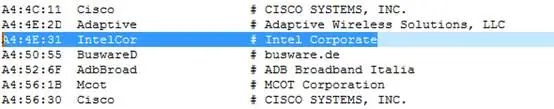

例如:mac地址是A4-4E-31-30-0B-E0

我們通過Wireshark安裝目錄下的manuf文件來查找

來源:華三官網(wǎng)

(版權(quán)歸原作者所有,侵刪)