爬蟲 | JS逆向某驗(yàn)滑動加密(二)

點(diǎn)擊“Python編程與實(shí)戰(zhàn)”,選擇“置頂公眾號”

第一時間獲取 Python 技術(shù)干貨!

聲明:本文只用于學(xué)習(xí)研究,禁止用于非法用途,如有侵權(quán),請聯(lián)系我刪除,謝謝!

上篇文章給大家分析還原了某驗(yàn)滑動的混淆代碼,然后后臺很多人在問后面的加密以及整個流程是啥,所以今天索性就把整個加密都弄出來吧!

話不多說,時間寶貴,開干!

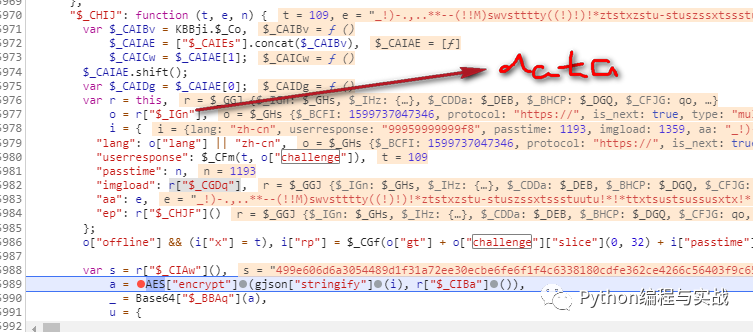

回到之前 w 的加密處

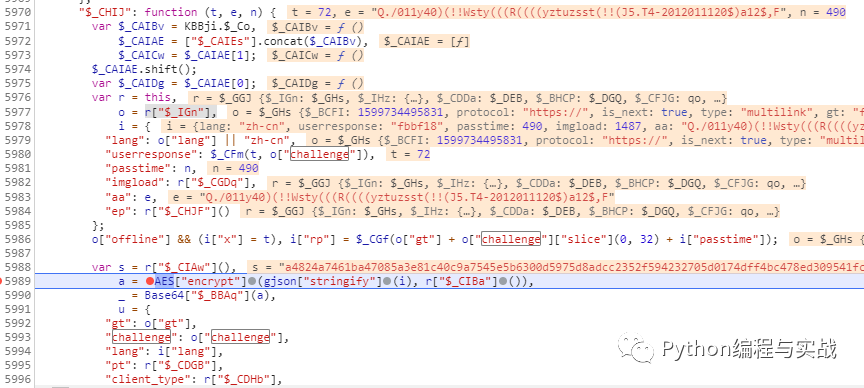

可以看到該函數(shù)接收了三個參數(shù)。調(diào)用棧往上追一下

還原后的代碼非常清晰,這三個參數(shù)就是 c, l, n["$_DAAD"], 仔細(xì)看代碼

?_?=?e???n["lastPoint"]["x"]?:?t["$_CCAY"]()?/?a?-?n["$_DDHB"]

u?=?e???n["lastPoint"]["y"]?:?n["$_DDIm"]?-?t["$_CCBw"]()?/?a;

不難猜出,這個 _, u 分別對應(yīng)我們滑動時候的 x, y 軸的坐標(biāo)。

你要是不相信,可以拿個尺子量一下(手動狗頭)

第三個參數(shù),是滑動的時間。所以關(guān)鍵在第二個參數(shù) l..

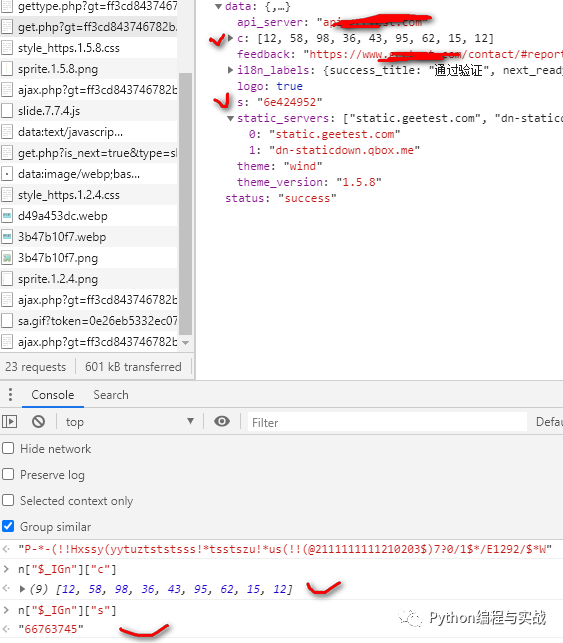

控制臺分別輸出看下是什么東東

后面兩個有木有很眼熟啊。就是前面請求返回的 data

那么關(guān)鍵點(diǎn)就剩下一個了,進(jìn)去瞅瞅

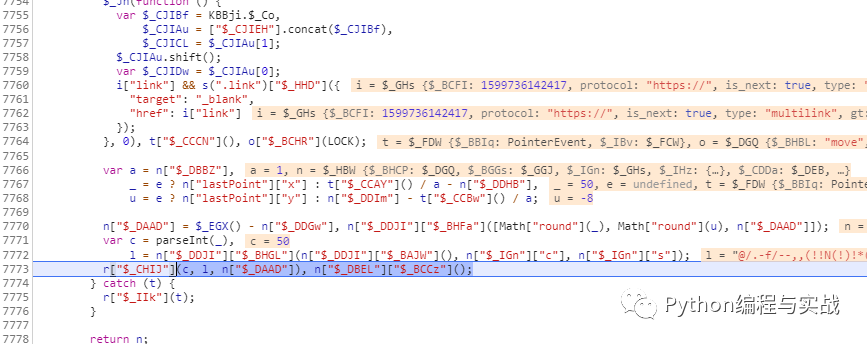

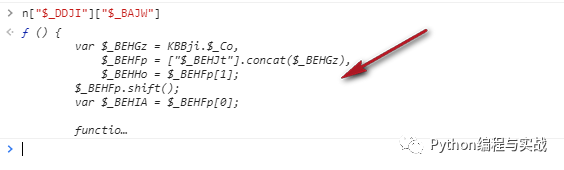

點(diǎn)擊進(jìn)去,就能進(jìn)入該函數(shù), 打上斷點(diǎn),重發(fā)請求

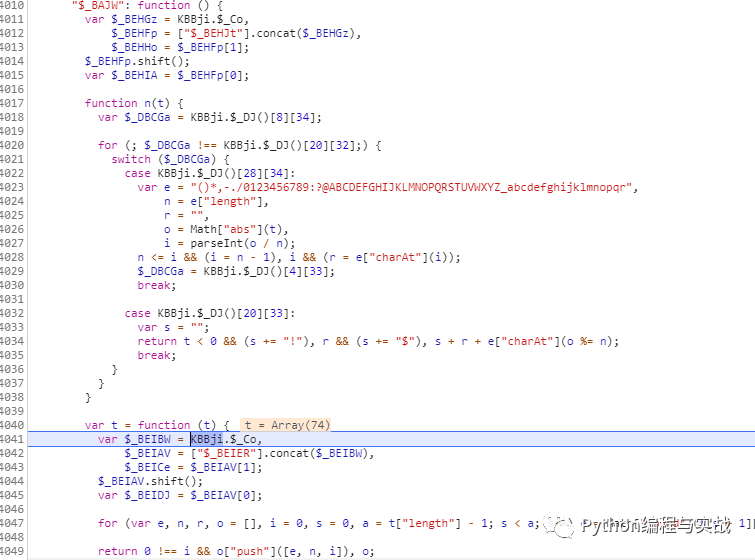

這個 t 就是我們滑動的一個軌跡...,通過這個函數(shù)將軌跡數(shù)組變成了一個字符串。

將函數(shù)扣下來,前面那一坨數(shù)組賦值的可以刪掉,因?yàn)槲覀円呀?jīng)還原了,看著礙事

函數(shù)扣下來后試著運(yùn)行一下,缺啥補(bǔ)啥。萬年不變的原則

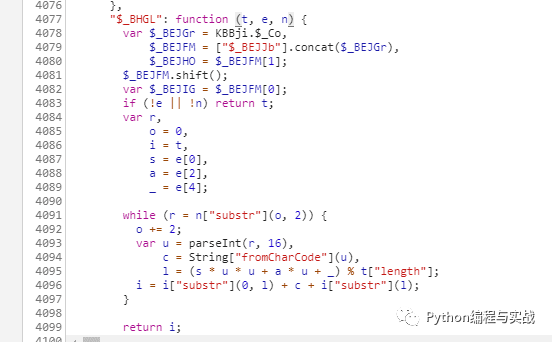

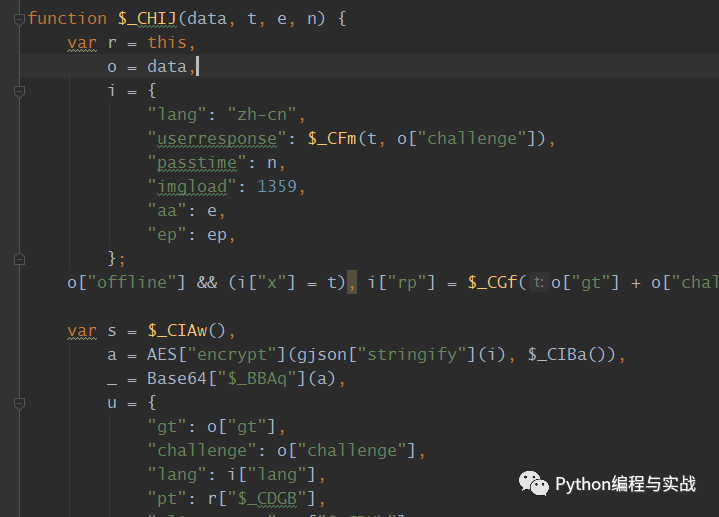

繼續(xù)回到 l 的加密處。接下來是最外層的函數(shù)了,同樣的方法把加密函數(shù)拿下來.

上面完成之后,W 加密函數(shù)的三個參數(shù)就湊齊了!

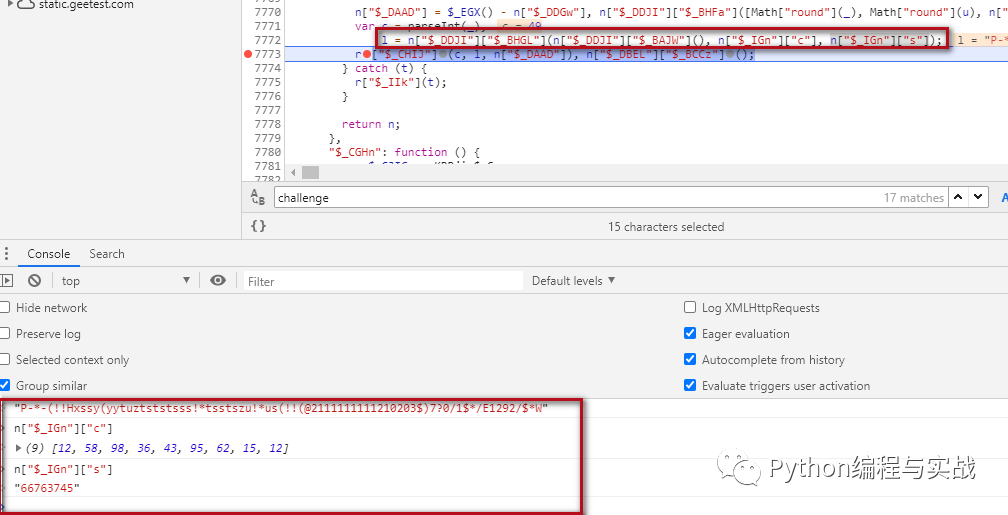

繼續(xù)后面的流程....都沒什么難度了,

把那幾個加密的函數(shù)拿出來就行了。

再把那些什么 AES Base64 都扣出來就完事了!

Js 加密部分基本上就都完成了,剩下的就是根據(jù) Network 中的請求流發(fā)請求就好了。

以上就是某驗(yàn)滑動的整個流程了,是不是 so easy !

原創(chuàng)不易,來個分享,點(diǎn)贊,在看三連吧!

推薦閱讀

THANKS

- End -

點(diǎn)個“在看”必升職加薪喔!