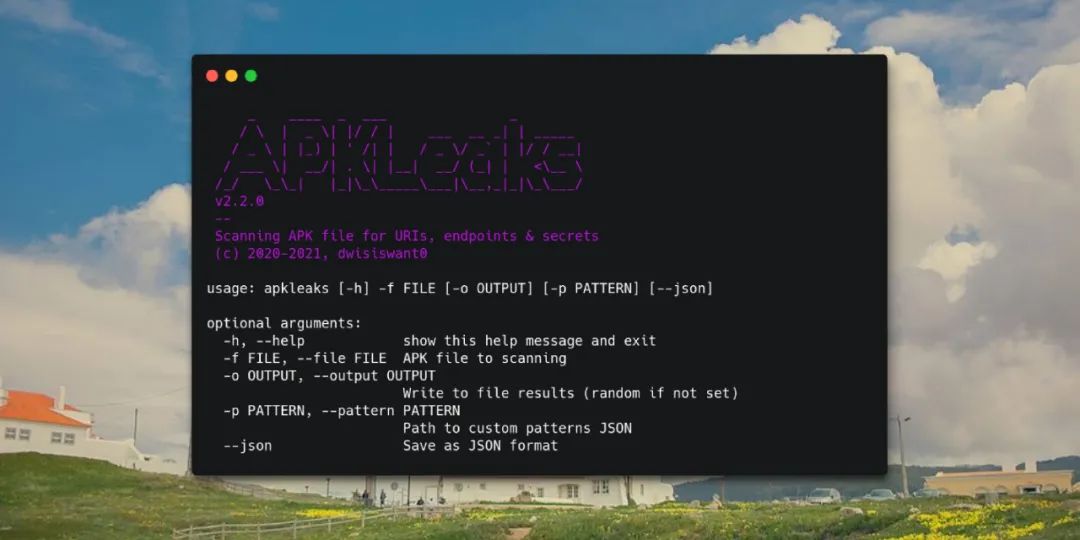

掃描 APK 敏感信息,讓你的 APP 更“安全”

【導(dǎo)語】:APKLeaks 是一個(gè)開源的 apk 文件敏感信息掃描工具。

簡(jiǎn)介

APKLeaks是一個(gè)apk文件敏感信息掃描工具,它會(huì)掃描apk來獲取URI、端點(diǎn)和secret信息。

項(xiàng)目地址是:

https://github.com/dwisiswant0/apkleaks

安裝

PyPi安裝:

$ pip3 install apkleaks

源碼安裝:

$ git clone https://github.com/dwisiswant0/apkleaks

$ cd apkleaks/

$ pip3 install -r requirements.txt

docker安裝:

$ docker pull dwisiswant0/apkleaks:latest

值得一提的是,APKLeaks依賴于jadx,如果環(huán)境中沒有,會(huì)提示安裝。jadx是一個(gè)逆向工程工具,用來反編譯APK文件,詳細(xì)介紹可以參考開源前哨的這篇文章:《2.4 萬 Star 的反編譯利器:Jadx》。

簡(jiǎn)單使用

使用非常簡(jiǎn)單,執(zhí)行以下命令即可:

$ apkleaks -f ~/path/to/file.apk

# 或源碼運(yùn)行

$ python3 apkleaks.py -f ~/path/to/file.apk

# 或docker運(yùn)行

$ docker run -it --rm -v /tmp:/tmp dwisiswant0/apkleaks:latest -f /tmp/file.apk

命令選項(xiàng)

-f, --file 指定要掃描的APK文件,如:apkleaks -f file.apk

-o, --output 指定結(jié)果輸出文件,如:apkleaks -f file.apk -o results.txt

-p, --pattern 自定義模式JSON的路徑,如apkleaks -f file.apk -p custom-rules.json

-a, --args 反編譯參數(shù),如:apkleaks -f file.apk --args="--deobf --log-level DEBUG"

--json 以json格式保存,如:apkleaks -f file.apk -o results.json --json

輸出 如果沒有使用-o參數(shù),會(huì)自動(dòng)生成結(jié)果文件,默認(rèn)情況下,生成的結(jié)果為文本格式,如果要輸出json格式,使用--json參數(shù)。 模式 可以使用-p添加自定義JSON格式的模式,JSON文件描述了敏感信息的搜索規(guī)則,如果沒有設(shè)置,會(huì)使用APKLeaks默認(rèn)的模式。模式文件示例:

// custom-rules.json

{

"Amazon AWS Access Key ID": "AKIA[0-9A-Z]{16}",

...

}

命令示例:

$ apkleaks -f /path/to/file.apk -p rules.json -o ~/Documents/apkleaks-results.txt

反編譯參數(shù) 用戶擁有反編譯工具的控制權(quán),可以通過反編譯參數(shù)進(jìn)行設(shè)置。例如,如果要使用多線程進(jìn)行反編譯,可以使用--args="--threads-count 5"參數(shù)。

$ apkleaks -f /path/to/file.apk -a "--deobf --log-level DEBUG"

- EOF -

更多優(yōu)秀開源項(xiàng)目(點(diǎn)擊下方圖片可跳轉(zhuǎn))

開源前哨

日常分享熱門、有趣和實(shí)用的開源項(xiàng)目。參與維護(hù)10萬+star 的開源技術(shù)資源庫,包括:Python, Java, C/C++, Go, JS, CSS, Node.js, PHP, .NET 等

關(guān)注后獲取

回復(fù) 資源 獲取 10萬+ star 開源資源

分享、點(diǎn)贊和在看

支持我們分享更多優(yōu)秀開源項(xiàng)目,謝謝!

評(píng)論

圖片

表情