黑客利用MSHTML漏洞攻擊俄羅斯國防部和火箭中心

Microsoft Office 0 day還被稱為MSHTML攻擊,該攻擊被用來針對俄羅斯政府,包括內(nèi)政部和國家火箭中心。

Malwarebytes 情報團隊報告稱,被歸類為CVE-2021-40444的MSHTML漏洞已成為針對俄羅斯政府實體的威脅行動者的重點。

Malwarebytes研究人員攔截了網(wǎng)絡(luò)釣魚電子郵件附件,表明攻擊者正試圖針對俄羅斯組織。

CVE - 201 -40444漏洞涉及ActiveX,是一個舊漏洞,但它是最近被發(fā)現(xiàn)的。很快,威脅參與者開始在黑客論壇上分享其PoCs、教程和漏洞,讓感興趣的個人獲得關(guān)于如何發(fā)起自己的攻擊的循序漸進的指導(dǎo)。

微軟通過發(fā)布緩解指導(dǎo)方針,禁用新的ActiveX控件安裝,并在其最新的patch Tuesday報告中發(fā)布了一個補丁。但是,修補的時間相對于黑客利用缺陷的時間要長一些,因此給網(wǎng)絡(luò)犯罪分子以攻擊軟件的可乘之機。

電子郵件模板分析

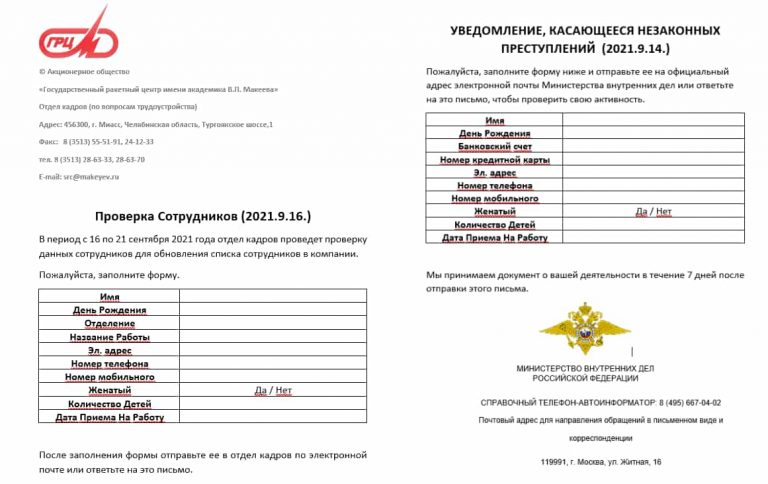

Malwarebytes分析的第一個模板創(chuàng)建后,看起來就像以院士V.P. Makeyev命名的股份公司國家火箭中心的內(nèi)部通信。

據(jù)Malwarebytes稱,這封釣魚郵件聲稱,人力資源部門正在檢查員工的個人數(shù)據(jù),并敦促他們在郵件中填寫表格或回復(fù)郵件。為了填寫表單,接收者必須啟用編輯功能,這將觸發(fā)漏洞利用。

關(guān)于受影響的實體

GREC Makeyev 是俄羅斯航天和火箭工業(yè)的戰(zhàn)略防御和工業(yè)綜合體。該設(shè)施也是該國主要的固體和液體燃料戰(zhàn)略導(dǎo)彈系統(tǒng)開發(fā)商。因此,它是俄羅斯開發(fā)火箭和宇宙技術(shù)的領(lǐng)先研發(fā)中心之一。

位于莫斯科的俄羅斯內(nèi)政部也是類似行動的目標。研究人員指出,針對俄羅斯實體發(fā)起網(wǎng)絡(luò)犯罪的證據(jù)很少見。考慮到攻擊者的目標是該國的太空/火箭開發(fā)商,有可能是國家支持的行為組織實施了這些網(wǎng)絡(luò)攻擊。

針對Makeyev國家火箭中心的網(wǎng)絡(luò)釣魚電子郵件(左)

冒充俄羅斯內(nèi)政部的網(wǎng)絡(luò)釣魚電子郵件(右)– 圖片來源:Malwarebytes。

攻擊如何運作?

根據(jù) Malwarebytes 的博客文章,該攻擊主要依賴于MSHTML。當(dāng)接收者打開受感染的 MS Office文檔并運行任意代碼以使用更多惡意軟件感染系統(tǒng)時,它會加載一個專門設(shè)計的ActiveX控件。

在惡意電子郵件中,研究人員稱另一個附件來自莫斯科內(nèi)政部。該附件可用于瞄準其他有幾率中招的目標。該文件的標題是俄文,內(nèi)容為:“非法活動通知”。該電子郵件敦促受害者在7天內(nèi)返回填寫好的表格。

俄羅斯遭受網(wǎng)絡(luò)攻擊

最近,俄羅斯一直在應(yīng)對大規(guī)模的網(wǎng)絡(luò)攻擊,包括本月早些時候?qū)andex的世界上最大的DDoS攻擊,在前幾天對其電子投票系統(tǒng)的19次DDoS攻擊。

今年8月,臭名昭著的Konni RAT的一個新變種被發(fā)現(xiàn)以俄羅斯為目標。在攻擊活動中,攻擊者的目標是俄羅斯與鄰國之間的經(jīng)濟和政治問題。

隨著網(wǎng)絡(luò)環(huán)境日益復(fù)雜化其中危險此起彼伏,網(wǎng)絡(luò)攻擊事件造成的破壞和影響日趨嚴重。從不斷出現(xiàn)的攻擊目標涉及醫(yī)療機構(gòu)、港口碼頭和食品行業(yè)等來看,網(wǎng)絡(luò)犯罪分子關(guān)注目標不再存有局限性,而影響嚴重更容易支付贖金的關(guān)鍵基礎(chǔ)設(shè)施網(wǎng)絡(luò)已成為一個熱點目標。

結(jié)合此次事件和多數(shù)攻擊事件來看,軟件中的安全漏洞為企業(yè)遭到網(wǎng)絡(luò)攻擊提供了巨大的潛在風(fēng)險。作為網(wǎng)絡(luò)系統(tǒng)中最基礎(chǔ)的部分,軟件安全在網(wǎng)絡(luò)安全中起到重要的作用。尤其網(wǎng)絡(luò)犯罪團伙不斷掃描網(wǎng)絡(luò)系統(tǒng)中的安全漏洞加以利用,提升軟件安全成為現(xiàn)有網(wǎng)絡(luò)防護手段的重要補充。建議企業(yè)在軟件開發(fā)過程中及時通過源代碼安全檢測查找代碼缺陷及運行時的安全漏洞,在編碼階段將可見的安全漏洞扼殺在搖籃,不給犯罪分子留下可乘之機,同時也能將企業(yè)修復(fù)漏洞成本降至較低水平。

參讀鏈接:

https://www.hackread.com/hackers-russia-ministry-rocket-center-mshtml-vulnerability/