API接口如何設計才安全?

點擊上方藍色字體,選擇“標星公眾號”

優(yōu)質文章,第一時間送達

如何保證外網(wǎng)開放接口的安全性。

使用加簽名方式,防止數(shù)據(jù)篡改

信息加密與密鑰管理

搭建OAuth2.0認證授權

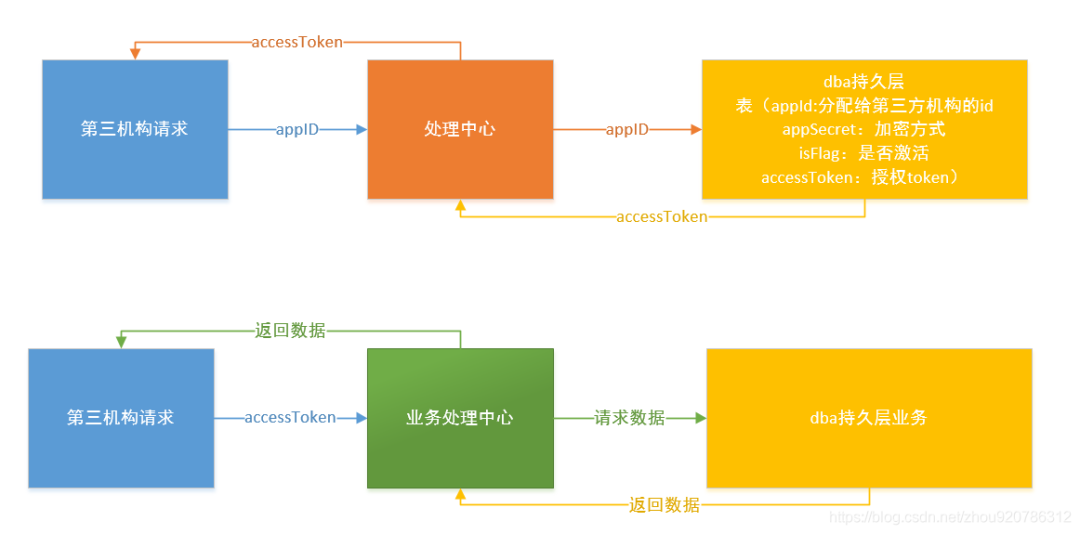

使用令牌方式

搭建網(wǎng)關實現(xiàn)黑名單和白名單

一、令牌方式搭建搭建API開放平臺

二、基于OAuth2.0協(xié)議方式

三、信息加密與密鑰管理

1單向散列加密

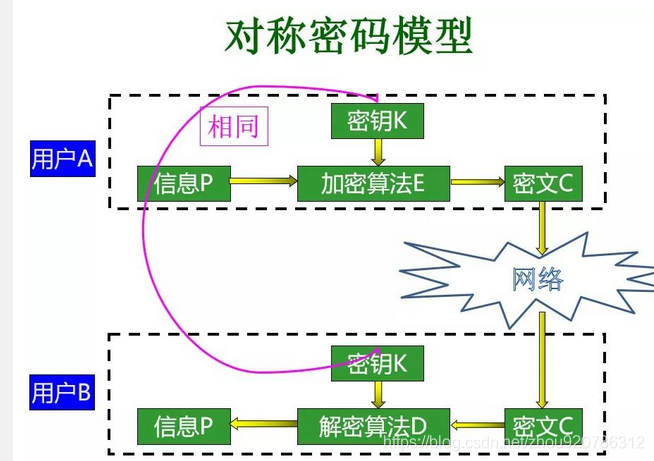

2對稱加密

public class DES {

public DES() {

}

// 測試

public static void main(String args[]) throws Exception {

// 待加密內容

String str = "123456";

// 密碼,長度要是8的倍數(shù) 密鑰隨意定

String password = "12345678";

byte[] encrypt = encrypt(str.getBytes(), password);

System.out.println("加密前:" +str);

System.out.println("加密后:" + new String(encrypt));

// 解密

byte[] decrypt = decrypt(encrypt, password);

System.out.println("解密后:" + new String(decrypt));

}

/**

* 加密

*

* @param datasource

* byte[]

* @param password

* String

* @return byte[]

*/

public static byte[] encrypt(byte[] datasource, String password) {

try {

SecureRandom random = new SecureRandom();

DESKeySpec desKey = new DESKeySpec(password.getBytes());

// 創(chuàng)建一個密匙工廠,然后用它把DESKeySpec轉換成

SecretKeyFactory keyFactory = SecretKeyFactory.getInstance("DES");

SecretKey securekey = keyFactory.generateSecret(desKey);

// Cipher對象實際完成加密操作

Cipher cipher = Cipher.getInstance("DES");

// 用密匙初始化Cipher對象,ENCRYPT_MODE用于將 Cipher 初始化為加密模式的常量

cipher.init(Cipher.ENCRYPT_MODE, securekey, random);

// 現(xiàn)在,獲取數(shù)據(jù)并加密

// 正式執(zhí)行加密操作

return cipher.doFinal(datasource); // 按單部分操作加密或解密數(shù)據(jù),或者結束一個多部分操作

} catch (Throwable e) {

e.printStackTrace();

}

return null;

}

/**

* 解密

*

* @param src

* byte[]

* @param password

* String

* @return byte[]

* @throws Exception

*/

public static byte[] decrypt(byte[] src, String password) throws Exception {

// DES算法要求有一個可信任的隨機數(shù)源

SecureRandom random = new SecureRandom();

// 創(chuàng)建一個DESKeySpec對象

DESKeySpec desKey = new DESKeySpec(password.getBytes());

// 創(chuàng)建一個密匙工廠

SecretKeyFactory keyFactory = SecretKeyFactory.getInstance("DES");// 返回實現(xiàn)指定轉換的

// Cipher

// 對象

// 將DESKeySpec對象轉換成SecretKey對象

SecretKey securekey = keyFactory.generateSecret(desKey);

// Cipher對象實際完成解密操作

Cipher cipher = Cipher.getInstance("DES");

// 用密匙初始化Cipher對象

cipher.init(Cipher.DECRYPT_MODE, securekey, random);

// 真正開始解密操作

return cipher.doFinal(src);

}

}

輸出

加密前:123456

加密后:>p.72|

解密后:123456

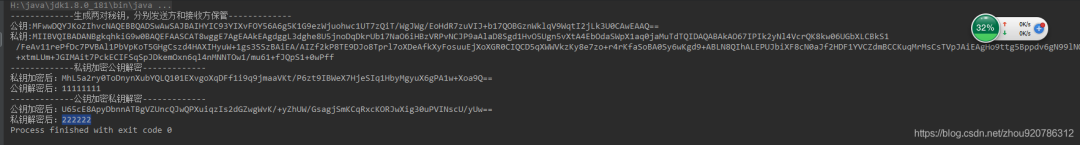

3非對稱加密

公鑰對數(shù)據(jù)進行加密,只有用對應的私鑰才能解密

私鑰對數(shù)據(jù)進行加密,只有用對應的公鑰才能解密

甲方生成一對密鑰,并將公鑰公開,乙方使用該甲方的公鑰對機密信息進行加密后再發(fā)送給甲方;

甲方用自己私鑰對加密后的信息進行解密。

甲方想要回復乙方時,使用乙方的公鑰對數(shù)據(jù)進行加密

乙方使用自己的私鑰來進行解密。

import javax.crypto.Cipher;

import java.security.*;

import java.security.interfaces.RSAPrivateKey;

import java.security.interfaces.RSAPublicKey;

import java.security.spec.PKCS8EncodedKeySpec;

import java.security.spec.X509EncodedKeySpec;

import java.security.KeyFactory;

import java.security.KeyPair;

import java.security.KeyPairGenerator;

import java.security.PrivateKey;

import java.security.PublicKey;

import org.apache.commons.codec.binary.Base64;

/**

* RSA加解密工具類

*

*

*/

public class RSAUtil {

public static String publicKey; // 公鑰

public static String privateKey; // 私鑰

/**

* 生成公鑰和私鑰

*/

public static void generateKey() {

// 1.初始化秘鑰

KeyPairGenerator keyPairGenerator;

try {

keyPairGenerator = KeyPairGenerator.getInstance("RSA");

SecureRandom sr = new SecureRandom(); // 隨機數(shù)生成器

keyPairGenerator.initialize(512, sr); // 設置512位長的秘鑰

KeyPair keyPair = keyPairGenerator.generateKeyPair(); // 開始創(chuàng)建

RSAPublicKey rsaPublicKey = (RSAPublicKey) keyPair.getPublic();

RSAPrivateKey rsaPrivateKey = (RSAPrivateKey) keyPair.getPrivate();

// 進行轉碼

publicKey = Base64.encodeBase64String(rsaPublicKey.getEncoded());

// 進行轉碼

privateKey = Base64.encodeBase64String(rsaPrivateKey.getEncoded());

} catch (NoSuchAlgorithmException e) {

// TODO Auto-generated catch block

e.printStackTrace();

}

}

/**

* 私鑰匙加密或解密

*

* @param content

* @param privateKeyStr

* @return

*/

public static String encryptByprivateKey(String content, String privateKeyStr, int opmode) {

// 私鑰要用PKCS8進行處理

PKCS8EncodedKeySpec pkcs8EncodedKeySpec = new PKCS8EncodedKeySpec(Base64.decodeBase64(privateKeyStr));

KeyFactory keyFactory;

PrivateKey privateKey;

Cipher cipher;

byte[] result;

String text = null;

try {

keyFactory = KeyFactory.getInstance("RSA");

// 還原Key對象

privateKey = keyFactory.generatePrivate(pkcs8EncodedKeySpec);

cipher = Cipher.getInstance("RSA");

cipher.init(opmode, privateKey);

if (opmode == Cipher.ENCRYPT_MODE) { // 加密

result = cipher.doFinal(content.getBytes());

text = Base64.encodeBase64String(result);

} else if (opmode == Cipher.DECRYPT_MODE) { // 解密

result = cipher.doFinal(Base64.decodeBase64(content));

text = new String(result, "UTF-8");

}

} catch (Exception e) {

// TODO Auto-generated catch block

e.printStackTrace();

}

return text;

}

/**

* 公鑰匙加密或解密

*

* @param content

* @param privateKeyStr

* @return

*/

public static String encryptByPublicKey(String content, String publicKeyStr, int opmode) {

// 公鑰要用X509進行處理

X509EncodedKeySpec x509EncodedKeySpec = new X509EncodedKeySpec(Base64.decodeBase64(publicKeyStr));

KeyFactory keyFactory;

PublicKey publicKey;

Cipher cipher;

byte[] result;

String text = null;

try {

keyFactory = KeyFactory.getInstance("RSA");

// 還原Key對象

publicKey = keyFactory.generatePublic(x509EncodedKeySpec);

cipher = Cipher.getInstance("RSA");

cipher.init(opmode, publicKey);

if (opmode == Cipher.ENCRYPT_MODE) { // 加密

result = cipher.doFinal(content.getBytes());

text = Base64.encodeBase64String(result);

} else if (opmode == Cipher.DECRYPT_MODE) { // 解密

result = cipher.doFinal(Base64.decodeBase64(content));

text = new String(result, "UTF-8");

}

} catch (Exception e) {

// TODO Auto-generated catch block

e.printStackTrace();

}

return text;

}

// 測試方法

public static void main(String[] args) {

/**

* 注意: 私鑰加密必須公鑰解密 公鑰加密必須私鑰解密

* // 正常在開發(fā)中的時候,后端開發(fā)人員生成好密鑰對,服務器端保存私鑰 客戶端保存公鑰

*/

System.out.println("-------------生成兩對秘鑰,分別發(fā)送方和接收方保管-------------");

RSAUtil.generateKey();

System.out.println("公鑰:" + RSAUtil.publicKey);

System.out.println("私鑰:" + RSAUtil.privateKey);

System.out.println("-------------私鑰加密公鑰解密-------------");

String textsr = "11111111";

// 私鑰加密

String cipherText = RSAUtil.encryptByprivateKey(textsr,

RSAUtil.privateKey, Cipher.ENCRYPT_MODE);

System.out.println("私鑰加密后:" + cipherText);

// 公鑰解密

String text = RSAUtil.encryptByPublicKey(cipherText,

RSAUtil.publicKey, Cipher.DECRYPT_MODE);

System.out.println("公鑰解密后:" + text);

System.out.println("-------------公鑰加密私鑰解密-------------");

// 公鑰加密

String textsr2 = "222222";

String cipherText2 = RSAUtil.encryptByPublicKey(textsr2, RSAUtil.publicKey, Cipher.ENCRYPT_MODE);

System.out.println("公鑰加密后:" + cipherText2);

// 私鑰解密

String text2 = RSAUtil.encryptByprivateKey(cipherText2, RSAUtil.privateKey, Cipher.DECRYPT_MODE);

System.out.print("私鑰解密后:" + text2 );

}

}

四、使用加簽名方式,防止數(shù)據(jù)篡改

客戶端:請求的數(shù)據(jù)分為2部分(業(yè)務參數(shù),簽名參數(shù)),簽名參數(shù)=md5(業(yè)務參數(shù))

服務端:驗證md5(業(yè)務參數(shù))是否與簽名參數(shù)相同

版權聲明:本文為博主原創(chuàng)文章,遵循 CC 4.0 BY-SA 版權協(xié)議,轉載請附上原文出處鏈接和本聲明。

本文鏈接:

https://blog.csdn.net/zhou920786312/article/details/95536556

評論

圖片

表情