PDF文件密碼破解

本文由“壹伴編輯器”提供技術支持

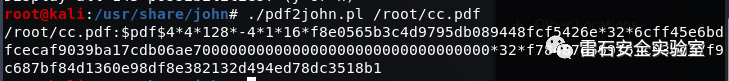

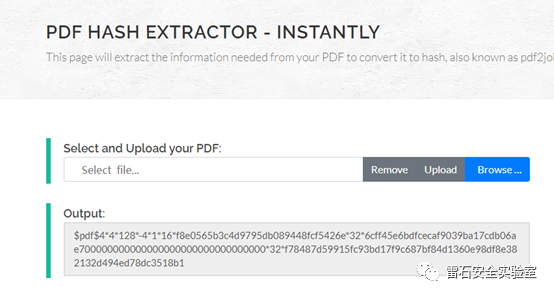

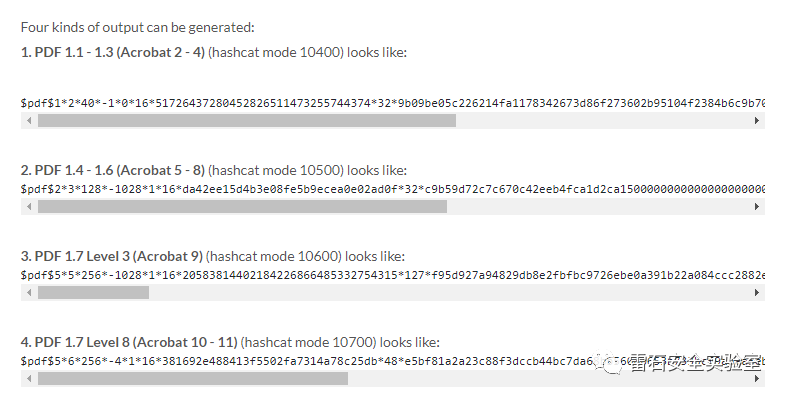

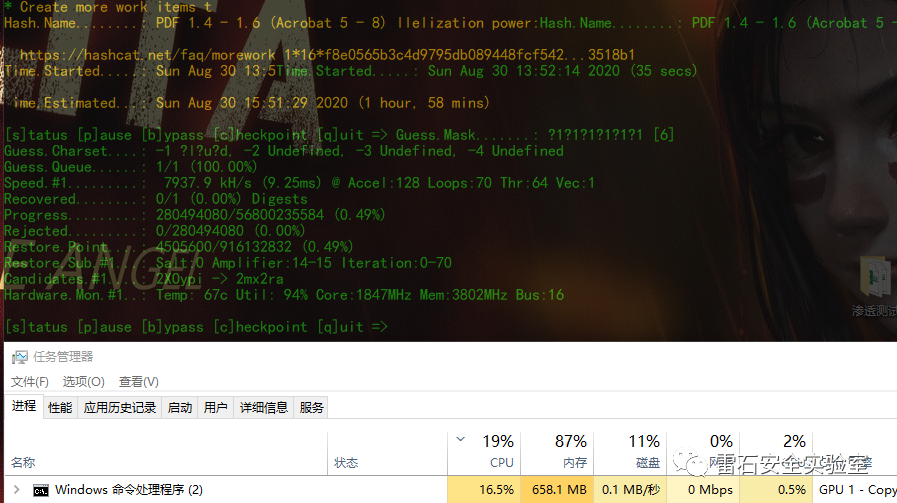

hashcat.exe -m 10700 -a 3 $pdf$4*4*128*-4*1*16*f8e0565b3c4d9795db089448fcf5426e*32*6cff45e6bdfcecaf9039ba17cdb06ae700000000000000000000000000000000*32*f78487d59915fc93bd17f9c687bf84d1360e98df8e382132d494ed78dc3518b1 -1 ?l?u?d ?1?1?1?1?1?1

0 Straight(字典破解)1 Combination(組合破解)3 Brute-force(掩碼暴力破解)6 Hybrid dict + mask(混合字典+掩碼)7 Hybrid mask + dict(混合掩碼+字典)

本文由“壹伴編輯器”提供技術支持

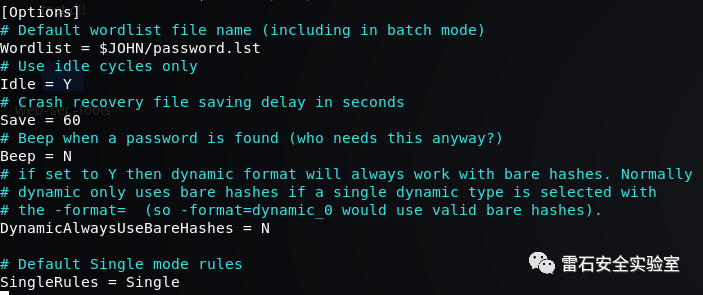

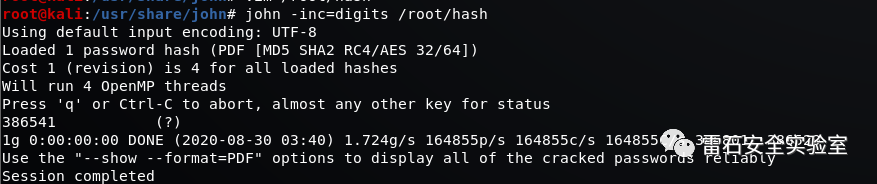

-pwfile:<file>[,..]用于指定存放密文所在的文件名,(可以輸入多個,文件名“,”分隔,也可以使用*或者這兩個通配符引用一批文件)。也可以不使用此參數(shù),將文件名放在命令行的最后即可。-wordfile:<字典文件名>-stdin指定的用于解密用的字典文件名。你也可以使用STDIO來輸入,就是在鍵盤中輸入。-rules在解密過程中使用單詞規(guī)則變化功能。如將嘗試cool單詞的其他可能,如COOLER、Cool等,詳細規(guī)則可以在JOHN.INI文件中的[List.Rules:Wordlist]部分查到,我們在下面詳細解釋。-incremental[:<模式名稱>]使用遍歷模式,就是組合密碼的所有可能情況,同樣可以在JOHN.INI文件中的[Incremental]部分查到,我們在下面詳細解釋。-single使用單一模式進行解密,主要是根據(jù)用戶名產(chǎn)生變化來猜測解密,可以消滅笨蛋用戶。其組合規(guī)則可以在JOHN.INI文件中的[List.Rules:Single]部分查到。-external:<模式名稱>使用自定義的擴展解密模式,你可以在john.ini中定義自己需要的密碼組合方式。JOHN也在INI文件中給出了幾個示例,在INI文件的[List.External]中所定義的自訂破解功能。-restore[:<文件名>]繼續(xù)上次的破解工作,JOHN被中斷后,當前的解密進度情況被存放在RESTORE文件中,你可以拷貝這個文件到一個新的文件中。如果參數(shù)后不帶文件名,JOHN默認使用RESTORE文件。-makechars:<文件名>制作一個字符表,你所指定的文件如果存在,則將會被覆蓋。JOHN嘗試使用內(nèi)在規(guī)則在相應密匙空間中生成一個最有可能擊中的密碼組合,它會參考在JOHN.POT文件中已經(jīng)存在的密匙。-show顯示已經(jīng)破解出的密碼,因為JOHN.POT文件中并不包含用戶名,同時你應該輸入相應的包含密碼的文件名,JOHN會輸出已經(jīng)被解密的用戶連同密碼的詳細表格。

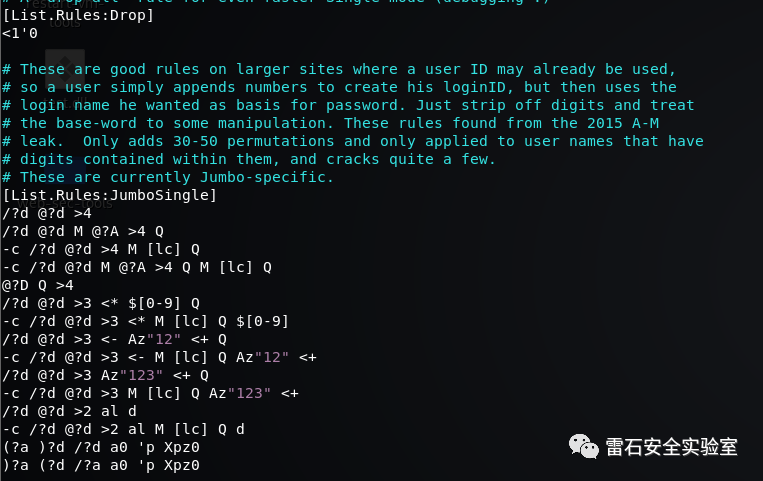

[List.Rules:myrules1]cAz"[0-9]" //代表首字母大寫,另外末尾增加一個數(shù)字后綴。可以將password變?yōu)镻ossword1。cAz"[0-9][!@#]" //也可以加特殊符號

: 不操作:對輸入詞不做任何操作l 轉(zhuǎn)換為小寫u 轉(zhuǎn)換為大寫c 首字母大寫C 第一個字母小寫,其余字母大寫t 單詞中所有字符的切換大小寫TN 在N位置切換字符的大小寫WN 切換字符在N位置的移位r 顛倒:"Fred"->"derF"d 重復:"Fred" -> "FredFred"f 聯(lián)想:"Fred"->"FredderF"{ 向左旋轉(zhuǎn)單詞“jsmith"->"smithj"} 向右旋轉(zhuǎn)單詞:"smithj"->"jsmith"$X 將字符X附加到單詞^X 在單詞前面加上X字符sXY 將單詞中的所有字符X替換為Ys?CY 將單詞中包含C類的所有字符替換為Y@X 從單詞中清除所有字符X@?C 從單詞中清除包含C類的所有字符!X 如果單詞包含字符X,則拒絕該單詞!?C 如果單詞包含C類字符,則拒絕該單詞還有很多就不一一列舉了,機翻的不一定準確,還需要在實際運用中自己把握,畢竟是老外的東西,角度是從字母出發(fā)的。跟我們的拼音密碼還是有差距的。

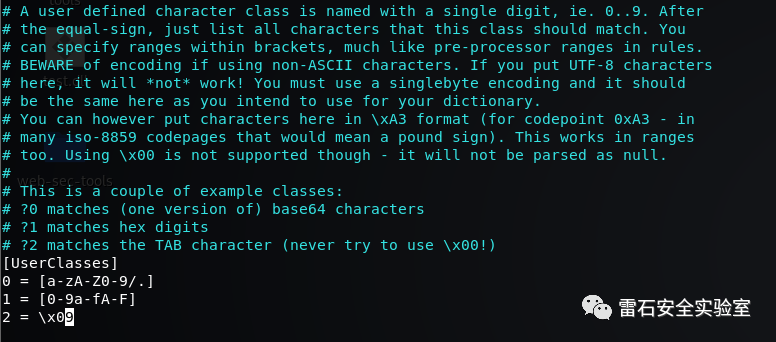

[Incremental:ASCII]File = $JOHN/digits.chrMinLen = 1MaxLen = 20CharCount = 10

* INSTALL - installation instructions* OPTIONS - command line options and additional utilities* MODES - cracking modes: what they are* CONFIG (*) - how to customize* RULES (*) - wordlist rules syntax* EXTERNAL (*) - defining an external mode*?EXAMPLES?-?usage?examples?-?strongly?recommended

end

評論

圖片

表情