Crack App | 某保險資訊 App 請求頭參數(shù) token 與 sign 加密算法分析

第一時間關(guān)注Python技術(shù)干貨!

圖源:網(wǎng)絡(luò)

今日目標(biāo)

準(zhǔn)備好好養(yǎng)老了,所以關(guān)注了一波保險,順便看了看 app 的加密

aHR0cHM6Ly93d3cud2FuZG91amlhLmNvbS9hcHBzLzgwNjAyNjc=

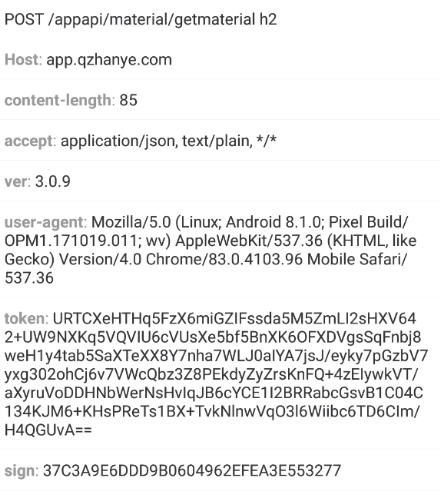

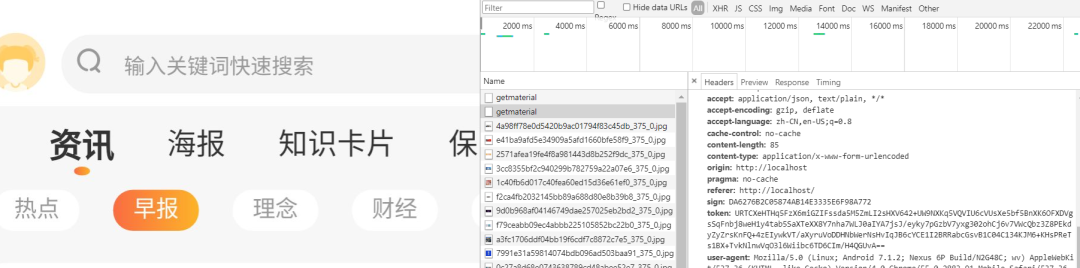

抓包分析

請求咨詢頁的時候,可以看到下面的請求

這里的sign是動態(tài)變化的,token是不變的,所以今天分析的重點是這個 app header 中的 sign 字段

根據(jù)請求頭中到的user-agent可以知道,請求是由chrome內(nèi)核發(fā)出的,大概率是H5的 app

所以這里直接用pc Chrome聯(lián)調(diào)就完事了

不知道什么是H5 app 的可以看上一篇文章

Crack App | 某 H5 App 反調(diào)試對抗

對抗 H5 反調(diào)試

上一篇文章我們用 Chrome 調(diào)試的時候可以知道,像這樣的 app 一般都是有反調(diào)試的

這個 app 當(dāng)然也不例外

在上一篇文章中,我們是使用xposed還有frida分別測試hook完成的反調(diào)試對抗

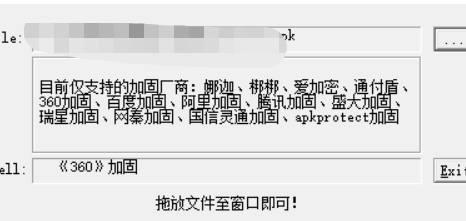

但是今天這個 app 有點麻煩,加了 360 的殼

雖然可以脫殼分析然后 hook 過反調(diào)試,但是有點太麻煩了一點,有沒有什么辦法可以偷懶一波?

當(dāng)然是可以的,逆向大佬何其多,肯定有現(xiàn)成的工具可以測試

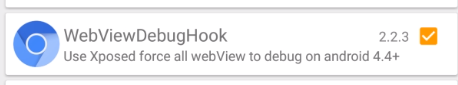

經(jīng)過搜索有一個WebViewDebugHook的xposed插件可以搞一搞,安裝好插件

再測試一波inspcet

可以看到可以正常調(diào)試了

加密參數(shù)分析與還原

這個調(diào)試加載的內(nèi)核版本有點低,竟然沒有顯示js調(diào)用棧的頁面

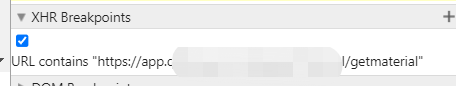

為了快速定位直接搞一個xhr斷點

然后切換標(biāo)簽頁就可以重新捕獲到請求了

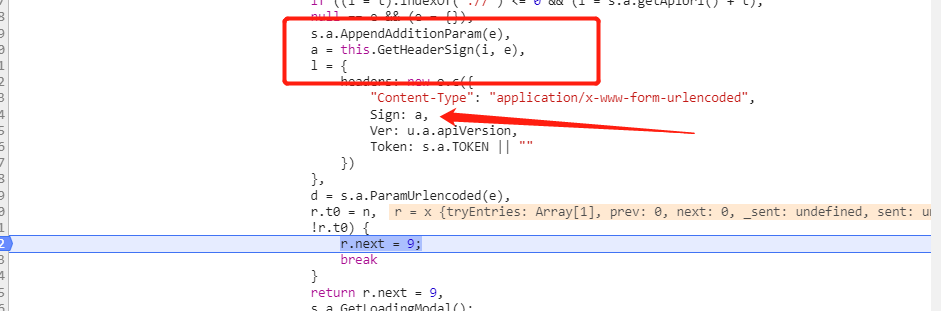

重新捕獲請求之后就可以找到下面的代碼位置

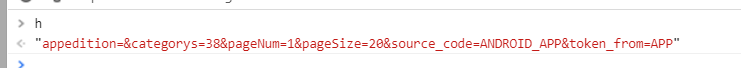

見文知義,這里的this.GetHeaderSign就是我們需要分析的算法

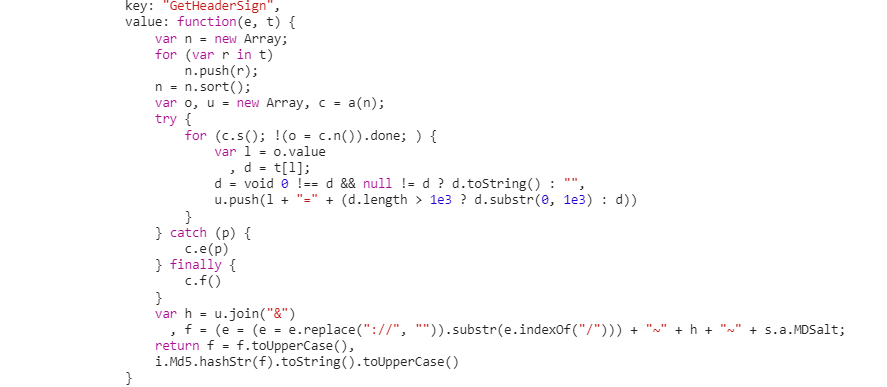

點擊進(jìn)去可以看到下面的代碼

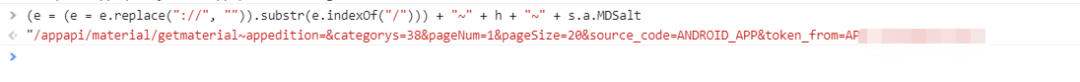

其實就是一個加鹽的md5

其他的加密內(nèi)容就是傳入的一些參數(shù)

配合請求鏈接完成 md5 加密內(nèi)容的拼接

之后將內(nèi)容全部取大寫再md5生成最后的結(jié)果

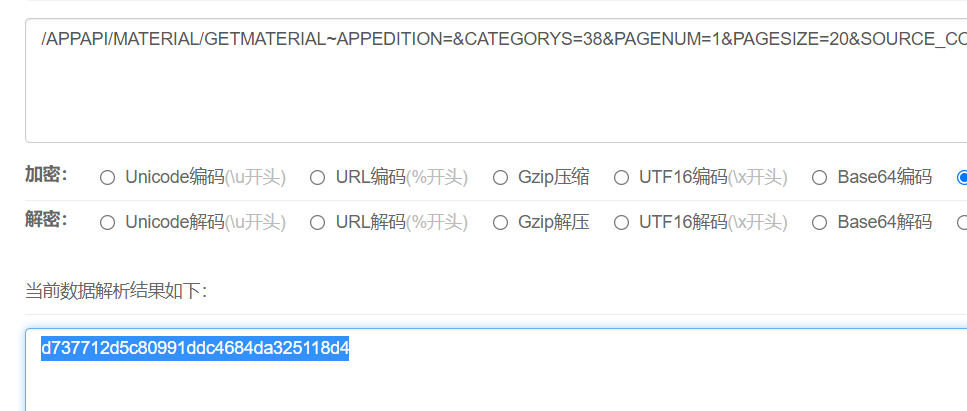

我們先用網(wǎng)站測試一下

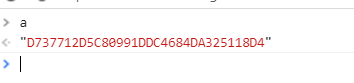

然后再對比一下 app 的加密

結(jié)果是一樣的,這樣就完事了~

以上就是今天的全部內(nèi)容,今天這個樣本加密雖然簡單,但如果像上一篇的樣本一樣無法使用WebViewDebugHook插件繞過反調(diào)試

那么就需要脫殼然后從代碼中分析解決反調(diào)試的代碼之后,才可以進(jìn)行分析,那樣難度就不一樣了。

本文使用到的插件會放在后臺,回復(fù)【WebViewDebugHook】獲取

app 逆向比 js 逆向好玩不少,歡迎大家一塊交流討論~

如有付費學(xué)習(xí)的需要可以掃描下方二維碼,領(lǐng)取更多學(xué)習(xí)資源~

我是沒有更新就在摸魚的咸魚

收到請回復(fù)~

我們下次再見。

對了,看完記得一鍵三連,這個對我真的很重要。

對了,看完記得一鍵三連,這個對我真的很重要。