烏克蘭國防系統(tǒng)賬號竟然是?

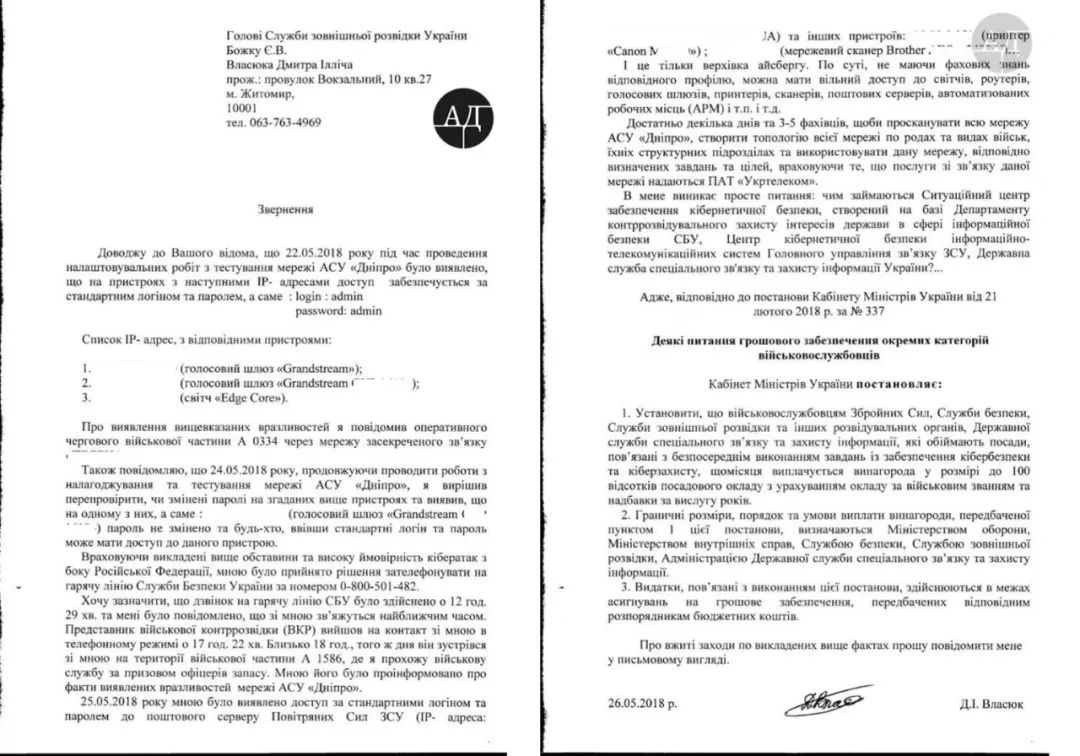

據(jù)烏克蘭記者Alexander Dubinsky披露,烏克蘭武裝部隊(duì)的自動控制系統(tǒng)(ACS)“Dnipro”長期使用密碼“admin”和“123456”訪問服務(wù)器。

“沒有任何特殊知識就可以自由地訪問交換機(jī)、路由器、工作站、服務(wù)器、語音網(wǎng)關(guān)、打印機(jī)、掃描儀等,也就是說,有機(jī)會分析武裝部隊(duì)的大量機(jī)密信息。考慮到泄露給敵人的信息的大小,只需幾天時(shí)間就可以掃描整個(gè)網(wǎng)絡(luò)和ASU,建立所有網(wǎng)絡(luò)的拓?fù)浣Y(jié)構(gòu),包括部隊(duì)的屬種、結(jié)構(gòu)單位,并使用這個(gè)網(wǎng)絡(luò)來入侵目標(biāo)。”

據(jù)他說,發(fā)現(xiàn)這一漏洞的數(shù)據(jù)庫專家Dmitry Vlasyuk向美國國家安全與防務(wù)委員會(NSDC)提出申請,從那里他的信被轉(zhuǎn)發(fā)給外國情報(bào)局,并從那里得到答復(fù),說該系統(tǒng)不在其管轄范圍內(nèi),建議他聯(lián)系其他主管部門。“到了第四個(gè)月,訪問國防部設(shè)施、服務(wù)器和計(jì)算機(jī)的密碼仍然保持不變:123456 admin和……”Dubinsky總結(jié)道。

ASU Dnipro——本地信息系統(tǒng),被稱為“軍事互聯(lián)網(wǎng)”。

2017年12月,“烏克蘭女性黑客運(yùn)動”Berehynya在公開訪問文件中張貼,包括來自烏克蘭海軍信息與心理行動中心(Cipso)的個(gè)人數(shù)據(jù)人員。

2017年6月,黑客攻擊了主要的俄羅斯和烏克蘭公司,運(yùn)行了病毒密碼器Petya。當(dāng)網(wǎng)絡(luò)安全領(lǐng)域的專業(yè)人士設(shè)法應(yīng)對威脅時(shí),攻擊者發(fā)布了名為NotPetya的惡意軟件的升級版本。烏克蘭和美國官員指責(zé)俄羅斯傳播惡意軟件,但莫斯科斷然否認(rèn)此類猜測。

記者Dubinsky指出,同時(shí),在烏克蘭有八個(gè)北約網(wǎng)絡(luò)防御基金,為發(fā)展業(yè)務(wù)能力和促進(jìn)APU的轉(zhuǎn)型,2017年,該聯(lián)盟為武裝部隊(duì)撥款約4,000萬歐元。

在過去一年中,公司Keeper Security發(fā)現(xiàn)世界上最受歡迎的密碼是“123456”,第二名 - “123456789”。

小編提醒大家,設(shè)置密碼不要使用純數(shù)字或純字母,密碼最好包含大小寫字母,數(shù)字和特殊字符等。

來源:https://nosec.org/home/detail/1840.html

歡迎關(guān)注“Java引導(dǎo)者”,我們分享最有價(jià)值的Java的干貨文章,助力您成為有思想的Java開發(fā)工程師!