突發(fā),Spring框架發(fā)現(xiàn)重大漏洞!

近日,spring 框架發(fā)布重大漏洞信息。

該漏洞編號為:CVE-2022-22965: Spring Framework RCE via Data Binding on JDK 9+

漏洞級別:Critical

詳細(xì)描述為:

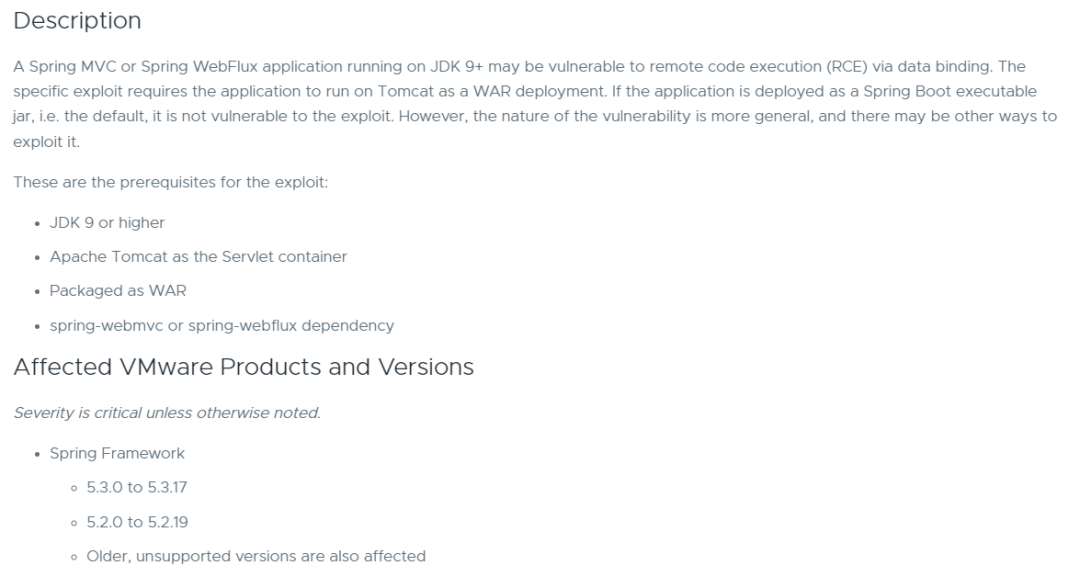

在JDK 9+上運行的Spring MVC或Spring WebFlux應(yīng)用程序可能容易通過數(shù)據(jù)綁定進(jìn)行遠(yuǎn)程代碼執(zhí)行(RCE)。該漏洞要求應(yīng)用程序作為WAR部署在Tomcat上運行。如果應(yīng)用程序部署為Spring Boot可執(zhí)行jar,即默認(rèn)jar,則不受漏洞的攻擊。然而,脆弱性的性質(zhì)更為普遍,可能還有其他方法可以利用它。

這些是漏洞執(zhí)行的先決條件:

1.JDK 9或更高

2.Apache Tomcat作為Servlet容器

3.打包為WAR

4.依賴Spring-webmvc或spring-webflux

受影響的Spring Framework版本:

官方聲明地址:https://tanzu.vmware.com/security/cve-2022-22965

解決方案

因為這次不是網(wǎng)傳,而是Spring官宣,所以解決方案已經(jīng)相對完善和容易了,受影響的用戶可以通過下面的方法解決該漏洞的風(fēng)險:

Spring 5.2.x用戶升級到5.2.20+

Spring Boot 2.6.x用戶升級到2.6.6+

Spring Boot 2.5.x用戶升級到2.5.12+

正文結(jié)束

1.心態(tài)崩了!稅前2萬4,到手1萬4,年終獎扣稅方式1月1日起施行~

2.深圳一普通中學(xué)老師工資單曝光,秒殺程序員,網(wǎng)友:敢問是哪個學(xué)校畢業(yè)的?

3.從零開始搭建創(chuàng)業(yè)公司后臺技術(shù)棧

評論

圖片

表情