臥槽,sql注入竟然把我們的系統(tǒng)搞掛了

前言

最近我在整理安全漏洞相關(guān)問題,準(zhǔn)備在公司做一次分享。恰好,這段時間團(tuán)隊發(fā)現(xiàn)了一個sql注入漏洞:在一個公共的分頁功能中,排序字段作為入?yún)ⅲ岸隧撁婵梢宰远x。在分頁sql的mybatis mapper.xml中,order by字段后面使用$符號動態(tài)接收計算后的排序參數(shù),這樣可以實現(xiàn)動態(tài)排序的功能。

但是,如果入?yún)魅耄?/p>

id; select 1 --

最終執(zhí)行的sql會變成:

select * from user order by id; select 1 -- limit 1,20

--會把后面的limit語句注釋掉,導(dǎo)致分頁條件失效,返回了所有數(shù)據(jù)。攻擊者可以通過這個漏洞一次性獲取所有數(shù)據(jù)。

動態(tài)排序這個功能原本的想法是好的,但是卻有sql注入的風(fēng)險。值得慶幸的是,這次我們及時發(fā)現(xiàn)了問題,并且及時解決了,沒有造成什么損失。

但是,幾年前在老東家的時候,就沒那么幸運(yùn)了。

一次sql注入直接把我們支付服務(wù)搞掛了。

1. 還原事故現(xiàn)場

有一天運(yùn)營小姐姐跑過來跟我說,有很多用戶支付不了。這個支付服務(wù)是一個老系統(tǒng),轉(zhuǎn)手了3個人了,一直很穩(wěn)定沒有出過啥問題。

我二話不說開始定位問題了,先看服務(wù)器日志,發(fā)現(xiàn)了很多報數(shù)據(jù)庫連接過多的異常。因為支付功能太重要了,當(dāng)時為了保證支付功能快速恢復(fù),先找運(yùn)維把支付服務(wù)2個節(jié)點(diǎn)重啟了。

5分鐘后暫時恢復(fù)了正常。

我再繼續(xù)定位原因,據(jù)我當(dāng)時的經(jīng)驗判斷一般出現(xiàn)數(shù)據(jù)庫連接過多,可能是因為連接忘了關(guān)閉導(dǎo)致。但是仔細(xì)排查代碼沒有發(fā)現(xiàn)問題,我們當(dāng)時用的數(shù)據(jù)庫連接池,它會自動回收空閑連接的,排除了這種可能。

過了會兒,又有一個節(jié)點(diǎn)出現(xiàn)了數(shù)據(jù)庫連接過多的問題。

但此時,還沒查到原因,逼于無奈,只能讓運(yùn)維再重啟服務(wù),不過這次把數(shù)據(jù)庫最大連接數(shù)調(diào)大了,默認(rèn)是100,我們當(dāng)時設(shè)置的500,后面調(diào)成了1000。(其實現(xiàn)在大部分公司會將這個參數(shù)設(shè)置成1000)

使用命令:

set GLOBAL max_connections=500;

能及時生效,不需要重啟mysql服務(wù)。

這次給我爭取了更多的時間,找dba幫忙一起排查原因。

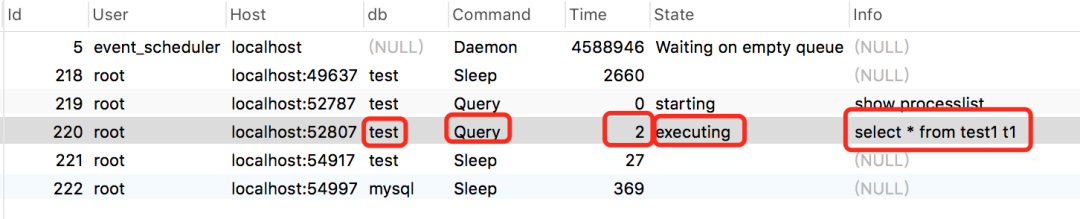

使用show processlist;命令查看當(dāng)前線程執(zhí)行情況:

還可以查看當(dāng)前的連接狀態(tài)幫助識別出有問題的查詢語句。(需要特別說明的是上圖只是我給的一個例子,線上真實的結(jié)果不是這樣的)

還可以查看當(dāng)前的連接狀態(tài)幫助識別出有問題的查詢語句。(需要特別說明的是上圖只是我給的一個例子,線上真實的結(jié)果不是這樣的)

id 線程id User 執(zhí)行sql的賬號 Host 執(zhí)行sql的數(shù)據(jù)庫的ip和端號 db 數(shù)據(jù)庫名稱 Command 執(zhí)行命令,包括:Daemon、Query、Sleep等。 Time 執(zhí)行sql所消耗的時間 State 執(zhí)行狀態(tài) info 執(zhí)行信息,里面可能包含sql信息。

果然,發(fā)現(xiàn)了一條不尋常的查詢sql,執(zhí)行了差不多1個小時還沒有執(zhí)行完。

dba把那條sql復(fù)制出來,發(fā)給我了。然后kill -9 殺掉了那條執(zhí)行耗時非常長的sql線程。

后面,數(shù)據(jù)庫連接過多的問題就沒再出現(xiàn)了。

我拿到那條sql仔細(xì)分析了一下,發(fā)現(xiàn)一條訂單查詢語句被攻擊者注入了很長的一段sql,肯定是高手寫的,有些語法我都沒見過。

但可以確認(rèn)無誤,被人sql注入了。

通過那條sql中的信息,我很快找到了相關(guān)代碼,查詢數(shù)據(jù)時入?yún)⒕谷挥玫?code style="font-size: 14px;word-wrap: break-word;padding: 2px 4px;border-radius: 4px;margin: 0 2px;background-color: rgba(27,31,35,.05);font-family: Operator Mono, Consolas, Monaco, Menlo, monospace;word-break: break-all;color: #28ca71;">Statment,而非PrepareStatement預(yù)編譯機(jī)制。

知道原因就好處理了,將查詢數(shù)據(jù)的地方改成preparestatement預(yù)編譯機(jī)制后問題得以最終解決。

2.為什么會導(dǎo)致數(shù)據(jù)庫連接過多?

我相信很多同學(xué)看到這里,都會有一個疑問:sql注入為何會導(dǎo)致數(shù)據(jù)庫連接過多?

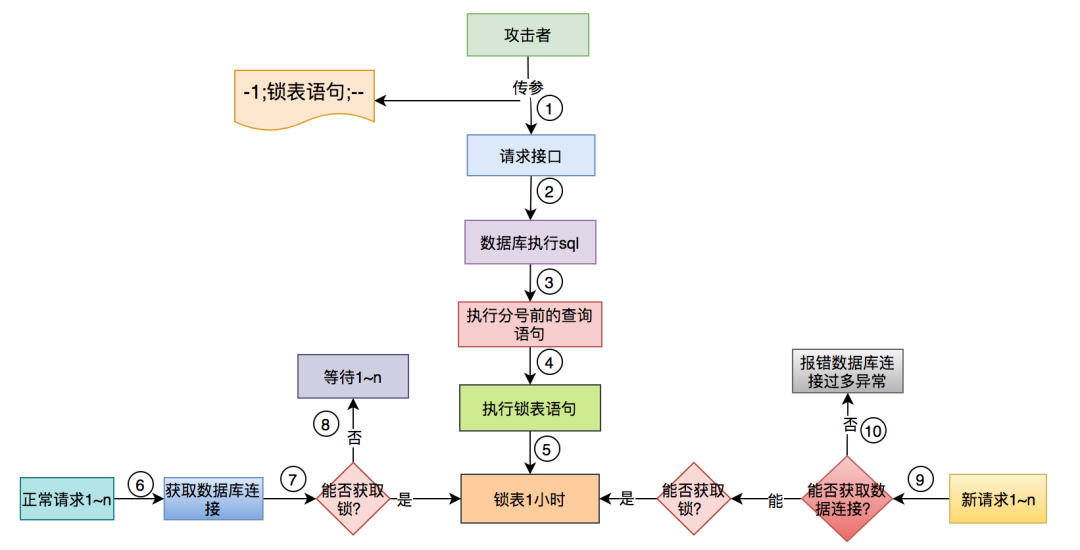

我下面用一張圖,給大家解釋一下:

攻擊者sql注入了類似這樣的參數(shù): -1;鎖表語句--。其中 ;前面的查詢語句先執(zhí)行了。由于 --后面的語句會被注釋,接下來只會執(zhí)行鎖表語句,把表鎖住。正常業(yè)務(wù)請求從數(shù)據(jù)庫連接池成功獲取連接后,需要操作表的時候,嘗試獲取表鎖,但一直獲取不到,直到超時。注意,這里可能會累計大量的數(shù)據(jù)庫連接被占用,沒有及時歸還。 數(shù)據(jù)庫連接池不夠用,沒有空閑連接。 新的業(yè)務(wù)請求從數(shù)據(jù)庫連接池獲取不到連接,報數(shù)據(jù)庫連接過多異常。

sql注入導(dǎo)致數(shù)據(jù)庫連接過多問題,最根本的原因是長時間鎖表。

3.預(yù)編譯為什么能防sql注入?

preparestatement預(yù)編譯機(jī)制會在sql語句執(zhí)行前,對其進(jìn)行語法分析、編譯和優(yōu)化,其中參數(shù)位置使用占位符?代替了。

當(dāng)真正運(yùn)行時,傳過來的參數(shù)會被看作是一個純文本,不會重新編譯,不會被當(dāng)做sql指令。

這樣,即使入?yún)魅雜ql注入指令如:

id; select 1 --

最終執(zhí)行的sql會變成:

select * from user order by 'id; select 1 --' limit 1,20

這樣就不會出現(xiàn)sql注入問題了。

4.預(yù)編譯就一定安全?

不知道你在查詢數(shù)據(jù)時有沒有用過like語句,比如:查詢名字中帶有“蘇”字的用戶,就可能會用類似這樣的語句查詢:

select * from user where name like '%蘇%';

正常情況下是沒有問題的。

但有些場景下要求傳入的條件是必填的,比如:name是必填的,如果注入了:%,最后執(zhí)行的sql會變成這樣的:

select * from user where name like '%%%';

這種情況預(yù)編譯機(jī)制是正常通過的,但sql的執(zhí)行結(jié)果不會返回包含%的用戶,而是返回了所有用戶。

name字段必填變得沒啥用了,攻擊者同樣可以獲取用戶表所有數(shù)據(jù)。

為什么會出現(xiàn)這個問題呢?

%在mysql中是關(guān)鍵字,如果使用like '%%%',該like條件會失效。

如何解決呢?

需要對%進(jìn)行轉(zhuǎn)義:/%。

轉(zhuǎn)義后的sql變成:

select * from user where name like '%/%%';

只會返回包含%的用戶。

5.有些特殊的場景怎么辦?

在java中如果使用mybatis作為持久化框架,在mapper.xml文件中,如果入?yún)⑹褂?code style="font-size: 14px;word-wrap: break-word;padding: 2px 4px;border-radius: 4px;margin: 0 2px;background-color: rgba(27,31,35,.05);font-family: Operator Mono, Consolas, Monaco, Menlo, monospace;word-break: break-all;color: #28ca71;">#傳值,會使用預(yù)編譯機(jī)制。

一般我們是這樣用的:

select * from user

<where>

name = #{name}

where>

sql>

絕大多數(shù)情況下,鼓勵大家使用#這種方式傳參,更安全,效率更高。

但是有時有些特殊情況,比如:

order by ${sortString}

sortString字段的內(nèi)容是一個方法中動態(tài)計算出來的,這種情況是沒法用#,代替$的,這樣程序會報錯。

使用$的情況就有sql注入的風(fēng)險。

那么這種情況該怎辦呢?

自己寫個util工具過濾掉所有的注入關(guān)鍵字,動態(tài)計算時調(diào)用該工具。 如果數(shù)據(jù)源用的阿里的druid的話,可以開啟filter中的wall(防火墻),它包含了防止sql注入的功能。但是有個問題,就是它默認(rèn)不允許多語句同時操作,對批量更新操作也會攔截,這就需要我們自定義filter了。

6.表信息是如何泄露的?

有些細(xì)心的同學(xué),可能會提出一個問題:在上面鎖表的例子中,攻擊者是如何拿到表信息的?

方法1:盲猜

就是攻擊者根據(jù)常識猜測可能存在的表名稱。

假設(shè)我們有這樣的查詢條件:

select * from t_order where id = ${id};

傳入?yún)?shù):-1;select * from user

最終執(zhí)行sql變成:

select * from t_order where id = -1; select * from user;

如果該sql有數(shù)據(jù)返回,說明user表存在,被猜中了。

建議表名不要起得過于簡單,可以帶上適當(dāng)?shù)那熬Y,比如:t_user。這樣可以增加盲猜的難度。

方法2:通過系統(tǒng)表

其實mysql有些系統(tǒng)表,可以查到我們自定義的數(shù)據(jù)庫和表的信息。

假設(shè)我們還是以這條sql為例:

select code,name from t_order where id = ${id};

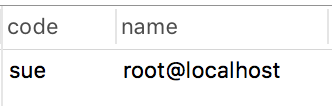

第一步,獲取數(shù)據(jù)庫和賬號名。

傳參為:-1 union select database(),user()#

最終執(zhí)行sql變成:

select code,name from t_order where id = -1 union select database(),user()#

會返回當(dāng)前 數(shù)據(jù)庫名稱:sue 和 賬號名稱:root@localhost。

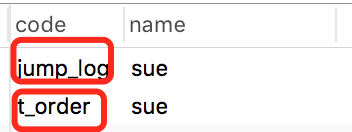

第二步,獲取表名。

傳參改成:-1 union select table_name,table_schema from information_schema.tables where table_schema='sue'#最終執(zhí)行sql變成:

select code,name from t_order where id = -1 union select table_name,table_schema from information_schema.tables where table_schema='sue'#

會返回數(shù)據(jù)庫sue下面所有表名。

7.sql注入到底有哪些危害?

1. 核心數(shù)據(jù)泄露

大部分攻擊者的目的是為了賺錢,說白了就是獲取到有價值的信息拿出去賣錢,比如:用戶賬號、密碼、手機(jī)號、身份證信息、銀行卡號、地址等敏感信息。

他們可以注入類似這樣的語句:

-1; select * from user; --

就能輕松把用戶表中所有信息都獲取到。

所以,建議大家對這些敏感信息加密存儲,可以使用AES對稱加密。

2. 刪庫跑路

也不乏有些攻擊者不按常理出牌,sql注入后直接把系統(tǒng)的表或者數(shù)據(jù)庫都刪了。

他們可以注入類似這樣的語句:

-1; delete from user; --

以上語句會刪掉user表中所有數(shù)據(jù)。

-1; drop database test; --

以上語句會把整個test數(shù)據(jù)庫所有內(nèi)容都刪掉。

正常情況下,我們需要控制線上賬號的權(quán)限,只允許DML(data manipulation language)數(shù)據(jù)操縱語言語句,包括:select、update、insert、delete等。

不允許DDL(data definition language)數(shù)據(jù)庫定義語言語句,包含:create、alter、drop等。

也不允許DCL(Data Control Language)數(shù)據(jù)庫控制語言語句,包含:grant,deny,revoke等。

DDL和DCL語句只有dba的管理員賬號才能操作。

順便提一句:如果被刪表或刪庫了,其實還有補(bǔ)救措施,就是從備份文件中恢復(fù),可能只會丟失少量實時的數(shù)據(jù),所以一定有備份機(jī)制。

3. 把系統(tǒng)搞掛

有些攻擊者甚至可以直接把我們的服務(wù)搞掛了,在老東家的時候就是這種情況。

他們可以注入類似這樣的語句:

-1;鎖表語句;--

把表長時間鎖住后,可能會導(dǎo)致數(shù)據(jù)庫連接耗盡。

這時,我們需要對數(shù)據(jù)庫線程做監(jiān)控,如果某條sql執(zhí)行時間太長,要郵件預(yù)警。此外,合理設(shè)置數(shù)據(jù)庫連接的超時時間,也能稍微緩解一下這類問題。

從上面三個方面,能看出sql注入問題的危害真的挺大的,我們一定要避免該類問題的發(fā)生,不要存著僥幸的心理。如果遇到一些不按常理出票的攻擊者,一旦被攻擊了,你可能會損失慘重。

8. 如何防止sql注入?

1. 使用預(yù)編譯機(jī)制

盡量用預(yù)編譯機(jī)制,少用字符串拼接的方式傳參,它是sql注入問題的根源。

2. 要對特殊字符轉(zhuǎn)義

有些特殊字符,比如:%作為like語句中的參數(shù)時,要對其進(jìn)行轉(zhuǎn)義處理。

3. 要捕獲異常

需要對所有的異常情況進(jìn)行捕獲,切記接口直接返回異常信息,因為有些異常信息中包含了sql信息,包括:庫名,表名,字段名等。攻擊者拿著這些信息,就能通過sql注入隨心所欲的攻擊你的數(shù)據(jù)庫了。目前比較主流的做法是,有個專門的網(wǎng)關(guān)服務(wù),它統(tǒng)一暴露對外接口。用戶請求接口時先經(jīng)過它,再由它將請求轉(zhuǎn)發(fā)給業(yè)務(wù)服務(wù)。這樣做的好處是:能統(tǒng)一封裝返回數(shù)據(jù)的返回體,并且如果出現(xiàn)異常,能返回統(tǒng)一的異常信息,隱藏敏感信息。此外還能做限流和權(quán)限控制。

4. 使用代碼檢測工具

使用sqlMap等代碼檢測工具,它能檢測sql注入漏洞。

5. 要有監(jiān)控

需要對數(shù)據(jù)庫sql的執(zhí)行情況進(jìn)行監(jiān)控,有異常情況,及時郵件或短信提醒。

6. 數(shù)據(jù)庫賬號需控制權(quán)限

對生產(chǎn)環(huán)境的數(shù)據(jù)庫建立單獨(dú)的賬號,只分配DML相關(guān)權(quán)限,且不能訪問系統(tǒng)表。切勿在程序中直接使用管理員賬號。

7. 代碼review

建立代碼review機(jī)制,能找出部分隱藏的問題,提升代碼質(zhì)量。

8. 使用其他手段處理

對于不能使用預(yù)編譯傳參時,要么開啟druid的filter防火墻,要么自己寫代碼邏輯過濾掉所有可能的注入關(guān)鍵字。

---END---

長按進(jìn)入小程序,進(jìn)行打卡簽到

(更多精彩值得期待……)

最近熱文: 2021年2月程序員工資統(tǒng)計,平均15144元 兩款程序員常用的工具,非常實用! 一周內(nèi)被程序員瘋轉(zhuǎn)5.6W次,最終被大廠封殺! 程序員老婆VS非程序員老婆,太可愛了! 炸裂!MySQL 82 張圖帶你飛! 2T技術(shù)資源大放送!包括但不限于:C/C++,Linux,Python,Java,人工智能,考研,軟考,英語,等等。在公眾號內(nèi)回復(fù)「資源」,即可免費(fèi)獲取!回復(fù)「社群」,可以邀請你加入讀者群! 明天見(??ω??)??