VPN 的技術(shù)原理是什么?

來源:程序IT圈

SSL VPN技術(shù)

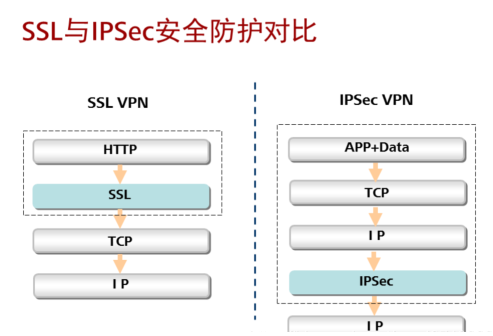

SSl協(xié)議支隊(duì)通信雙方傳輸?shù)膽?yīng)用數(shù)據(jù)進(jìn)行加密,而不是對從一個(gè)主機(jī)到另一個(gè)主機(jī)的所有數(shù)據(jù)進(jìn)行加密。

IPSec缺陷

由于IPSec是基于網(wǎng)絡(luò)層的協(xié)議,很難穿越NAT和防火墻,特別是在接入一些防護(hù)措施較為嚴(yán)格的個(gè)人網(wǎng)絡(luò)和公共計(jì)算機(jī)時(shí),往往會(huì)導(dǎo)致訪問受阻。移動(dòng)用戶使用IPSec VPN需要安裝專用的客戶端軟件,為日益增長的用戶群發(fā)放、安裝、配置、維護(hù)客戶端軟件已經(jīng)使管理員不堪重負(fù)。因此,IPSec VPN在Point- to-Site遠(yuǎn)程移動(dòng)通信方面并不適用。

SSL VPN功能技術(shù)

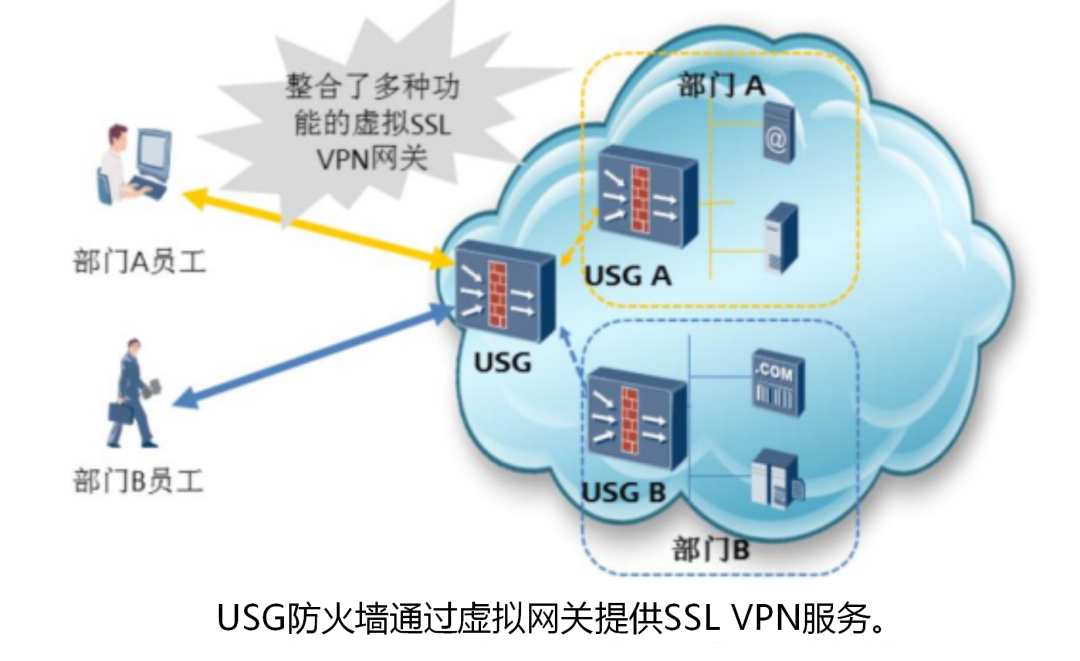

虛擬網(wǎng)關(guān)

每個(gè)虛擬網(wǎng)關(guān)都是獨(dú)立可管理的,可以配置各自的資源、用戶、認(rèn)證方式、訪問控制規(guī)則以及管理員等。

當(dāng)企業(yè)有多個(gè)部門時(shí),可以為每個(gè)部門或者用戶群體分配不同的虛擬網(wǎng)關(guān),從而形成完全隔離的訪問體系。

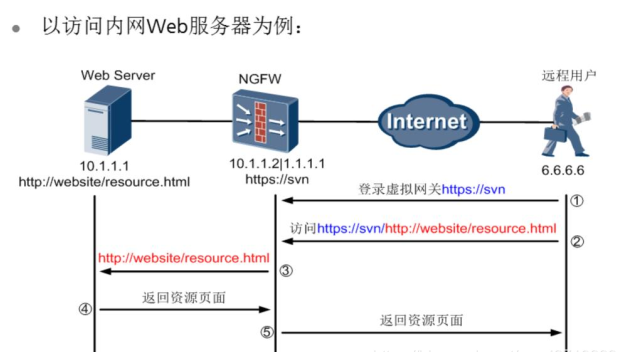

WEB代理

它將遠(yuǎn)端瀏覽器的頁面請求(采用https協(xié)議)轉(zhuǎn)發(fā)給web服務(wù)器,然后將服務(wù)器的響應(yīng)回傳給終端用戶,提供細(xì)致到URL的權(quán)限控制,即可控制到用戶對某一張具體頁面的訪問。

web代理實(shí)現(xiàn)對內(nèi)網(wǎng)Web資源的安全訪問:

Web-link采用ActiveX控件方式,對頁面進(jìn)行轉(zhuǎn)發(fā)。 Web改寫方式采用腳本改寫方式,將請求所得頁面上的鏈接進(jìn)行改寫,其他網(wǎng)頁內(nèi)容不作修改。

從業(yè)務(wù)交互流程可以看出,Web代理功能的基本實(shí)現(xiàn)原理是將遠(yuǎn)程用戶訪問Web Server的過程被分成了兩個(gè)階段。首先是遠(yuǎn)程用戶與NGFW虛擬網(wǎng)關(guān)之間建立HTTPS會(huì)話,然后NGFW虛擬網(wǎng)關(guān)再與Web Server建立HTTP會(huì)話。虛擬網(wǎng)關(guān)在遠(yuǎn)程用戶訪問企業(yè)內(nèi)網(wǎng)Web Server中起到了改寫、轉(zhuǎn)發(fā)Web請求的作用。

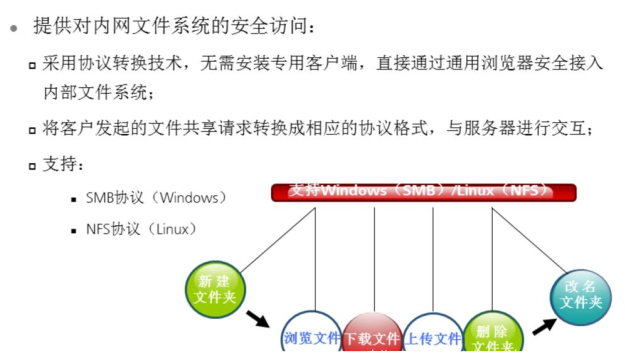

文件共享

文件共享實(shí)現(xiàn)過程

客戶端向內(nèi)網(wǎng)文件服務(wù)器發(fā)起HTTPS格式的請求,發(fā)送到USG防火墻。 USG防火墻將HTTPS格式的請求報(bào)文轉(zhuǎn)換為SMB格式的報(bào)文。 USG防火墻發(fā)送SMB格式的請求報(bào)文給文件服務(wù)器。 文件服務(wù)器接受請求報(bào)文,將請求結(jié)果發(fā)送給USG防火墻,用的是SMB報(bào)文。 USG防火墻將SMB應(yīng)答報(bào)文轉(zhuǎn)換為HTTPS格式。 將請求結(jié)果(HTTPS格式的報(bào)文)發(fā)送到客戶端。

端口轉(zhuǎn)發(fā)

提供豐富的內(nèi)網(wǎng)TCP應(yīng)用服務(wù)。

廣泛支持靜態(tài)端口的TCP應(yīng)用:

單端口單服務(wù)器(如:Telnet,SSH,MS RDP, VNC等)。

單端口多服務(wù)器(如:Lotus Notes)。

多端口多服務(wù)器(如:Outlook)。

支持動(dòng)態(tài)端口的TCP應(yīng)用:

動(dòng)態(tài)端口(如:FTP,Oracle)。

提供端口級的訪問控制。

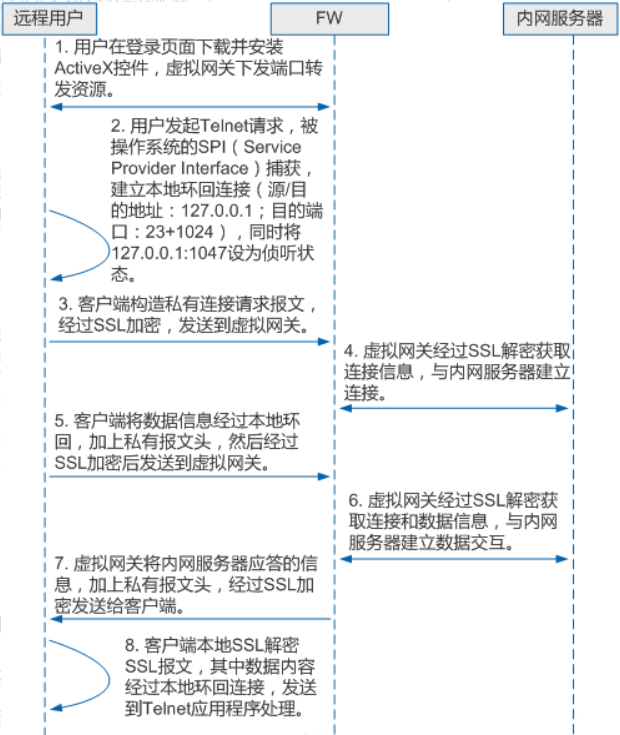

端口轉(zhuǎn)發(fā)實(shí)現(xiàn)原理

端口轉(zhuǎn)發(fā)特點(diǎn)

實(shí)現(xiàn)對內(nèi)網(wǎng)TCP應(yīng)用的廣泛支持。 遠(yuǎn)程桌面、outlook、Notes、FTP等。 所有數(shù)據(jù)流都經(jīng)過加密認(rèn)證。 對用戶進(jìn)行統(tǒng)一的授權(quán)、認(rèn)證。 提供對TCP應(yīng)用的訪問控制。 只需標(biāo)準(zhǔn)瀏覽器,不用安裝客戶端。

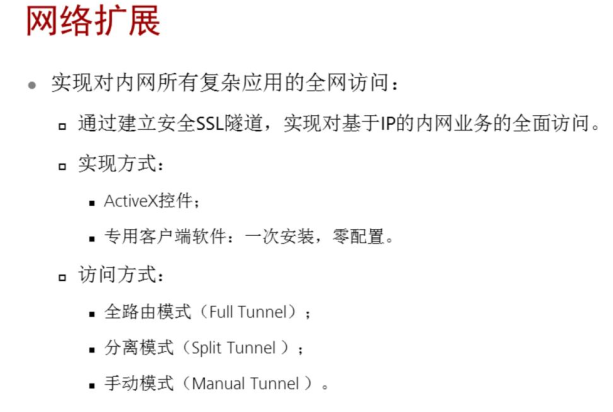

網(wǎng)絡(luò)擴(kuò)展

分離模式:用戶可以訪問遠(yuǎn)端企業(yè)內(nèi)網(wǎng)(通過虛擬網(wǎng)卡)和本地局域網(wǎng)(通過實(shí)際網(wǎng)卡),不能訪問Internet。

全路由模式:用戶只允許訪問遠(yuǎn)端企業(yè)內(nèi)網(wǎng)(通過虛擬網(wǎng)卡),不能訪問Internet和本地局域網(wǎng)。

手動(dòng)模式:用戶可以訪問遠(yuǎn)端企業(yè)內(nèi)網(wǎng)特定網(wǎng)段的資源(通過虛擬網(wǎng)卡),對其它Internet和本地局域網(wǎng)的訪問不受影響(通過實(shí)際網(wǎng)卡)。網(wǎng)段沖突時(shí)優(yōu)先訪問遠(yuǎn)端企業(yè)內(nèi)網(wǎng)。

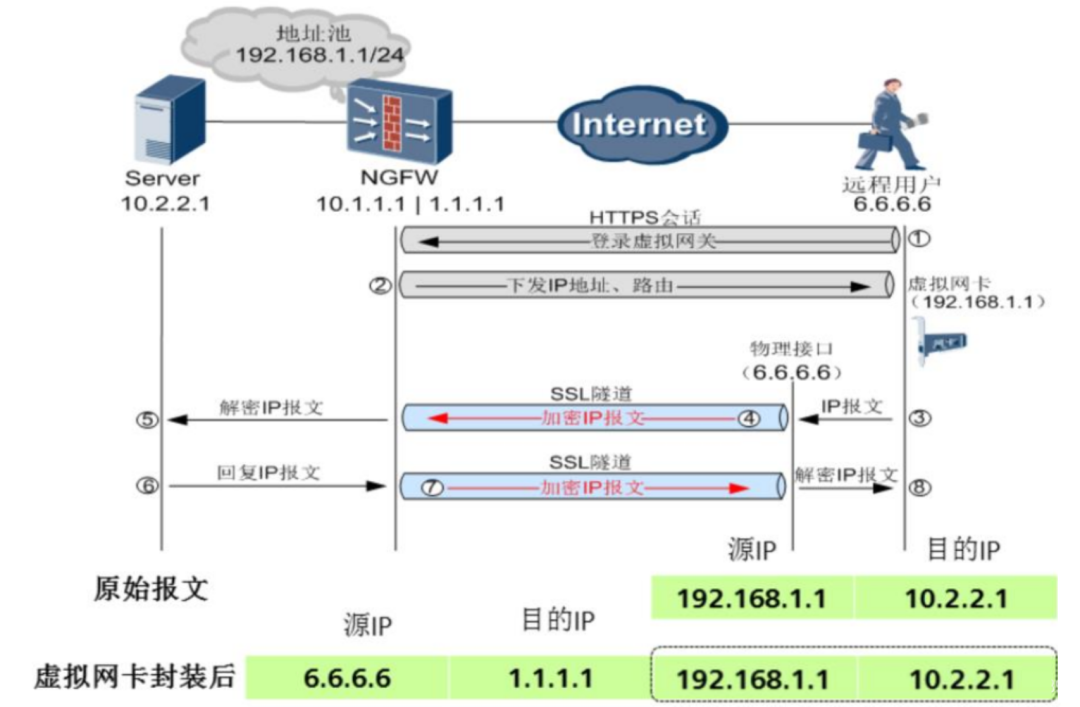

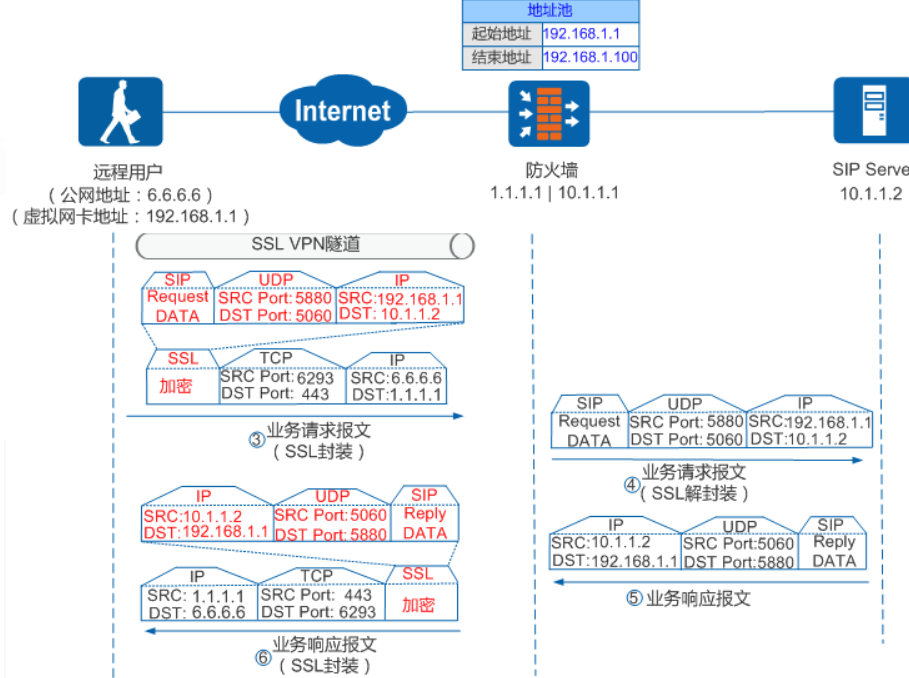

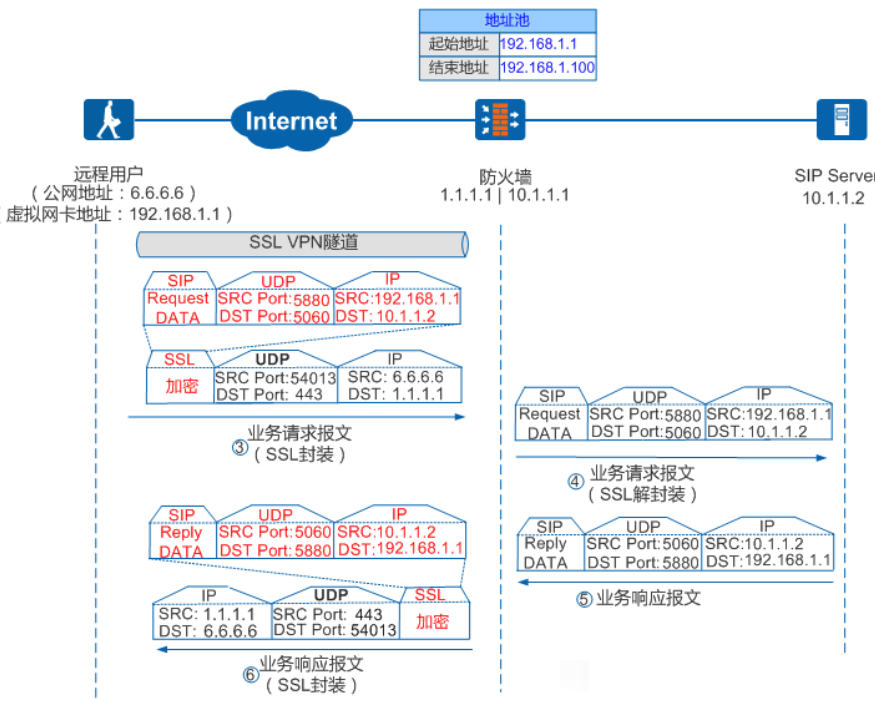

網(wǎng)絡(luò)擴(kuò)展實(shí)現(xiàn)過程

報(bào)文封裝過程

可靠傳輸模式

快速傳輸模式

終端安全

主機(jī)檢查

終端安全是在請求接入內(nèi)網(wǎng)的主機(jī)上部署一個(gè)軟件,通過該軟件檢查終端主機(jī)的安全狀況。主要包括:主機(jī)檢查、緩存清理。

主機(jī)檢查:檢查用戶用來訪問內(nèi)網(wǎng)資源的主機(jī)是否符合安全要求。

殺毒軟件檢查 防火墻檢查 注冊表檢查 文件檢查 端口檢查 進(jìn)程檢查 操作系統(tǒng)檢查

緩存清理

USG可以在用戶訪問虛擬網(wǎng)關(guān)結(jié)束時(shí),采用必要的手段清除終端.上的訪問痕跡(例如生成的臨時(shí)文件、Cookie等),以防止泄密,杜絕安全隱患。

清理范圍:

Internet臨時(shí)文件

瀏覽器自動(dòng)保存的密碼

Cookie記錄

瀏覽器的訪問歷史記錄

回收站和最近打開的文檔列表

指定文件或文件夾

完善的日志功能

日志查詢

日志導(dǎo)出

虛擬網(wǎng)關(guān)管理員日志

用戶日志

系統(tǒng)日志

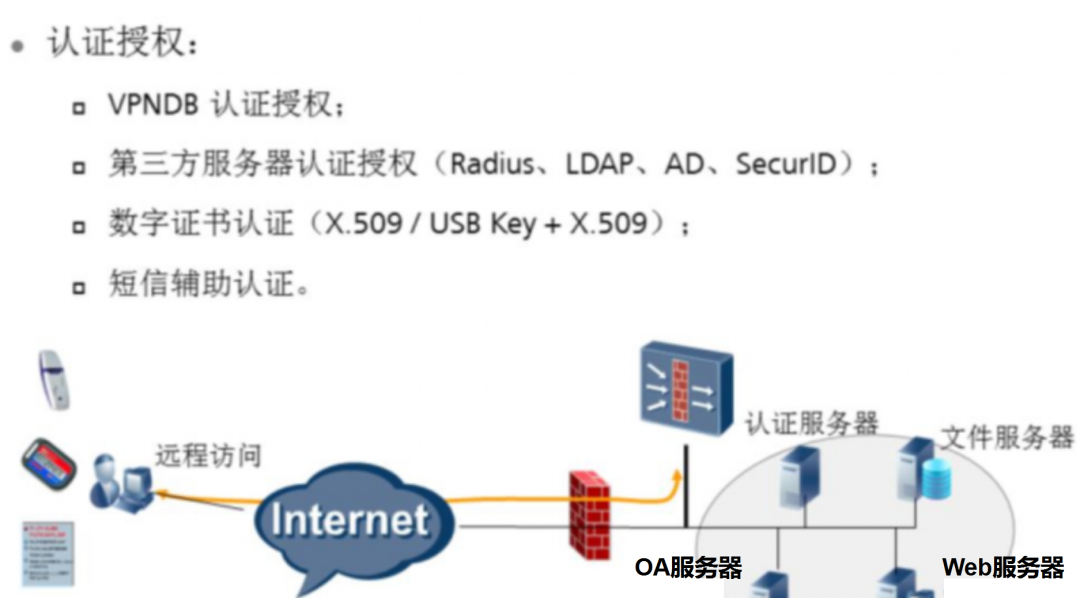

認(rèn)證授權(quán)

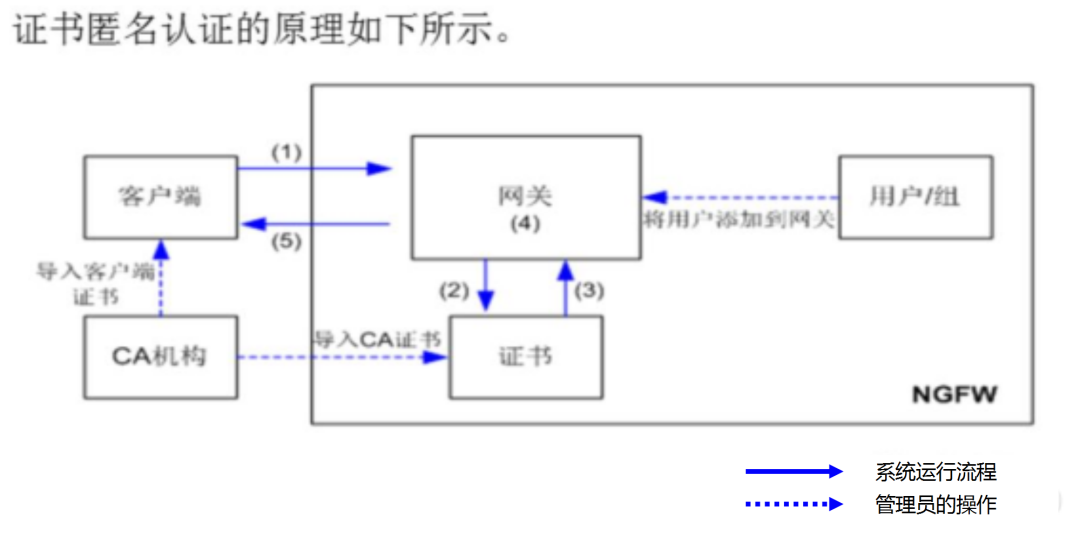

證書匿名認(rèn)證

NGFW只通過驗(yàn)證用戶的客戶端證書來驗(yàn)證用戶的身份。

1.用戶在SSLVPN網(wǎng)關(guān)登錄界面選擇證書后,客戶端會(huì)將客戶端證書發(fā)送給網(wǎng)關(guān)。

2.網(wǎng)關(guān)會(huì)將客戶端證書以及自己引用的CA證書的名稱發(fā)送給證書模塊。

3.證書模塊會(huì)根據(jù)網(wǎng)關(guān)引用的CA證書檢查客戶端證書是否可信,并將結(jié)果返回給網(wǎng)關(guān):

如果網(wǎng)關(guān)引用的CA證書與客戶端證書是同一個(gè)CA機(jī)構(gòu)頒發(fā)的,且客戶端證書在有效期內(nèi),則證書模塊認(rèn)為客戶端證書可信,用戶認(rèn)證通過,繼續(xù)執(zhí)行4。

如果證書模塊認(rèn)為客戶端證書不可信,用戶認(rèn)證不通過,則執(zhí)行5。

4.網(wǎng)關(guān)根據(jù)用戶過濾字段從客戶端證書中提取用戶名。

網(wǎng)關(guān)會(huì)從自己的角色授權(quán)列表中查找用戶所屬角色從而確認(rèn)此用戶的業(yè)務(wù)權(quán)限。

5.網(wǎng)關(guān)將認(rèn)證結(jié)果返回給客戶端。

認(rèn)證結(jié)果為通過的用戶能夠登錄SSLVPN網(wǎng)關(guān)界面,以相應(yīng)的業(yè)務(wù)權(quán)限來使用SSL VPN業(yè)務(wù)。

認(rèn)證結(jié)果為不通過的用戶會(huì)在客戶端上看到“您的證書驗(yàn)證非法,請?zhí)峁┖戏ǖ淖C書”。

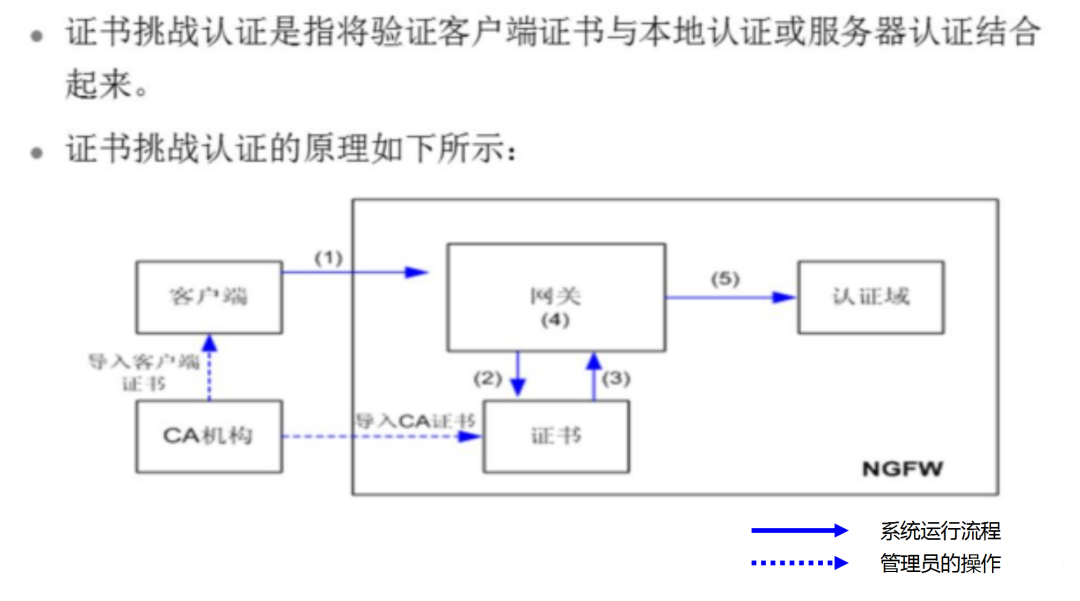

證書挑戰(zhàn)認(rèn)證

證書挑戰(zhàn)認(rèn)證是指將驗(yàn)證客戶端證書與本地認(rèn)證或服務(wù)器認(rèn)證結(jié)合起來。

證書+本地用戶名密碼證書+服務(wù)器認(rèn)證

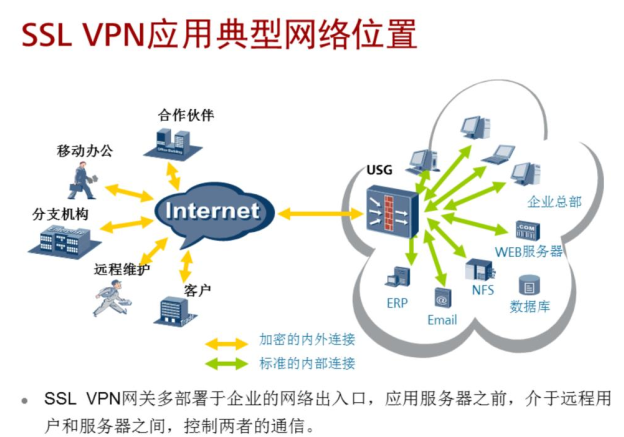

SSL VPN應(yīng)用場景

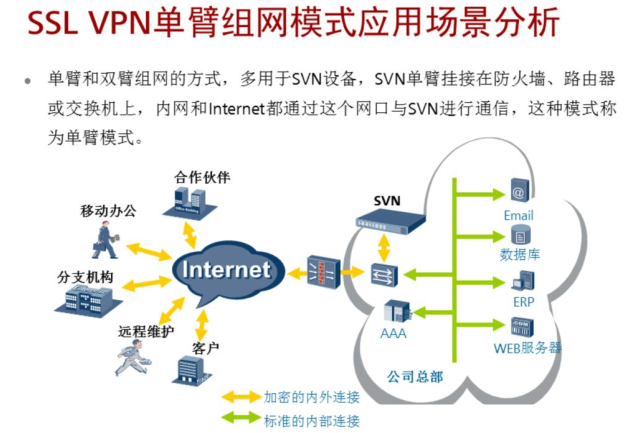

SSL VPN單臂組網(wǎng)模式應(yīng)用場景分析

在網(wǎng)絡(luò)規(guī)劃時(shí),SVN的接口IP為內(nèi)網(wǎng)IP地址,此地址需要能與所有被訪問需求的服務(wù)器路由可達(dá)。

防火墻上需配置nat server,將SVN的地址映射到防火墻的某一公網(wǎng)IP. 上。也可以只映射部分端口,如443。如果外網(wǎng)用戶有管理SVN的需求,還需要映射SSH、Telnet等端口。

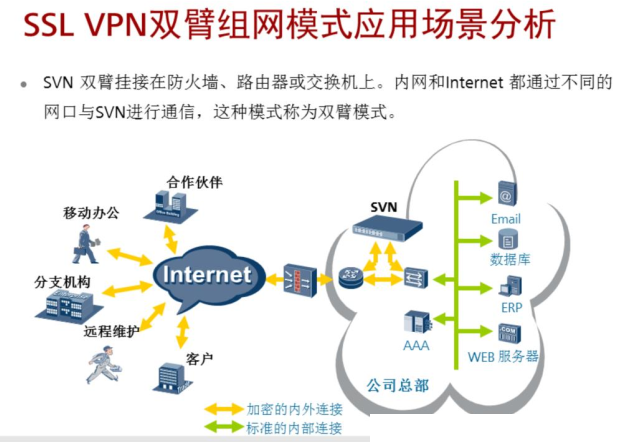

SSLVPN雙臂組網(wǎng)模式應(yīng)用場景分析

在此類組網(wǎng)環(huán)境中,SVN使用兩個(gè)不同的網(wǎng)口連接外網(wǎng)與內(nèi)網(wǎng),這種組網(wǎng)方式下,具有清晰的內(nèi)網(wǎng)、外網(wǎng)概念;無需做額外的配置,外網(wǎng)口對應(yīng)虛擬網(wǎng)關(guān)IP,內(nèi)網(wǎng)口配置內(nèi)網(wǎng)管理IP。

虛擬網(wǎng)關(guān)IP不一定需要經(jīng)過NAT轉(zhuǎn)換,只要外網(wǎng)用戶能夠訪問此虛擬網(wǎng)關(guān)IP地址即可。內(nèi)外網(wǎng)接口沒有特定的物理接口,任何一個(gè)物理接口都可以作為內(nèi)網(wǎng)或外網(wǎng)接口。

圖中路由器和交換機(jī)之間處于連接狀態(tài)。這是因?yàn)榭蛻艟W(wǎng)絡(luò)中可能有部分應(yīng)用不需要經(jīng)過SSL加密,而是直接通過防火墻訪問外網(wǎng)。這時(shí)就需要在交換機(jī)和路由器.上配置策略路由,需要建立SSLVPN的流量就轉(zhuǎn)發(fā)到SVN上,而普通的應(yīng)用就直接通過防火墻訪問外網(wǎng)。

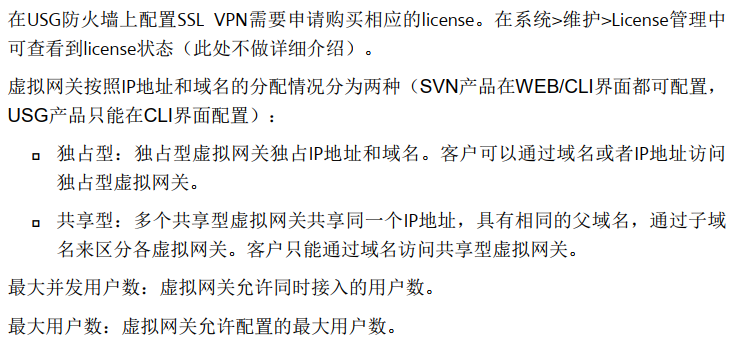

SSL VPN配置步驟

1.配置接口

2.配置安全策略

放行Untrust到L ocal安全區(qū)域的SSL VPN流量。

放行Local到Trust安全區(qū)域的業(yè)務(wù)流量。

3.配置VPNDB

4.虛擬網(wǎng)關(guān)配置

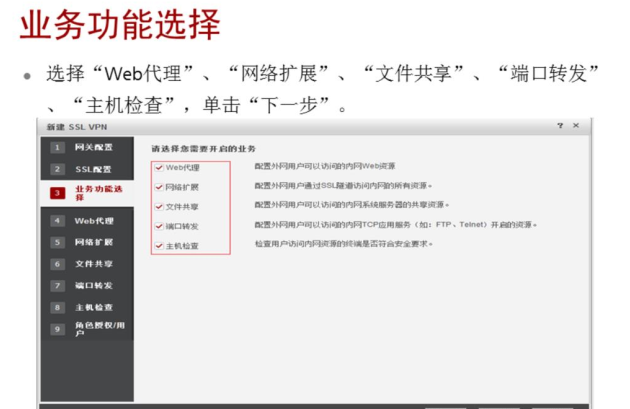

5.業(yè)務(wù)選擇

ensp將防火墻該功能閹割精彩推薦:

XXL-JOB分布式任務(wù)調(diào)度平臺(tái)(真·保姆級教程)

別再自己瞎寫工具類了,SpringBoot 內(nèi)置工具類應(yīng)有盡有, 建議收藏!!

Redis高效實(shí)現(xiàn)點(diǎn)贊、取消點(diǎn)贊功能,太騷了!