App逆向|一個案例教你如何進行APP逆向

點擊上方“Python學(xué)習(xí)開發(fā)”,選擇“加為星標”

第一時間關(guān)注Python技術(shù)干貨!

????

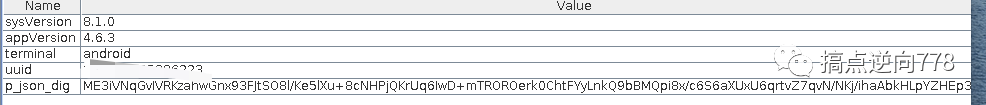

今天有個好兄弟找我,因為搶不到票,很生氣,直接想爬蟲干他了。然后看了下請求。

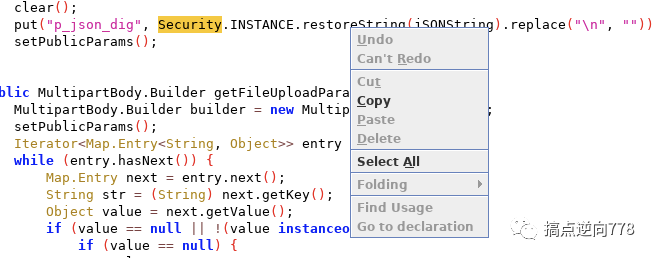

????就是這個p_json_dig這個參數(shù)。????

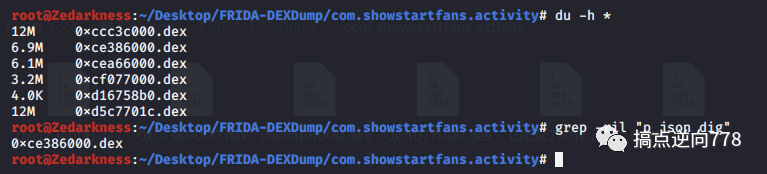

????接下來,想直接打開jadx開搜了。發(fā)現(xiàn)被數(shù)字殼加固了。

????上!FRIDA-DEXDump! 直接脫掉。

????搜索一波 發(fā)現(xiàn)就在這個dex里面,jadx啟動!

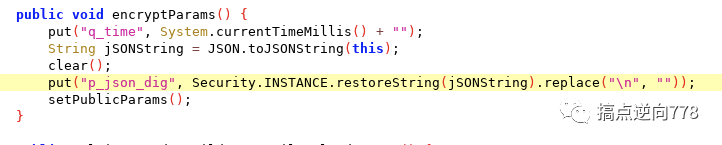

????

????那豈不是hook Security.INSTANCE.restoreString 這個方法就完事了,看了下Security是android.widget.Security; 這個類里面的,發(fā)現(xiàn)沒找到。

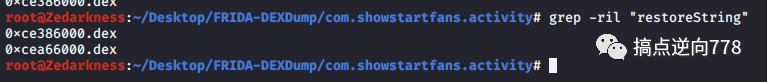

????應(yīng)該是在別的dex里面 搜一波

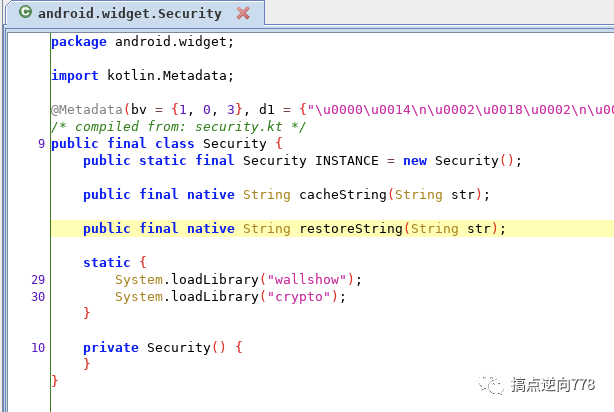

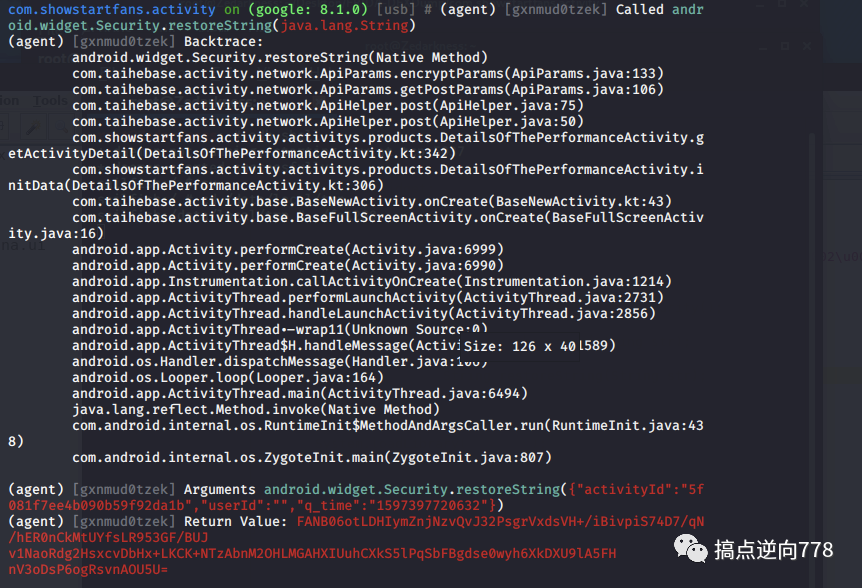

????找到了 是個native的方法。不多說 先hook一波,objection上!

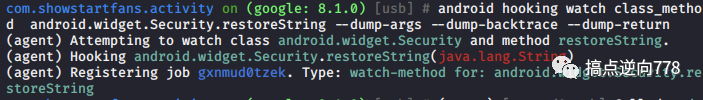

????直接hook上 然后觸發(fā)這個請求。

????調(diào)用棧 入?yún)?出參 全部自吐,美滋滋。

????那就可以主動調(diào)用了。

????但是我還想追一追 康康這個算法是啥。

????把這兩個 so 拿出來康康,

????一個 native的方法注冊 要么靜態(tài)注冊 要么動態(tài)注冊。

????搜了下發(fā)現(xiàn)crypto的so里面沒有函數(shù)注冊,那就在wallshow的so里面康康

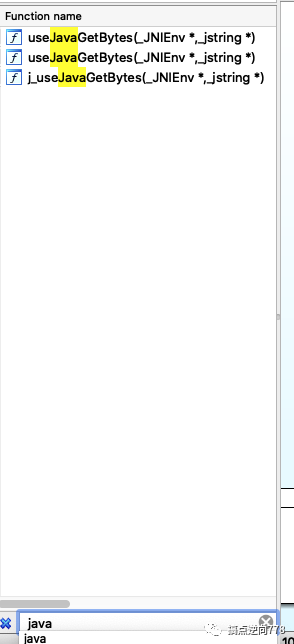

不是靜態(tài)注冊

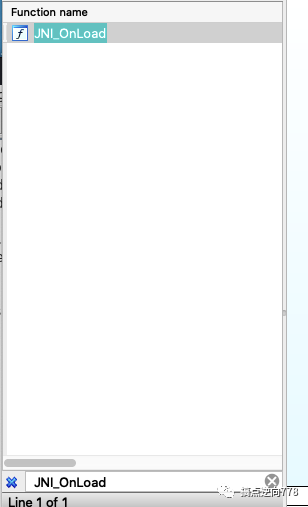

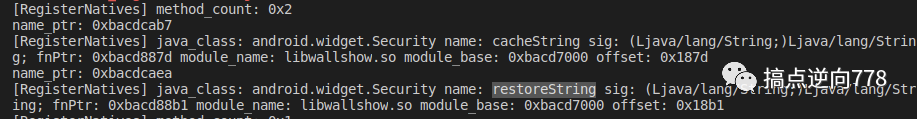

那就是動態(tài)注冊了,上一波yang神的腳本

hook_registerNatives.js

直接逮到,拿他的偏移去IDA去康康

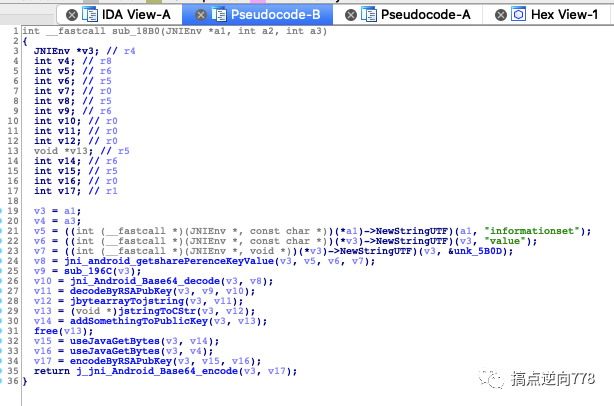

????算法一目了然,rsa加密,就不還原了。

????一行代碼都沒寫就找到了,美滋滋,大佬的工具真好用。

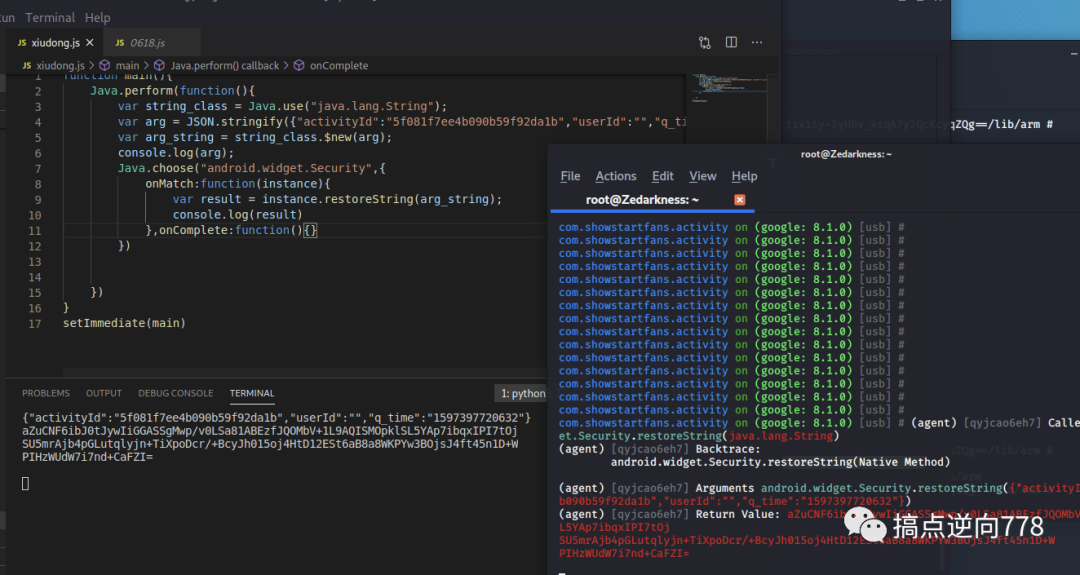

????比較懶 寫個主動調(diào)用吧。

????用objection hook一下驗證下入?yún)⒏袷健?/p>

? ??