Windows手工入侵排查思路

Windows系統(tǒng)被入侵后,通常會導(dǎo)致系統(tǒng)資源占用過高、異常端口和進程、可疑的賬號或文件等,給業(yè)務(wù)系統(tǒng)帶來不穩(wěn)定等諸多問題。一些病毒木馬會隨著計算機啟動而啟動并獲取一定的控制權(quán),啟動方式多種多樣,比如注冊表、服務(wù)、計劃任務(wù)等,這些都是需要重點排查的地方。另外,需要重點關(guān)注服務(wù)器日志信息,并從里面挖掘有價值的信息。

基于以上,我們總結(jié)了Windows服務(wù)器入侵排查的思路,從Windows入侵現(xiàn)象、啟動方式、安全日志等方面,對服務(wù)器最容易出現(xiàn)安全問題的地方進行入手排查。

01、檢查系統(tǒng)賬號

(1)檢查遠(yuǎn)程管理端口是否對公網(wǎng)開放,服務(wù)器是否存在弱口令。

檢查方法:

檢查防火墻映射規(guī)則,獲取服務(wù)器賬號登錄,也可據(jù)實際情況咨詢相關(guān)管理員。

(2)查看服務(wù)器是否存在可疑賬號、新增賬號。

檢查方法:

打開 cmd 窗口,輸入

lusrmgr.msc命令,查看是否有新增/可疑的賬號,如有管理員群組的(Administrators)里的新增賬戶,根據(jù)實際應(yīng)用情況,保留或刪除。

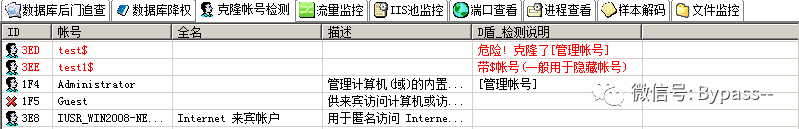

(3)查看服務(wù)器是否存在隱藏賬號、克隆賬號。

檢查隱藏賬號方法:

CMD命令行使用”net user”,看不到”test$”這個賬號,但在控制面板和本地用戶和組是可以顯示此用戶的。

檢查克隆賬號方法:

打開注冊表 ,查看管理員對應(yīng)鍵值。

使用D盾_web查殺工具,集成了對克隆賬號檢測的功能。

(4)結(jié)合Windows安全日志,查看管理員登錄時間、用戶名是否存在異常。

檢查方法:

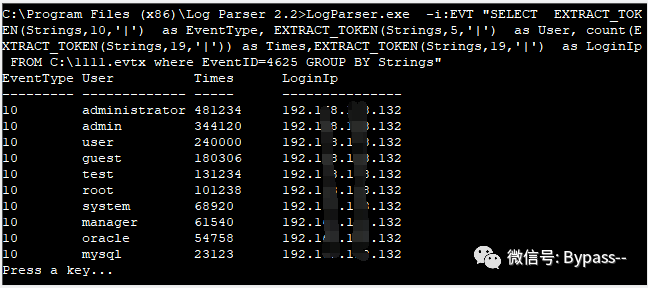

Win+R打開運行,輸入“eventvwr.msc”,回車運行,打開“事件查看器”。或者我們可以導(dǎo)出Windows日志—安全,利用Log Parser進行分析。

02、檢查異常端口

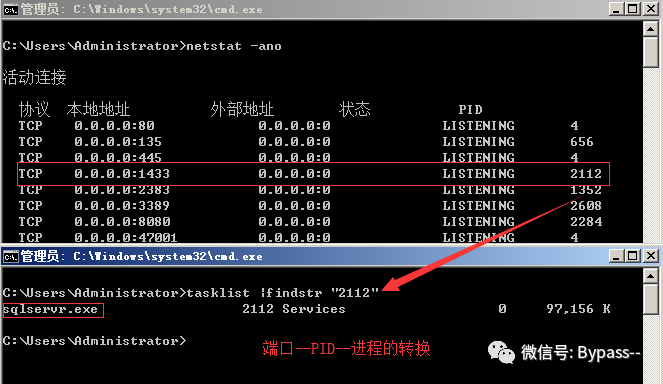

(1)檢查端口連接情況

檢查方法:

a、netstat -ano 查看目前的網(wǎng)絡(luò)連接,定位可疑的ESTABLISHED

b、根據(jù)netstat 定位出的pid,再通過tasklist命令進行進程定位 tasklist | findstr “PID”

檢查方法

檢查是否存在可疑的網(wǎng)絡(luò)連接,如發(fā)現(xiàn)異常,可使用Wireshark網(wǎng)絡(luò)抓包輔助分析。

(2)檢查可疑的網(wǎng)絡(luò)連接

03、檢查異常進程

(1)檢查是否存在可疑的進程

檢查方法:

a、開始—運行—輸入msinfo32,依次點擊“軟件環(huán)境→正在運行任務(wù)”就可以查看到進程的詳細(xì)信息,比如進程路徑、進程ID、文件創(chuàng)建日期、啟動時間等。

b、打開D盾_web查殺工具,進程查看,關(guān)注沒有簽名信息的進程。

c、通過微軟官方提供的 Process Explorer 等工具進行排查 。

d、查看可疑的進程及其子進程。可以通過觀察以下內(nèi)容:

沒有簽名驗證信息的進程沒有描述信息的進程進程的屬主進程的路徑是否合法CPU或內(nèi)存資源占用長時間過高的進程

(2)如何找到進程對應(yīng)的程序位置

任務(wù)管理器—選擇對應(yīng)進程—右鍵打開文件位置

運行輸入 wmic,cmd界面 輸入 process

04、檢查啟動項

(1)檢查服務(wù)器是否有異常的啟動項。

檢查方法:

a、登錄服務(wù)器,單擊【開始】>【所有程序】>【啟動】,默認(rèn)情況下此目錄在是一個空目錄,確認(rèn)是否有非業(yè)務(wù)程序在該目錄下。

b、單擊開始菜單 >【運行】,輸入 msconfig,查看是否存在命名異常的啟動項目,是則取消勾選命名異常的啟動項目,并到命令中顯示的路徑刪除文件。

c、單擊【開始】>【運行】,輸入 regedit,打開注冊表,查看開機啟動項是否正常,

特別注意如下三個注冊表項:

HKEY_CURRENT_USER\software\micorsoft\windows\currentversion\runHKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunHKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Runonce檢查右側(cè)是否有啟動異常的項目,如有請刪除,并建議安裝殺毒軟件進行病毒查殺,清除殘留病毒或木馬。

d、利用安全軟件查看啟動項、開機時間管理等。

e、組策略,運行g(shù)pedit.msc。

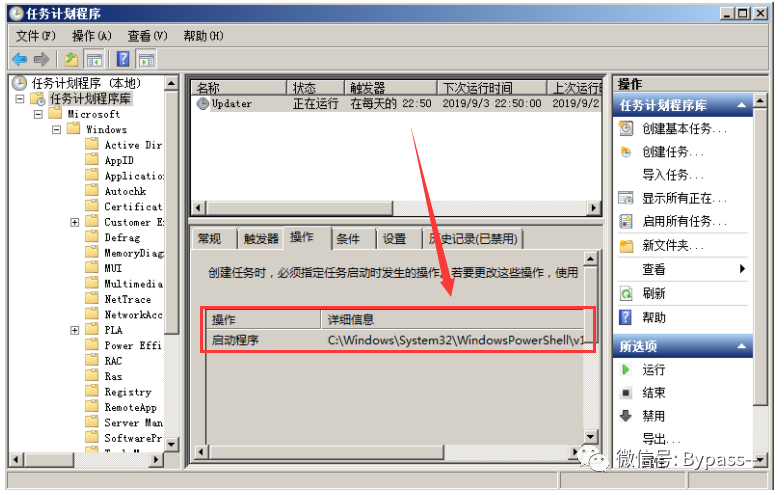

05、檢查計劃任務(wù)

(1)檢查計劃任務(wù)里是否有可疑的腳本執(zhí)行

檢查方法:

a、單擊【開始】>【設(shè)置】>【控制面板】>【任務(wù)計劃】,查看計劃任務(wù)屬性,便可以發(fā)現(xiàn)木馬文件的路徑。

b、單擊【開始】>【運行】;輸入 cmd,然后輸入at,檢查計算機與網(wǎng)絡(luò)上的其它計算機之間的會話或計劃任務(wù),如有,則確認(rèn)是否為正常連接。

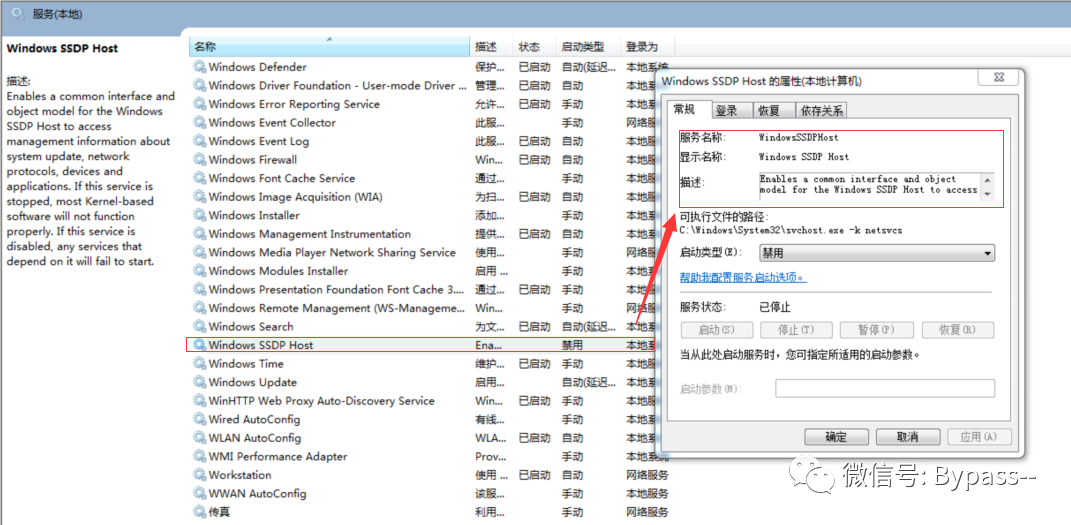

06、檢查服務(wù)

(1)檢查系統(tǒng)服務(wù)名稱、描述和路徑,確認(rèn)是否異常

檢查方法:

單擊【開始】>【運行】,輸入services.msc,注意服務(wù)狀態(tài)和啟動類型,檢查是否有異常服務(wù)。

07、檢查可疑文件

(1)檢查新建文件、最近訪問文件和相關(guān)下載目錄等

檢查方法:

a、 查看用戶目錄,新建賬號會在這個目錄生成一個用戶目錄,查看是否有新建用戶目錄。

Window 2003 C:\Documents and Settings

Window 2008R2 C:\Users\

b、單擊【開始】>【運行】,輸入%UserProfile%\Recent,分析最近打開分析可疑文件。

c、在服務(wù)器各個目錄,可根據(jù)文件夾內(nèi)文件列表時間進行排序,查找可疑文件。

d、回收站、瀏覽器下載目錄、瀏覽器歷史記錄

e、修改時間在創(chuàng)建時間之前的為可疑文件

(2)發(fā)現(xiàn)一個WEBSHELL或遠(yuǎn)控木馬的創(chuàng)建時間,如何找出同一時間范圍內(nèi)創(chuàng)建的文件?

檢查方法:

a、利用 Registry Workshop 注冊表編輯器的搜索功能,可以找到最后寫入時間區(qū)間的文件。

b、利用計算機自帶文件搜索功能,指定修改時間進行搜索。

08、檢查系統(tǒng)日志

(1)檢查系統(tǒng)安全日志

一般來說,可以通過檢查Windows安全日志來獲悉賬號登錄情況,比如成功/失敗的次數(shù)。

LogParser.exe -i:EVT –o:DATAGRID "SELECT EXTRACT_TOKEN(Strings,10,'|') as EventType, EXTRACT_TOKEN(Strings,5,'|') as user, count(EXTRACT_TOKEN(Strings,19,'|')) as Times,EXTRACT_TOKEN(Strings,19,'|') as LoginIp FROM F:\security.evtx where EventID=4625 GROUP BY Strings"

(2)歷史命令記錄

高版本Powershell會記錄PowerShell的命令,所有的PowerShell命令將會保存在固定位置:

appdata%\Microsoft\Windows\PowerShell\PSReadline\ConsoleHost_history.txt

查看PowerShell歷史記錄:

Get-Content (Get-PSReadlineOption).HistorySavePath

默認(rèn)Powershell v5支持,Powershell v3和Powershell v4,需要安裝Get-PSReadlineOption后才可以使用。