哈哈,我把熊貓燒香病毒扒了!

閱讀本文大概需要 3 分鐘。

來自:看雪論壇

鏈接:https://bbs.pediy.com/thread-266655.htm

0x0分析目標

詳細分析病毒的行為和目的,編寫出專殺工具以及修復工具

0x1 信息收集

1.1 哈希值

1.2 查殼

根據PEid分析結果得知,該軟件沒有加殼,程序是使用delphi編寫的。

0x2 分析環(huán)境及工具

測試環(huán)境:vmware + Windows XP

分析工具:IDA pro、OD、PEiD等。

0x3 具體行為分析

3.1 主要行為

病毒運行后,會偽裝成系統(tǒng)的spcolsv.exe進程,并修改注冊表,達到啟動運行和隱藏自身的目的,然后會對電腦的全盤文件進行掃描,然后系統(tǒng)的可執(zhí)行文件和網頁文件進行傳播。除此之外,通過139/445端口,嘗試弱密碼登錄,進行網絡傳播。另外,該病毒還會從網絡上下載其他惡意軟件或者廣告軟件,達到制作者的目的。

3.2 程序對用戶造成的危害

全盤文件感染和gho備份刪除并感染其他網絡主機。

3.3 惡意代碼分析

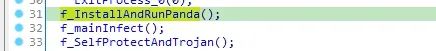

核心功能主要由三個函數進行實現,下面進行詳細分析。

3.2 安裝和運行部分

檢測當前目錄是否存在Desktop_.ini文件,如果存在則刪除,該文件保存病毒感染當前目錄的日期。

接著,病毒會通過檢查文件路徑、病毒感染標志來確定進當前病毒屬于以下三種情況的哪一種情況。進程本身屬于原始病毒文件、被感染的可執(zhí)行文件、以及偽裝目標進程三種情況。

原始病毒文件

拷貝自身到 ~/system32/driver/目錄,重命名為spcolsv.exe并運行,然后結束當前進程。

被感染的可執(zhí)行文件

1)在當前目錄釋放被感染的原始文件

2)創(chuàng)建自刪除批處理,并運行

3)拷貝病毒部分到到系統(tǒng)目錄,偽裝系統(tǒng)服務。

偽裝的目的進程文件

繼續(xù)執(zhí)行其他模塊功能。

3.3 感染部分

接下來就是感染其他文件或者感染其他主機,病毒會通過本地文件感染、U盤自動感染以及網絡三種方式進行傳播。同時,為了防止電腦用戶對系統(tǒng)進行還原,在查找到.gho文件時,會對其進行刪除。

3.3.1 感染本地文件部分

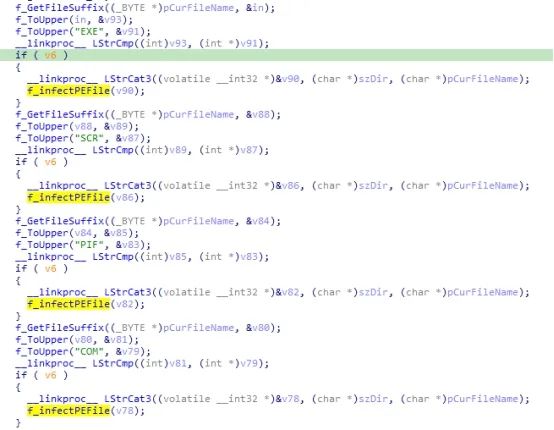

創(chuàng)建一個線程,遍歷所有的磁盤和文件,對不同類類型文件進行處理。

1 刪除GHO文件

防止用戶利用GHO文件進行系統(tǒng)恢復。

2 感染可執(zhí)行文件

感染目標文件后綴類型有:EXE、SCR、PIF、COM

具體感染請參考感染后的文件格式。感染完畢后,會在當前目錄中創(chuàng)建Desktop_.ini,并寫入日期(年-月-日),當病毒二次掃描到該目錄時,會對當前日期和文件內的日期進行比較,如果時同一天就不再感染當前目錄了。

病毒的感染標識

感染PE文件后,會在文件的末尾寫上標志,格式為:

WhBoy+ 源文件名 + 0x2標記 + 源文件大小+0x1標記

感染文件結構

病毒文件 + 原始文件 + 標記字符串

3 感染web文件

感染目標文件后綴類型有:htm、html、asp、php、jsp、aspx

在web文件最后加上一句,該內容在文件中是加密的,解密后在寫入文件末尾:

3.3.2 磁盤傳播

通過SetTimer,每間隔6s復制自身所有磁盤的根目錄,將病毒文件賦值到每個磁盤根目錄并重命名為setup.exe。然后寫入autorun.inf,注意這兩個文件都是隱藏了。

3.3.3 網絡傳播

利用弱密碼通過139/445端口進行登陸.

3.4 自我保護部分

這部分通過設定4分不同時長的定時器進行,然后定時執(zhí)行下面幾種操作。

3.4.1 殺進程和自啟動

l 遍歷進程和窗口,關閉特定殺毒軟件或系統(tǒng)工具等

設定自啟動和隱藏文件

3.4.2 從網絡下載其他惡意軟件

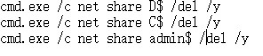

3.4.3 關閉默認共享

3.4.4 關閉殺毒軟件等服務

0x4 解決方案

4.1 預防措施

畢竟是很老的病毒了,安裝防火墻殺毒軟件,不要使用弱密碼。

4.2 手工查殺

4.3 編寫專殺工具

思路:

編寫一個程序,遍歷文件,如果是可執(zhí)行文件,則檢查標志字符串,如果是被感染文件則還原原始文件,如果是web文件,則刪除最后一個iframe。

具體程序就不編寫了。

推薦閱讀:

Docker鏡像優(yōu)化:從1.16GB到22.4MB,真強!

內容包含Java基礎、JavaWeb、MySQL性能優(yōu)化、JVM、鎖、百萬并發(fā)、消息隊列、高性能緩存、反射、Spring全家桶原理、微服務、Zookeeper、數據結構、限流熔斷降級......等技術棧!

?戳閱讀原文領取!? ? ? ? ? ? ? ??? ??? ? ? ? ? ? ? ? ? ?朕已閱?