勒索軟件生態(tài)系統(tǒng)錯(cuò)綜復(fù)雜 黑客是如何“狩獵”的?

電子郵件仍然是勒索軟件發(fā)起攻擊的主要手段之一,但并不是想象的那種簡單的方式,勒索軟件運(yùn)營商通常從獨(dú)立的網(wǎng)絡(luò)犯罪集團(tuán)購買訪問權(quán)限,然后將訪問權(quán)限出售給勒索軟件參與者,以獲取一部分不義之財(cái)。已經(jīng)分發(fā)銀行惡意軟件或其他木馬的網(wǎng)絡(luò)犯罪組織也可能成為勒索軟件附屬網(wǎng)絡(luò)的一部分,最終形成一個(gè)強(qiáng)大而有利可圖的犯罪生態(tài)系統(tǒng)。

這些網(wǎng)絡(luò)安全威脅者用The Trick、Dridex或Buer Loader等第一階段惡意軟件危害受害者組織,然后將他們的權(quán)限出售給勒索軟件運(yùn)營商,以部署數(shù)據(jù)盜取及加密。

值得注意的是,勒索軟件并不是被識(shí)別惡意軟件的唯一第二階段有效載荷,除了電子郵件作為載體之外,勒索軟件威脅者還會(huì)利用暴露于互聯(lián)網(wǎng)上網(wǎng)應(yīng)用軟件中的系統(tǒng)漏洞,或?qū)Σ话踩倪h(yuǎn)程訪問服務(wù)進(jìn)行初始訪問。

主要特點(diǎn)

l 電子郵件在勒索軟件攻擊中只作為攻擊鏈的一部分;

l 勒索軟件威脅者利用網(wǎng)絡(luò)犯罪企業(yè)(主要為銀行木馬經(jīng)銷商)進(jìn)行惡意軟件部署;

l 勒索軟件很少直接通過電子郵件傳播;

l 惡意軟件加載程序和勒索軟件攻擊之間存在交叉關(guān)系,多個(gè)威脅者使用相同的惡意軟件負(fù)載分發(fā)勒索軟件。

勒索軟件生態(tài)系統(tǒng)地圖

通過對10幾個(gè)可能作為初始訪問代理運(yùn)行的威脅者進(jìn)行跟蹤發(fā)現(xiàn),許多散布惡意軟件加載程序的電子郵件威脅活動(dòng)已經(jīng)導(dǎo)致勒索軟件感染,由于威脅者隱蔽自己并逃過安全檢測,因此很難確認(rèn)訪問代理和勒索軟件威脅者之間的協(xié)作關(guān)系。

初始訪問促進(jìn)者

惡意軟件Emotet從銀行木馬到網(wǎng)絡(luò)威脅分銷商,一度成為頭號惡意軟件威脅,并造成代價(jià)高昂的破壞。但國際執(zhí)法部門于2021年1月破壞了該惡意軟件,摧毀了其基礎(chǔ)設(shè)施并防止進(jìn)一步感染。自從Emotet消失后,來自The Trick、Dridex、Qbot、IcedID、ZLoader、Ursnif持續(xù)不斷進(jìn)行活動(dòng),這些活動(dòng)作為第一階段的惡意軟件載荷,試圖引發(fā)進(jìn)一步感染,包括勒索軟件攻擊。

此外,Proofpoint還跟蹤Buer Loader和BazaLoader等下載程序,這些下載程序通常被用作勒索軟件攻擊的初始訪問向量。在過去的6個(gè)月里發(fā)現(xiàn)了近300個(gè)下載活動(dòng),散布了近600萬條惡意信息。在黑客論壇上被售賣的后門訪問廣告中,根據(jù)受害者的情況,價(jià)格可以從幾百美元到幾千美元不等,可以通過加密貨幣進(jìn)行購買訪問權(quán)限,最常見的是比特幣。

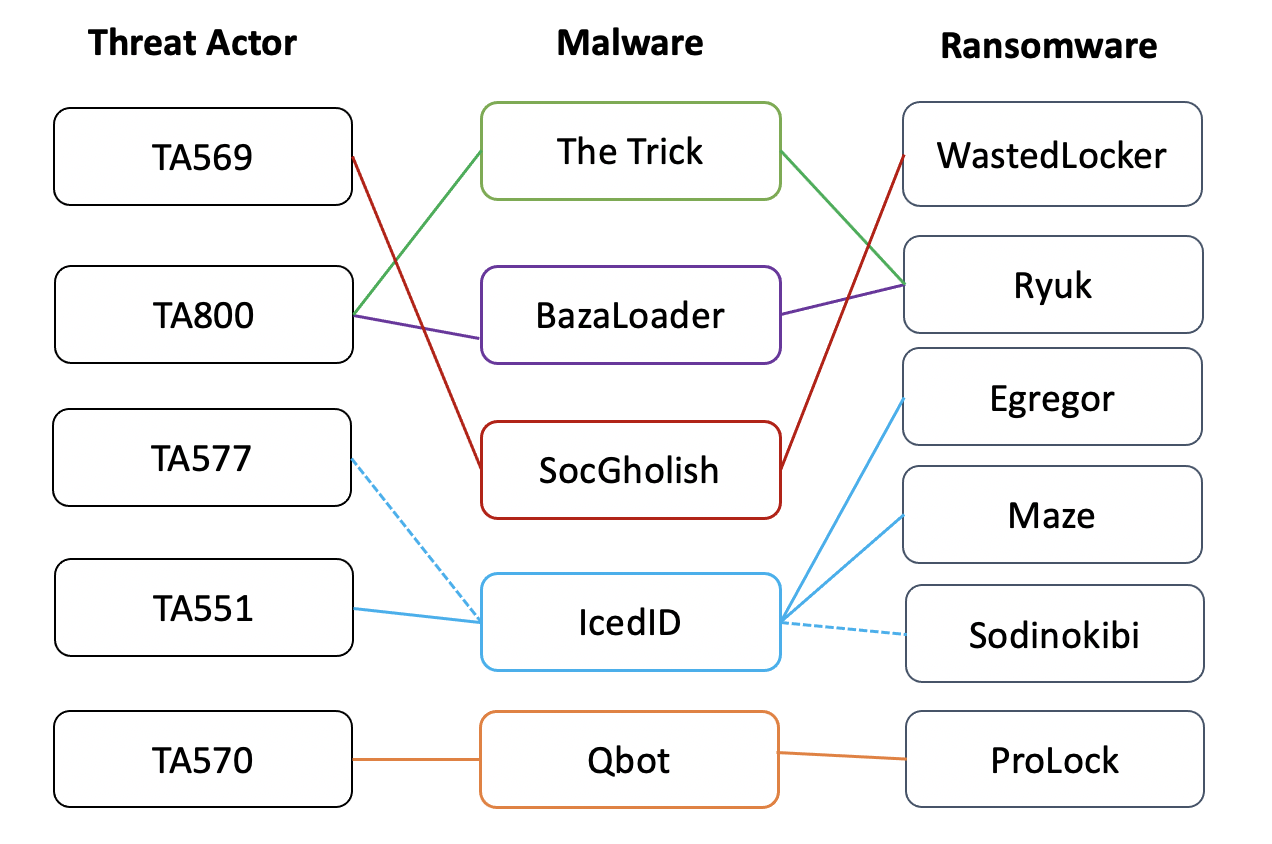

不同威脅行動(dòng)者、惡意軟件和勒索軟件之間存在重疊關(guān)系,數(shù)據(jù)報(bào)告顯示,Cont勒索軟件與多個(gè)第一階段加載程序相關(guān)聯(lián),包括Buer、Trick、Zloader和IcedID。IcedID還與Sodinokibi、Maze和Egregor勒索軟件事件有關(guān)。

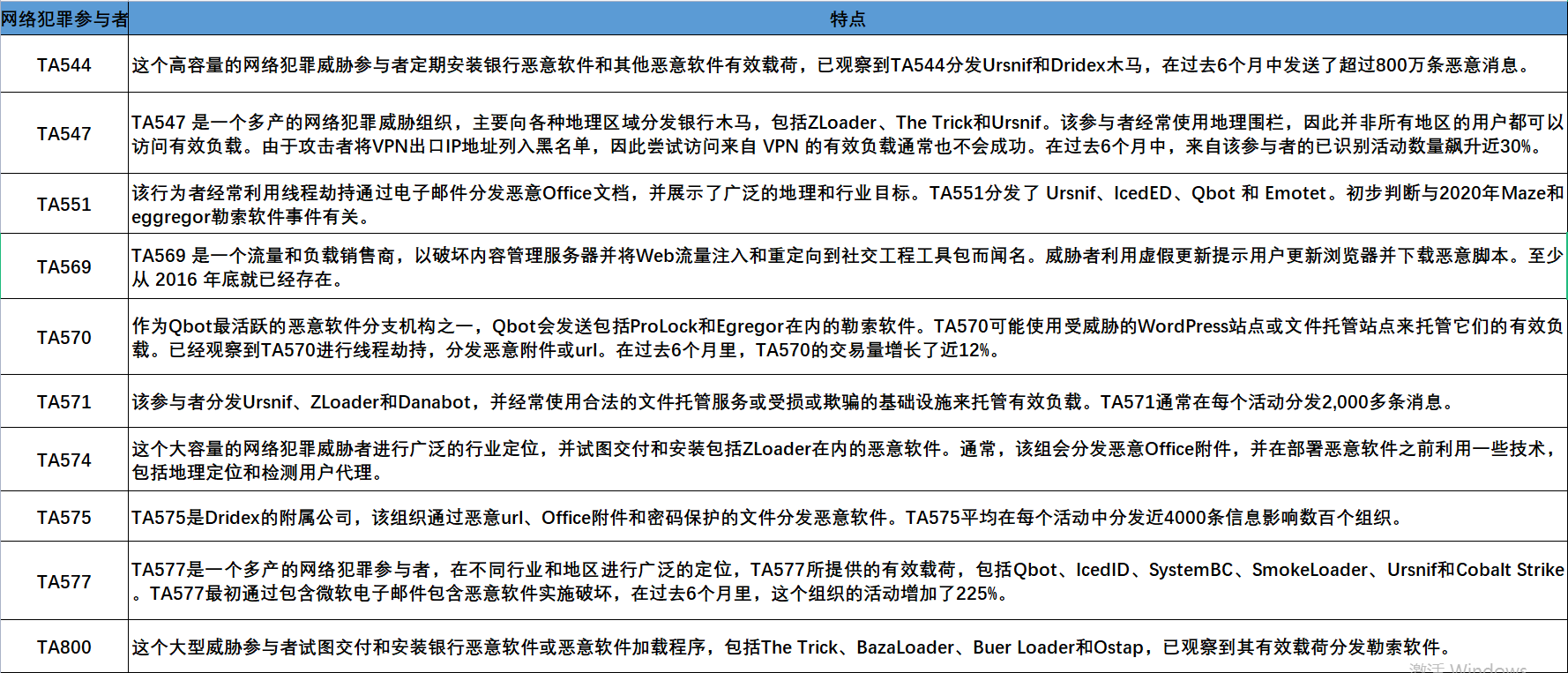

不同網(wǎng)絡(luò)犯罪參與者特點(diǎn)如下圖:

觀察到威脅者的抽樣,他們交付的初始訪問負(fù)載,以及由于初始訪問而部署的相關(guān)勒索軟件。

犯罪集團(tuán)多元化

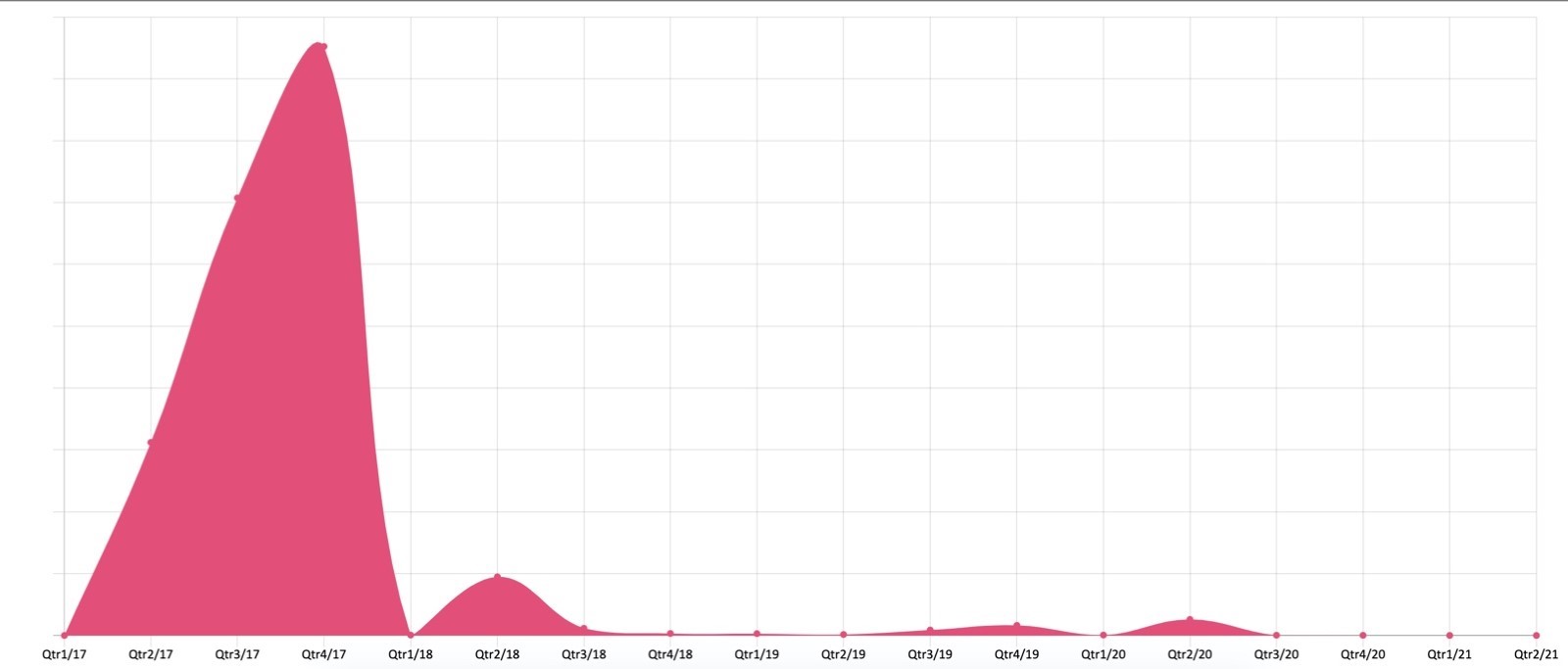

在2015年以前,通過電子郵件作為附件或鏈接直接分發(fā)的勒索軟件活動(dòng)以相對較低且一致的數(shù)量發(fā)生,此時(shí)威脅行為者以相當(dāng)高的數(shù)量通過電子郵件分發(fā)勒索軟件。但到了2018年第一階段勒索軟件活動(dòng)顯著減少,許多因素導(dǎo)致勒索軟件不再作為第一階段有效載荷,包括安全改進(jìn)安全檢測逃避技能,個(gè)人加密活動(dòng)、蠕蟲及具有指數(shù)級破壞性力的人為威脅。

勒索軟件卷作為第一階段的惡意軟件

黑客如何狩獵

勒索軟件威脅者目前進(jìn)行“大型狩獵”游戲,進(jìn)行開源監(jiān)視以識(shí)別高價(jià)值組織、易受攻擊的目標(biāo)以及愿意支付贖金的公司。與初始訪問代理合作,勒索軟件威脅者可以利用現(xiàn)有的惡意軟件后門在成功加密之前實(shí)現(xiàn)橫向移動(dòng)和全域入侵。

利用初始訪問代理的攻擊鏈可能如下:

威脅參與者發(fā)送包含惡意Office文檔的電子郵件

用戶下載文檔并啟用釋放惡意軟件負(fù)載的宏

攻擊者利用后門訪問來竊取系統(tǒng)信息

此時(shí),初始訪問代理可以將訪問權(quán)出售給另一個(gè)威脅參與者

攻擊者通過惡意軟件后門訪問部署 Cobalt Strike,從而實(shí)現(xiàn)網(wǎng)絡(luò)內(nèi)的橫向移動(dòng)

攻擊者通過Active Directory獲得完整的域入侵

攻擊者將勒索軟件部署到所有加入域的工作站

網(wǎng)絡(luò)安全前景

在部署勒索軟件負(fù)載之前,威脅者正在環(huán)境中進(jìn)行廣泛的偵察、特權(quán)升級和橫向移動(dòng)。但目前威脅者進(jìn)行加密活動(dòng)之前觀察環(huán)境的時(shí)間從2019年40天到現(xiàn)在部分威脅者從初始訪問到部署勒索軟件僅用2天。短暫的停留時(shí)間、高額的賠償以及跨網(wǎng)絡(luò)犯罪生態(tài)系統(tǒng)的協(xié)作已經(jīng)導(dǎo)致了一場完美的網(wǎng)絡(luò)犯罪風(fēng)暴。

隨著網(wǎng)絡(luò)安全成為國際共同話題,世界各國都嚴(yán)肅對待,隨著針對網(wǎng)絡(luò)威脅進(jìn)行全面防御,從應(yīng)用軟件開發(fā)階段加強(qiáng)靜態(tài)代碼安全檢測,以減少已知及未知系統(tǒng)漏洞,到在開發(fā)過程中及時(shí)關(guān)注開源代碼安全及動(dòng)態(tài)應(yīng)用安全測試,減少軟件系統(tǒng)漏洞。同時(shí)對供應(yīng)鏈上中下游各階段進(jìn)行安全防御,相信勒索軟件攻擊的頻率及成功率會(huì)大大下降。

參讀鏈接:

https://www.woocoom.com/b021.html?id=5efbc05f6c1d4a6c8907df7e8a265447

https://www.proofpoint.com/us/blog/threat-insight/first-step-initial-access-leads-ransomware