深入理解Spring Security授權(quán)機(jī)制原理

點(diǎn)擊上方藍(lán)色字體,選擇“標(biāo)星公眾號(hào)”

優(yōu)質(zhì)文章,第一時(shí)間送達(dá)

作者 | 朱季謙

來(lái)源 | urlify.cn/i2UJRn

76套java從入門(mén)到精通實(shí)戰(zhàn)課程分享

1 @PostMapping("/test")

2 @Secured({WebResRole.ROLE_PEOPLE_W})

3 public void test(){

4 ......

5 return null;

6 } 1 @PostMapping("save")

2 @PreAuthorize("hasAuthority('sys:user:add') AND hasAuthority('sys:user:edit')")

3 public RestResponse save(@RequestBody @Validated SysUser sysUser, BindingResult result) {

4 ValiParamUtils.ValiParamReq(result);

5 return sysUserService.save(sysUser);

6 } 1 @Override

2 protected void configure(HttpSecurity httpSecurity) throws Exception {

3 //使用的是JWT,禁用csrf

4 httpSecurity.cors().and().csrf().disable()

5 //設(shè)置請(qǐng)求必須進(jìn)行權(quán)限認(rèn)證

6 .authorizeRequests()

7 //首頁(yè)和登錄頁(yè)面

8 .antMatchers("/").permitAll()

9 .antMatchers("/login").permitAll()

10 // 其他所有請(qǐng)求需要身份認(rèn)證

11 .anyRequest().authenticated();

12 //退出登錄處理

13 httpSecurity.logout().logoutSuccessHandler(...);

14 //token驗(yàn)證過(guò)濾器

15 httpSecurity.addFilterBefore(...);

16 } 1 @PostMapping("save")

2 @PreAuthorize("hasAuthority('sys:user:add')")

3 public RestResponse save(@RequestBody @Validated SysUser sysUser, BindingResult result) {

4 ValiParamUtils.ValiParamReq(result);

5 return sysUserService.save(sysUser);

6 } 1 @Configuration

2 @EnableWebSecurity

3 @EnableGlobalMethodSecurity(prePostEnabled = true)

4 public class SecurityConfig extends WebSecurityConfigurerAdapter {

5 ......

6 @Override

7 protected void configure(HttpSecurity httpSecurity) throws Exception {

8 //使用的是JWT,禁用csrf

9 httpSecurity.cors().and().csrf().disable()

10 //設(shè)置請(qǐng)求必須進(jìn)行權(quán)限認(rèn)證

11 .authorizeRequests()

12 ......

13 //首頁(yè)和登錄頁(yè)面

14 .antMatchers("/").permitAll()

15 .antMatchers("/login").permitAll()

16 // 其他所有請(qǐng)求需要身份認(rèn)證

17 .anyRequest().authenticated();

18 ......

19 //token驗(yàn)證過(guò)濾器

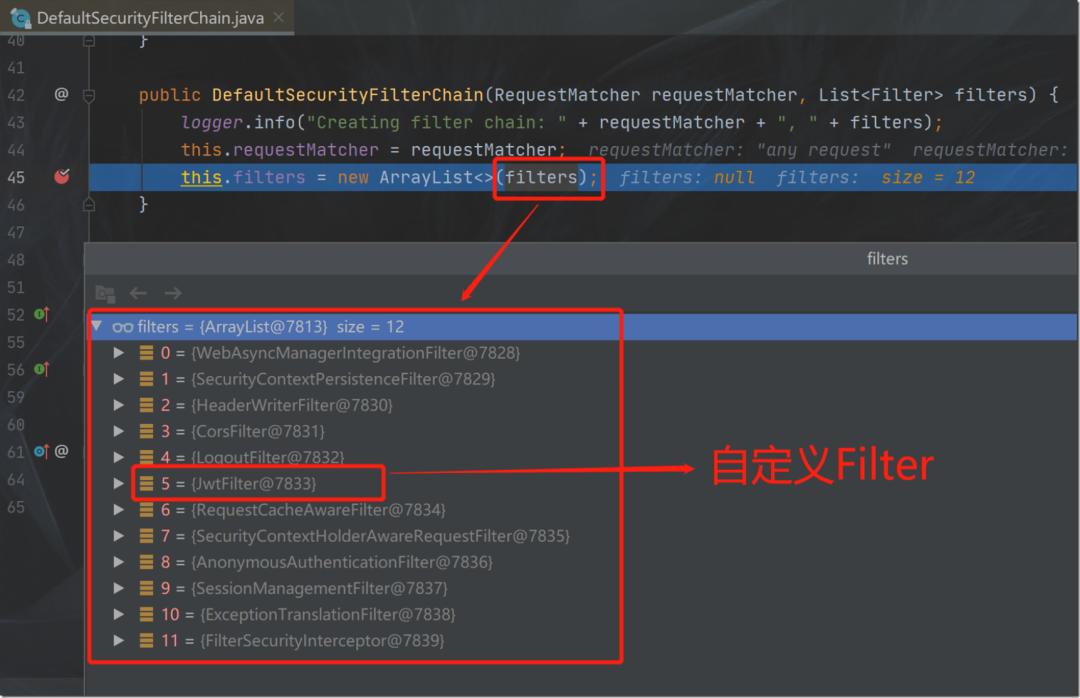

20 httpSecurity.addFilterBefore(new JwtFilter(authenticationManager()), UsernamePasswordAuthenticationFilter.class);

21 }

22 } 1 public class JwtFilter extends BasicAuthenticationFilter {

2

3 @Autowired

4 public JwtFilter(AuthenticationManager authenticationManager) {

5 super(authenticationManager);

6 }

7

8 @Override

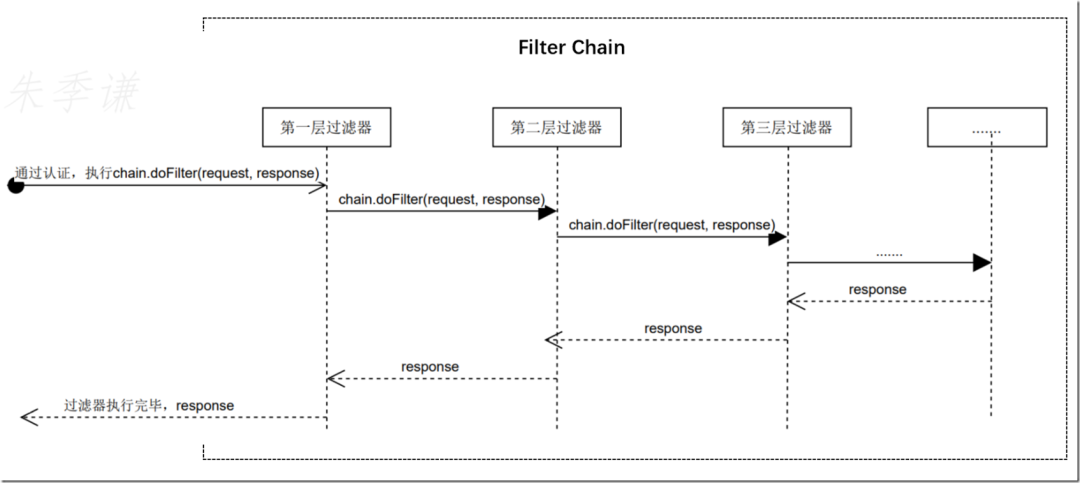

9 protected void doFilterInternal(HttpServletRequest request, HttpServletResponse response, FilterChain chain) throws IOException, ServletException {

10 // 獲取token, 并檢查登錄狀態(tài)

11 // 獲取令牌并根據(jù)令牌獲取登錄認(rèn)證信息

12 Authentication authentication = JwtTokenUtils.getAuthenticationeFromToken(request);

13 // 設(shè)置登錄認(rèn)證信息到上下文

14 SecurityContextHolder.getContext().setAuthentication(authentication);

15

16 chain.doFilter(request, response);

17 }

18

19 } 1 package javax.servlet;

2

3 import java.io.IOException;

4

5 public interface FilterChain {

6 void doFilter(ServletRequest var1, ServletResponse var2) throws IOException, ServletException;

7 }

1 public void doFilter(ServletRequest request, ServletResponse response,

2 FilterChain chain) throws IOException, ServletException {

3 FilterInvocation fi = new FilterInvocation(request, response, chain);

4 invoke(fi);

5 } 1 public class FilterInvocation {

2

3 private FilterChain chain;

4 private HttpServletRequest request;

5 private HttpServletResponse response;

6

7

8 public FilterInvocation(ServletRequest request, ServletResponse response,

9 FilterChain chain) {

10 if ((request == null) || (response == null) || (chain == null)) {

11 throw new IllegalArgumentException("Cannot pass null values to constructor");

12 }

13

14 this.request = (HttpServletRequest) request;

15 this.response = (HttpServletResponse) response;

16 this.chain = chain;

17 }

18 ......

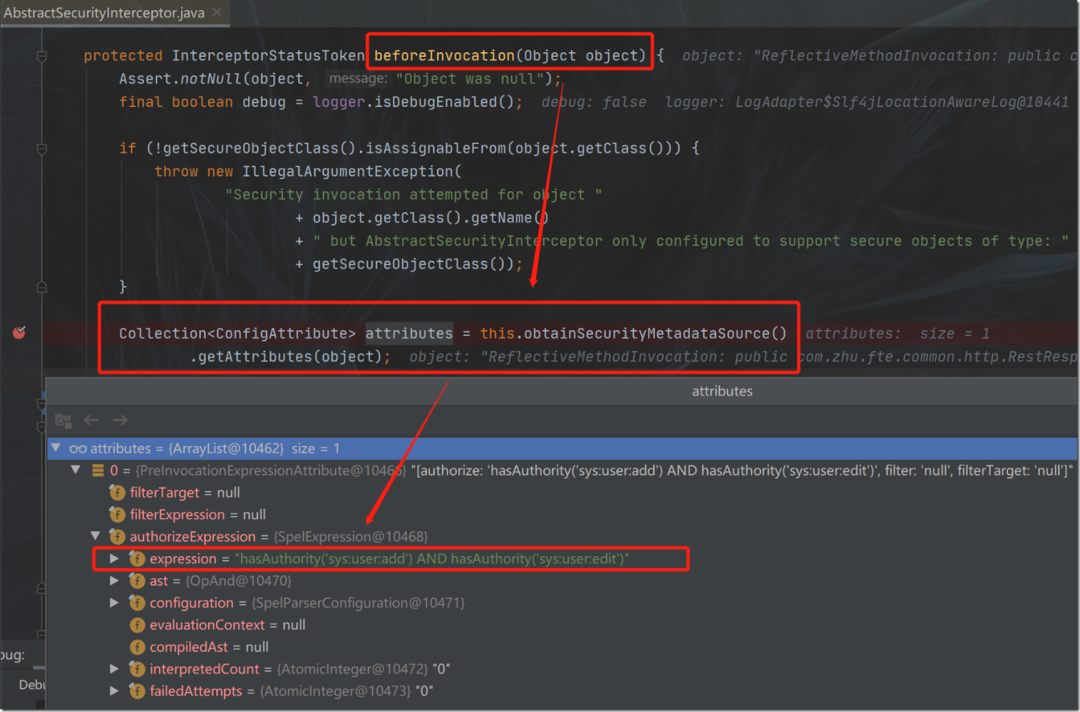

19 } 1 public void invoke(FilterInvocation fi) throws IOException, ServletException {

2 if ((fi.getRequest() != null)

3 && (fi.getRequest().getAttribute(FILTER_APPLIED) != null)

4 && observeOncePerRequest) {

5 //篩選器已應(yīng)用于此請(qǐng)求,每個(gè)請(qǐng)求處理一次,所以不需重新進(jìn)行安全檢查

6 fi.getChain().doFilter(fi.getRequest(), fi.getResponse());

7 }

8 else {

9 // 第一次調(diào)用此請(qǐng)求時(shí),需執(zhí)行安全檢查

10 if (fi.getRequest() != null && observeOncePerRequest) {

11 fi.getRequest().setAttribute(FILTER_APPLIED, Boolean.TRUE);

12 }

13 //1.授權(quán)具體實(shí)現(xiàn)入口

14 InterceptorStatusToken token = super.beforeInvocation(fi);

15 try {

16 //2.授權(quán)通過(guò)后執(zhí)行的業(yè)務(wù)

17 fi.getChain().doFilter(fi.getRequest(), fi.getResponse());

18 }

19 finally {

20 super.finallyInvocation(token);

21 }

22 //3.后續(xù)處理

23 super.afterInvocation(token, null);

24 }

25 }

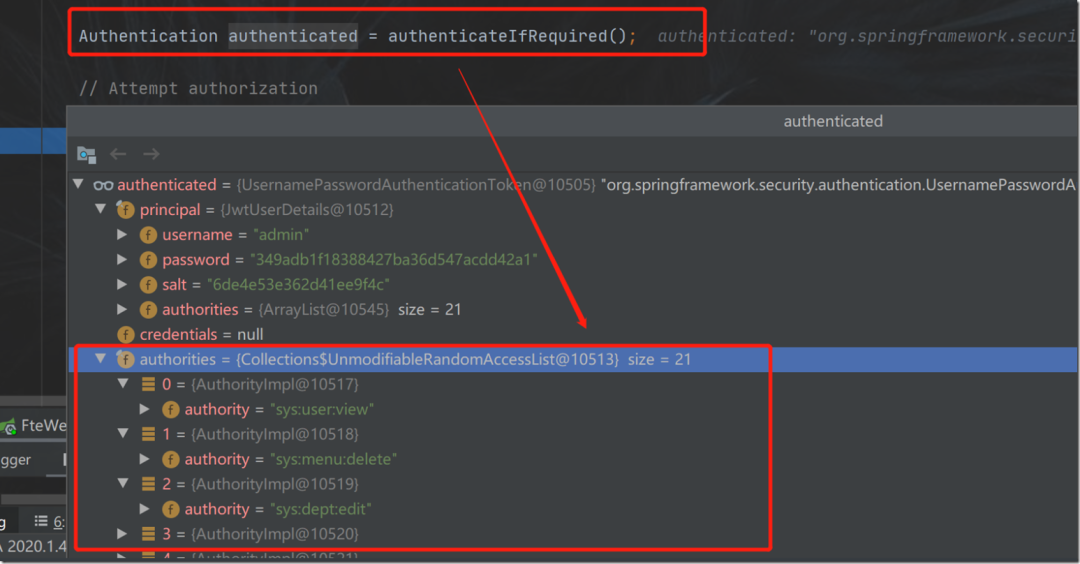

1 private Authentication authenticateIfRequired() {

2 Authentication authentication = SecurityContextHolder.getContext()

3 .getAuthentication();

4 if (authentication.isAuthenticated() && !alwaysReauthenticate) {

5 ......

6 return authentication;

7 }

8 authentication = authenticationManager.authenticate(authentication);

9 SecurityContextHolder.getContext().setAuthentication(authentication);

10 return authentication;

11 }

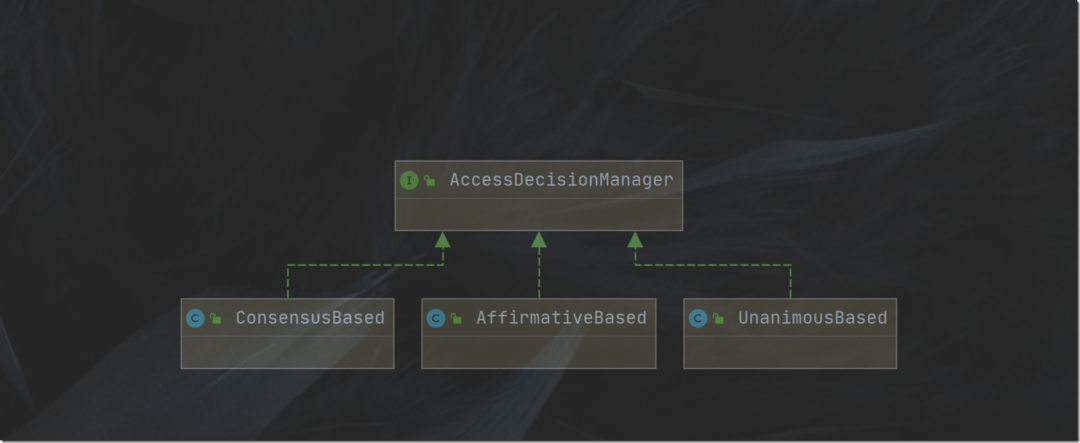

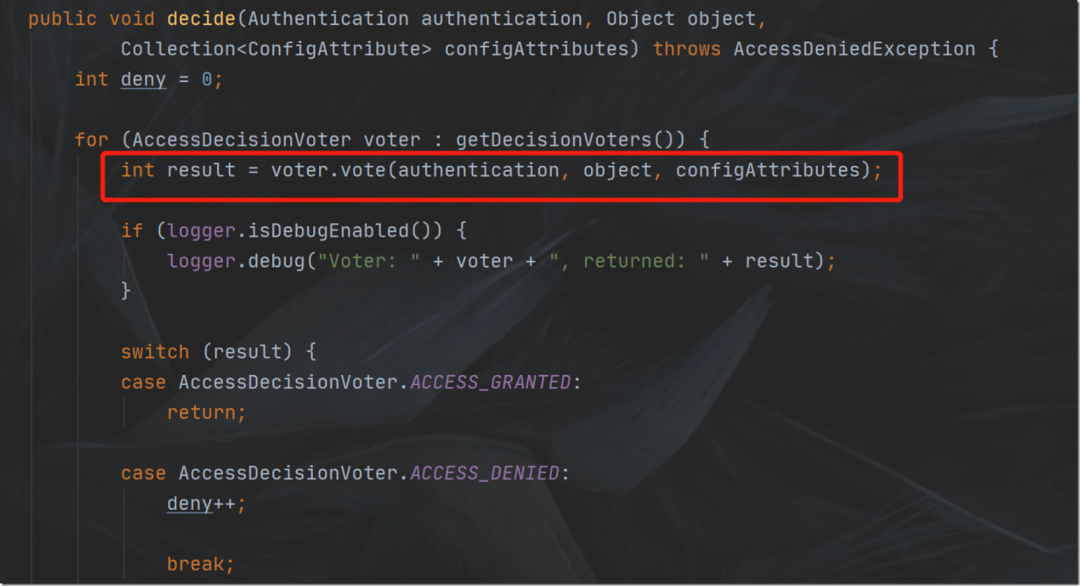

1 public interface AccessDecisionManager {

2 void decide(Authentication authentication, Object object,

3 Collection<ConfigAttribute> configAttributes) throws AccessDeniedException,

4 InsufficientAuthenticationException;

5 boolean supports(ConfigAttribute attribute);

6 boolean supports(Class<?> clazz);

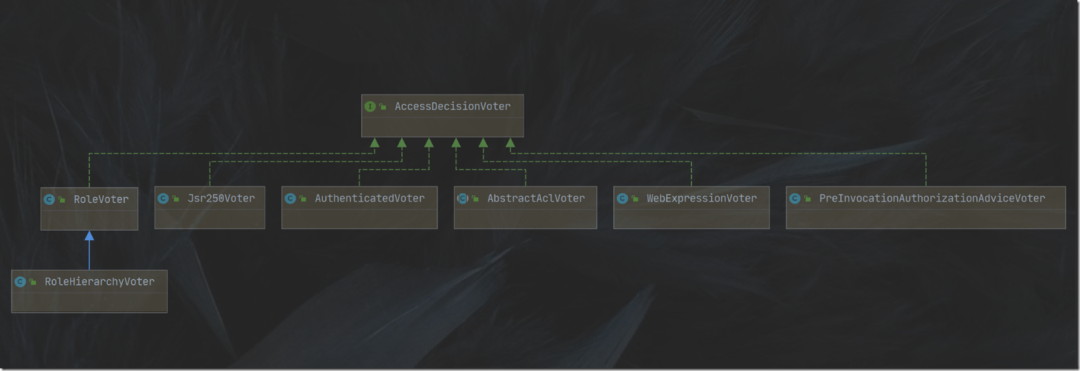

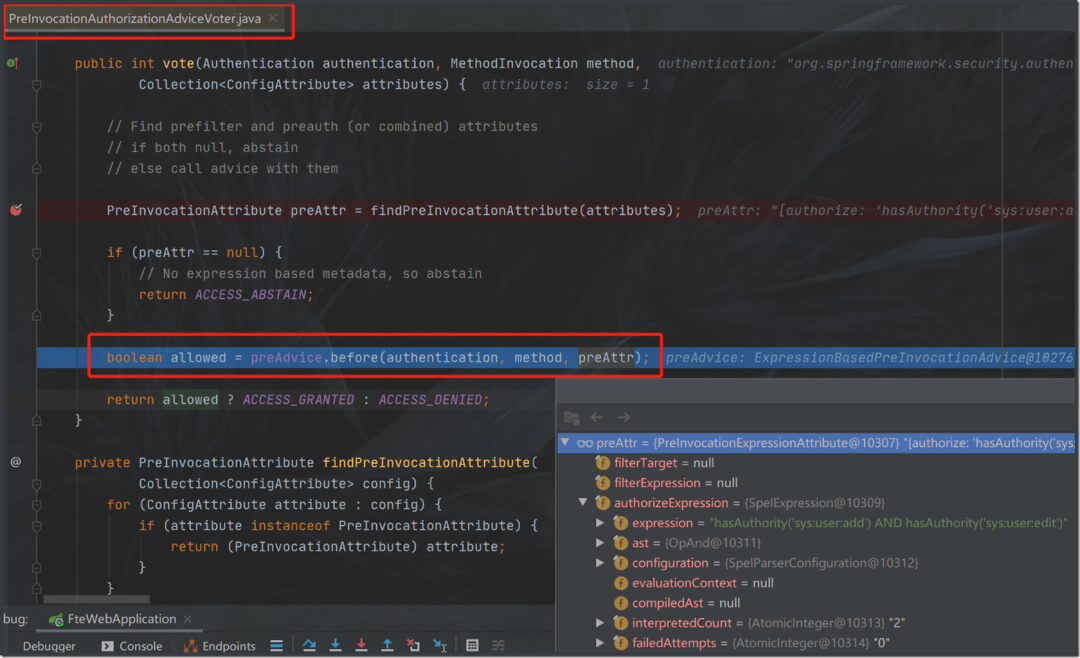

7 } 1 public interface AccessDecisionVoter<S> {

2 int ACCESS_GRANTED = 1;//表示同意

3 int ACCESS_ABSTAIN = 0;//表示棄權(quán)

4 int ACCESS_DENIED = -1;//表示拒絕

5 ......

6 } 鋒哥最新SpringCloud分布式電商秒殺課程發(fā)布

??????

??長(zhǎng)按上方微信二維碼 2 秒

感謝點(diǎn)贊支持下哈

評(píng)論

圖片

表情