網(wǎng)友:半夜瀏覽了小網(wǎng)站,結(jié)果電腦中毒了!

來(lái)源:IT之家

Magniber 是一種利用 IE 漏洞的無(wú)文件勒索病毒,它此前對(duì)眾多韓國(guó)用戶造成嚴(yán)重?fù)p害。如果相關(guān)安全部門無(wú)法在漏洞發(fā)生初期發(fā)現(xiàn)并加以阻斷,則很難防止其進(jìn)一步感染,這使得安全軟件難以檢測(cè)。

Magniber 勒索軟件自 2021 年 3 月 15 日以來(lái)使用 CVE-2021-26411 漏洞進(jìn)行分發(fā),直到最近被發(fā)現(xiàn)改為 CVE-2021-40444 漏洞。

值得一提的是,這是 9 月 14 日微軟推送安全補(bǔ)丁后的最新漏洞,目前大部分用戶都有被感染的風(fēng)險(xiǎn)。(僅在 Win10/Win11 環(huán)境中發(fā)生變化,其他環(huán)境中仍在利用 CVE-2021-26411)。

現(xiàn)有安全人員發(fā)現(xiàn),Magniber 勒索病毒近期攻擊事件頻發(fā),全國(guó)多地都有網(wǎng)民受到影響。

360 安全人員透露,該勒索病毒利用 CVE-2021-40444 漏洞進(jìn)行傳播,還使用 PrintNightmare 漏洞進(jìn)行提權(quán),危害程度更甚以往。根據(jù)分析,該病毒主要通過(guò)色情網(wǎng)站的廣告位傳播。

自 11 月 5 日開(kāi)始,他們便收到了大量感染 Magniber 勒索病毒的求助,同時(shí)檢測(cè)到 CVE-2021-40444 漏洞攻擊攔截量有較明顯上漲。經(jīng)分析追蹤發(fā)現(xiàn),這是一起掛馬攻擊團(tuán)伙,從使用的技術(shù)、攻擊手法可以看出,這也是一個(gè)技術(shù)精良的黑客組織,同時(shí)由于此次掛馬網(wǎng)站主要面向國(guó)內(nèi),對(duì)普通網(wǎng)民都有重大影響。

安全人員表示,該黑客團(tuán)伙主要通過(guò)在色情網(wǎng)站(也存在少部分其它網(wǎng)站)的廣告位上,投放植入帶有攻擊代碼的廣告,當(dāng)用戶訪問(wèn)到該廣告頁(yè)面時(shí),就有可能中招,感染勒索病毒。

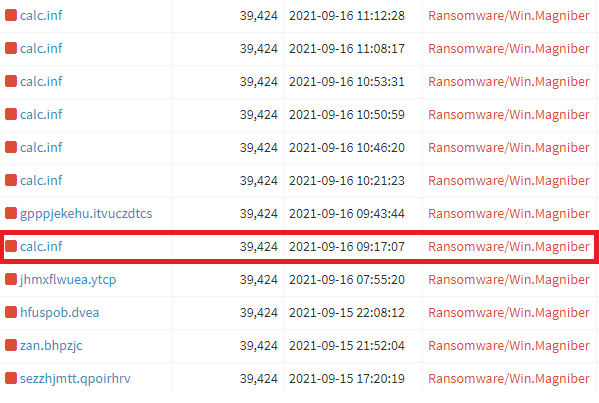

據(jù)悉,漏洞出現(xiàn)時(shí),該勒索病毒會(huì)在下圖路徑中創(chuàng)建一個(gè)名為 calc.inf 的文件。

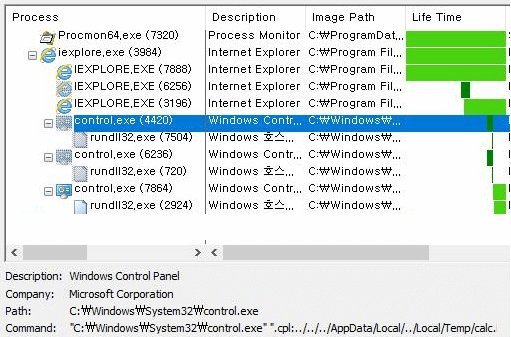

Magniber 勒索軟件隨后由一個(gè)名為 control.exe 的普通 Windows 進(jìn)程加載。

2021/09/16:%SystemDrive%:\Users\%UserName%\AppData\Local\Temp\Low\calc.inf

2021/09/17:%SystemDrive%:\Users\%UserName%\AppData\Local\Temp\Low\winsta.inf

下圖展示了漏洞發(fā)生時(shí) iexplore.exe->control.exe 形式的調(diào)用過(guò)程以及 calc.inf 文件的操作過(guò)程。

下圖顯示了文件名為 calc.inf 的 Magniber 的分布是在 2021 年 9 月 16 日 09:00 之后開(kāi)始的,V3 檢測(cè)日志大約有 300 個(gè)案例。

受影響的操作系統(tǒng)

Windows 8.1、RT 8.1

Windows 10:1607、1809、1909、2004、20H2、21H1

Windows Server 2008 SP 2、2008 R2 SP 1

Windows Server 2012、2012 R2

Windows Server 2016、2019、2022

Windows Server 2004、20H2 版