昨天晚上,收到了一封釣魚郵件!

一封釣魚郵件

昨天晚上,有讀者在微信群反饋,收到了一個(gè)釣魚郵件,讓我?guī)兔纯矗?/p>

這封郵件主題是:院校通知

內(nèi)容是通知注射新冠疫苗,并附了一個(gè)鏈接。

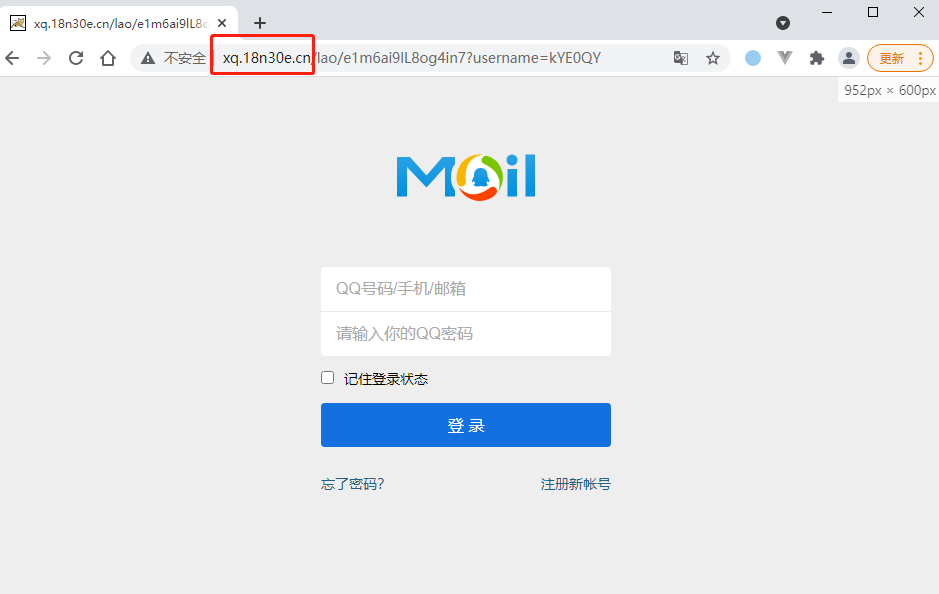

出于安全考慮,我在虛擬機(jī)中打開了這個(gè)鏈接,一個(gè)偽造QQ郵箱登陸的界面出現(xiàn)在我的面前:

大家注意看地址欄的域名,并非騰訊QQ的官方域名,十足的釣魚網(wǎng)站。

我隨意輸入了一些信息提交后,再次提示需要提供手機(jī)號:

好家伙,光釣到QQ密碼還不夠,還要你交出手機(jī)號。

再次隨意提交一個(gè)手機(jī)號后,跳轉(zhuǎn)到了另外一個(gè)網(wǎng)站,全程跟新冠疫苗注射沒有半毛錢關(guān)系。

扒一扒

接下來就來扒一扒背后的黑手!

首先來看一下這個(gè)釣魚鏈接:http://3ii.bar/8e89

這是一個(gè)短鏈接,點(diǎn)開后,跳轉(zhuǎn)后的鏈接:

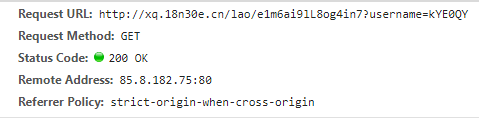

http://xq.18n30e.cn/lao/e1m6ai9lL8og4in7?username=kYE0QY

請求時(shí)的服務(wù)器IP:85.8.182.75

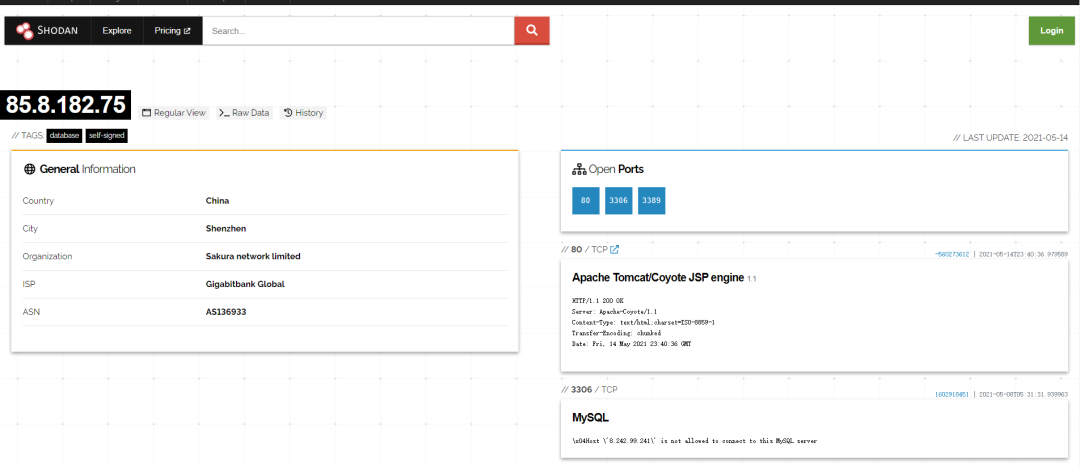

在網(wǎng)絡(luò)空間搜索引擎Shodan上查一下這個(gè)IP地址的信息:

Shodan顯示,這臺服務(wù)器上開放了80、3306、3389三個(gè)端口。

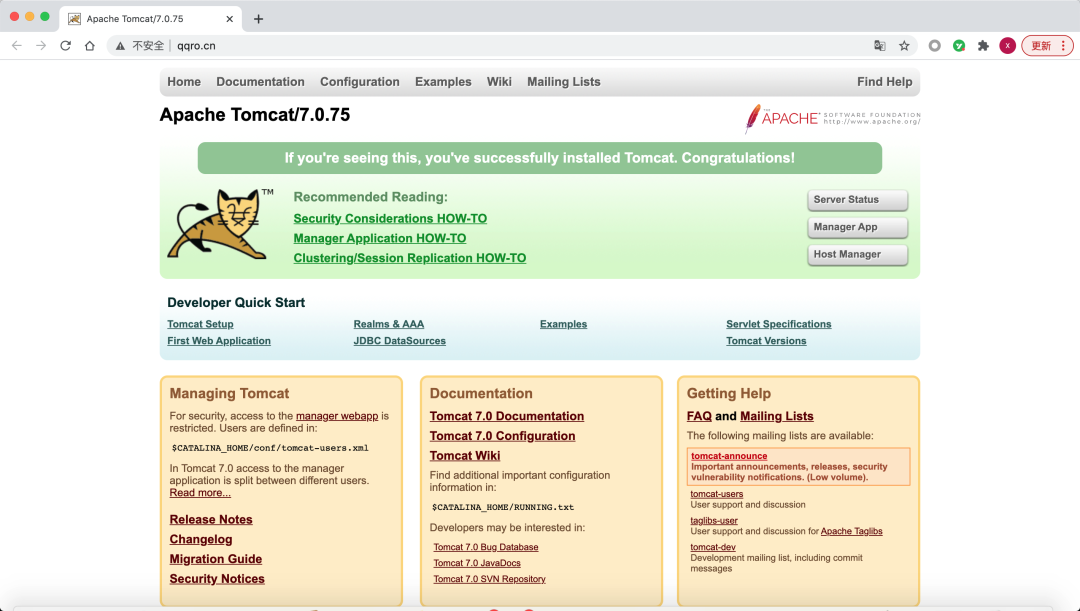

80就是web服務(wù),通過HTTP的響應(yīng)字段來看,背后是一個(gè)Java tomcat服務(wù)器,這一點(diǎn),從網(wǎng)站上面的favicon也可以看出:

3306就是MySQL服務(wù),釣魚得到的QQ和密碼信息應(yīng)該就存在這里。

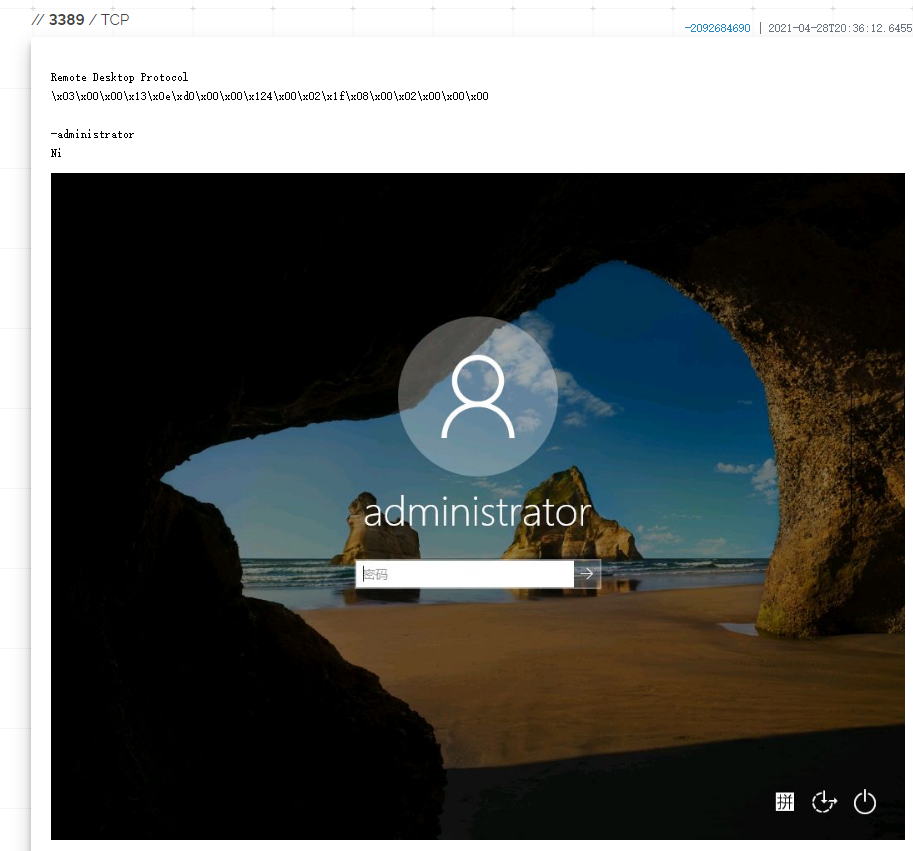

3389就是Windows上的遠(yuǎn)程桌面連接RDP服務(wù)。

在Shodan上,甚至還顯示出了遠(yuǎn)程桌面的圖片,可以看出,這是一個(gè)Windows 10系統(tǒng)的服務(wù)器。

好家伙,要是有個(gè)弱口令,這直接就進(jìn)去了!

或者沒有弱口令,整個(gè)tomcat的漏洞POC,進(jìn)去添加一個(gè)用戶,也就能遠(yuǎn)程進(jìn)去了!

不過入侵計(jì)算機(jī)可是違法的事情,咱不能干!

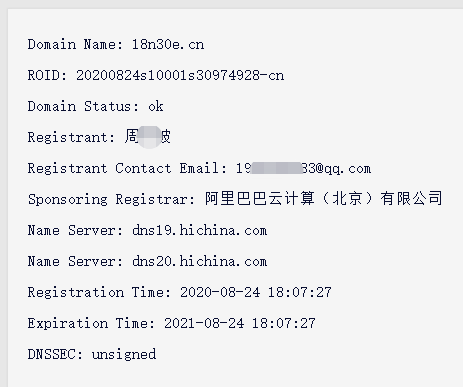

再來看一下這個(gè)域名:xq.18n30e.cn

上站長之家查一下這個(gè)whois信息,了解下這個(gè)域名背后是誰注冊的:

查出來了,是一個(gè)叫周*波的人注冊的域名。

再通過郵箱和姓名反查,這家伙居然注冊了一大堆的類似的奇奇怪怪的域名:

看來不是新手了,直覺告訴我這是個(gè)老司機(jī)。

其中的www.qqro.cn網(wǎng)站打開:

看來用的tomcat版本還挺低的,可以用的漏洞一大堆啊~

站長之家出于安全考慮,隱去了網(wǎng)站注冊人的郵箱聯(lián)系方式,給郵箱前面部分用*號表示。。

于是我換了一個(gè)查詢whois的網(wǎng)站,就全部暴露了。

聯(lián)系方式是一個(gè)QQ郵箱:

這家伙估計(jì)是怕暴露,QQ是個(gè)小號,Q齡0年,里面啥也沒有。

有趣的是,我在這家伙的QQ空間訪問記錄里,我發(fā)現(xiàn)了有意思的人~

看來在我來之前,已經(jīng)有人造訪過了。

總結(jié)

釣魚無處不在,犯罪分子尤其偏愛學(xué)生群體、公司白領(lǐng),這些群體信息價(jià)值高,而且安全意識薄弱,大家要注意提防啊。

別人發(fā)來的鏈接不要隨意點(diǎn)!

讓你輸入賬戶密碼的要提高十二萬分的警惕!