麻了,Logback也炸了。。

前段時(shí)間 Log4j接連爆漏洞的事兒相比把大家都折騰的不輕,很多開發(fā)都被連夜叫起來(lái)修復(fù)漏洞。這幾天終于平復(fù)一些了。

可是,昨晚,忽然看到技術(shù)群和朋友圈,有人開始聊Logback 又爆漏洞了。

這是什么情況?難道又是遠(yuǎn)程代碼調(diào)用這種重量級(jí) bug 嗎?難道又要連夜修復(fù)了么?

于是,第一時(shí)間到 Logback 官網(wǎng)去查看了一下。果然有一條在12月22號(hào)更新的漏洞通告。

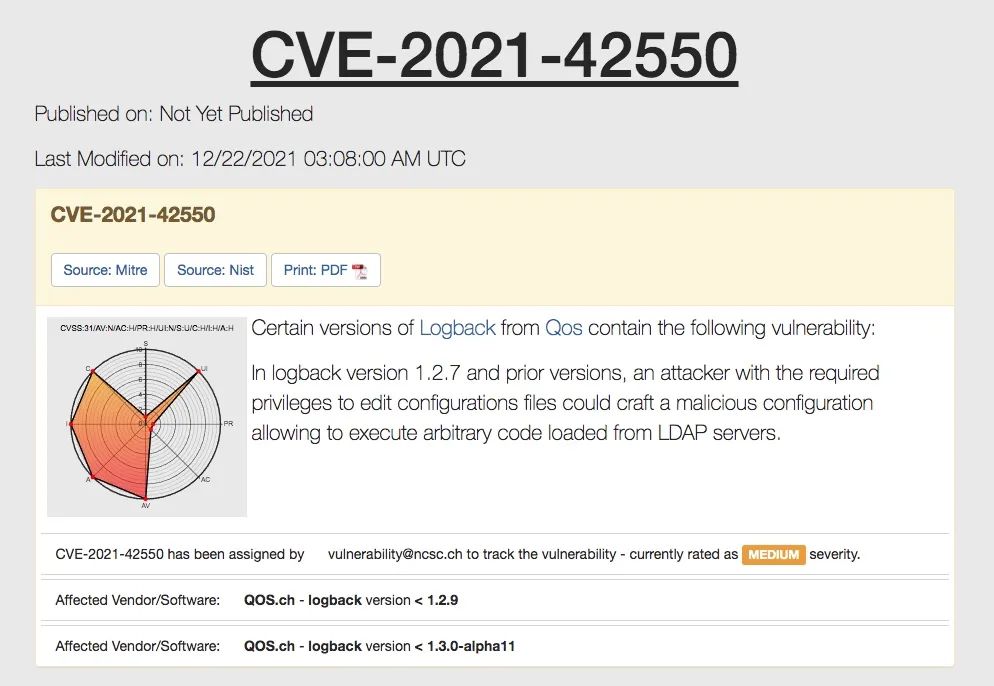

漏洞編號(hào):CVE-2021-42550

通過(guò)官網(wǎng)描述,可以知道:

在 Logback 1.2.7及以下版本中,存在安全漏洞,攻擊者可以通過(guò)更改 logback 配置文件添加惡意配置,從而可以執(zhí)行 LDAP 服務(wù)器上加載的任意代碼。

但是,為了避免恐慌,官方特意強(qiáng)調(diào):

Please understand that log4Shell/CVE-2021-44228 and CVE-2021-42550 are of different severity levels.

說(shuō)明了該漏洞和 Log4j的漏洞根本不是一個(gè)級(jí)別的!!!不必恐慌~

攻擊者想要利用這個(gè)漏洞,需要同時(shí)滿足一下三個(gè)條件:

1、具有修改 logback.xml 的權(quán)限

2、Logback 版本低于 1.2.9

3、重啟應(yīng)用或者是在攻擊之前將 scan 設(shè)為 "true"(scan="true")

官方建議大家,為了避免被攻擊,需要做以下事情:

1、將 Logback 升級(jí)到1.2.9?

2、將logback配置文件設(shè)置為只讀

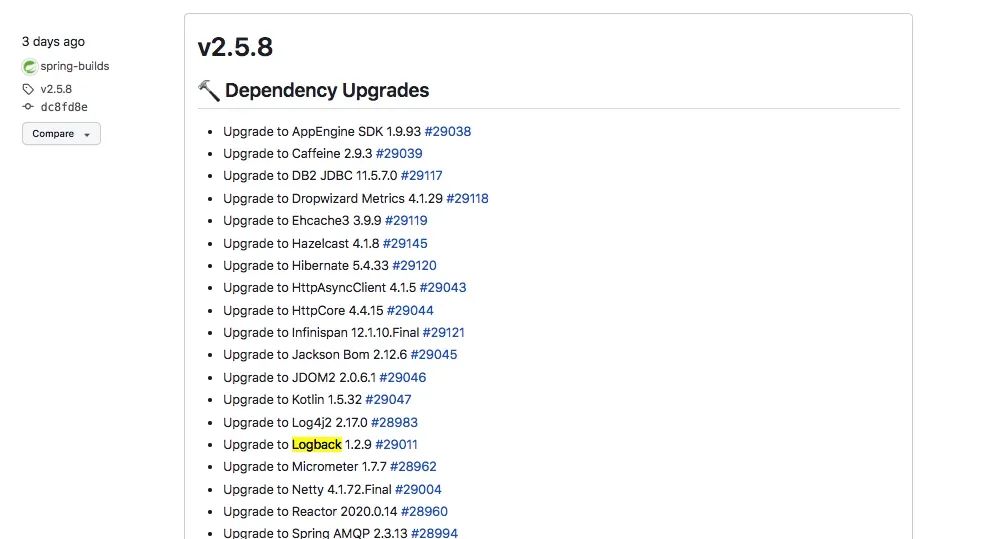

另外,如果大家的項(xiàng)目中使用了 SpringBoot的話,建議升級(jí)做一下防護(hù),因?yàn)?SpringBoot 除了新發(fā)布的2.6.2和2.5.8以外,都沒(méi)有升級(jí)到1.2.9。

建議使用舊版 SpringBoot 的朋友,在配置文件中升級(jí) Logback 的版本:

<properties>??<logback.version>1.2.9logback.version>properties>

參考資料

https://logback.qos.ch/news.html

https://cve.report/CVE-2021-42550

歡迎添加小編微信,進(jìn)入交流群

推薦閱讀: