自從掌握了網(wǎng)絡(luò)安全,工資直接翻了番,真香警告!

前言

早期的互聯(lián)網(wǎng) --

1980年代,我們需要共享數(shù)據(jù),傳輸數(shù)據(jù);所傳輸或者共享的數(shù)據(jù)均為明文,隨著互聯(lián)網(wǎng)發(fā)展,安全成為了國家的一種戰(zhàn)略資源。我們做的,比如編程,運(yùn)維

--

手工業(yè)安全屬于一種科學(xué)研究--安全的算法都是需要以數(shù)學(xué)難題為基礎(chǔ)來進(jìn)行研究,每個國家都瘋狂的去研究自己的加密算法,以及去破譯別人的加密算法;美國--禁止出口長于256位的加密算法,DH算法

-- 密鑰交換(交換對稱密鑰)。

為了保證數(shù)據(jù)安全,我們必須滿足以下四點(diǎn):

1、數(shù)據(jù)必須被加密;

2、完整性校驗(yàn)(哈希、單向加密、指紋);

3、源認(rèn)證;

4、證書體系(openssl就是用來實(shí)現(xiàn)這個PKI證書體系架構(gòu)的,它包含了前三點(diǎn))

數(shù)據(jù)必須被加密

1、對稱密鑰加密

同一個密鑰進(jìn)行加密,同一個密鑰進(jìn)行解密

優(yōu)點(diǎn):效率高

缺點(diǎn):密鑰維護(hù)非常困難;密鑰交換非常困難;

2、非對稱密鑰加密

密鑰對(公鑰加密,私鑰解密;私鑰加密,公鑰解密)

A -- B

A就有自己的私鑰 B就有A的公鑰

B用A的公鑰進(jìn)行加密,然后把數(shù)據(jù)傳給A,A用自己的私鑰進(jìn)行解密

B怎么拿到A的公鑰:

優(yōu)點(diǎn):維護(hù)密鑰方便,只需維護(hù)自己的私鑰;數(shù)據(jù)比較安全

缺點(diǎn):效率低(非常慢)

非對稱加密的三個作用:

密鑰交換、證書簽發(fā)、數(shù)據(jù)加密

流加密

異或(相同為0,不同為1)

塊加密0101 0100 1001 0101 1100 1001 0100 1010有一個VI值0000 0101 0001 10000101 0001 1000 1101

完整性校驗(yàn)

測試數(shù)據(jù)的完整性,保證數(shù)據(jù)沒有被篡改 原理:獲取B機(jī)器對數(shù)據(jù)的hash值,A機(jī)器對獲取的數(shù)據(jù)在hash一次,A的hash值和B的hash值相互比較,相同說明數(shù)據(jù)完整,不同說明數(shù)據(jù)不可信。

hash的特點(diǎn):不可逆性、雪崩效應(yīng)

MAC信息認(rèn)證代碼

隨機(jī)生成密鑰對,再將密鑰對加上數(shù)據(jù)報(bào)文一起做HASH -- HMAC,這種方式即完成了源認(rèn)證同時也完成了完整性校驗(yàn)

非對稱密鑰的另外一個作用:

數(shù)字簽名 (數(shù)據(jù)加密(太慢,不適用)、密鑰交換)

再做密鑰交換的時候,我們使用了公鑰加密私鑰解密

數(shù)字簽名 私鑰加密 -- 公鑰解密

只有自己擁有自己的私鑰,用自己的私鑰對數(shù)據(jù)進(jìn)行加密,對端,使用自己的公鑰進(jìn)行解密,如果能解密說明數(shù)據(jù)源是正確的;否則不可信任

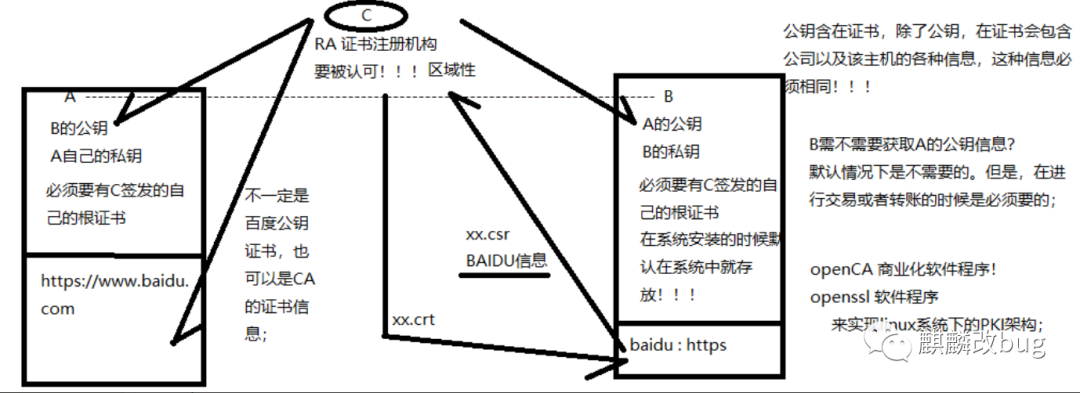

證書機(jī)制 -- PKI

怎么去創(chuàng)建CA服務(wù)器

頒發(fā)根證書 -- 認(rèn)證CA服務(wù)的有效性

我們通過PKI(公共密鑰基礎(chǔ)設(shè)施)架構(gòu),來實(shí)現(xiàn)上面提到的三點(diǎn)認(rèn)證機(jī)制

PKI包括:

CA -- 證書服務(wù)器CA服務(wù)器,用來做證書簽發(fā)

RA -- 搭建CA的機(jī)構(gòu),注冊證書的機(jī)構(gòu)

CRL -- 證書吊銷列表

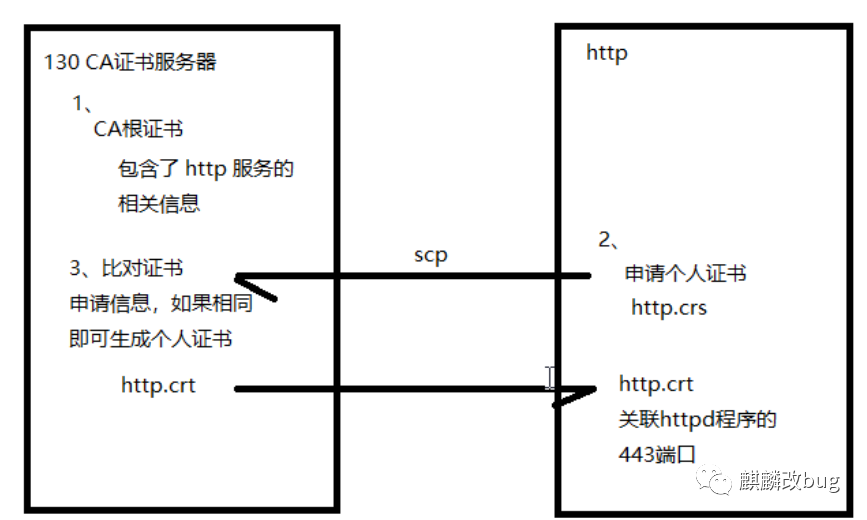

PKI證書體系架構(gòu)原理

openssl

openssl管理工具

兩個加密程序調(diào)用接口--庫文件

dh -- 非對稱密鑰算法(完成密鑰交換)

常見文件:

/etc/pki/tls

1995年由網(wǎng)景公司開發(fā) ssh1.0

1996年ssh2.0

1999年把ssh交給了stl協(xié)議

/etc/pki/tls/openssl.cnf -- 默認(rèn)主配置文件/usr/bin/openssl-- 命令文件/etc/pki/CA -- 證書服務(wù)器的證書服務(wù)根目錄/etc/pki/CA/certs-- 證書存放目錄/etc/pki/CA/crl/etc/pki/CA/privateindex.txt //證書索引信息文件serial // 證書序列號cakey.pem //ca證書申請文件cacert.pem //ca根證書文件ssl、tls協(xié)議連接過程

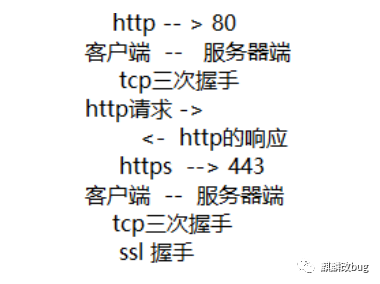

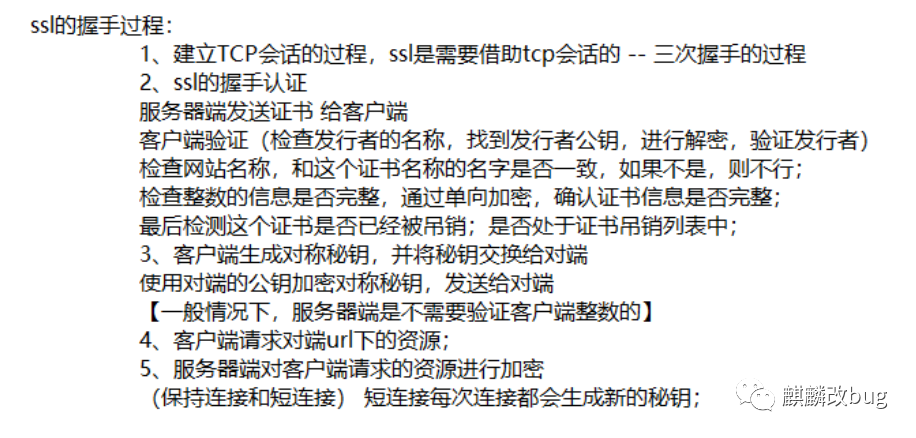

以https為例

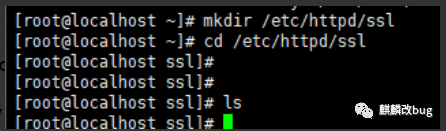

實(shí)驗(yàn):如何去使用openssl工具搭建https訪問站點(diǎn)

1、客戶:

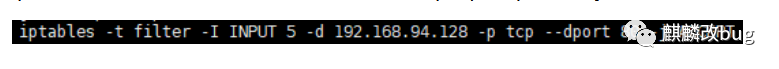

yum install httpd -yiptables -t filter -A INPUT -d 192.168.94.128 -p tcp --dport 80 -j ACCEPTiptables -L -t --line-number -v -Z/etc/init.d/httpd startecho abc >/var/www/html/index.htmliptables -t filter -I INPUT 5 -d 192.168.94.128 -p tcp --dport 80-j ACCEPT

curl http://localhostcurl https://localhost

需要搭建自己的CA服務(wù)器

服務(wù):

touch /etc/pki/CA/index.txtecho 01 > /etc/pki/CA/serial生成根證書先修改host文件hostname ca.locallogout生成這個文件cakey.pem(umask 0777; openssl genrsa -out /etc/pki/CA/private/cakey.pem 2048)openssl的命令使用可是openssl 子命令openssl helpman 子命令 //查看到子命令的幫助信息用文件生成證書openssl req -new -x509 -key /etc/pki/CA/private/cakey.pem -days 7300 -out /etc/pki/CA/cacert.pem就會進(jìn)入交互界面CNSDWFDFDFca.local[email protected]cd /etc/pki/CA/ls

客戶:

(umask 0777; openssl genrsa -out http.key 2048)openssl req -new -key http.key -days 365 -out http.csrCNSDWFDFDFwwwadmin@df.comscp http.csr root@192.168.94.130:/root

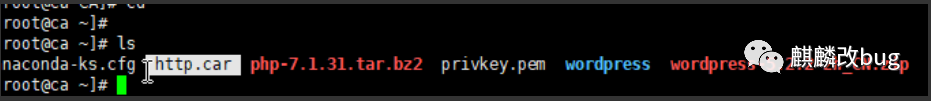

服務(wù):

openssl ca -in http.csr -days 365 -out http.crt有了證書以后:scp httpd1.crt root@192.168.94.128:/root

【2023年網(wǎng)絡(luò)安全學(xué)習(xí)大禮包】

獲取方式↓↓↓

添加VX備注【XQ】即可免費(fèi)獲取