零信任實戰(zhàn)架構總結

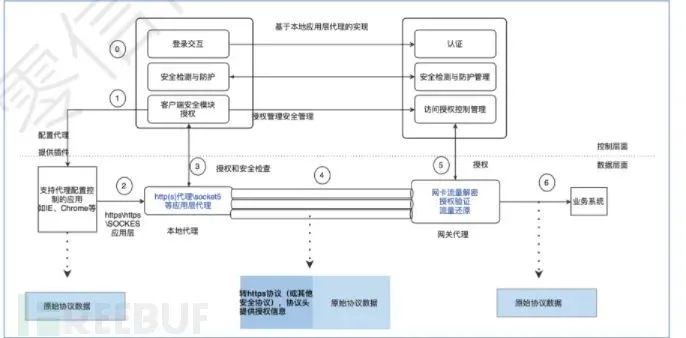

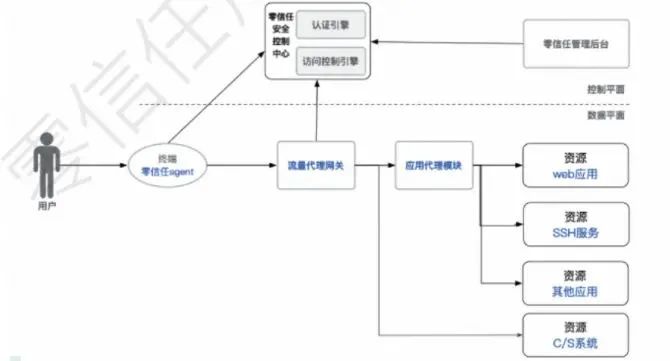

用戶通過零信任終端Agent進行設備注冊和授權;

終端Agent進行安全基線加固,以及上傳終端設備安全狀態(tài);

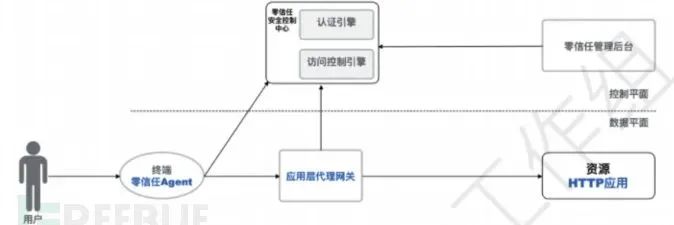

用戶通過零信任終端Agent(或可信集成的瀏覽器),來設置本地應用層代理配置,指定特定資源的訪問由應用層代理發(fā)至應用層代理網(wǎng)關中;

應用層代理網(wǎng)關通過安全控制中心,進行認證和鑒權;

應用層代理網(wǎng)關鑒權通過后,將請求轉(zhuǎn)發(fā)給應用系統(tǒng),獲取請求資源;

應用層代理網(wǎng)關將資源轉(zhuǎn)發(fā)給零信任終端,完成資源請求。

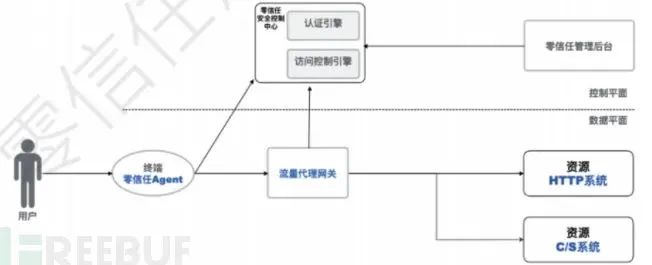

由于是四層流量代理,因此可以實現(xiàn)全局代理,無論是B/S應用,還是C/S應用都可以通過流量代理網(wǎng) 關進行控制和授權。支持全辦公場景;

此外該模式下,C/S應用不需要改造,可以直接接入進零信任體系中,對業(yè)務干擾較小。

由于是四層流量代理,因此對于加密的請求,解密成本較高;

不易實現(xiàn)精細化的權限控制,例如 針對垂直的WEB流量,不能基于HTTP協(xié)議層做對應更加細化的訪問控制,需要額外用垂直的WEB流量網(wǎng)關;

另外全流量代理模式下,容易出現(xiàn)和其他安全類流量劫持軟件沖突,需要對應修復支持工具。

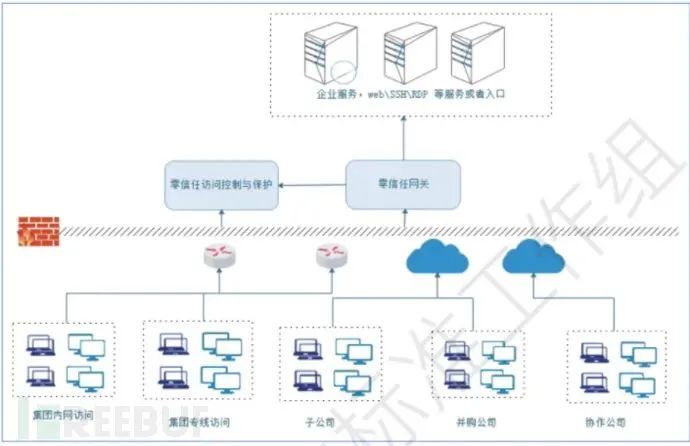

用戶在訪問資源時,根據(jù)所訪問的資源類型,將請求轉(zhuǎn)發(fā)到流量代理網(wǎng)關上;

流量代理網(wǎng)關通過安全控制中心對用戶進行認證和鑒權;

流量網(wǎng)關根據(jù)請求的資源類型,鑒權通過后將請求轉(zhuǎn)發(fā),向后轉(zhuǎn)發(fā)中分為以下情景:

直接轉(zhuǎn)發(fā):如果沒有特定應用代理模塊,請求將直接轉(zhuǎn)發(fā)到應用中,例如C/S應用(轉(zhuǎn)發(fā)到應用代理模塊)

有特定應用控制的模塊時,將請求轉(zhuǎn)發(fā)到應用代理模塊中,由應用代理模塊進一步進行更細粒度的鑒權,例如對SSH服務進行零信任控制和授權,對Web應用進行零信任控制和授權,或是更特定業(yè)務協(xié)議的場景,IOT的零信任控制授權;

流量代理網(wǎng)關將資源轉(zhuǎn)發(fā)給終端,完成資源請求響應。混合實踐舉例:有Agent和無Agent的場景,滿足不同的權限控制需要:

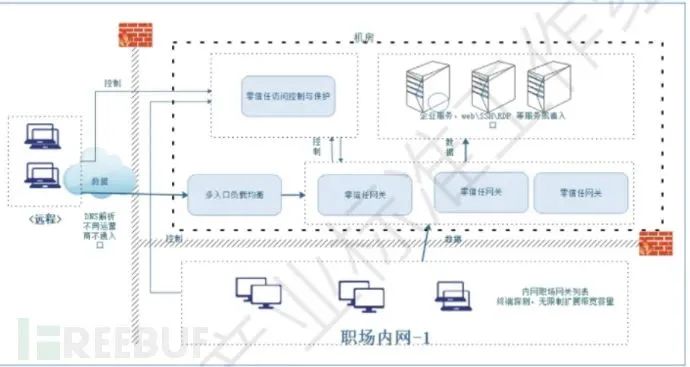

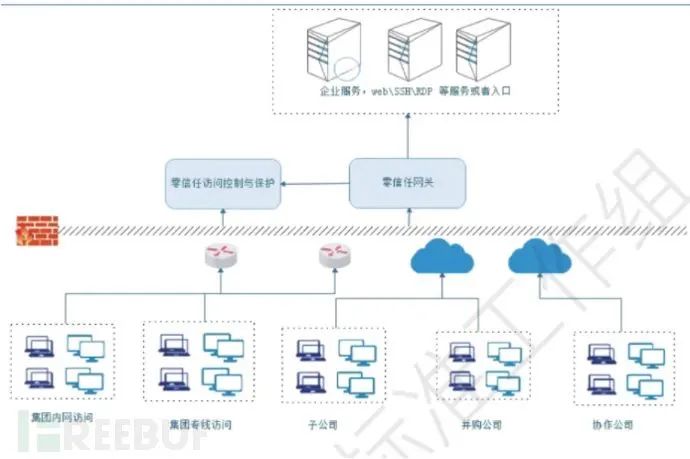

提供一套流量網(wǎng)關服務器和Agent,提供給企業(yè)內(nèi)部職員終端安全訪問,實現(xiàn)強終端安全防護和管控目 標;

同時部署一套對外提供反向代理網(wǎng)關,通過DNS解析將部分業(yè)務代理出去,提供給合作商,針對一些 敏感數(shù)據(jù)泄漏風險較低的系統(tǒng),用戶可以不用安裝客戶端直接由Web Portal方式,經(jīng)身份認證鑒權后訪問。

由于混合代理方式,如果業(yè)務要求全部場景,可以使用全流量代理模式,處理C/S和B/S系統(tǒng)的終端應用;

如業(yè)務方需要對特定業(yè)務實現(xiàn)更精細對權限控制,可以使用應用代理的應用解析能力,因此可以基于應用進行細顆粒的授權控制。

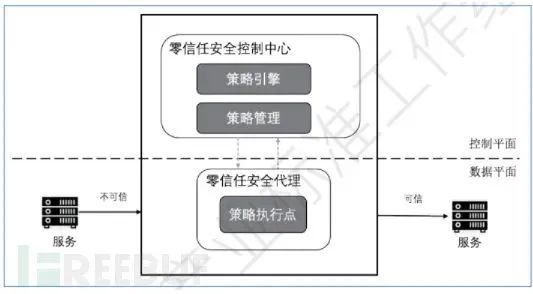

工作負載:workload,承載業(yè)務的主機,可以是物理服務器、虛擬機或容器;

訪問者:發(fā)起訪問一方的工作負載;

提供者:提供服務一方的工作負載;(在數(shù)據(jù)中心中,任意一個工作負載都可能本身即是提供者,也是其他工作負載的訪問者)

服務:即根據(jù)業(yè)務需要所開放的供其他工作負載或用戶訪問的服務。

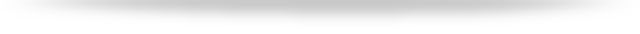

可快速擴容:零信任網(wǎng)關可以通過負載均衡實現(xiàn)快速的橫向擴展,來滿足突發(fā)的遠程辦公需求;

安全控制能力強:零信任把安全架構延伸到用戶終端上,有更強的控制和感知能力;

安全攻擊面小:零信任遠程辦公方案中,唯一可被訪問的只有零信任網(wǎng)關,所有內(nèi)部資源全部被隱藏 在網(wǎng)關后,即便資源存在0day也難以被攻擊到;

易使用:用戶一旦完成認證后,整個使用過程對用戶不會有打擾,用戶和在公司內(nèi)部的權限維持一 致,有較好用戶體驗。

有專門的安全團隊和人員牽頭和推進實施;

領導的重視(往往決定了落地的難易程度);

有明確的安全目標(以及階段性目標);

有適配達到安全目標的足夠預算;

業(yè)務團隊的充分理解和配合;

第三方廠商的配合。

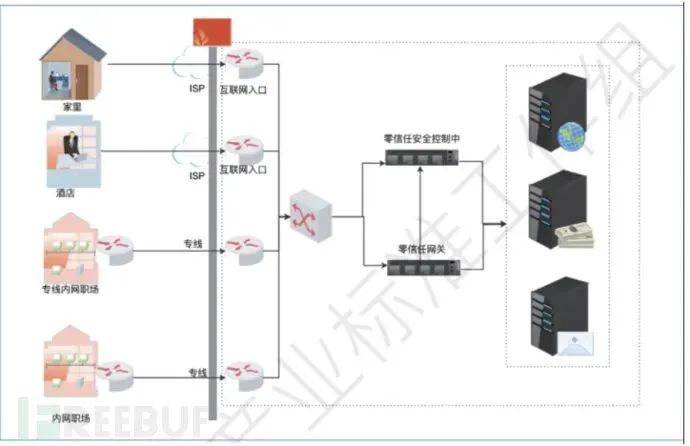

明確范圍,全面梳理和確認過程中涉及的人員、設備、業(yè)務系統(tǒng)、數(shù)據(jù)資產(chǎn)等保護對象,并考慮到實施過程中可能涉及的網(wǎng)絡位置(集團總部、分支機構、云環(huán)境等)等因素。從應用場景進行梳理可能是比較好的一種方式;

確定安全目標,根據(jù)零信任網(wǎng)絡保護對象的重要程度,以及企業(yè)可能面臨的安全風險、企業(yè)安全現(xiàn)狀、團隊能力、可投入的資源等因素,確定零信任網(wǎng)絡需要建設的安全能力,以及能力實現(xiàn)的強弱程度(并非一定要把所有最高級別的安全能力手段都加于企業(yè)身上,而是應根據(jù)企業(yè)實際需求適配,但需要保障零信任基本能力的建設);

制定實施計劃,根據(jù)已確定的安全目標、企業(yè)現(xiàn)狀,制定實施計劃,明確各實施階段的實施目標和里程碑標志(能夠驗證目標已達成的事項);

分階段實施,根據(jù)制定的實施計劃,推動相關人員實施。并按照項目管理的模式,按時推進,跟蹤進展,適時調(diào)整,逐個階段的實現(xiàn);

持續(xù)完善和優(yōu)化,在完成零信任網(wǎng)絡的基本建設后,應該不斷和提升豐富企業(yè)的零信任安全能力(包括持續(xù)加強零信任組件的自身安全防護、持續(xù)提升企業(yè)的零信任網(wǎng)絡安全運營能力等),最終從安全技術、安全意識、安全運營、組織建設等方面持續(xù)完善和優(yōu)化。

推薦閱讀:

不是你需要中臺,而是一名合格的架構師(附各大廠中臺建設PPT)

論數(shù)字化轉(zhuǎn)型——轉(zhuǎn)什么,如何轉(zhuǎn)?

企業(yè)10大管理流程圖,數(shù)字化轉(zhuǎn)型從業(yè)者必備!