零信任實(shí)踐分享

數(shù)據(jù)加密和密鑰管理(Encryption and Key Management)

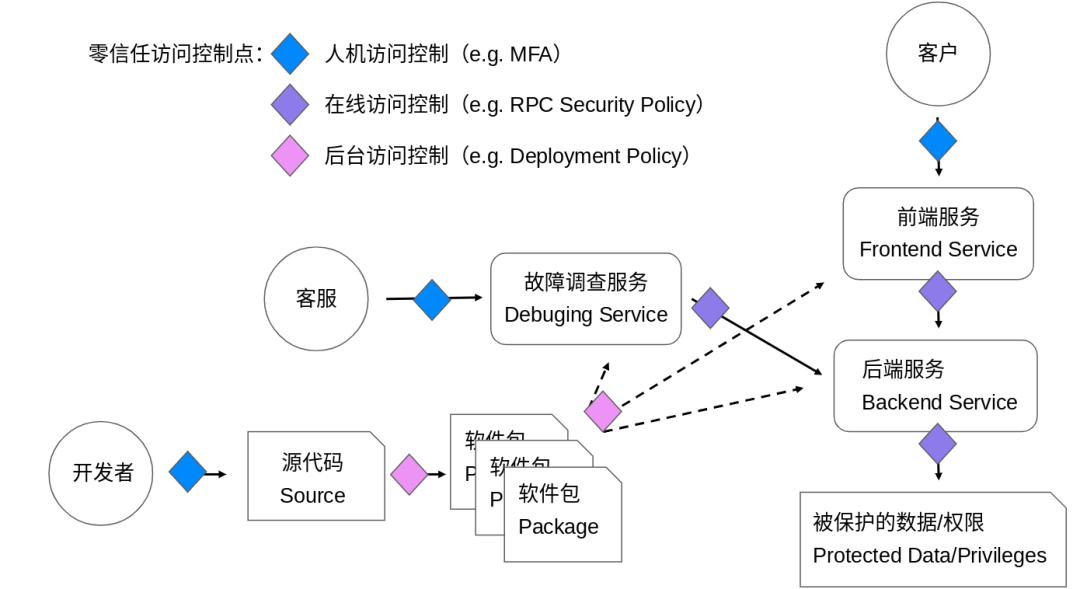

身份和訪問(wèn)管理(Identity and Access Management)

數(shù)字化人力資源管理(Digital Human Resource)

數(shù)字化設(shè)備管理(Digital Device Management)

數(shù)據(jù)中心安全(Data Center Security)

網(wǎng)絡(luò)安全(Network Security)

主機(jī)安全(Host Security)

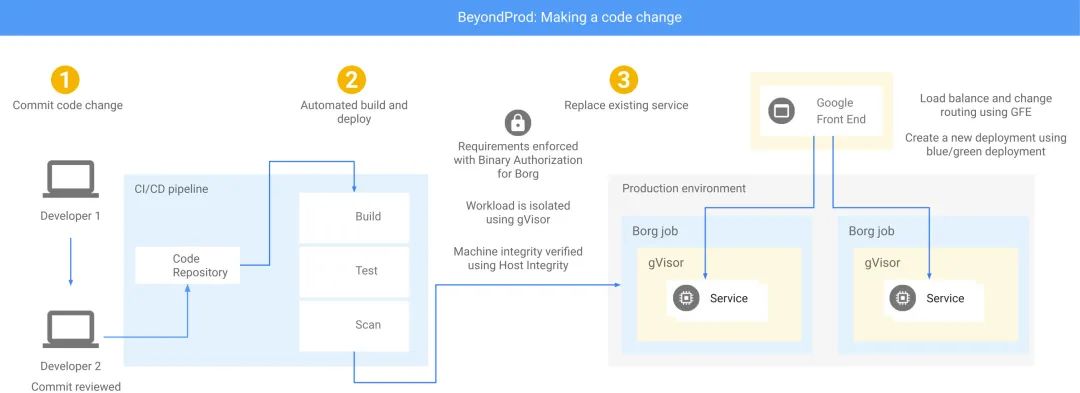

容器隔離(Container Isolation,gVisor)

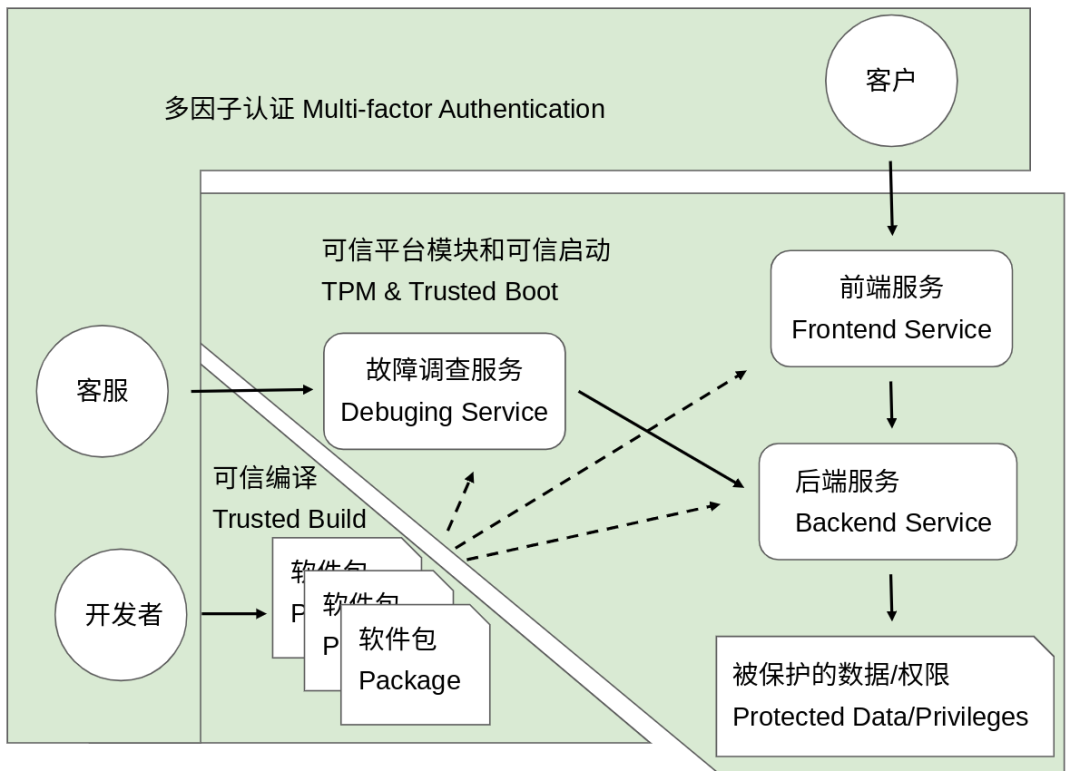

可信啟動(dòng)(Trusted Boot)

可驗(yàn)證編譯(Verifiable Build)

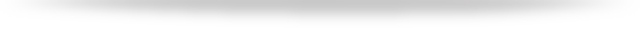

軟件完整性驗(yàn)證(Software Integrity Verification)

雙向TLS(mTLS)

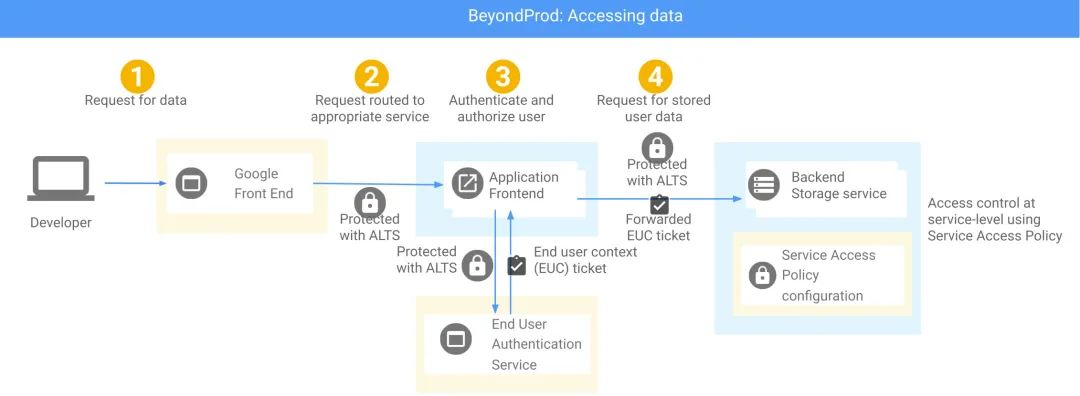

基于服務(wù)的訪問(wèn)策略(Service Access Policy)

終端用戶(hù)令牌(End User Context Tokens)

配置即代碼(Configuration as Code)

標(biāo)準(zhǔn)化開(kāi)發(fā)和部署(Standard Development and Deployment)

https://cloud.google.com/security/beyondprod

https://cloud.google.com/security/binary-authorization-for-borg

https://github.com/slsa-framework/slsa

https://sre.google/books/building-secure-reliable-systems/

https://www.youtube.com/watch?v=zCVwc3ocYfQ

https://www.usenix.org/conference/srecon19emea/presentation/czapinski

https://cloud.google.com/security/encryption-in-transit/application-layer-transport-security

https://cloud.google.com/security/beyondprod

推薦閱讀:

世界的真實(shí)格局分析,地球人類(lèi)社會(huì)底層運(yùn)行原理

不是你需要中臺(tái),而是一名合格的架構(gòu)師(附各大廠中臺(tái)建設(shè)PPT)

企業(yè)IT技術(shù)架構(gòu)規(guī)劃方案

論數(shù)字化轉(zhuǎn)型——轉(zhuǎn)什么,如何轉(zhuǎn)?

企業(yè)10大管理流程圖,數(shù)字化轉(zhuǎn)型從業(yè)者必備!

【中臺(tái)實(shí)踐】華為大數(shù)據(jù)中臺(tái)架構(gòu)分享.pdf

華為如何實(shí)施數(shù)字化轉(zhuǎn)型(附PPT)

超詳細(xì)280頁(yè)Docker實(shí)戰(zhàn)文檔!開(kāi)放下載