一次對賭博類APP的滲透實戰(zhàn)

本次滲透實戰(zhàn)主要知識點:

1.app抓包,尋找后臺地址

2.上傳繞過,上傳shell

3.回shell地址的分析

4.中國蟻劍工具的運用

?0x01 準備工具

?0x02 信息搜集

?0x03 滲透過程

?0x04 挖洞方法總結(jié)

0x01 準備工具

此次滲透實戰(zhàn)主要針對安卓APP,賭博APP后臺服務器在境外,平臺包含多款非法涉賭小游戲。

1、雷電安卓模擬器,用于運行賭博網(wǎng)站的安裝程序。

2、抓包工具Fiddler(或burpsuite、 wireshark),用于流量抓包找到網(wǎng)站后臺服務器地址。

3、Sublist3r、中國蟻劍等常規(guī)滲透工具。

0x02 信息搜集

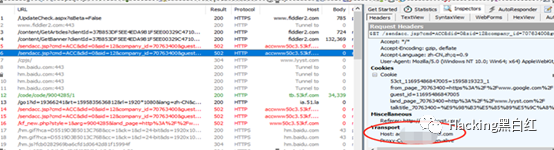

1、尋找服務器地址。流量抓包分析網(wǎng)絡賭博APP的服務器地址。利用Fiddler抓取安卓模擬器流量,通過分析獲取APP后臺網(wǎng)站地址:http://****.com。抓包也可以用bp或者wireshark工具,網(wǎng)上教程比較多。

對抓包發(fā)現(xiàn)的域名“****.com”進行查詢,發(fā)現(xiàn)目標服務器IP地址:x.x.x.x,并進一步對服務器IP在“站長之家”網(wǎng)站查詢,確認服務器在境外。

2、獲取子域名。

用Sublist3r.py 工具搜集域名,

python Sublist3r.py -d xxx.com -o 1.txt發(fā)現(xiàn)一些子域名,測試未發(fā)現(xiàn)突破口

0x03 滲透過程

1、注冊登錄,發(fā)現(xiàn)HTML5頁面。App頁面注冊登錄,抓取地址,把抓取到地址拿到瀏覽器登錄,發(fā)現(xiàn)APP頁面是純HTML5頁面,這就更方便在瀏覽器里操作了。

2、嘗試前臺賬號注入失敗,利用測試號碼注冊然后Bp抓包改包,尋找注入點,但注入失敗。

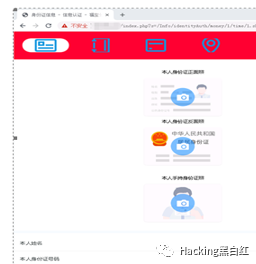

3、登錄注冊用戶,發(fā)現(xiàn)上傳漏洞。瀏覽用戶功能,在個人中心處存在身份審核功能,需上傳身份資料以核驗用戶信息,推斷此上傳功能可以隱藏木馬上傳點。

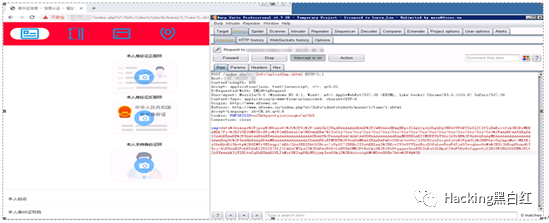

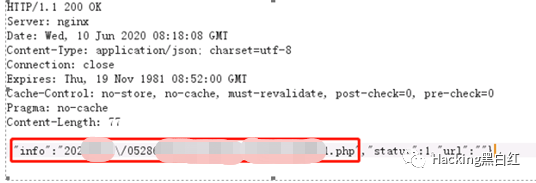

4、經(jīng)上傳fuzz測試,后端程序僅對mime和文件頭內(nèi)容進行校驗。修改文件類型的繞過方法,直接上傳圖片馬并修改mime類型,成功上傳得到shell地址。

5、是利用“中國蟻劍”成功連接木馬,在服務器網(wǎng)站源碼里分析找到數(shù)據(jù)庫配置文件,成功連接數(shù)據(jù)庫。

6、使用中國蟻劍連接數(shù)據(jù)庫成功,得到賬號以及密碼的哈希值。

7、通過文件目錄結(jié)構(gòu)分析,后臺為單入口文件,參數(shù)s=admin成功跳轉(zhuǎn)后臺,通過數(shù)據(jù)庫解密后臺賬戶的hash值,成功登陸后臺。

通過獲取管理員后臺權(quán)限,掌握網(wǎng)站當天注冊用戶數(shù)231戶,發(fā)生賭博單數(shù)86但,資金流水54.2萬元。在管理員登陸日志方面,主要登錄ip分布在菲律賓、香港、廣西、越南等地。

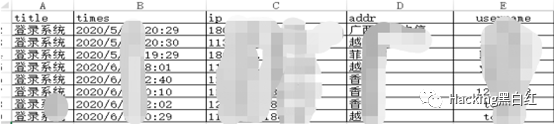

用戶登錄日志記錄,數(shù)據(jù)包含用戶的id、登錄ip、手機號、登錄時間等信息。

用戶投注記錄,數(shù)據(jù)包含會員id、投注金額、累計等級禮金等。

0x04 挖洞方法總結(jié)

1、查找注入,注意數(shù)據(jù)庫用戶權(quán)限和站庫是否同服務器。

2、查找XSS,目的是進入后臺以進一步攻擊。

3、查找上傳,一些能上傳的頁面,比如申請友鏈、會員頭像、和一些敏感頁面等等,查看驗證方式是否能繞過,結(jié)合服務器的解析特性。

4、查找下載,在網(wǎng)站的下載欄目,或者文章后面的附件下載鏈接,測試是否存在未授權(quán)的文件下載。

5、查找編輯器,比較典型的ewebeditor、fckeditor等

6、查找可能的后臺管理程序,可以嘗試弱口令。

此處提供的所有工具僅供授權(quán)狀態(tài)下使用,如發(fā)生刑事案件,非授權(quán)攻擊行為與本人無關(guān).望大家熟知《網(wǎng)絡安全法》.

未經(jīng)授權(quán),不得轉(zhuǎn)載。

點分享

點收藏

點點贊

點在看