獨家 | 什么是零信任(附鏈接)

原文:June 7, 2022 by RICK MERRITT 翻譯:趙茹萱

校對:王洪菠

本文約3300字,建議閱讀5分鐘 事實上,網(wǎng)絡中充滿了數(shù)據(jù),其中很多數(shù)據(jù)可以被人 工智能實時篩選,自動地增強數(shù)據(jù)的安全性。

“零信任是一種網(wǎng)絡安全策略,用于驗證每個用戶、設備、應用程序和交易。零信任意味著,任何用戶或流程都不應該被信任。”這一定義來自于NSTAC的報告,這是一份由美國國家安全電信咨詢委員會于2021年編制的共56頁的零信任文件,該委員會由AT&T前首席執(zhí)行官領導的數(shù)十名安全專家組成。

在一次采訪中,創(chuàng)建該術語的Forrester Research前分析師John Kindervag指出,他在他的零信任詞典中定義:零信任的最初戰(zhàn)略意義是通過消除數(shù)字信任來防止數(shù)據(jù)泄露,零信任應該可以通過現(xiàn)有的技術手段進行部署并在未來不斷地迭代提升。

Kindervag在他 2010年的報告中提出零信任的三項基本原則。所有的網(wǎng)絡流量都不該被信任,所以用戶必須:“驗證和加密所有資源,限制并嚴格執(zhí)行訪問控制,監(jiān)測并記錄所有網(wǎng)絡流量。”這就是為什么零信任有時被稱為“永不信任,始終驗證”。

正如定義所暗示的那樣,零信任不是一種單一的技術或產品,而是一套現(xiàn)代安全策略原則。美國國家標準與技術研究院 (NIST) 在其開創(chuàng)性的 2020 年報告中詳細介紹了實施零信任的指南。

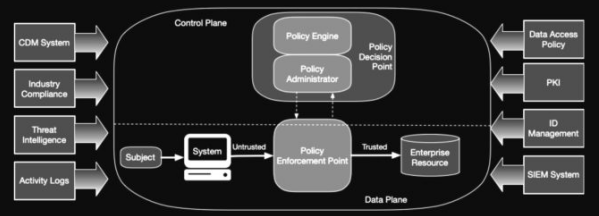

NIST的零信任架構

NIST的零信任架構上圖描述了它的一般方法,即使用安全信息和事件管理(SIEM)系統(tǒng)來收集數(shù)據(jù),并使用持續(xù)診斷和緩解(CDM)對其進行分析,從而對其發(fā)現(xiàn)的信息和事件做出響應。

這是一個安全計劃的示例,也被稱為零信任架構 (ZTA),它創(chuàng)建了一個更安全的網(wǎng)絡,稱為零信任環(huán)境。

但一種方法不能完全解決零信任問題。NIST的報告稱,“ZTA沒有單一的部署計劃,因為每個企業(yè)都有獨特的用例和數(shù)據(jù)資產”。”

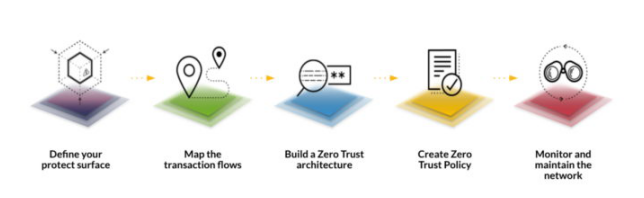

零信任的五個步驟

部署零信任的工作可以歸納為五個主要步驟。首先,定義一個所謂的保護層,即用戶想要保護的東西。保護層可以跨越公司辦公室內部的系統(tǒng)、云和邊緣。從那里,用戶創(chuàng)建一個通常在其網(wǎng)絡中流動的交易地圖和零信任架構來保護它們。接著,為網(wǎng)絡建立安全策略。最后,監(jiān)控網(wǎng)絡流量以確保交易保持在策略范圍內。

NSTAC 報告(上圖)和 Kindervag 都建議采取相同的步驟來創(chuàng)建零信任環(huán)境。值得注意的是,零信任就像是一段旅程,而不是旅程的目的地。顧問和政府機構建議用戶采用零信任成熟度模型來記錄組織隨時間推移的安全改進。網(wǎng)絡安全基礎設施安全局隸屬于美國國土安全部,它在2021年的一份文件中描述了這樣的一種模式(見下圖)。

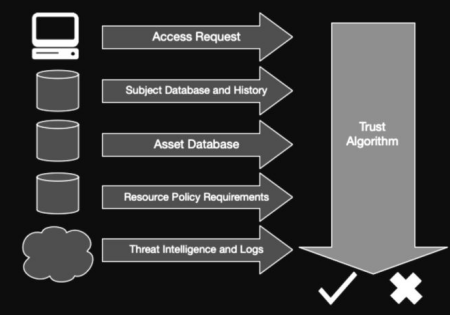

NIST報告列出了決定用戶是否可以訪問資源的算法(如下圖)流程。

零信任訪問的NIST算法

“理想情況下,信任算法應該是上下文相關的,但情況可能并不總是這樣,”

考慮到公司的資源,一些人認為,尋求一種衡量可信度的算法與零信任的理念背道而馳。其他人注意到,機器學習在這里可以提供思路,它可以捕獲網(wǎng)絡上許多事件的上下文,以幫助做出正確的訪問決策。

零信任的大爆炸

2021 年 5 月,喬·拜登總統(tǒng)發(fā)布了一項行政命令,要求對政府的計算系統(tǒng)施行零信任。該命令給了聯(lián)邦機構60天的時間來根據(jù) NIST的建議采用零信任架構。他還呼吁制定一個處理安全漏洞的手冊,一個審查重大事件的安全委員會——甚至是為某些消費品建立網(wǎng)絡安全警告標簽的程序。這是零信任的大爆炸時刻,至今仍在全球范圍內回響。NSTAC 報告稱:“這對推進董事會內部和信息安全團隊之間的零信任對話可能產生的影響,怎么強調都不為過。”

零信任的歷史是什么?

2003年前后,零信任的想法開始在美國國防部內部涌現(xiàn),并在 2007年生成一份報告。大約在同一時間,一個名為杰里科論壇(Jericho Forum)的行業(yè)安全專家非正式小組創(chuàng)造了“去邊界化”(de-perimeterisation)這個術語。在2010年9月的報告中,Kindervag將這一概念具體化,并給它起了個名字。他認為,該行業(yè)專注于在擁有防火墻和入侵檢測系統(tǒng)的組織周圍修建護城河是錯誤的。不良行為者和不可思議的數(shù)據(jù)包已經(jīng)存在于組織內部了,破解這些威脅需要一種全新的方法。

安全超越防火墻

從他早期安裝防火墻開始,“我就意識到我們的信任模型存在問題,”他在接受采訪時說。“我們將人類的概念帶入了數(shù)字世界,這很愚蠢。”

在 Forrester,他的任務是找出網(wǎng)絡安全不起作用的原因。2008 年,他開始使用零信任這個術語來描述他的研究。經(jīng)過一些早期的阻力,用戶開始接受這個概念。

“有人曾經(jīng)告訴我,零信任將成為我的全部工作。我不相信他,但他是對的,”Kindervag曾擔任過各種行業(yè)角色,并幫助數(shù)百家組織建立了零信任環(huán)境。

不斷擴大的零信任生態(tài)系統(tǒng)

事實上,Gartner 預測,到 2025 年,至少 70% 的新遠程訪問部署將使用零信任網(wǎng)絡訪問 (ZTNA),而在2021年底,這一比例還不到 10%。(Gartner,《新興技術:零信任網(wǎng)絡接入的采用增長洞察》G00764424,2022 年 4 月)

從一定程度上講,新冠肺炎封鎖加速了公司提高遠程工作人員安全性的計劃。許多防火墻供應商近期提供的產品中包含了ZTNA功能。市場觀察人士估計,從 Appgate 到 Zscaler,現(xiàn)在至少有 50 家供應商提供符合零信任概念的安全產品。

人工智能自動化零信任

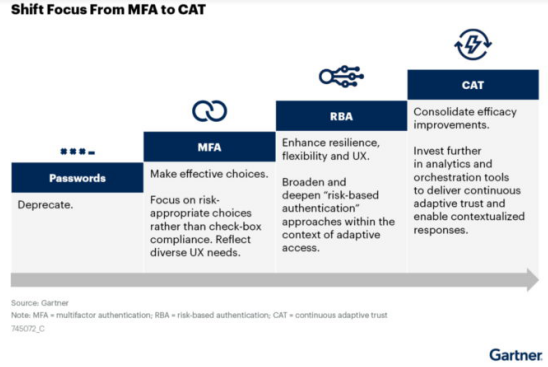

一些零信任環(huán)境中的用戶對多次請求多因素身份驗證感到失望。一些專家將其視為通過機器學習實現(xiàn)自動化的機會。

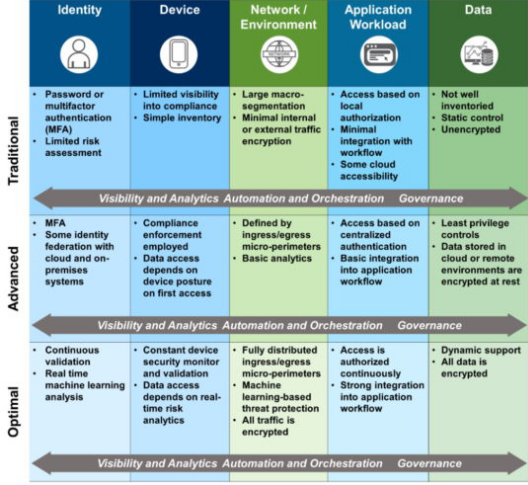

例如,Gartner建議采用一種被稱為“持續(xù)適應性信任”的分析方法。CAT(見下表)可以使用上下文數(shù)據(jù)(例如設備身份、網(wǎng)絡身份和地理位置)作為一種數(shù)字現(xiàn)實檢查來幫助驗證用戶身份。

Gartner列出了零信任的安全步驟。資料來源:Gartner,《將重點從MFA轉向持續(xù)自適應信任》G00745072,2021年12月。列出了零信任安全步驟。

Gartner列出了零信任的安全步驟。資料來源:Gartner,《將重點從MFA轉向持續(xù)自適應信任》G00745072,2021年12月。列出了零信任安全步驟。

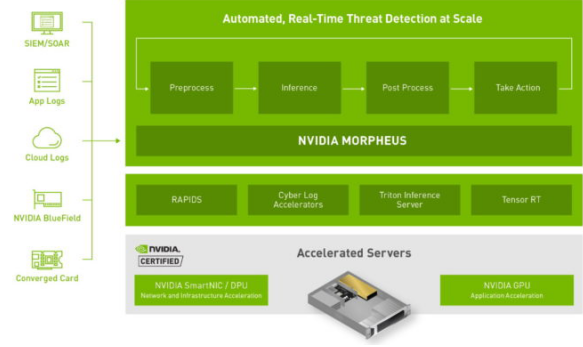

事實上,網(wǎng)絡中充滿了數(shù)據(jù),其中很多數(shù)據(jù)可以被人工智能實時篩選,自動地增強數(shù)據(jù)的安全性。

NVIDIA 人工智能基礎設施和網(wǎng)絡安全工程高級經(jīng)理 Bartley Richardson 表示:“我們甚至無法收集、維護和觀察我們所能收集的一半網(wǎng)絡數(shù)據(jù),但這些數(shù)據(jù)中的情報將形成網(wǎng)絡安全的整體圖景。”

運營商無法跟蹤網(wǎng)絡產生的所有數(shù)據(jù)或為所有可能的事件設置策略。但他們可以應用人工智能來搜索可疑活動的數(shù)據(jù),然后快速響應。

“我們希望為企業(yè)提供工具,讓它們構建并自動化強大的零信任環(huán)境,零信任環(huán)境的防御系統(tǒng)將貫穿于數(shù)據(jù)中心的整個結構。”Richardson說。Richardson的工作是負責NVIDIA Morpheus(一個開放的AI網(wǎng)絡安全框架)的開發(fā)。

NVIDIA Morpheus 零信任

NVIDIA Morpheus 零信任NVIDIA 為 Morpheus 提供預訓練的 AI 模型,用戶也可以從第三方選擇模型或自行構建模型。“后端工程和管線工作很辛苦,但我們有這方面的專業(yè)知識,我們可以為您設計它,”像Kindervag這樣的專家將這種能力視為零信任未來的一部分。

“安全分析師的手動響應太困難且無效,”他在 2014 年的一份報告中寫道,“系統(tǒng)的成熟度如此之快,現(xiàn)在可以實現(xiàn)有價值和可靠的自動化水平。”

要了解更多關于人工智能和零信任的信息,請閱讀原博客。

原文標題:What Is Zero Trust? 原文鏈接:https://blogs.nvidia.com/blog/2022/06/07/what-is-zero-trust/ 編輯:王菁

校對:林亦霖

譯者簡介

趙茹萱,東南大學法律碩士,現(xiàn)就職于北京市京都律師事務所,喜歡瀏覽“數(shù)據(jù)圈兒”,分享熱點資訊,碰撞新奇觀點的法律人。與我派一起成長的三年是熠熠生輝的三年。未來,愿繼續(xù)與我派一起,探索未知,保持熱愛。

翻譯組招募信息

工作內容:需要一顆細致的心,將選取好的外文文章翻譯成流暢的中文。如果你是數(shù)據(jù)科學/統(tǒng)計學/計算機類的留學生,或在海外從事相關工作,或對自己外語水平有信心的朋友歡迎加入翻譯小組。

你能得到:定期的翻譯培訓提高志愿者的翻譯水平,提高對于數(shù)據(jù)科學前沿的認知,海外的朋友可以和國內技術應用發(fā)展保持聯(lián)系,THU數(shù)據(jù)派產學研的背景為志愿者帶來好的發(fā)展機遇。

其他福利:來自于名企的數(shù)據(jù)科學工作者,北大清華以及海外等名校學生他們都將成為你在翻譯小組的伙伴。

點擊文末“閱讀原文”加入數(shù)據(jù)派團隊~

轉載須知

如需轉載,請在開篇顯著位置注明作者和出處(轉自:數(shù)據(jù)派ID:DatapiTHU),并在文章結尾放置數(shù)據(jù)派醒目二維碼。有原創(chuàng)標識文章,請發(fā)送【文章名稱-待授權公眾號名稱及ID】至聯(lián)系郵箱,申請白名單授權并按要求編輯。

發(fā)布后請將鏈接反饋至聯(lián)系郵箱(見下方)。未經(jīng)許可的轉載以及改編者,我們將依法追究其法律責任。

點擊“閱讀原文”擁抱組織