內(nèi)網(wǎng)滲透之內(nèi)網(wǎng)主機(jī)發(fā)現(xiàn)技巧

在內(nèi)網(wǎng)滲透中,為了擴(kuò)大戰(zhàn)果,往往需要尋找更多主機(jī)并且對這些主機(jī)進(jìn)行安全檢測或帳號密碼測試,所以主機(jī)發(fā)現(xiàn)這個(gè)步驟必不可少。我們?nèi)绾卧诓皇褂脪呙杵鞯那闆r下發(fā)現(xiàn)更多主機(jī)呢?

確定IP段

通常內(nèi)網(wǎng)地址分三段:10.0.0.0/8、172.16.0.0/12以及192.168.0.0/16。在沒有做任何操作之前,我們可以大概知道內(nèi)網(wǎng)的IP地址段,不過也有些公司,在內(nèi)網(wǎng)又會(huì)有公網(wǎng)IP的情況,也就是說在內(nèi)網(wǎng)中可以訪問到的IP段有很多。

下面就主要介紹一下收集IP段的方式。

查看本機(jī)的IP地址

Windows下使用:

ipconfig /all

Linux下使用:

ifconfig -a

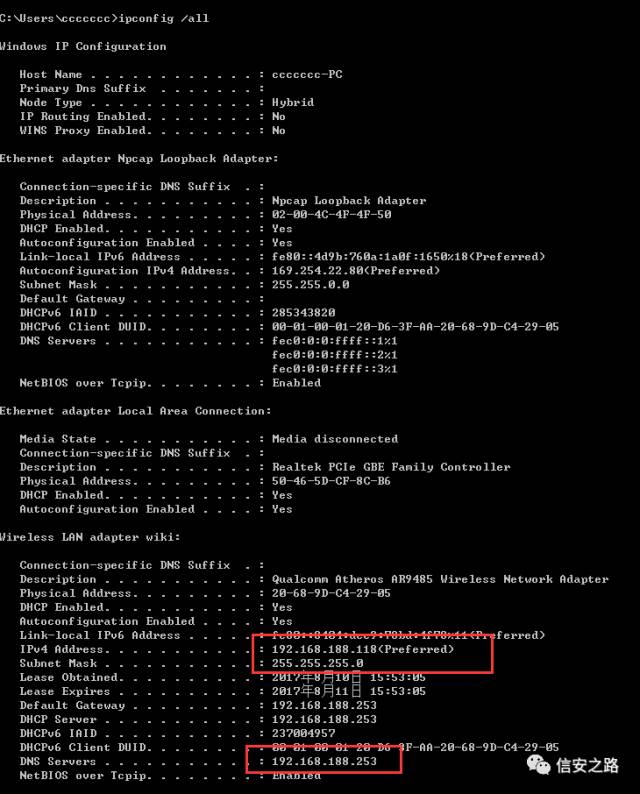

以Windows為例,執(zhí)行結(jié)果如圖:

從圖中看到,我本機(jī)的IP以及下面的子網(wǎng)掩碼,可以說明我所在的IP段是一個(gè)C段,我們就可以首先探測一下我所處的IP段,即:192.168.188.0/24。

圖中還有一個(gè)IP值得注意,就是dns服務(wù)器的IP,通常在內(nèi)網(wǎng)中,DNS服務(wù)器的IP地址未必與我們在同一個(gè)C段或者B段,所以從這里也可以看到一個(gè)存在的IP段,也是我們要做主機(jī)發(fā)現(xiàn)掃描的目標(biāo)IP段。

查看路由表

Windows下使用:

route print

linux下使用:

route -n

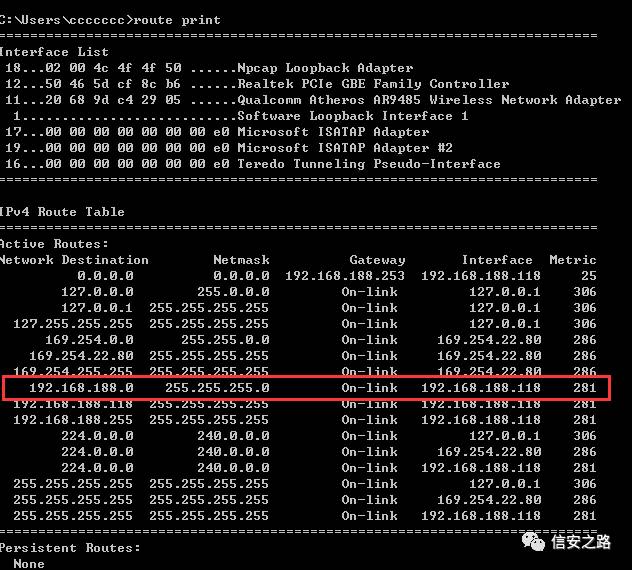

以Windows為例,結(jié)果如圖:

在上圖可以看出,在路由表中也存在我們上面確定的IP段,這是我自己家的網(wǎng)絡(luò),所以沒有那么復(fù)雜,大家在實(shí)際環(huán)境或者公司網(wǎng)絡(luò)中可以看到有多個(gè)IP段,這些IP段都是我們可以訪問到的,也是要做主機(jī)發(fā)現(xiàn)掃描的目標(biāo)IP段。

查看本地連接信息

Windows下執(zhí)行:

netstat -ano

linux下執(zhí)行:

netstat -anp

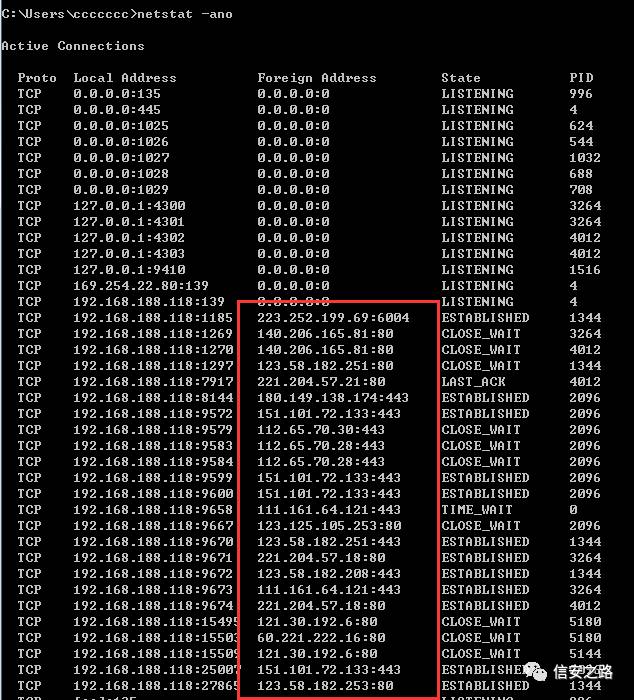

以Windows為例執(zhí)行結(jié)果如圖:

從圖中看到有很多的IP連接信息,我們并沒有看到內(nèi)網(wǎng)的IP地址,那是因?yàn)閮?nèi)網(wǎng)沒有主機(jī)與我這臺(tái)主機(jī)相連,你想象一下,如果我這臺(tái)主機(jī)是臺(tái)服務(wù)器,那么內(nèi)網(wǎng)用戶訪問服務(wù)器時(shí)必定會(huì)有連接出現(xiàn),這也是我們收集內(nèi)網(wǎng)IP段信息的一種方式。

利用net命令

我們知道,在Windows內(nèi)網(wǎng)環(huán)境下,我們可以使用

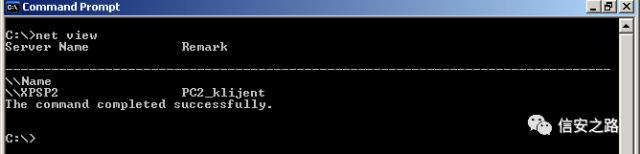

net view

命令用于顯示一個(gè)計(jì)算機(jī)上共享資源的列表。我們從這個(gè)資源列表可以獲取到一些主機(jī)名,然后解析出IP地址,這樣不光收集到了一些存活主機(jī),而且還收集了一些IP段。由于沒有環(huán)境,就盜用網(wǎng)絡(luò)上的圖來填補(bǔ)一下:

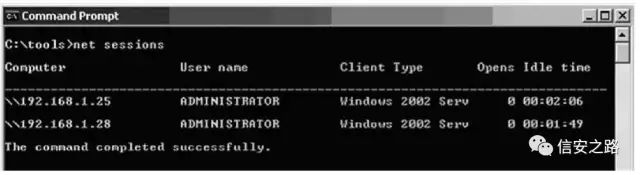

我們還可以使用

net session

命令來查看管理員的登錄IP,linux下可以使用

who

來查看,從這里也可以收集幾個(gè)IP地址,如果管理員登錄在線的情況下,盜圖如下:

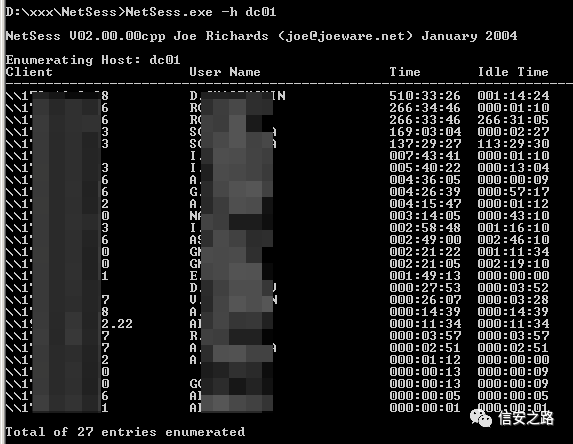

與上面同樣的原理,我們可以遠(yuǎn)程列出像文件服務(wù)器上連接的用戶信息,我們可以使用老外提供的一個(gè)工具netsess.exe來遠(yuǎn)程列舉,命令如下:

netsess.exe -h dc01 或 netsess.exe?\dc01

結(jié)果如圖:

利用dns信息

當(dāng)我們進(jìn)入內(nèi)網(wǎng)的時(shí)候,第一時(shí)間,我們應(yīng)該先探測一下內(nèi)網(wǎng)的dns服務(wù)是否存在dns域傳送漏洞,如果存在,我們就可以剩下很多時(shí)間并且可以獲取非常全的域名列表,這個(gè)列表基本很全的包含了內(nèi)網(wǎng)所有的存活主機(jī)。如何探測dns域傳送請點(diǎn)我。

如果不存在dns域傳送漏洞,在我們收集了一定的主機(jī)名之后,我們可以根據(jù)主機(jī)名的命名規(guī)則生成一份主機(jī)名字典,然后使用dns解析這些名字,獲得IP之后,再根據(jù)IP確定IP段。

利用域信息

如果我們已經(jīng)獲取到一臺(tái)域內(nèi)的主機(jī)權(quán)限,那么我們就可以訪問域內(nèi)的所有信息,這是就可以通過域控制器查詢加入域中的所有主機(jī)信息,可以使用如下命令獲取:

dsquery computer 以及 dsquery server

獲得主機(jī)以及服務(wù)器列表后,解析其IP獲取IP段信息。

用以上幾種方式,在新獲取到一臺(tái)主機(jī)權(quán)限之后做一下這個(gè)處理,就可能會(huì)收集到更多的IP段。但是有人說了,這樣做多累啊,直接使用Namp或者其他大型掃描器多線程掃描內(nèi)網(wǎng)的所有IP段不就行了,這樣做當(dāng)然可以,但是這個(gè)動(dòng)靜多大,會(huì)造成各種安全設(shè)備報(bào)警,還沒趕上進(jìn)一步滲透,你就直接game over了。老板給的任務(wù)完不成了,獎(jiǎng)金沒了~~~~

在內(nèi)網(wǎng)的活動(dòng)要非常謹(jǐn)慎,動(dòng)靜越小越好,否則,這篇文章的意義何在?

下面就介紹一下如何用盡量小的動(dòng)靜發(fā)現(xiàn)更多的主機(jī)。

如何掃描IP段發(fā)現(xiàn)存活主機(jī)

在Windows或者linux下都有一個(gè)命令:ping,這個(gè)命令的功能就是為了網(wǎng)管員在配置完網(wǎng)絡(luò)后用來探測網(wǎng)絡(luò)連通性的,我們可以利用這個(gè)工具,寫一些簡單腳本來批量探測主機(jī)是否存活,雖然速度慢點(diǎn),但是安全可靠,不易被識(shí)別。

ping掃描

Windows下可以使用:

ping -n 1 127.0.0.1

linux下使用:

ping -c 1 127.0.0.1

知道核心命令之后,我們可以編寫一個(gè)批量掃描的腳本來完成這個(gè)操作。

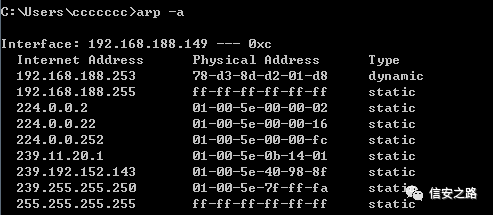

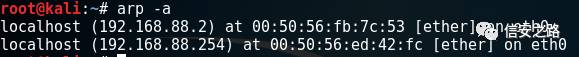

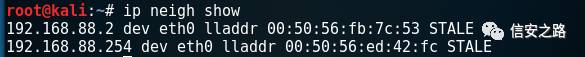

使用arp命令

地址解析協(xié)議,即ARP(Address Resolution Protocol),是根據(jù)IP地址獲取物理地址的一個(gè)TCP/IP協(xié)議。在解析過IP之后會(huì)保存在本地的arp表中,所以使用以下命令可以查看本地的arp緩存表,從中獲取到一些IP信息。

arp -a

Windows:

Linux:

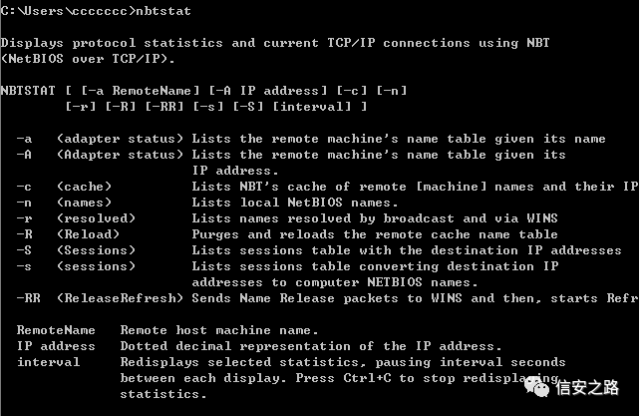

使用nbtstat

NBTSTAT命令可以用來查詢涉及到NetBIOS信息的網(wǎng)絡(luò)機(jī)器。首先看一下幫助信息:

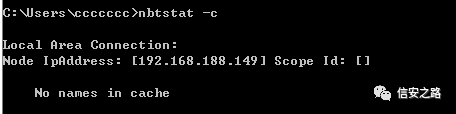

可以使用如下命令查看緩存信息:

nbtstat -c

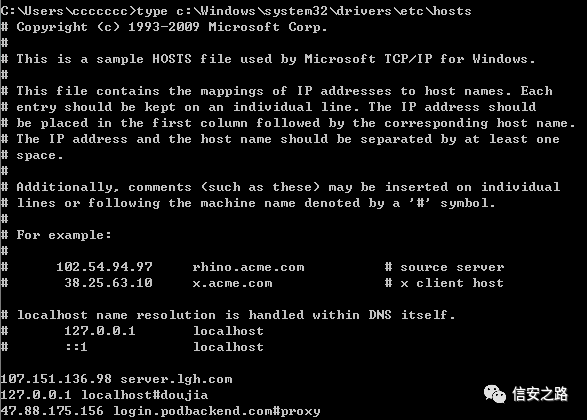

查看本地的hosts文件

Hosts是一個(gè)沒有擴(kuò)展名的系統(tǒng)文件,可以用記事本等工具打開,其作用就是將一些常用的網(wǎng)址域名與其對應(yīng)的IP地址建立一個(gè)關(guān)聯(lián)"數(shù)據(jù)庫",當(dāng)用戶在瀏覽器中輸入一個(gè)需要登錄的網(wǎng)址時(shí),系統(tǒng)會(huì)首先自動(dòng)從Hosts文件中尋找對應(yīng)的IP地址,一旦找到,系統(tǒng)會(huì)立即打開對應(yīng)網(wǎng)頁,如果沒有找到,則系統(tǒng)會(huì)再將網(wǎng)址提交DNS域名解析服務(wù)器進(jìn)行IP地址的解析。查看文件內(nèi)容可以用下面的命令:

Windows:

type c:\Windows\system32\drivers\etc\hosts

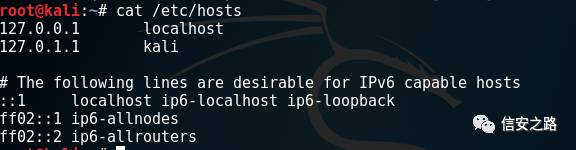

Linux:

cat /etc/hosts

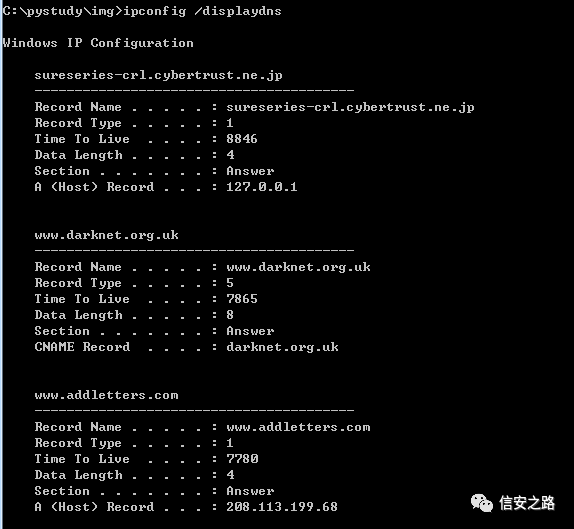

查看本地dns緩存

dns緩存中存在我們解析過的域名信息,當(dāng)然,也會(huì)存在內(nèi)網(wǎng)中的域名信息,所以查看這些信息也有助于我們發(fā)現(xiàn)內(nèi)網(wǎng)的IP段。

Windows:

ipconfig /displaydns

Linux下需要安裝nscd并且配置它才能緩存dns信息,所以這里就不做介紹。

查看本地用戶的連接信息

這種方式就是收集用戶的使用軟件的連接記錄,像vpn、filezilla、securecrt、winscp、putty等需要遠(yuǎn)程連接的軟件,這里就提一下,不做過多解釋,大家自由發(fā)揮吧。

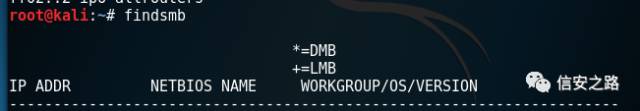

其他linux下的命令

findsmb

ip neigh show

smbtree 以及 smbclient -L 192.168.7.42 #由于我本地沒有域環(huán)境就不做測試了

掃描工具

在確定內(nèi)網(wǎng)中存在的IP段之后,我們需要掃描判斷哪些主機(jī)存活,這樣才能進(jìn)一步的滲透,在之前的文章中我主要提了一個(gè)就是使用ping掃描,今天做一下補(bǔ)充,不管大家用不用,了解一下還是可以的。

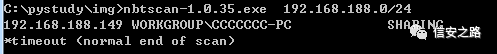

nbtscan

nbtscan是一個(gè)掃描WINDOWS網(wǎng)絡(luò)NetBIOS信息的小工具,下載地址:

http://unixwiz.net/tools/nbtscan.html

可以使用以下命令來發(fā)現(xiàn)主機(jī):

nbtscan-1.0.35.exe 192.168.188.0/24

大家可以自行查看幫助,測試如何使用。

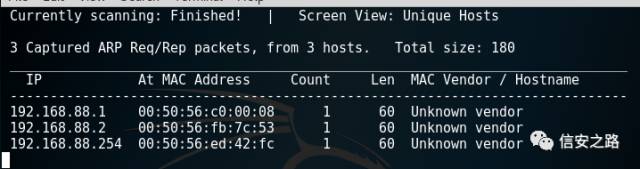

netdiscover

netdiscover是基于ARP的網(wǎng)絡(luò)掃描工具,kali下自帶這個(gè)工具,可以使用如下命令掃描:

netdiscover -r 192.168.88.0/24

?

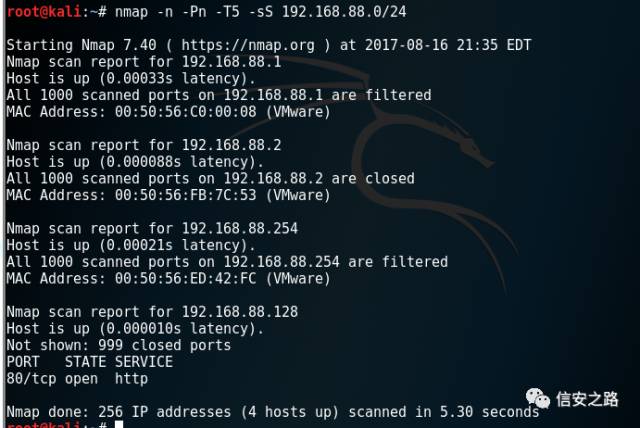

nmap

nmap大家眾所周知,非常強(qiáng)大的端口掃描工具,可以使用以下命令掃描存活主機(jī):

nmap -n -Pn -T5 -sS 192.168.88.0/24

總結(jié)

本文大概介紹了在內(nèi)網(wǎng)信息收集階段,針對主機(jī)發(fā)現(xiàn)所做個(gè)各種姿勢,可能有不全的地方,或者有問題的地方請大家大膽留言,不吝賜教。